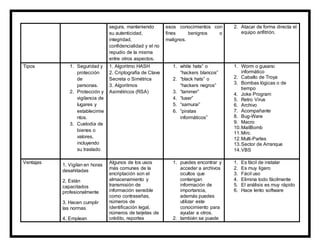

El documento presenta un cuadro comparativo sobre conceptos relacionados con la seguridad informática como la seguridad privada, encriptación de datos, hackers y virus informáticos. Define cada concepto y describe sus características, tipos, ventajas y consecuencias. La seguridad privada se refiere a los servicios que brinda el Estado para garantizar la integridad física de las personas y sus bienes, mientras que la encriptación de datos es el proceso de cifrar información para hacerla ilegible a menos que se conozcan los datos necesarios para su interpret