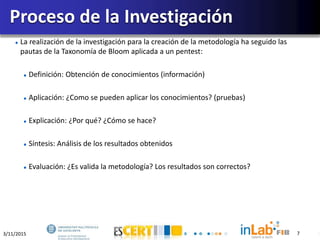

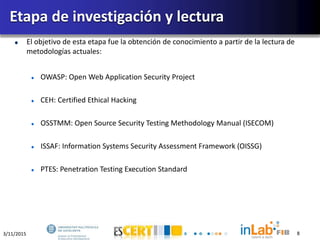

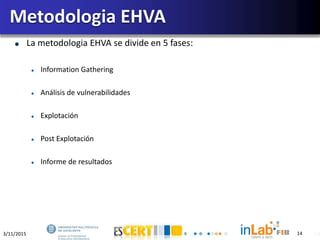

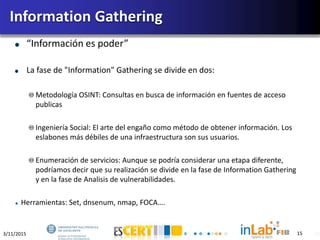

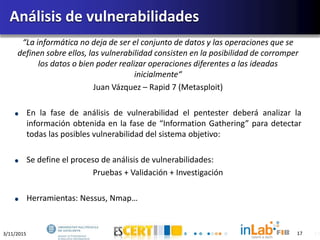

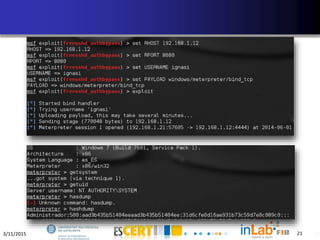

La presentación introduce la metodología EHVA para la realización de pentests. La metodología consta de 5 fases: recolección de información, análisis de vulnerabilidades, explotación, post-explotación e informe de resultados. Se explican las diferentes etapas de la metodología así como las herramientas utilizadas en cada fase del proceso de pentesting.