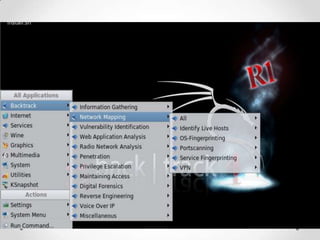

El documento presenta una introducción al pentesting (pruebas de penetración) con BackTrack, describiendo brevemente sus fases principales: reconocimiento, escaneo, enumeración, acceso y mantenimiento. Explica que BackTrack es una distribución Linux enfocada en pentesting y seguridad, basada en Ubuntu, que incluye más de 300 herramientas agrupadas por metodologías.