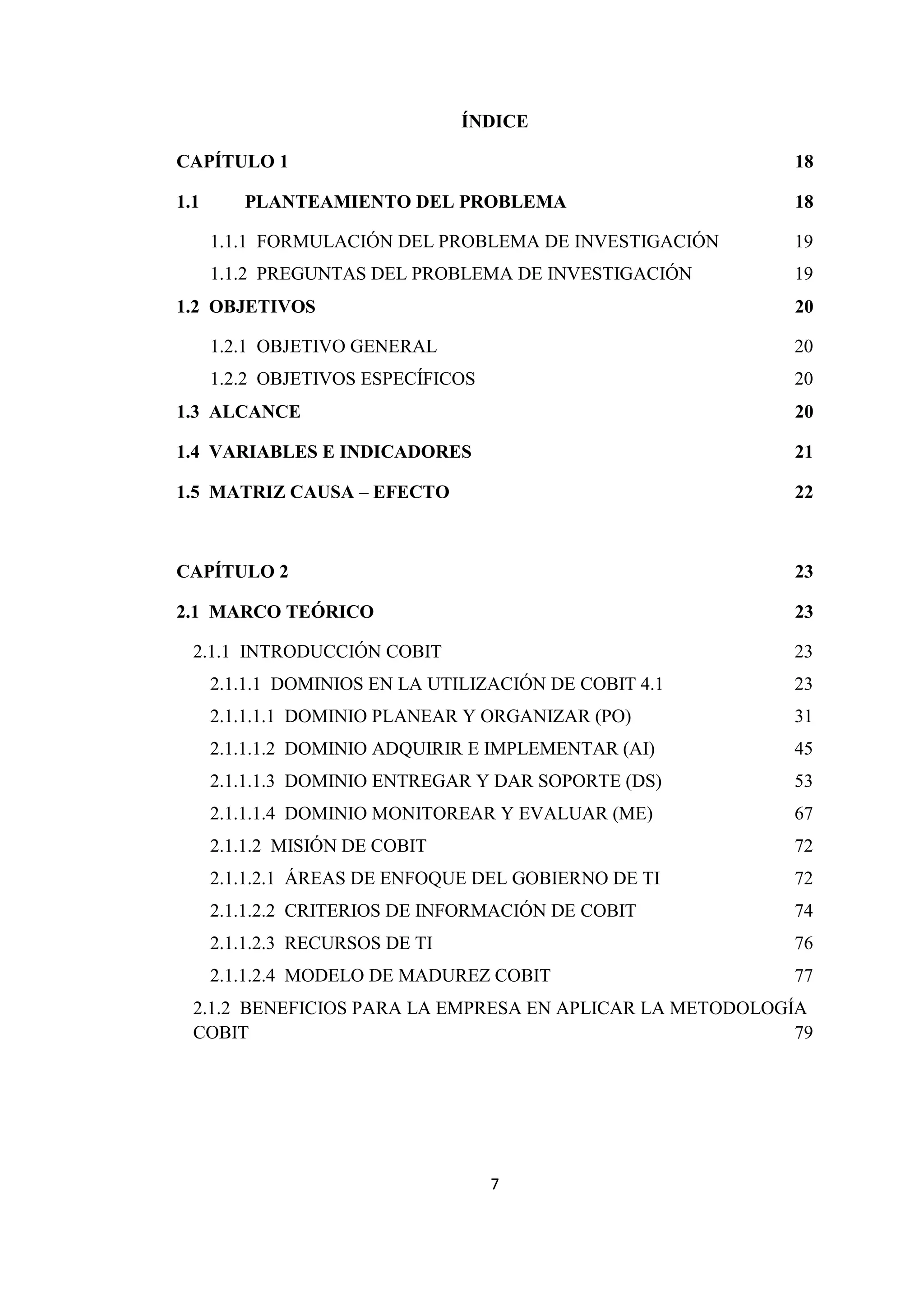

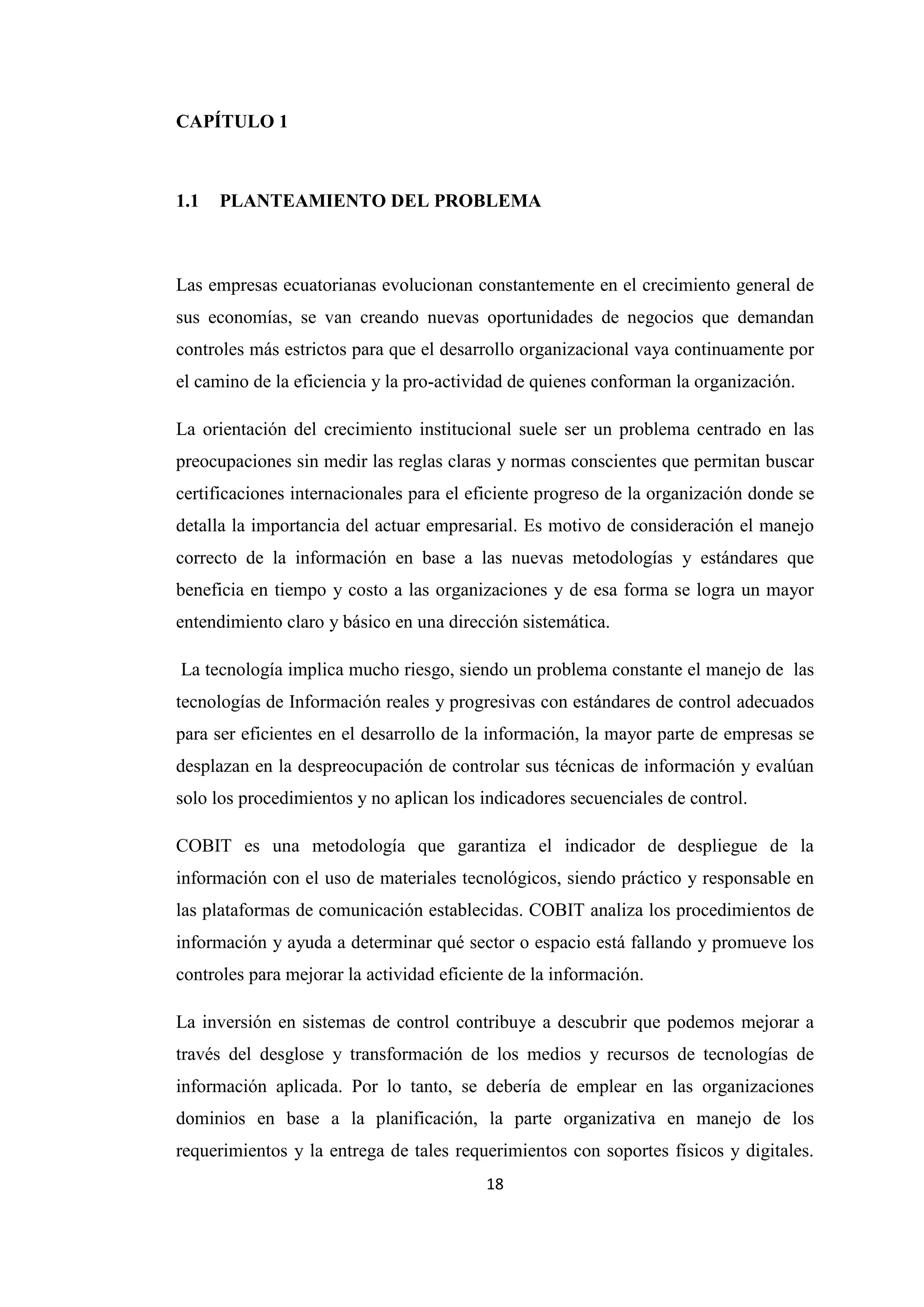

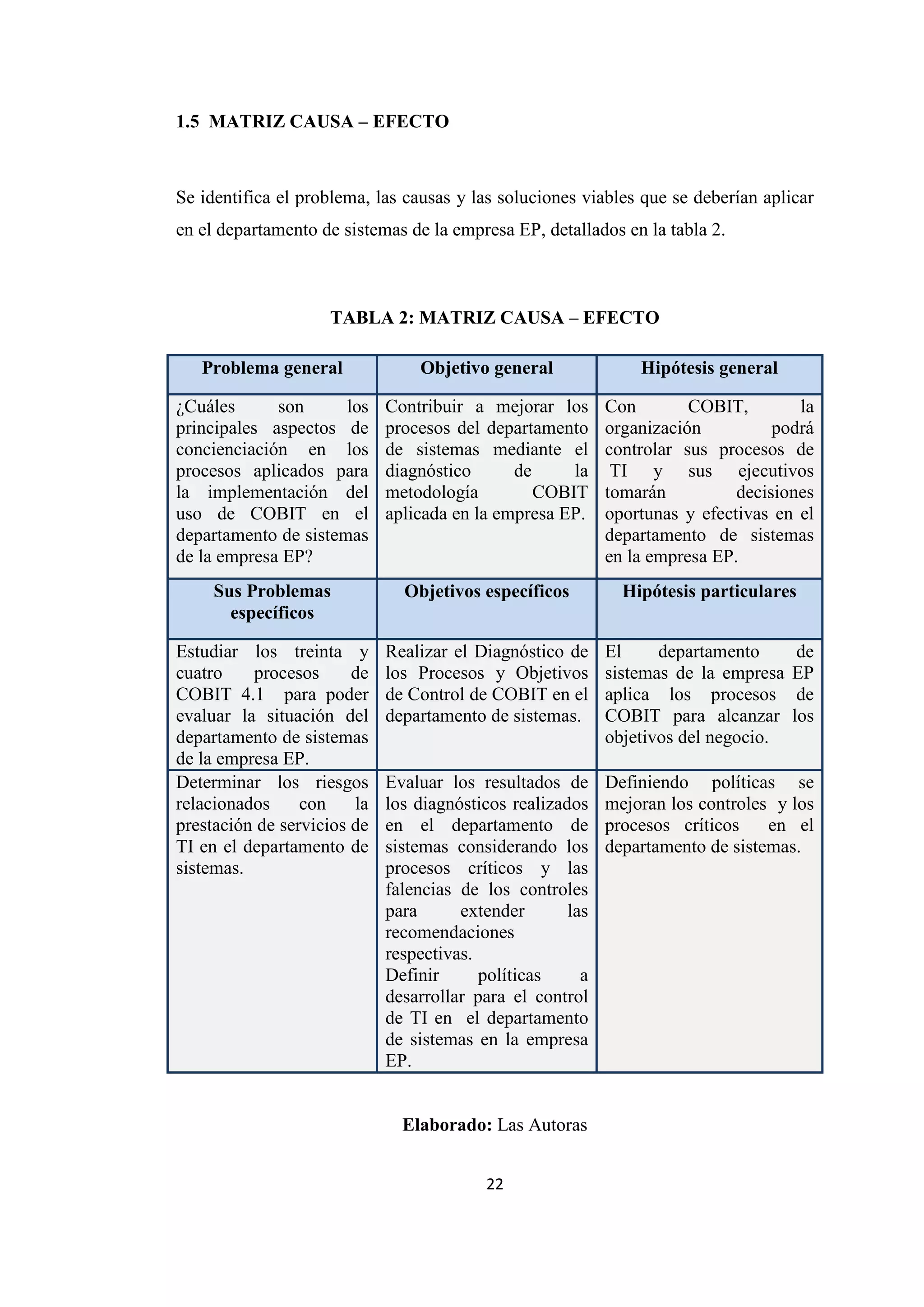

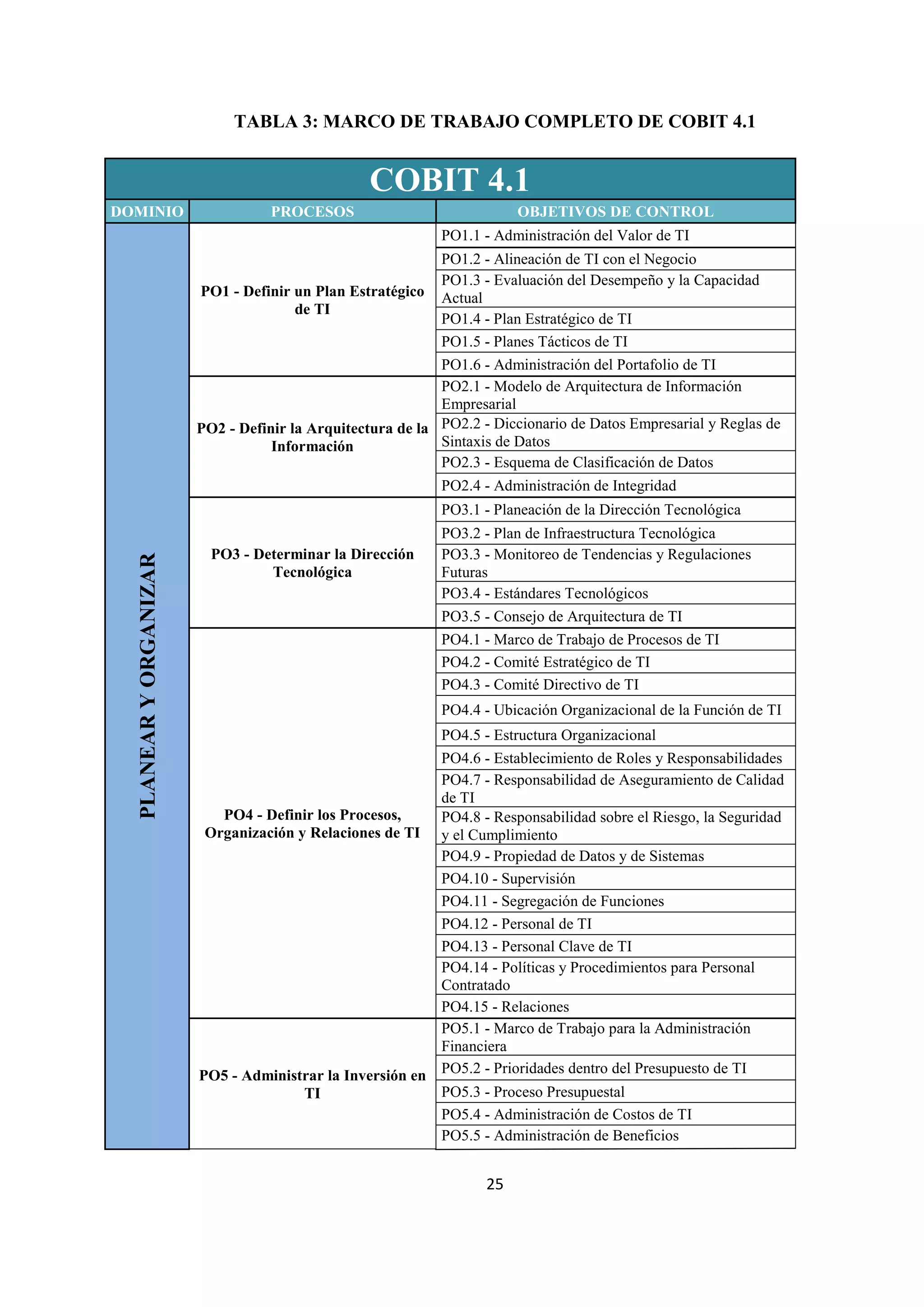

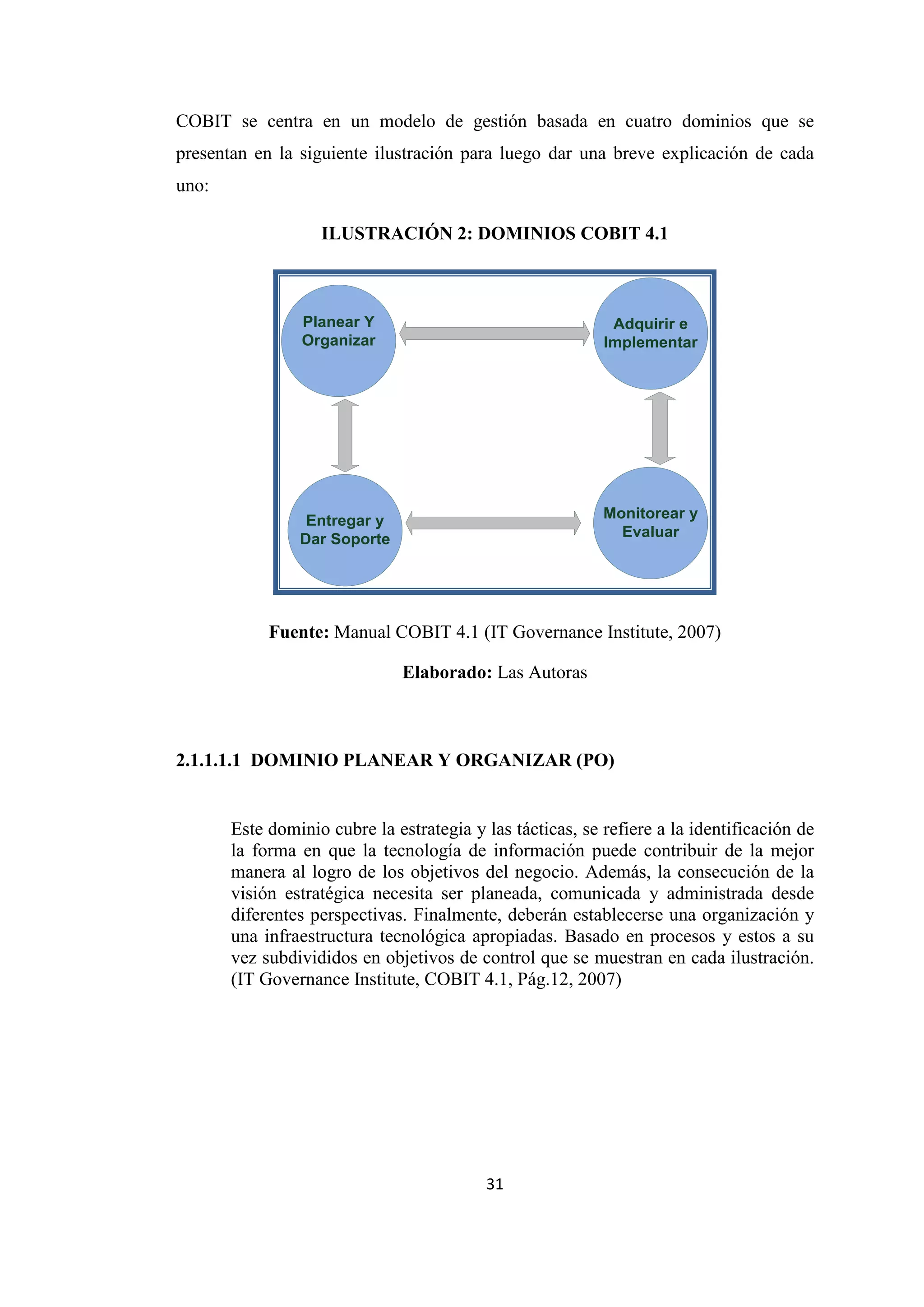

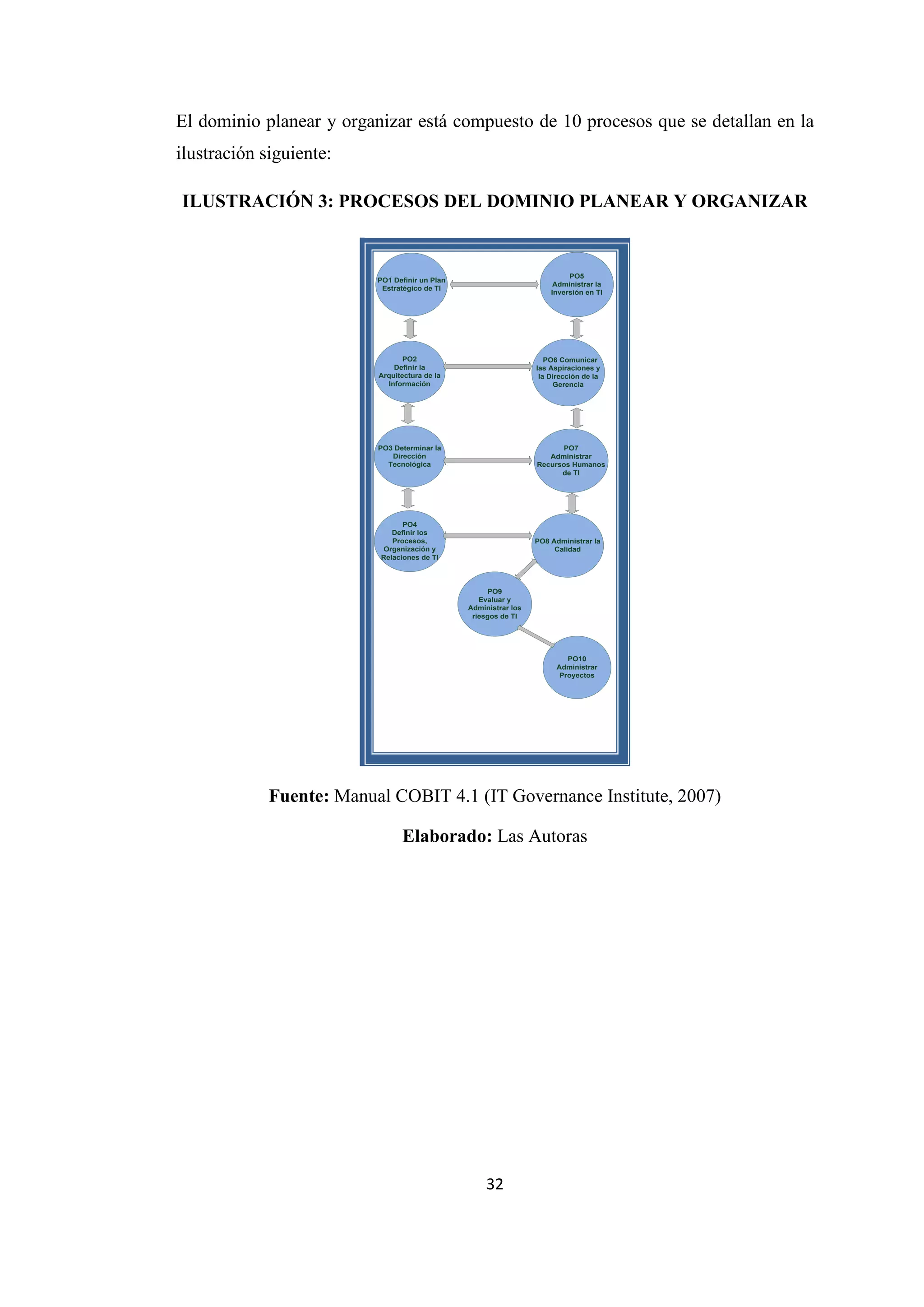

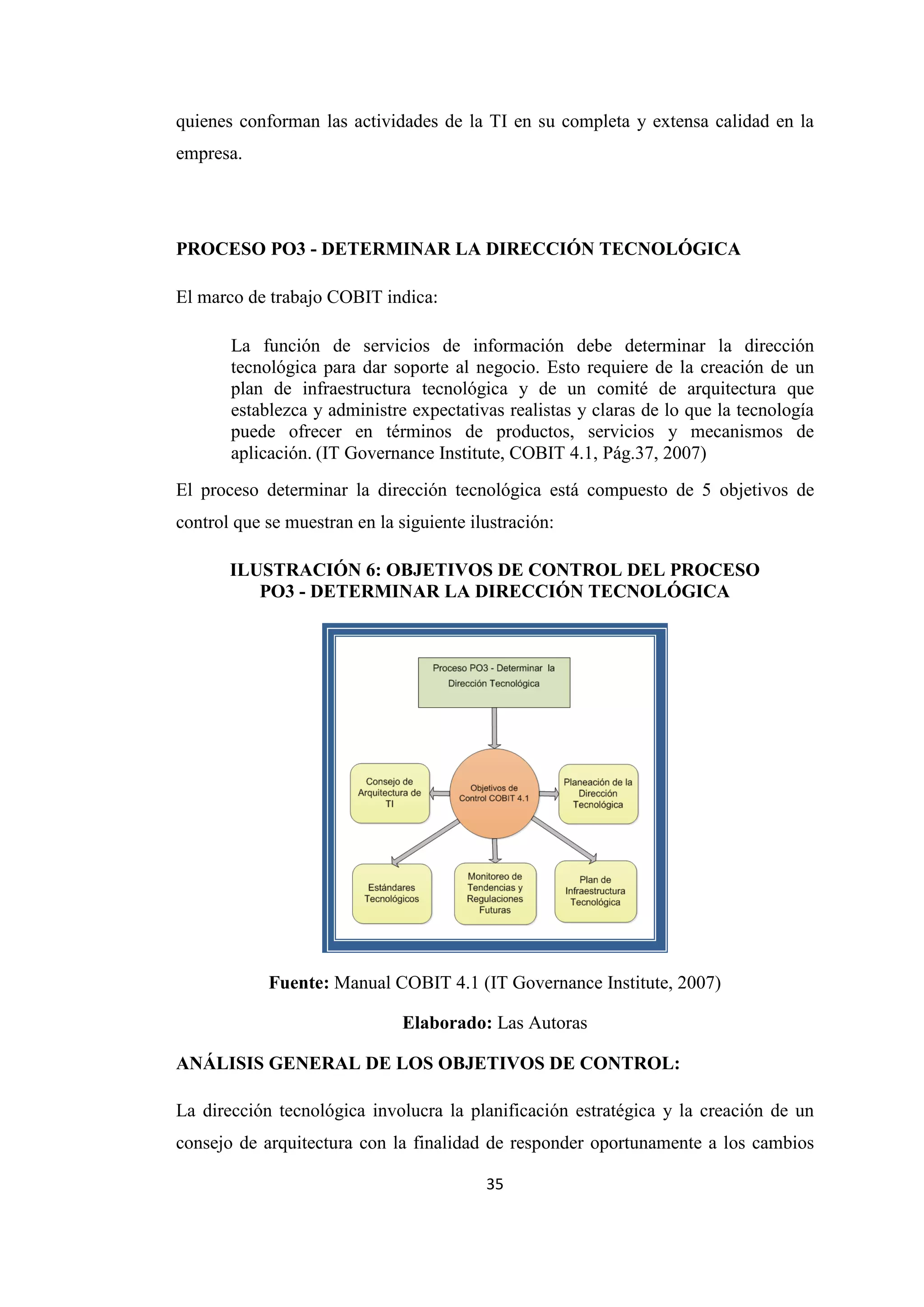

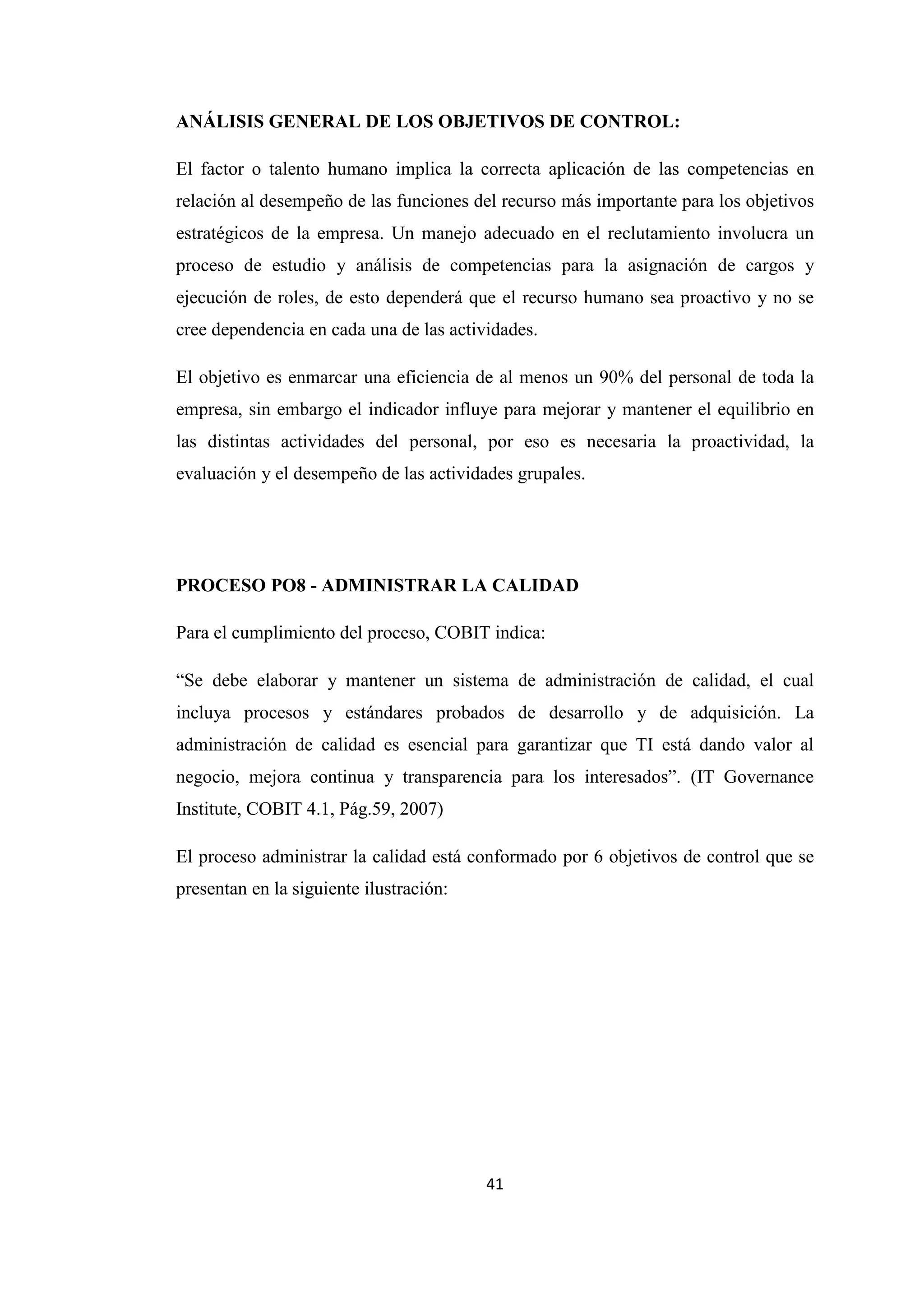

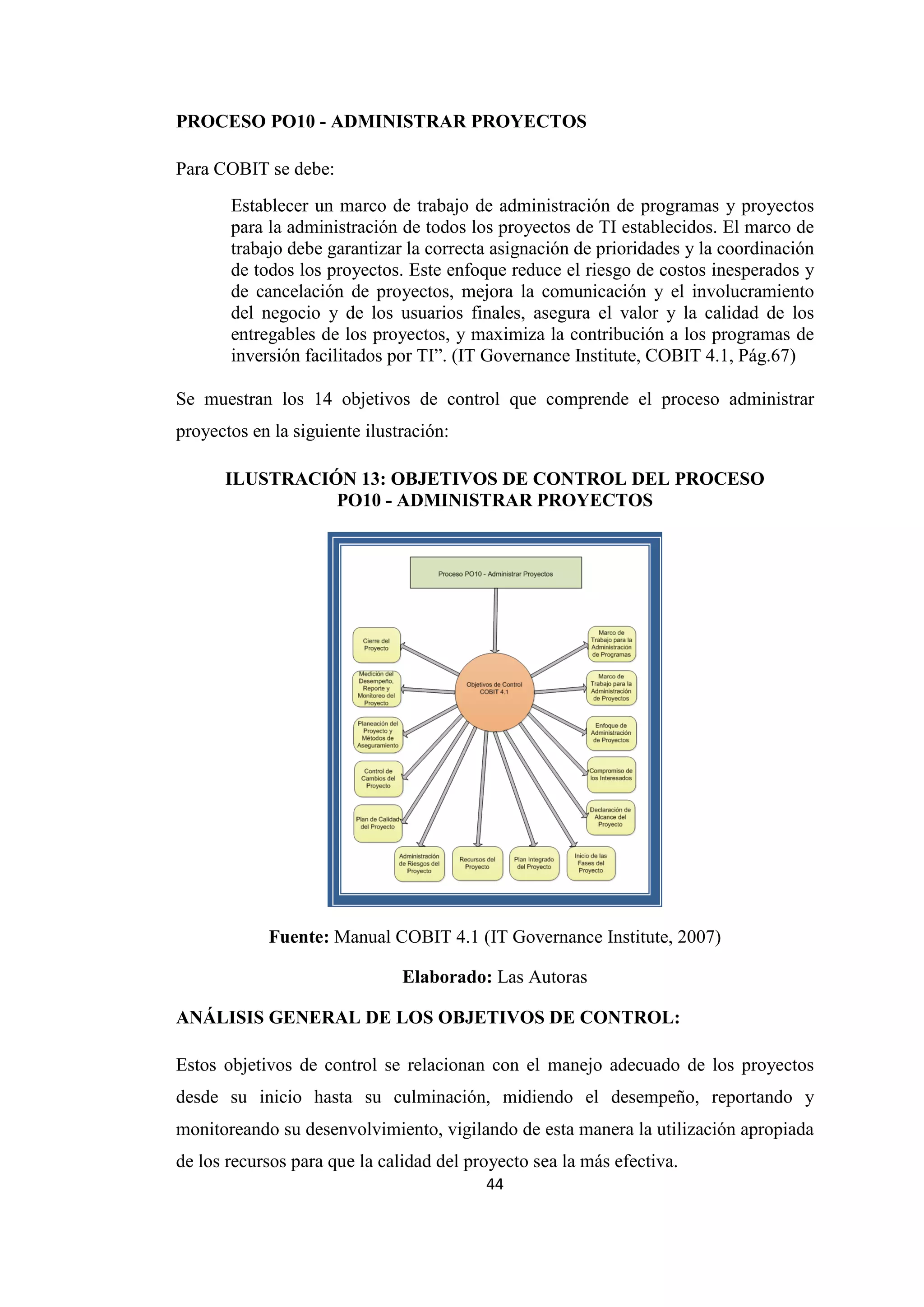

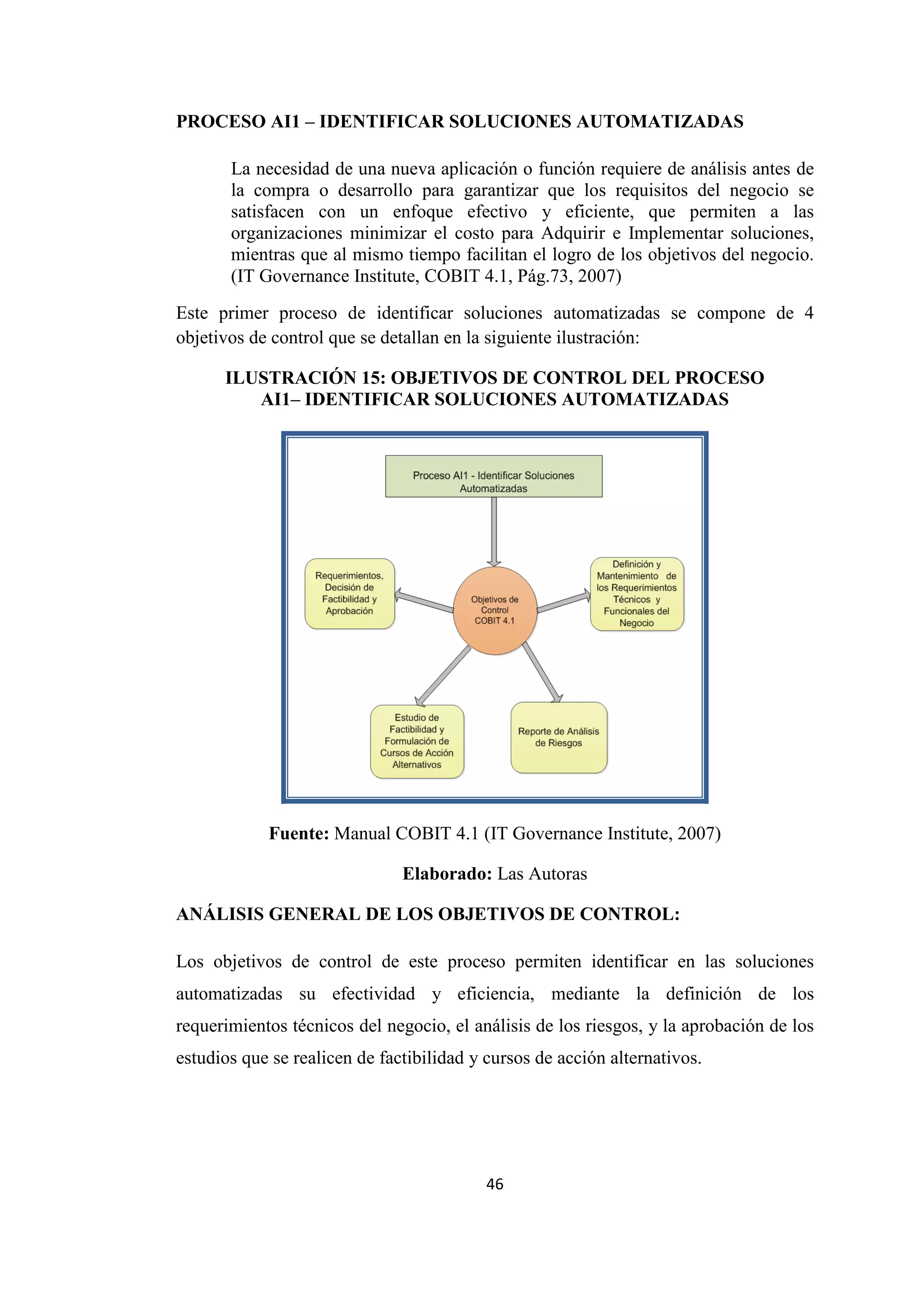

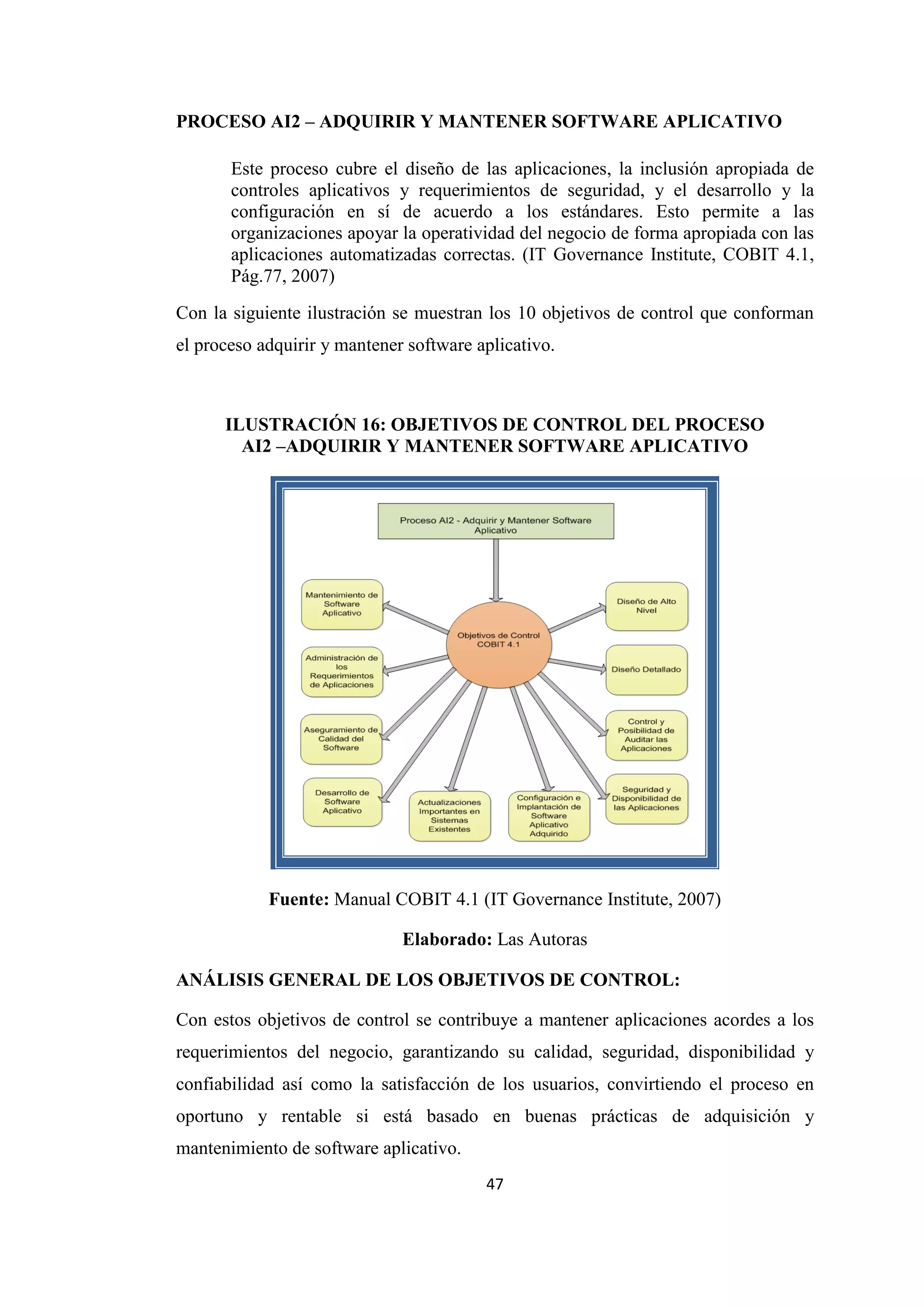

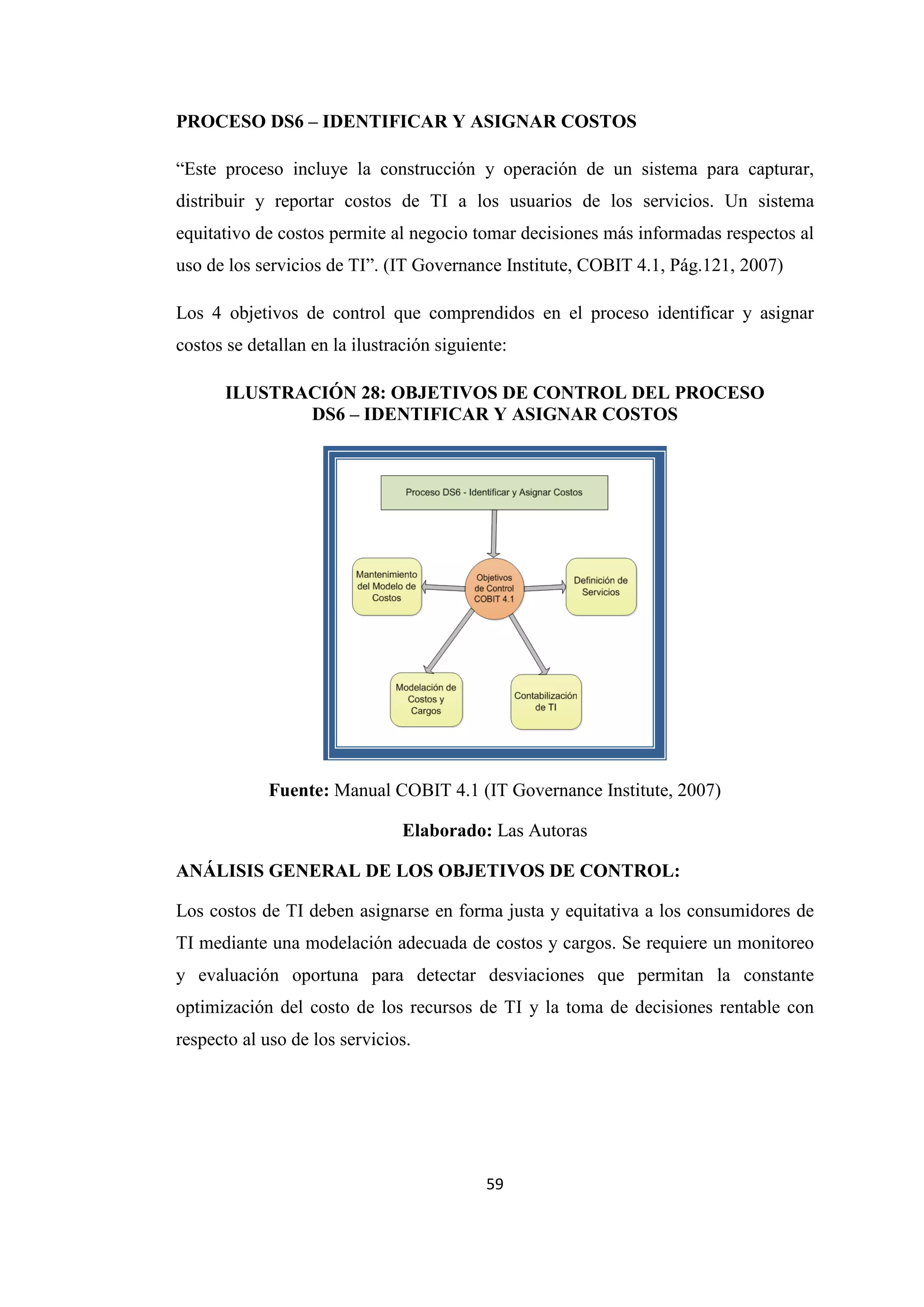

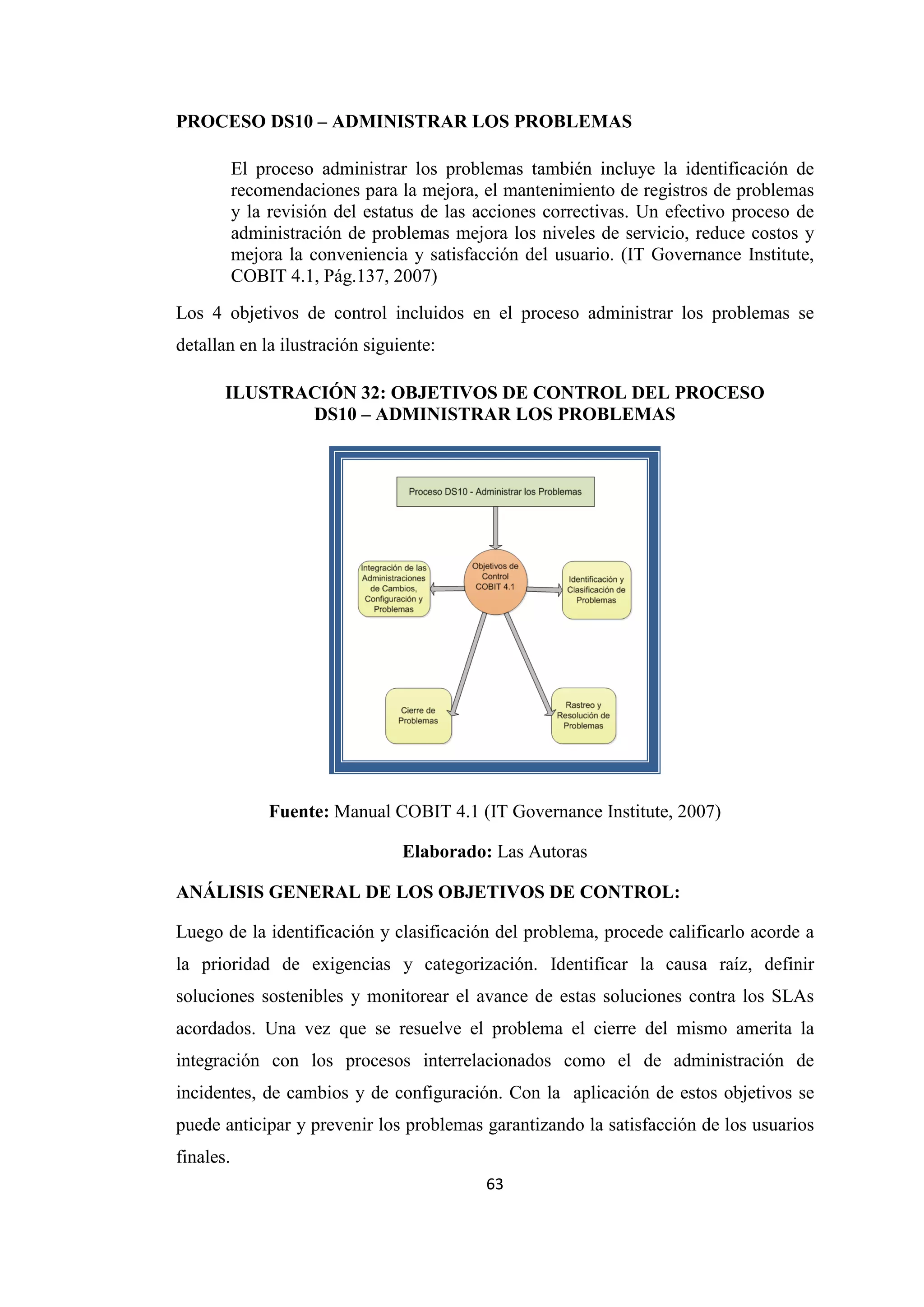

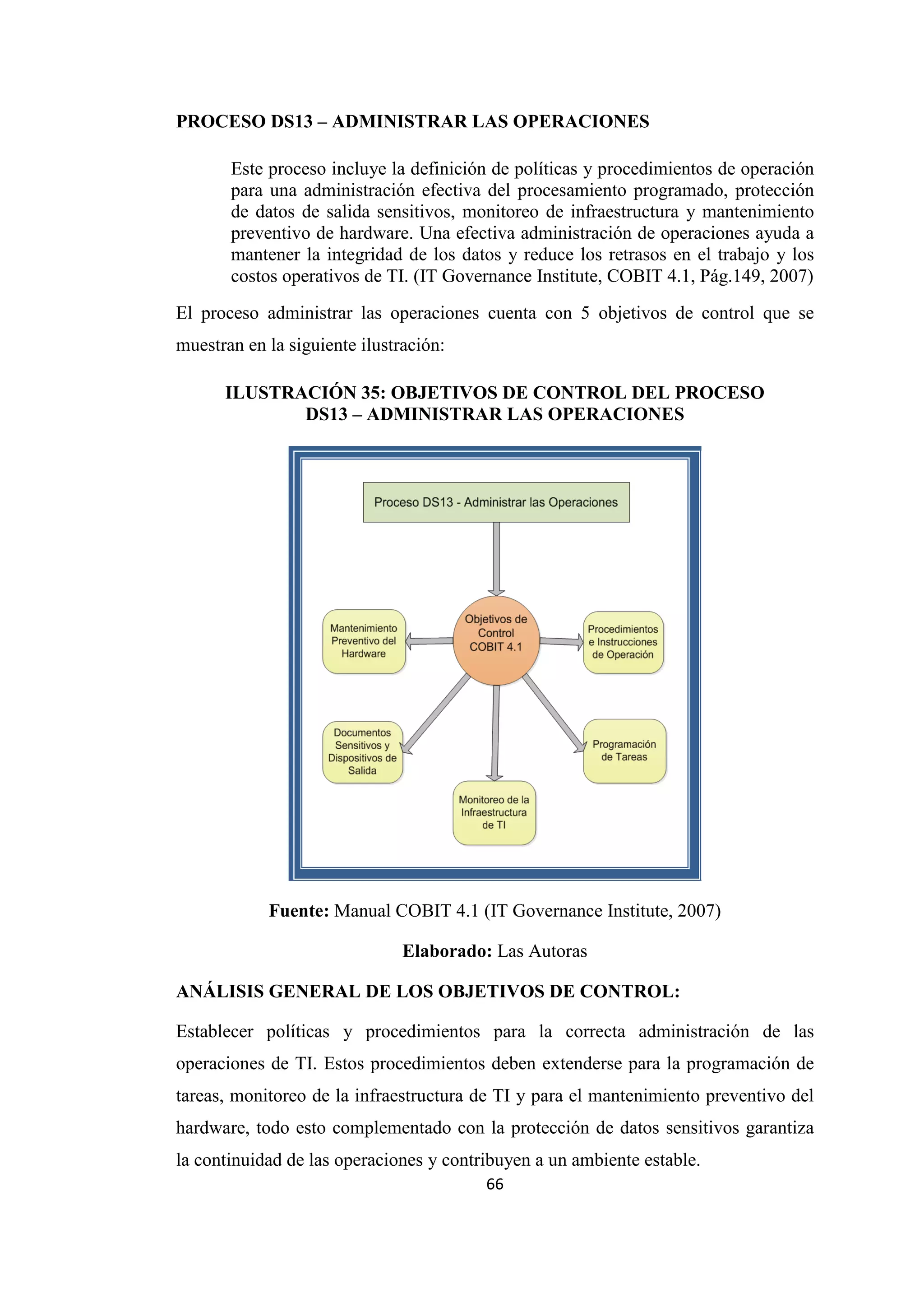

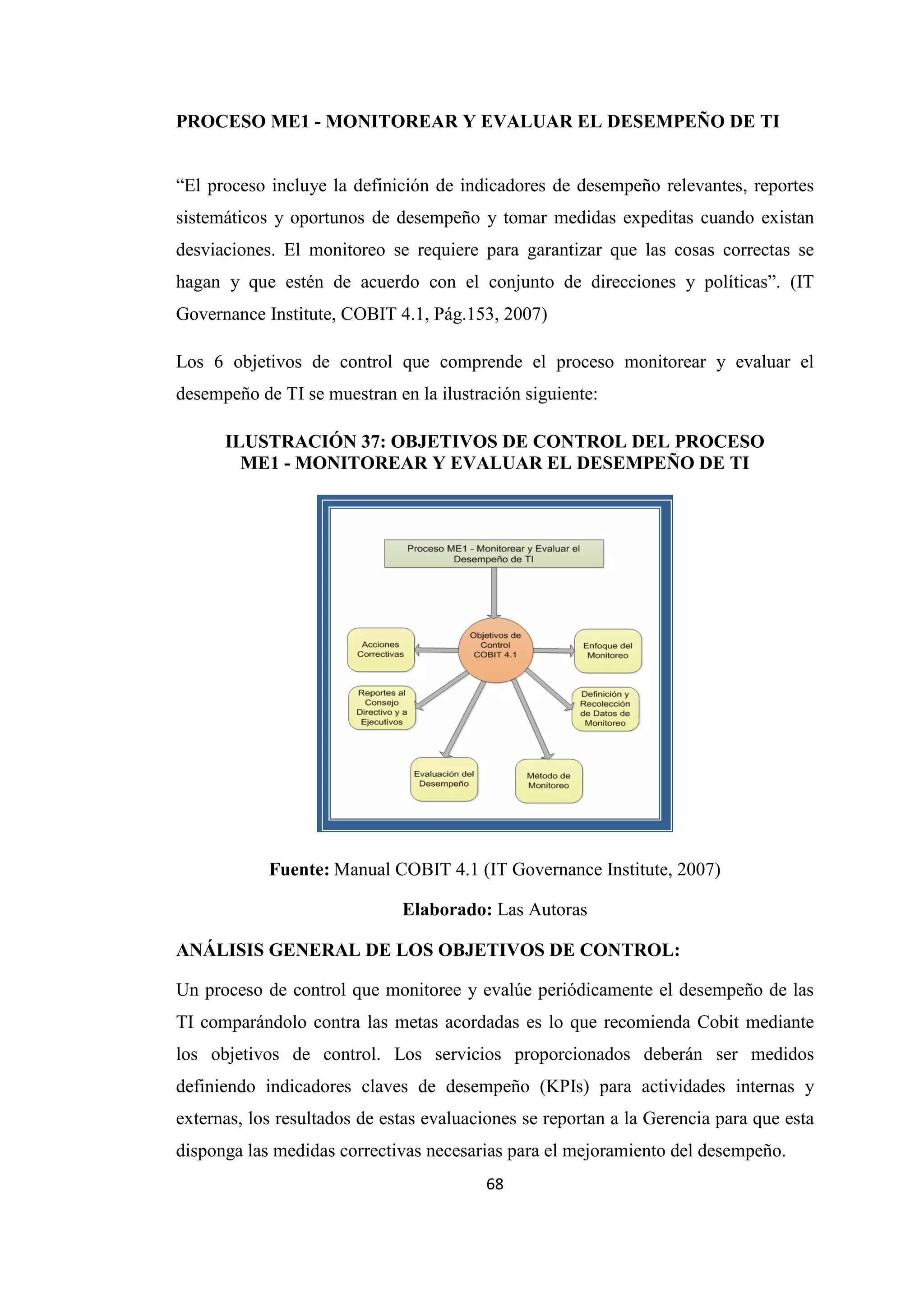

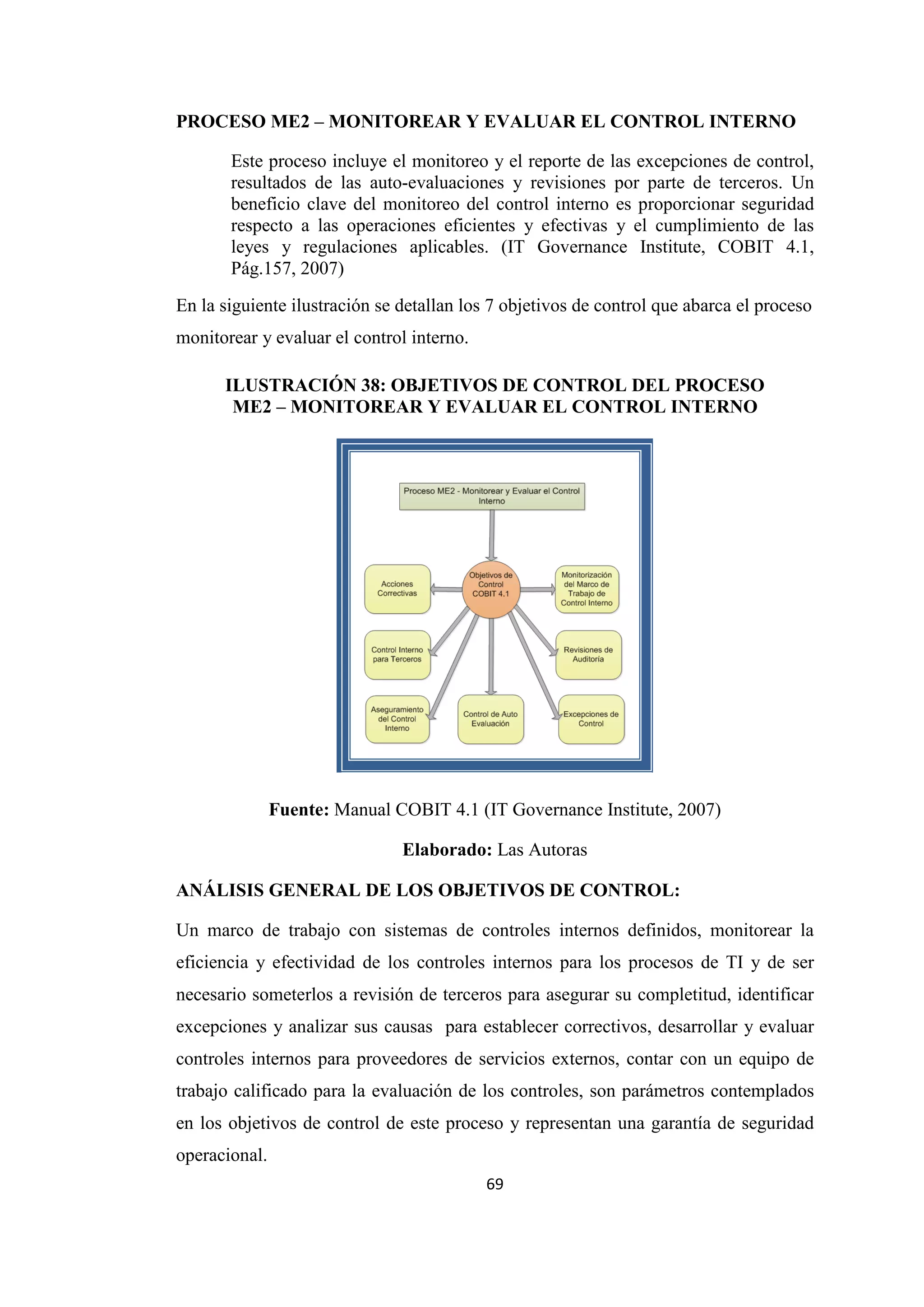

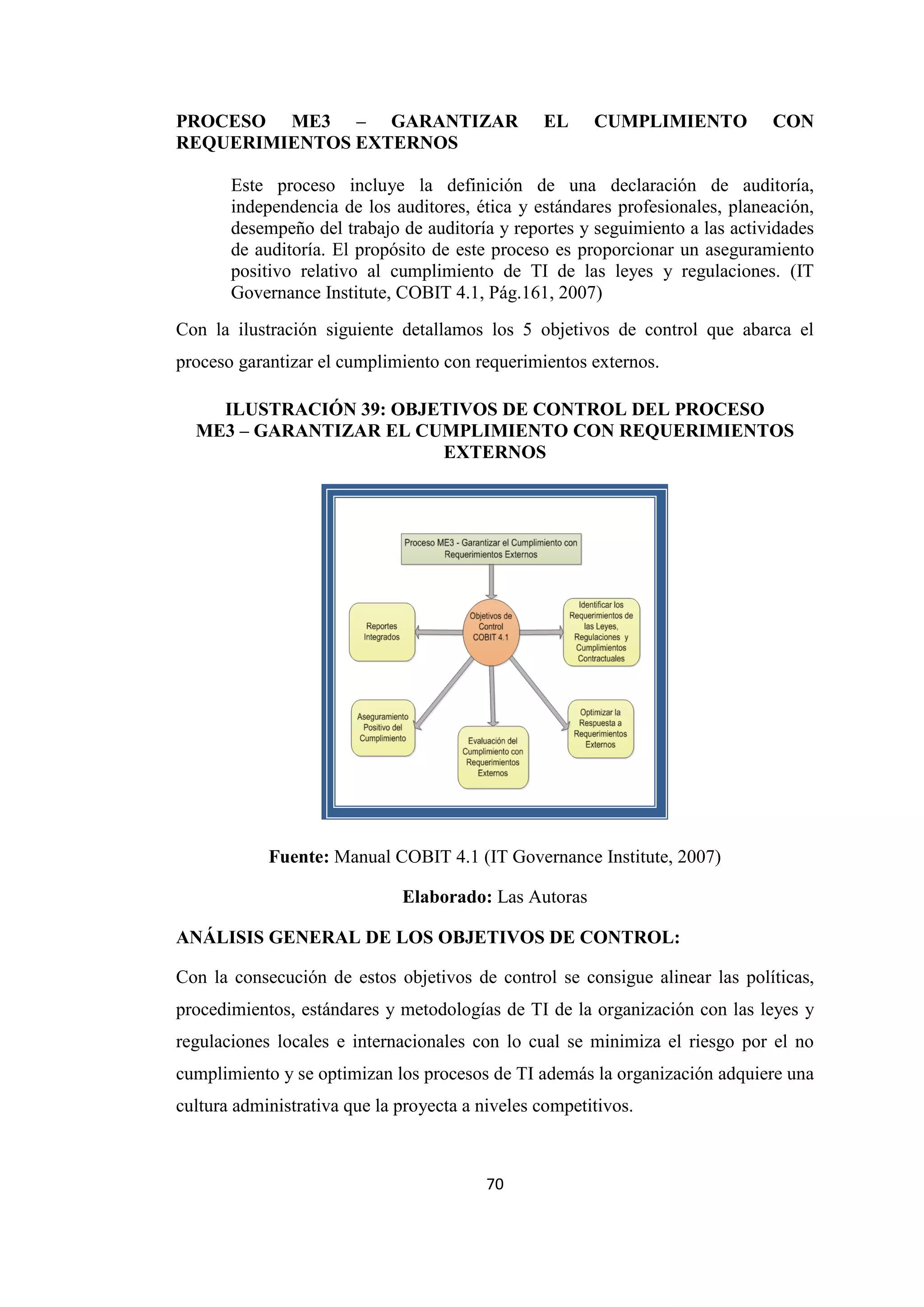

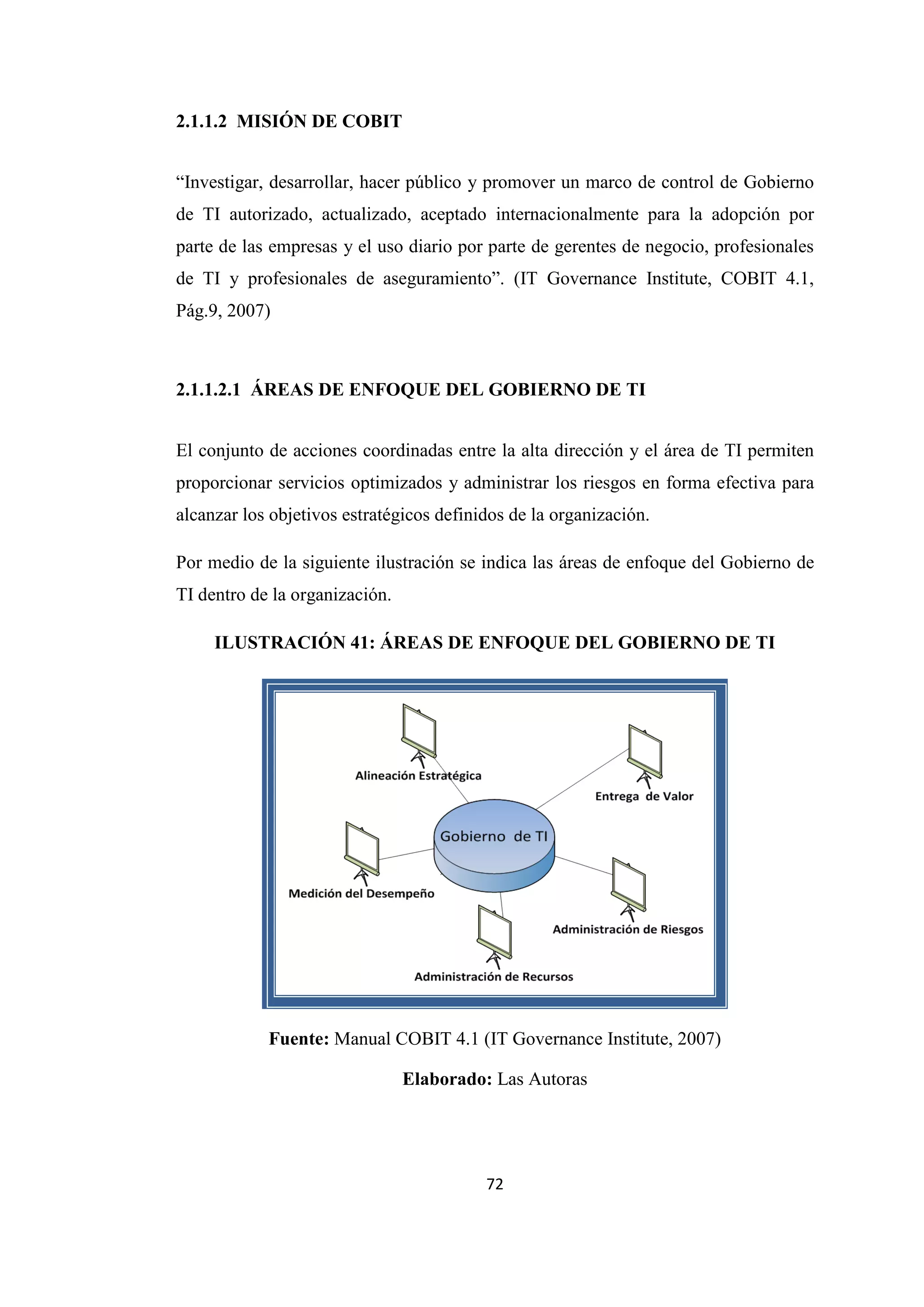

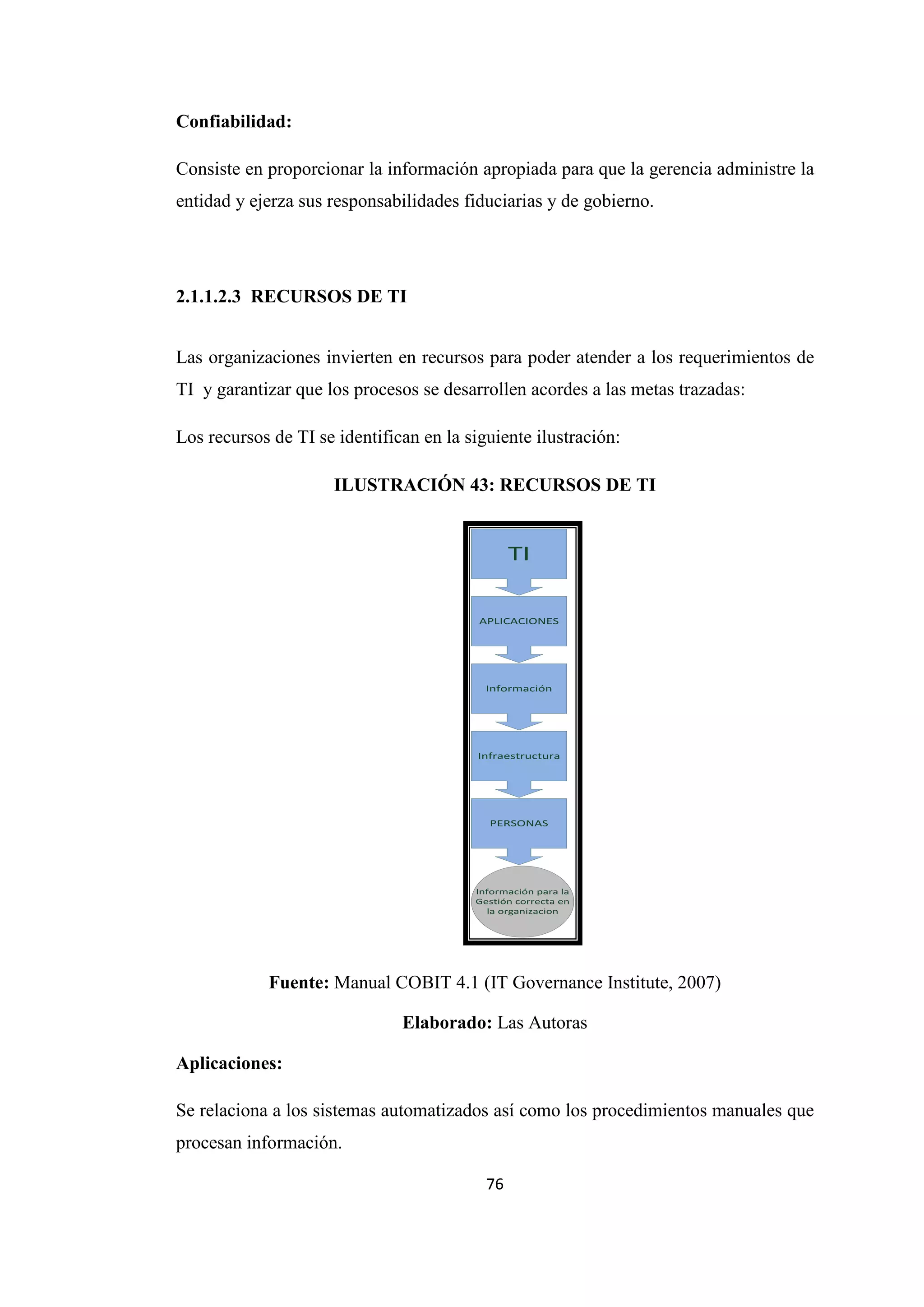

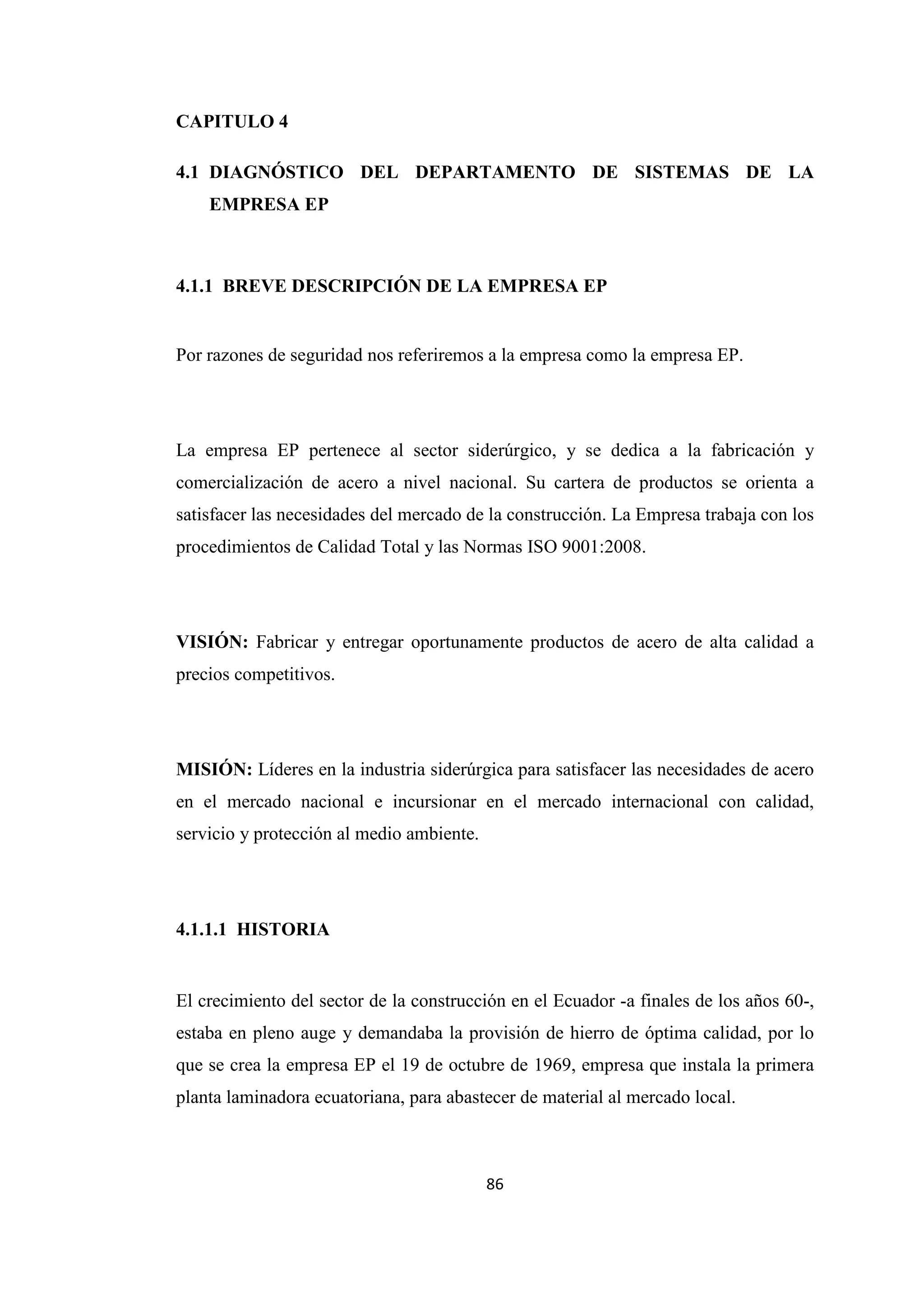

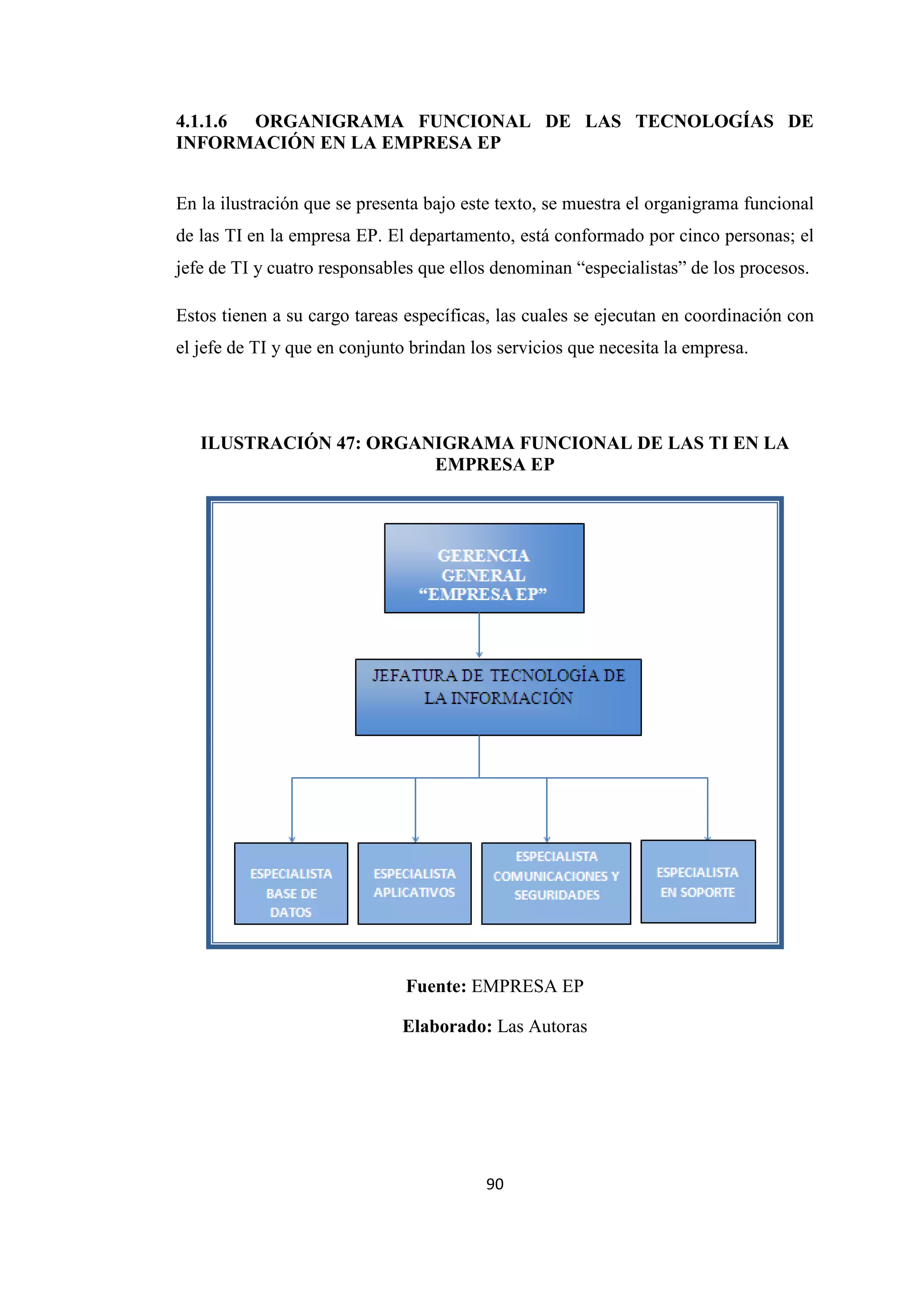

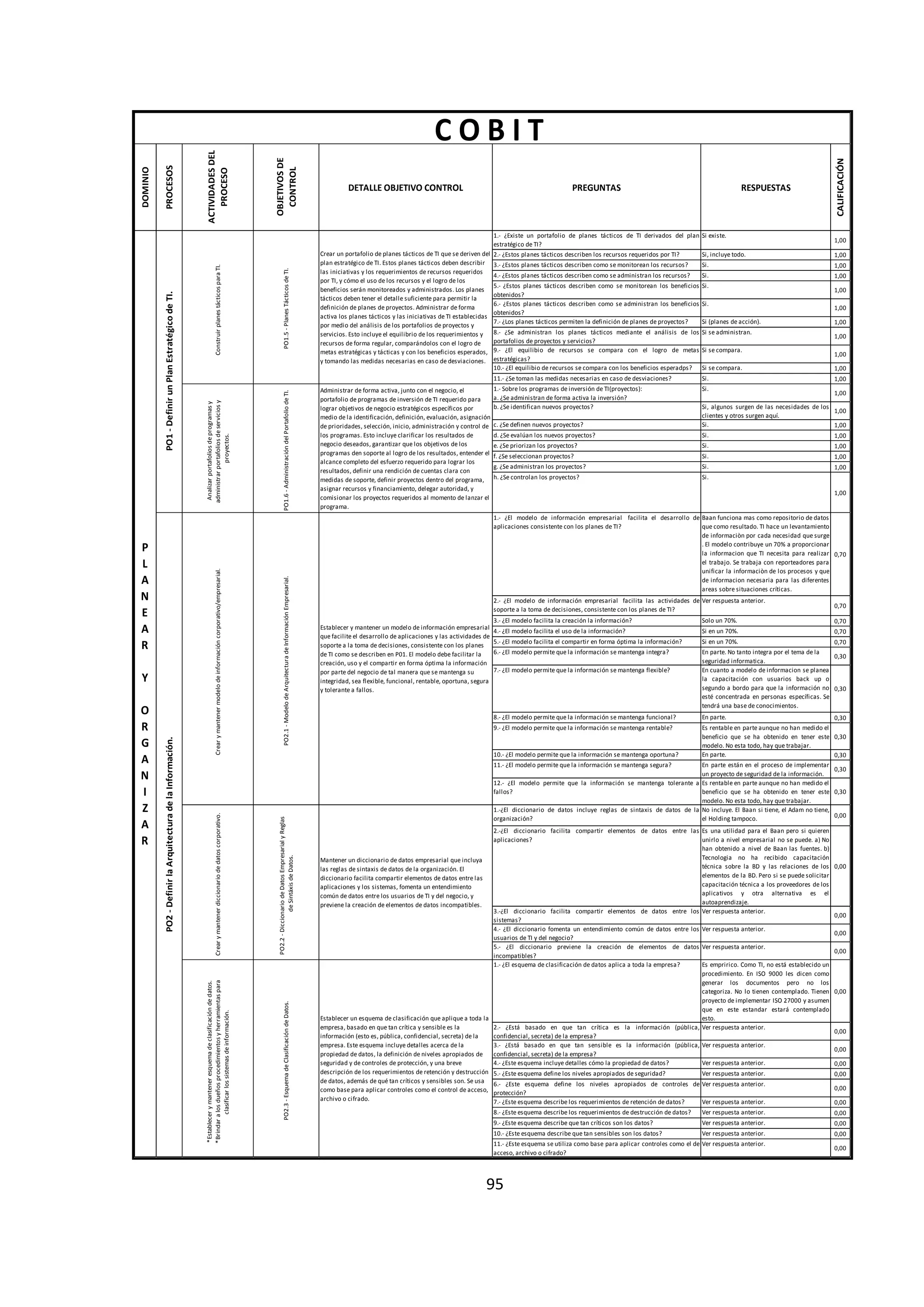

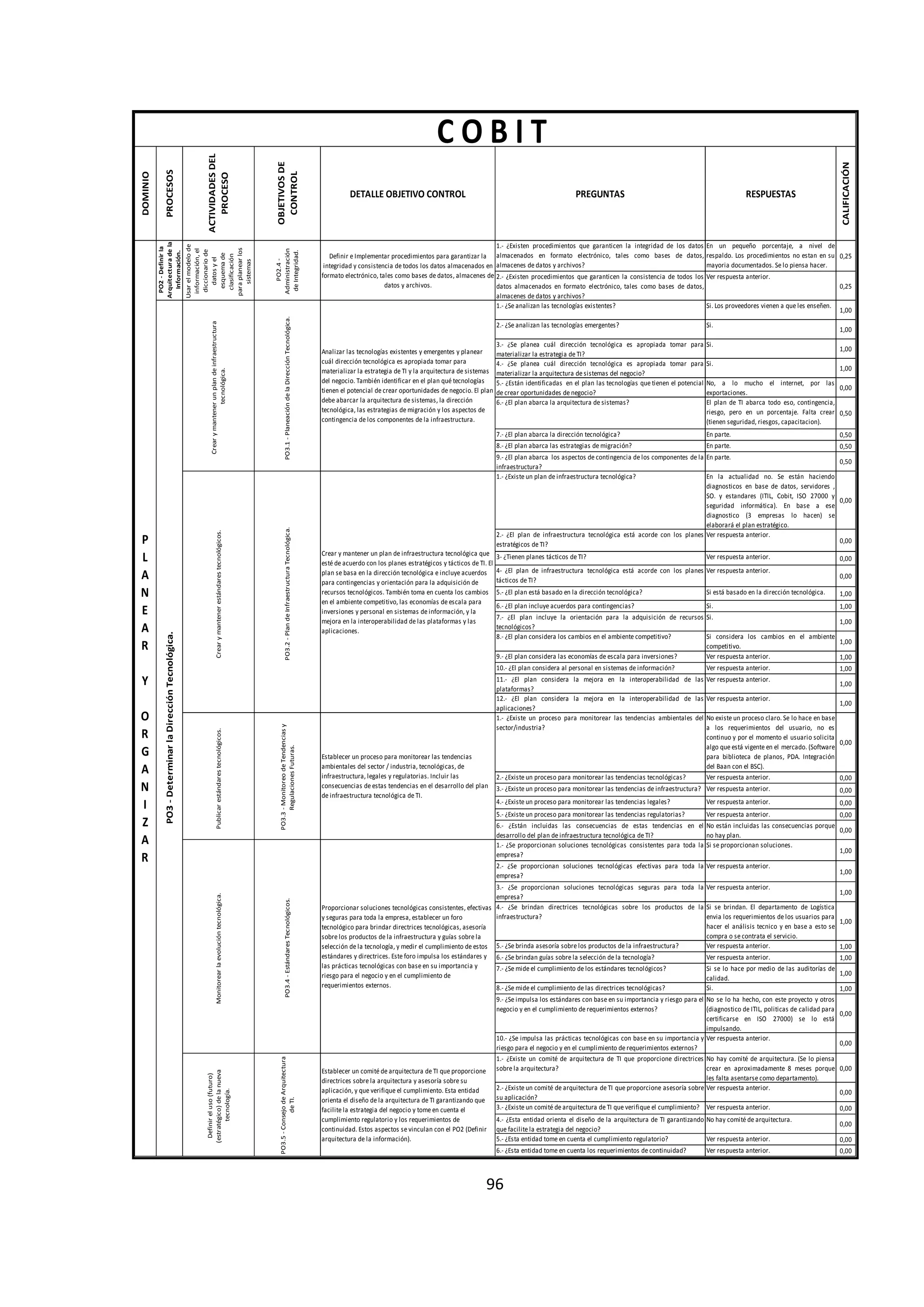

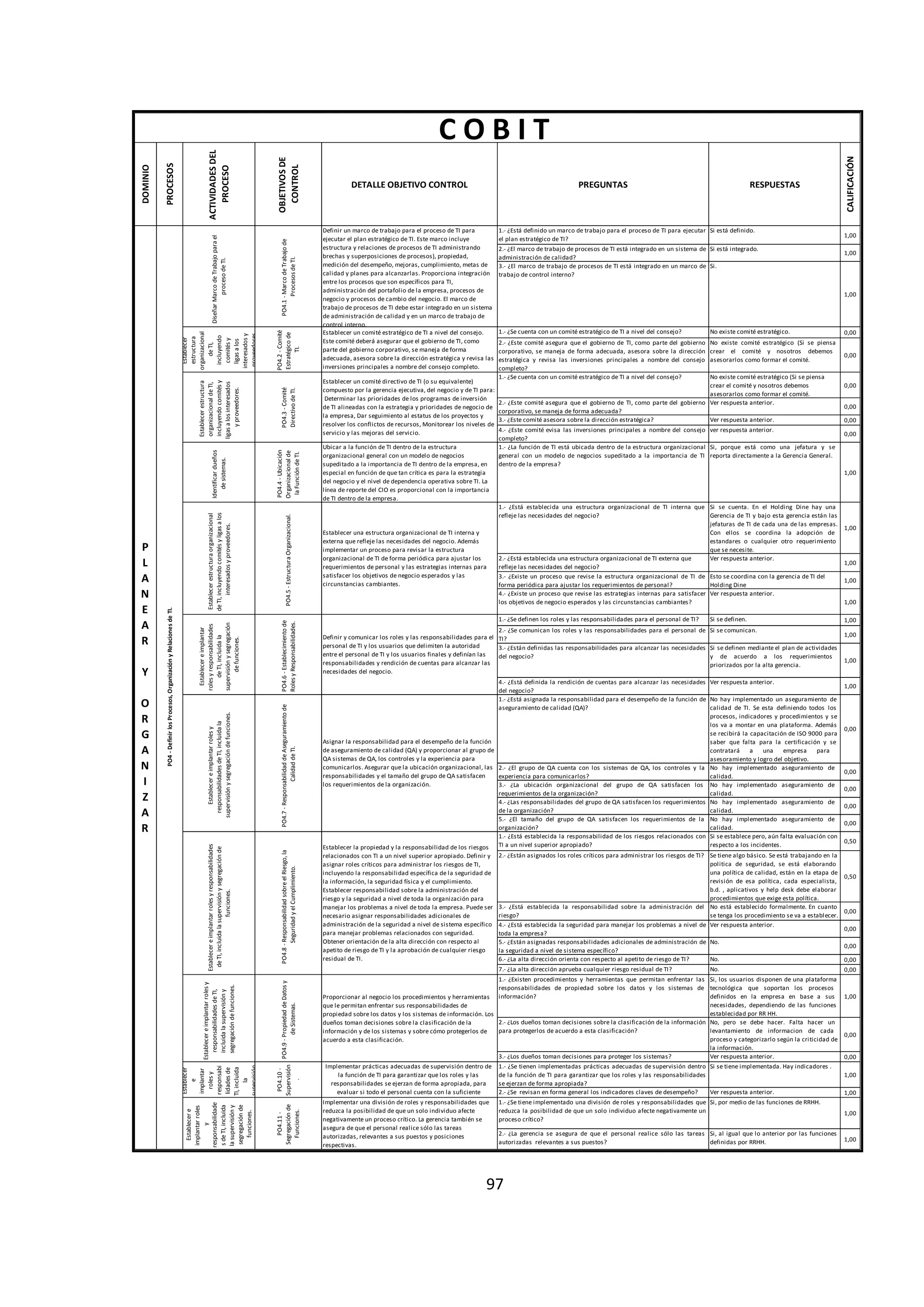

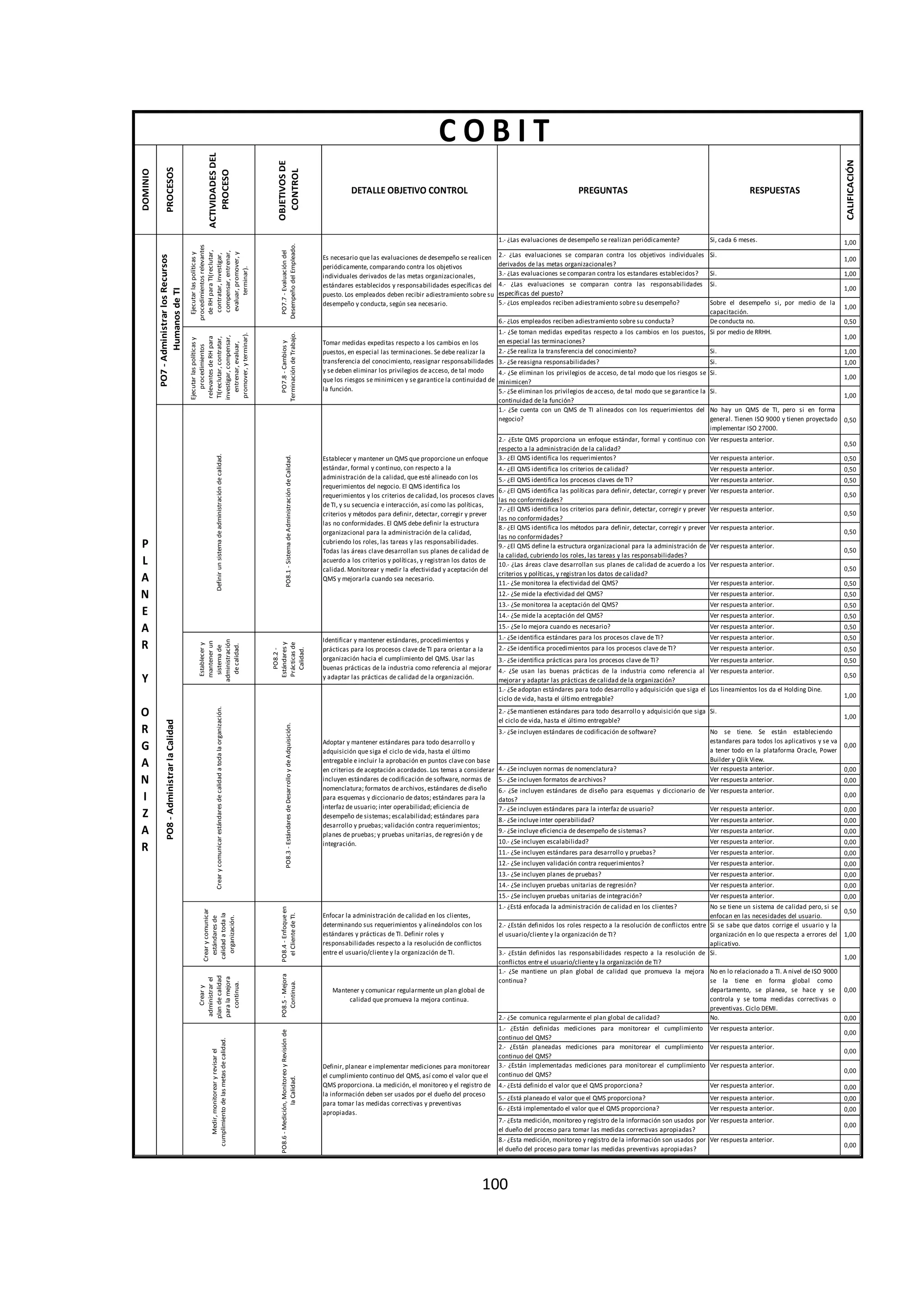

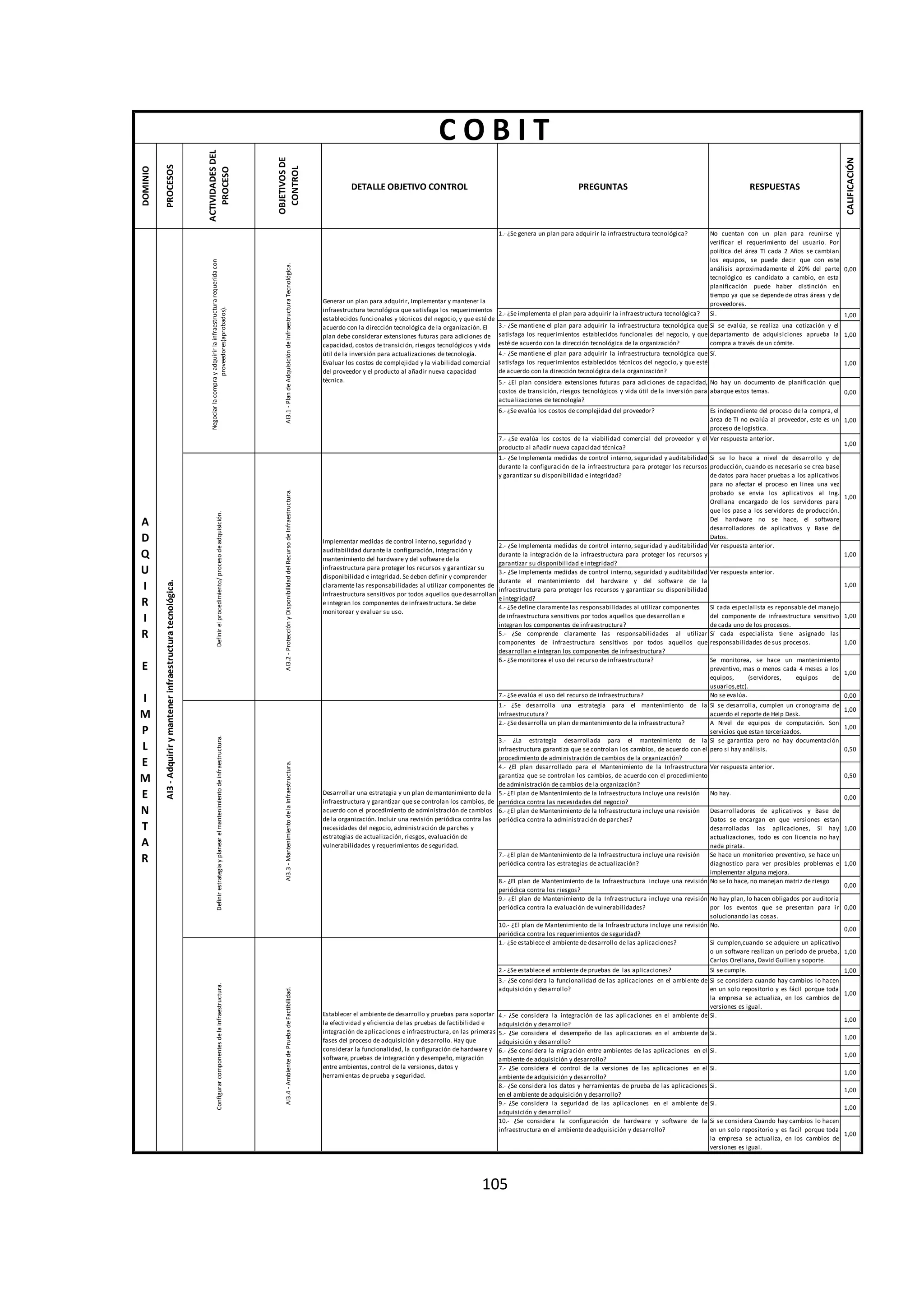

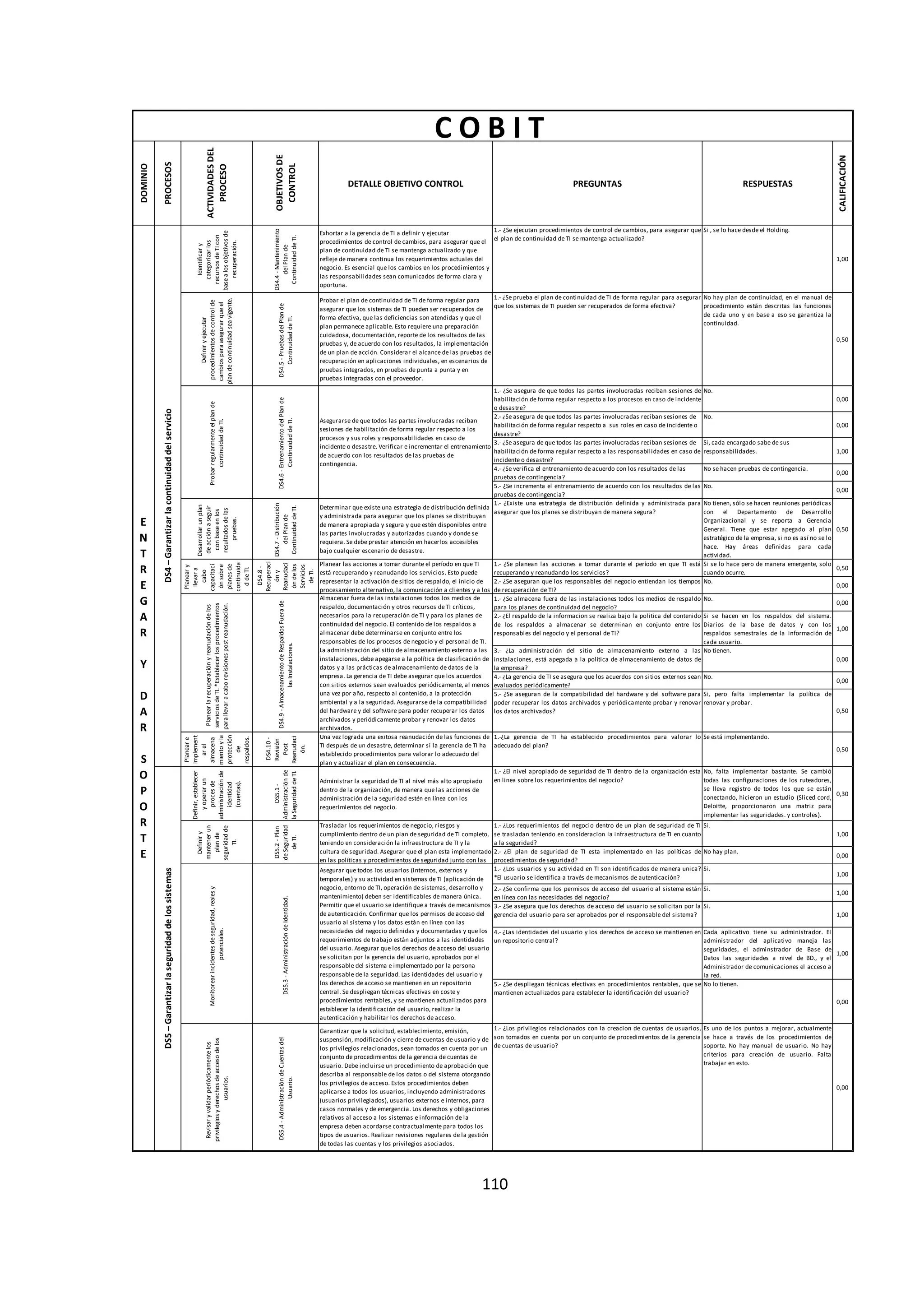

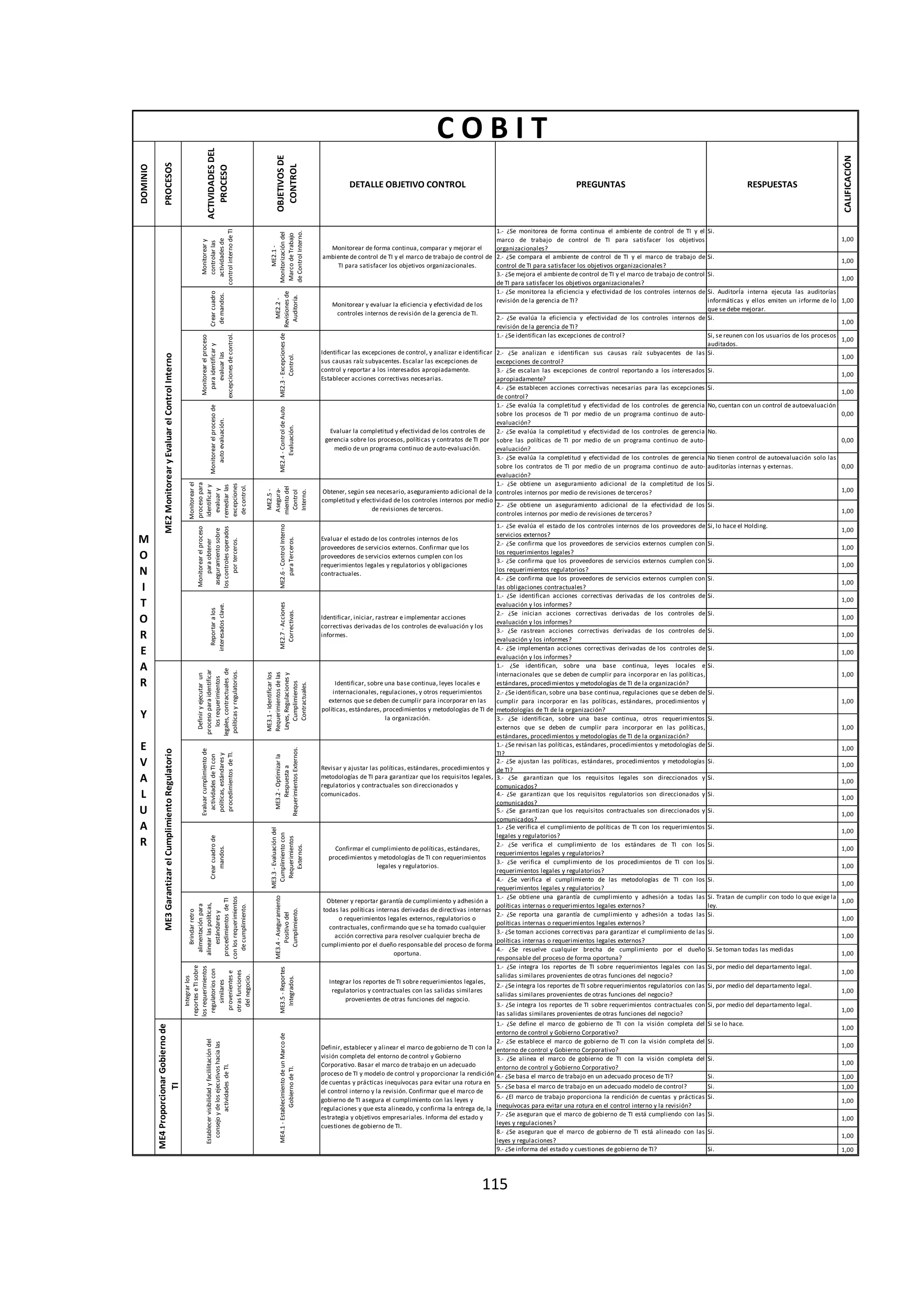

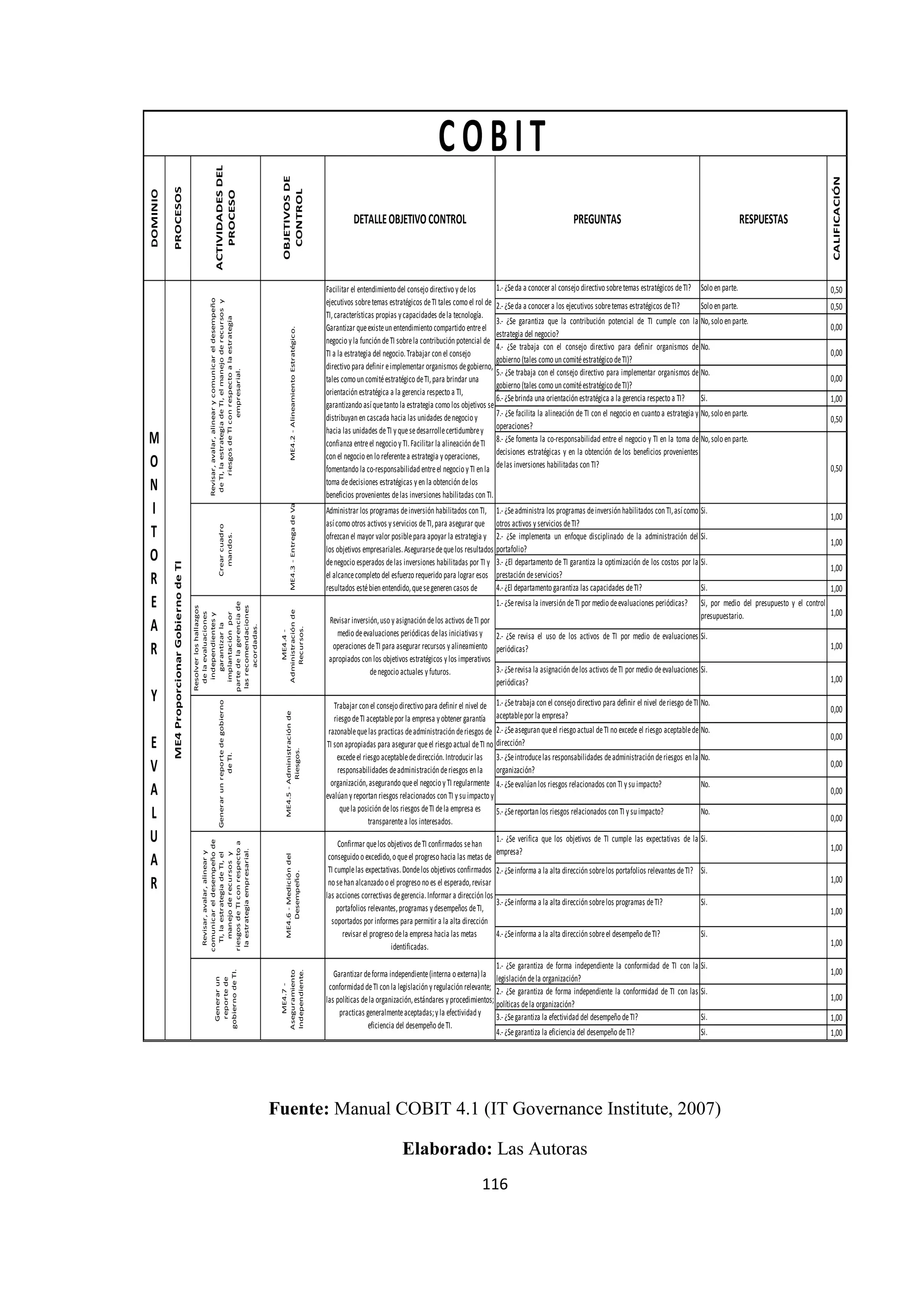

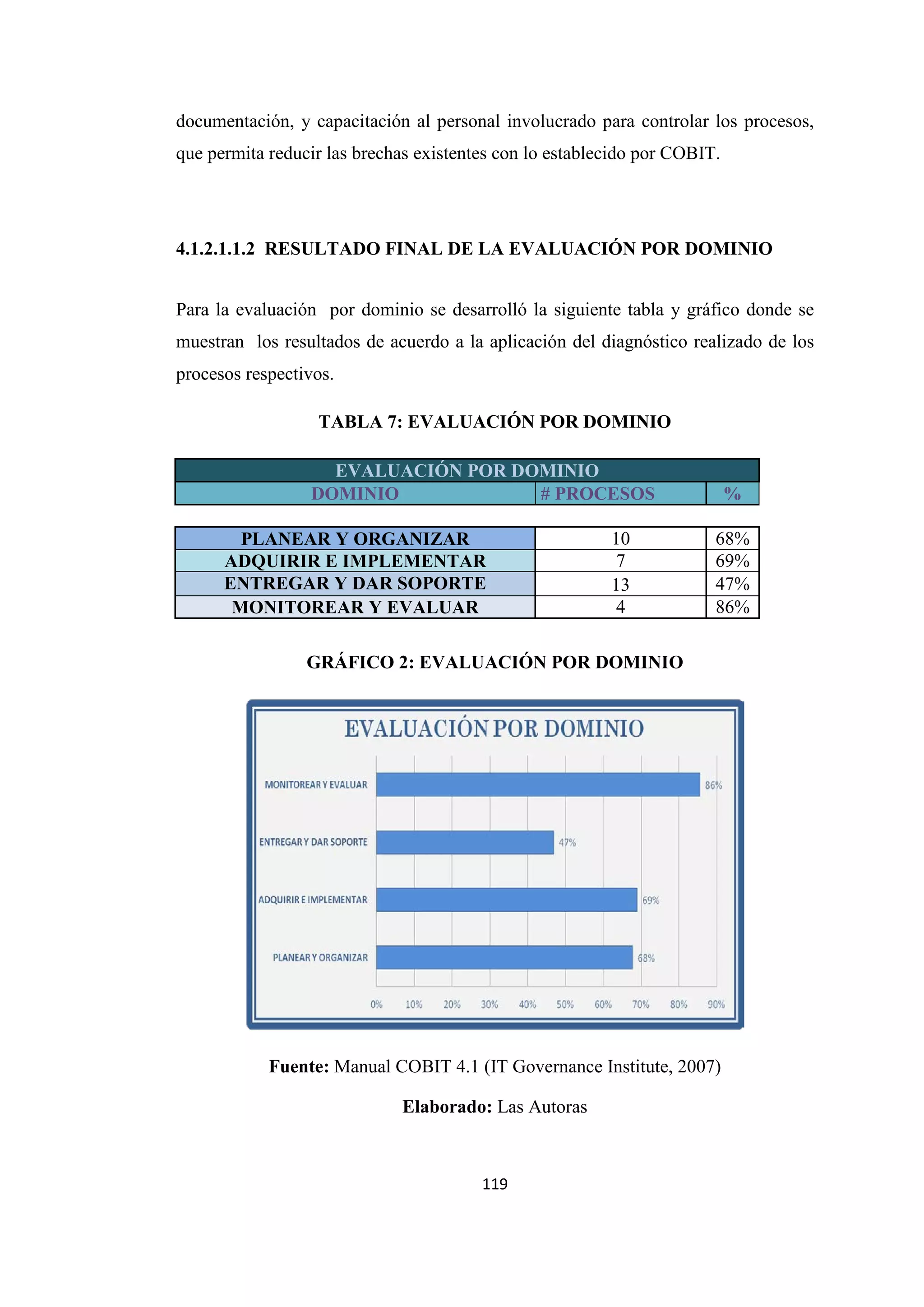

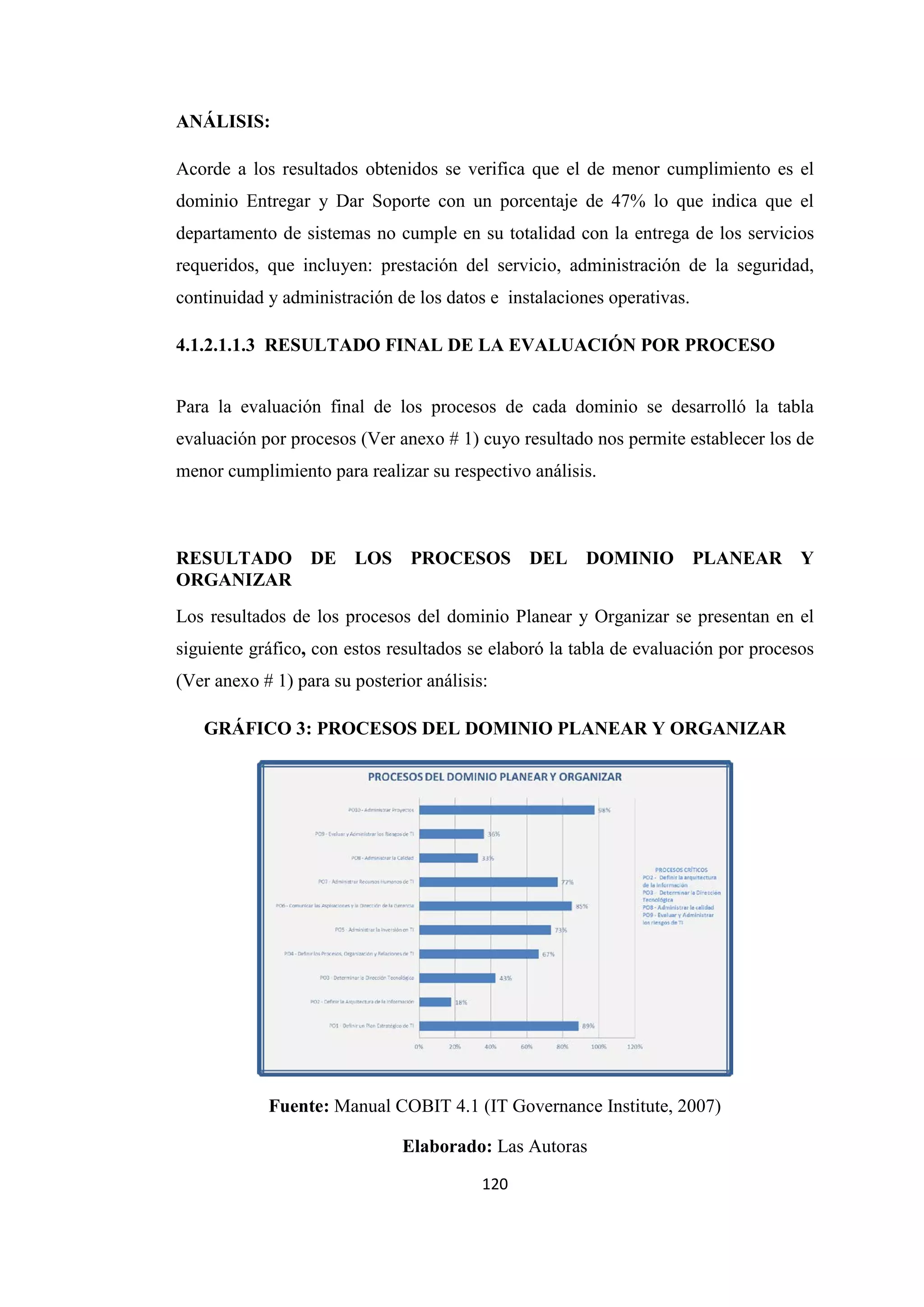

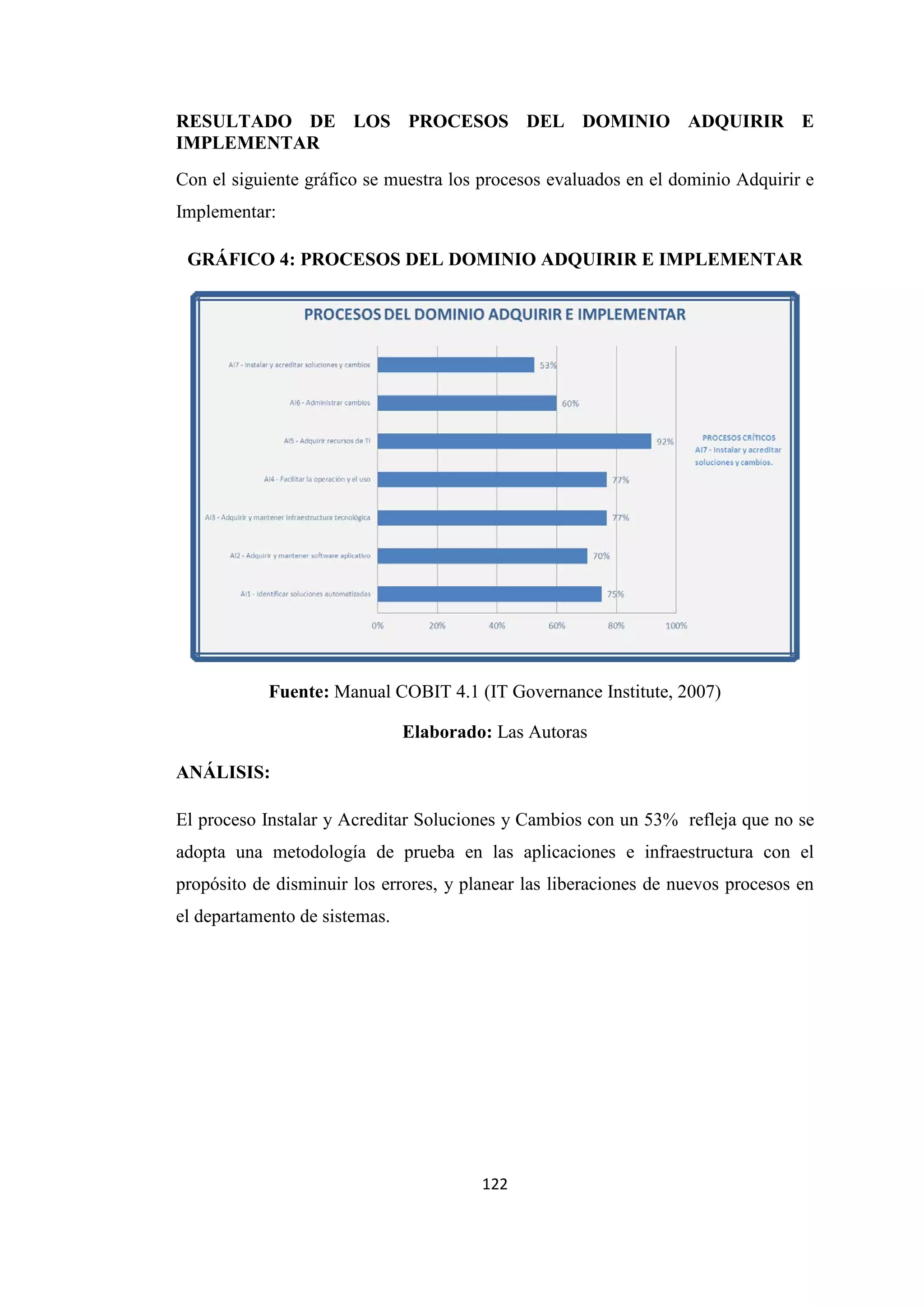

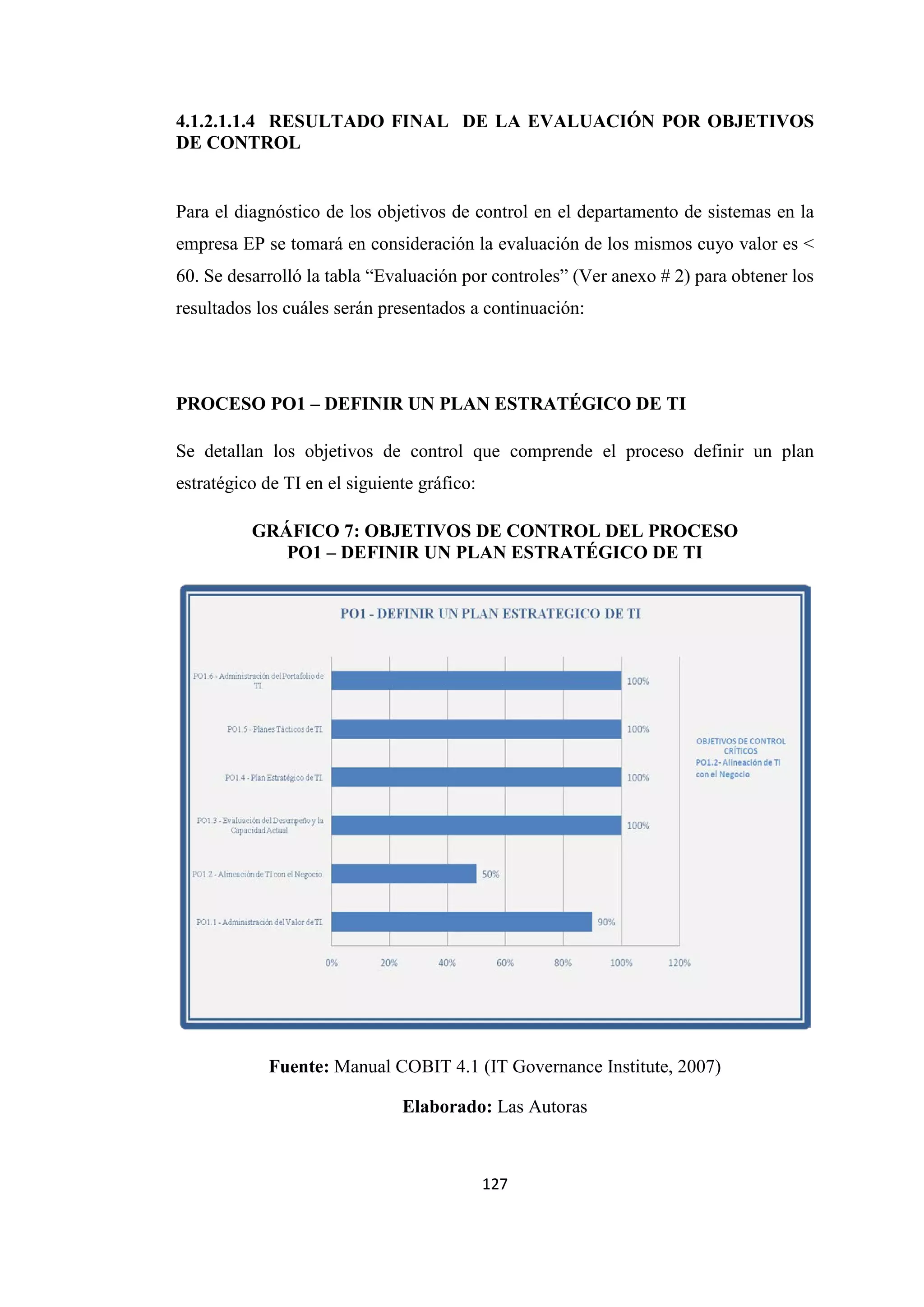

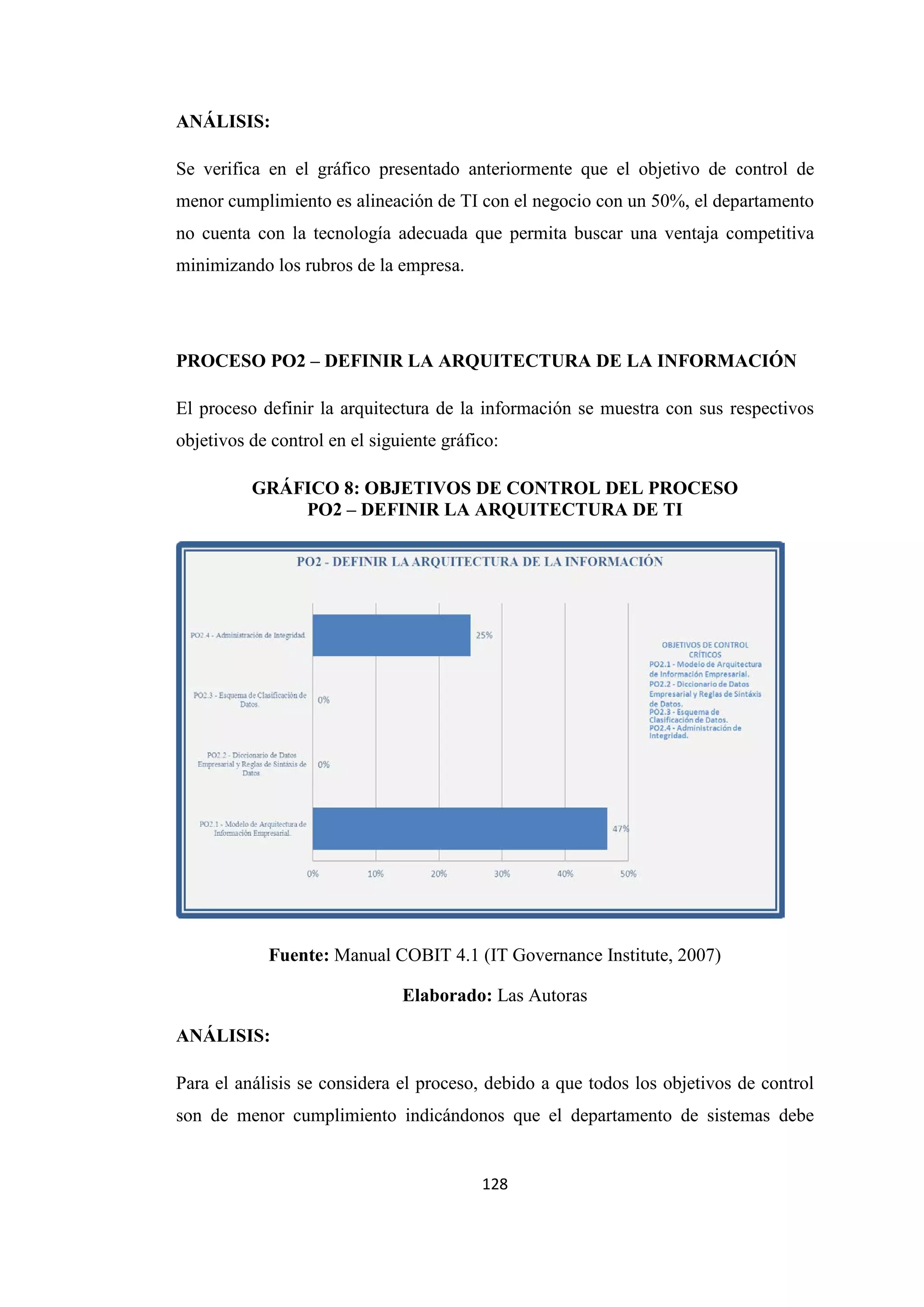

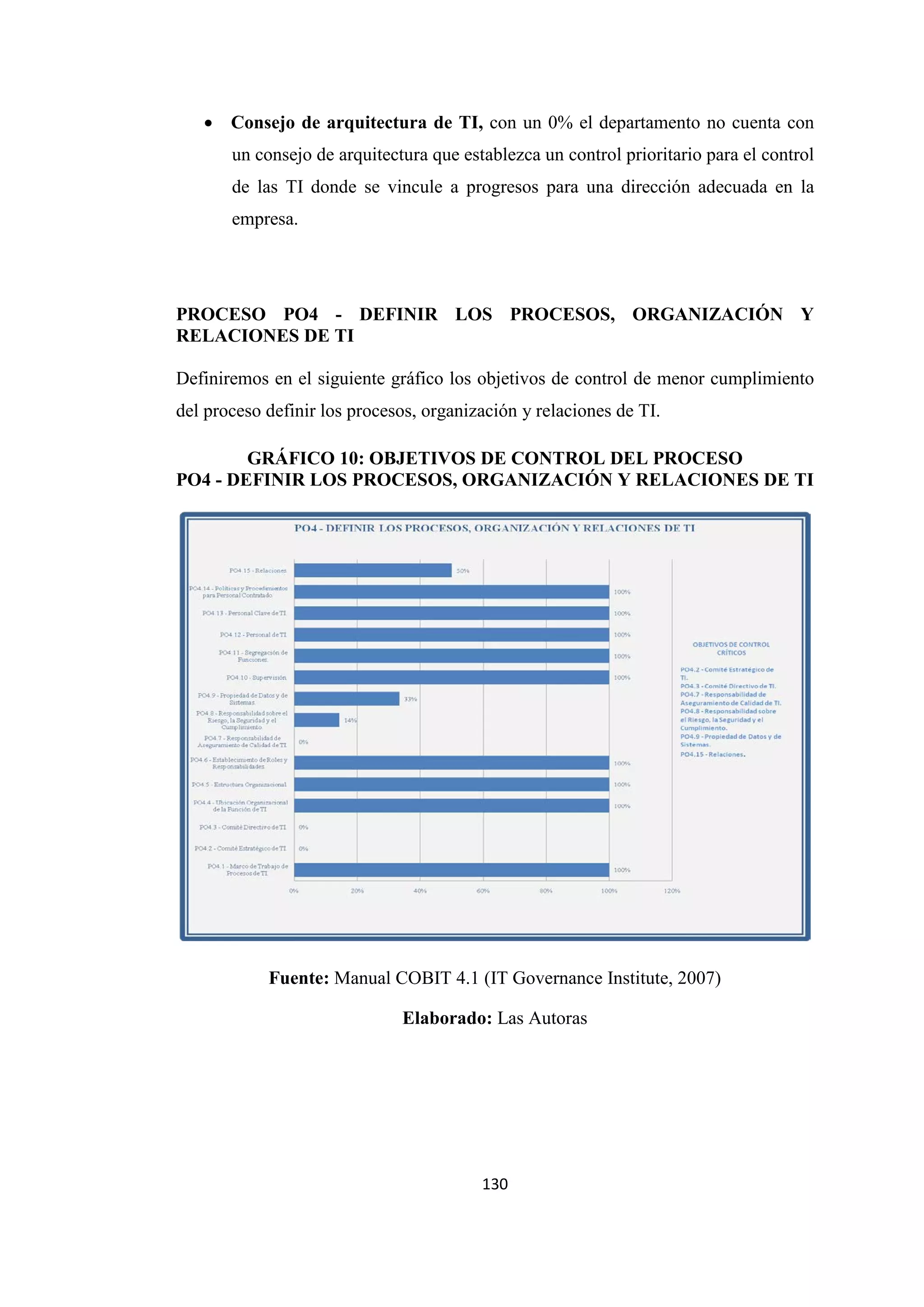

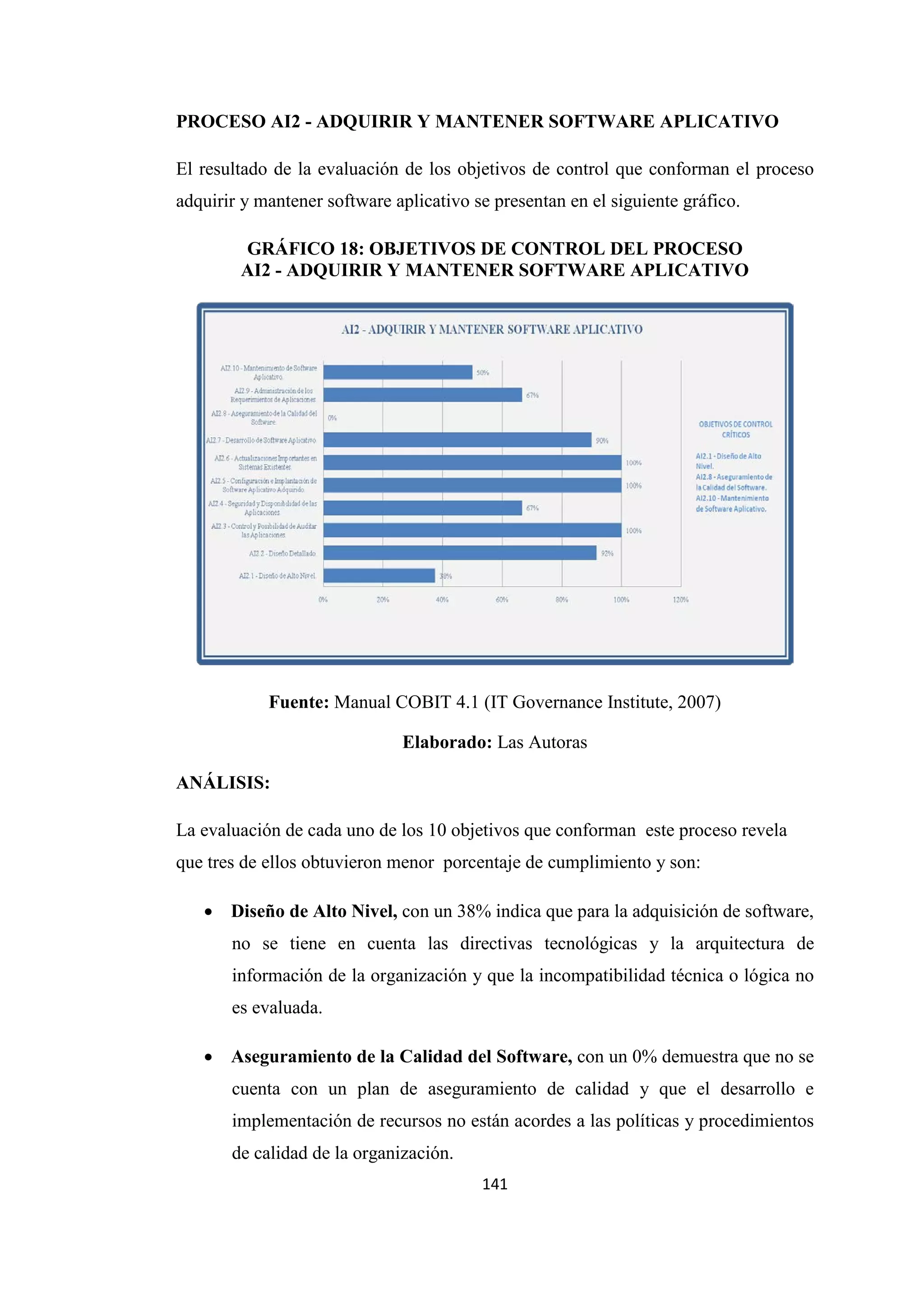

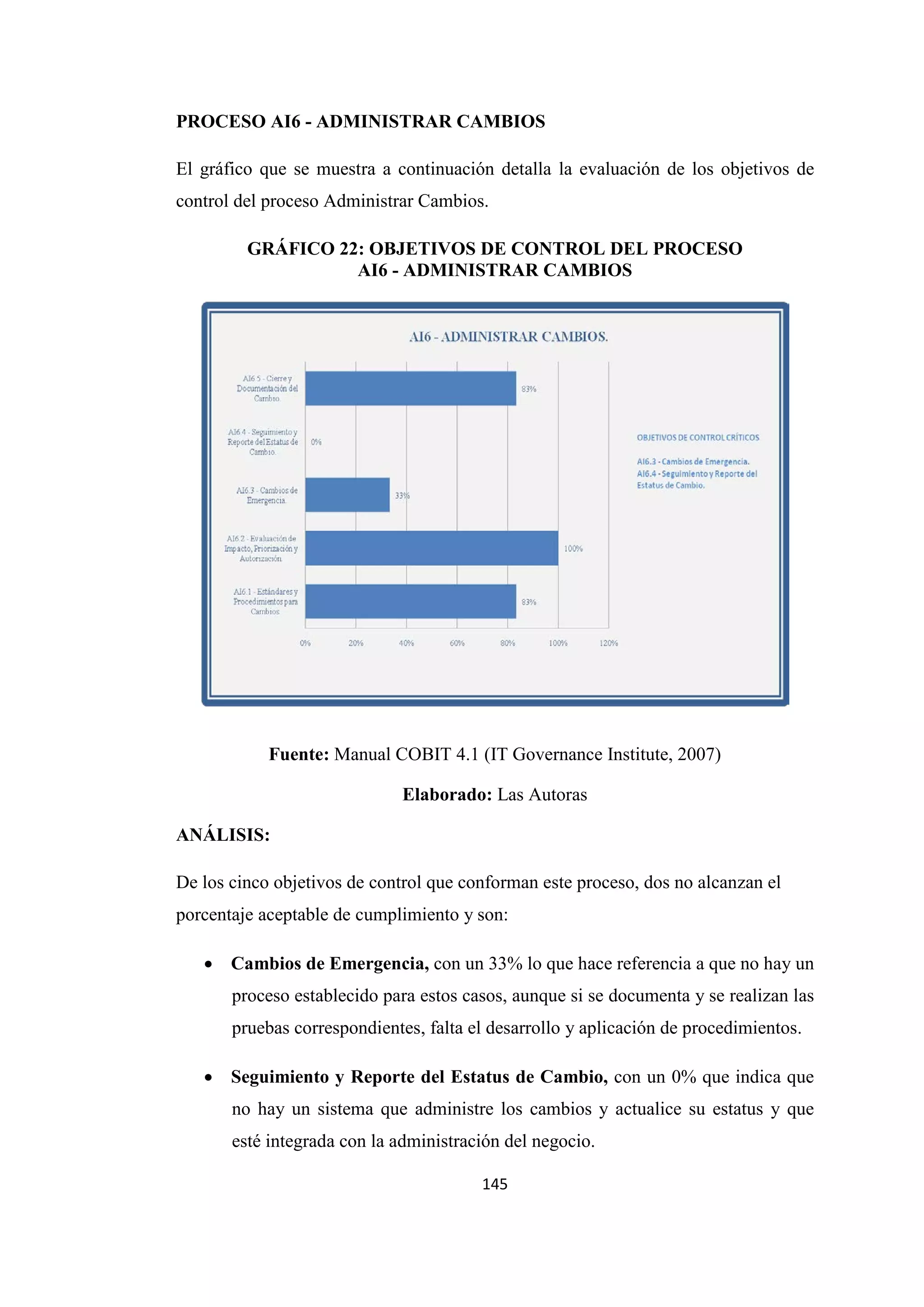

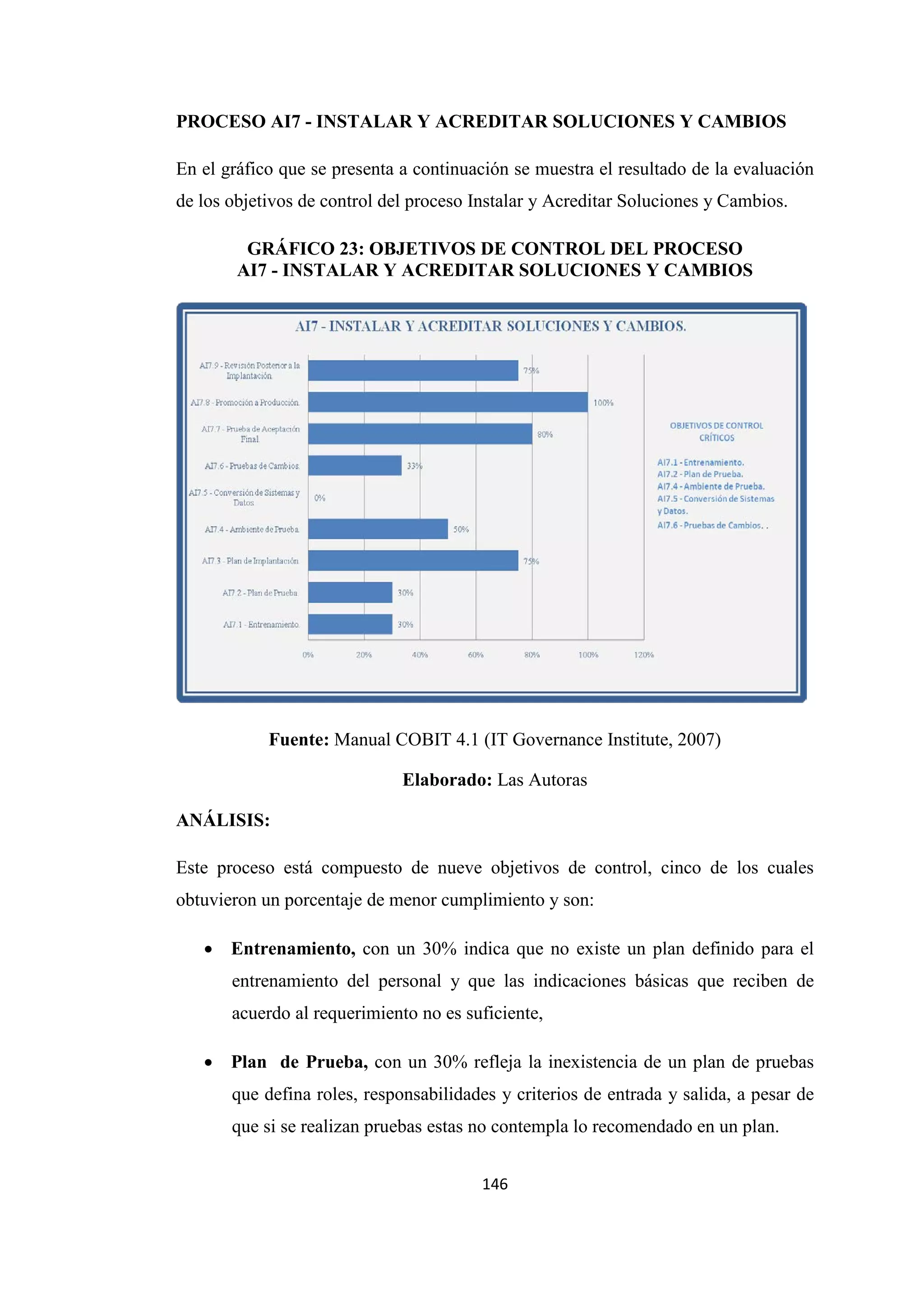

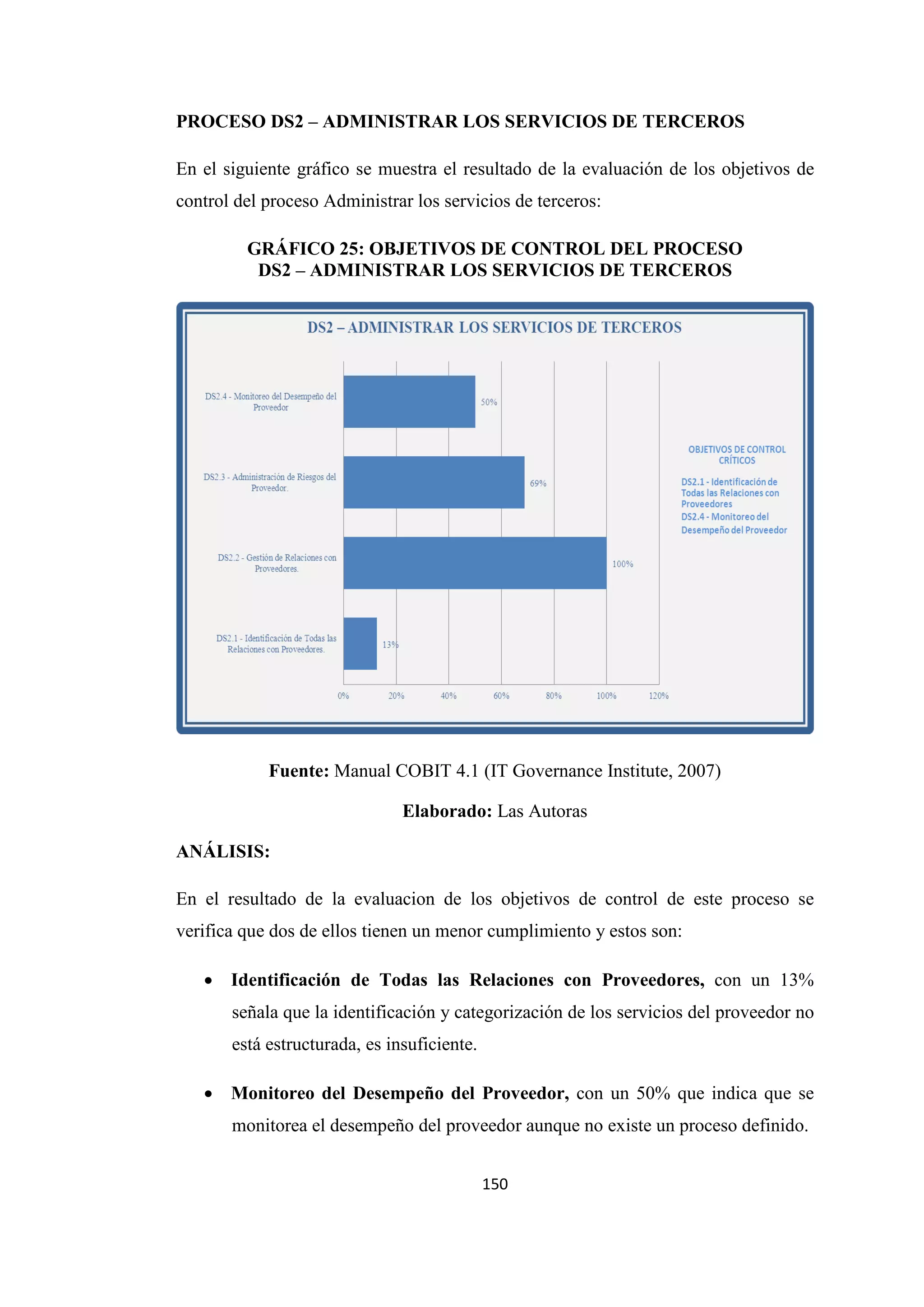

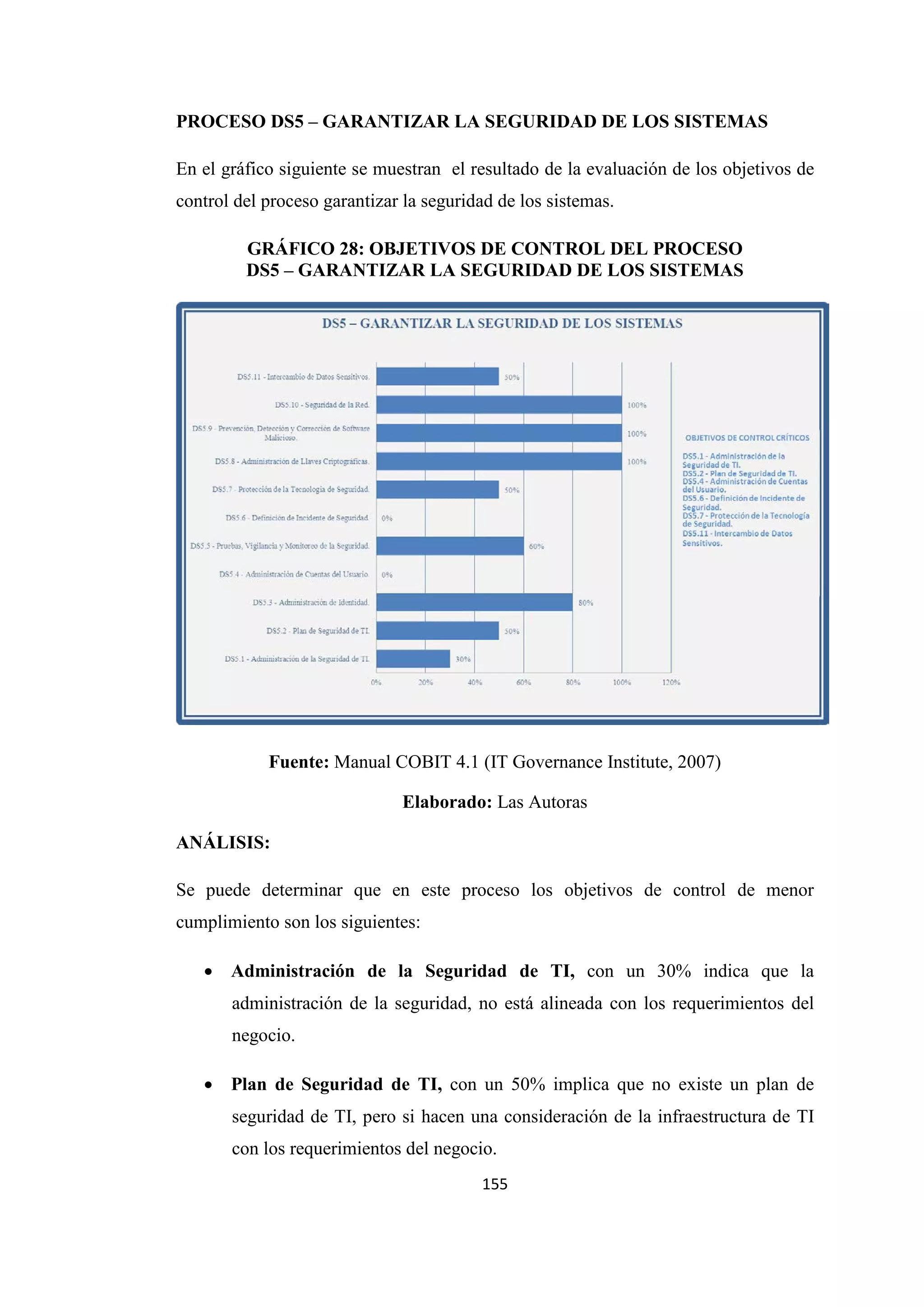

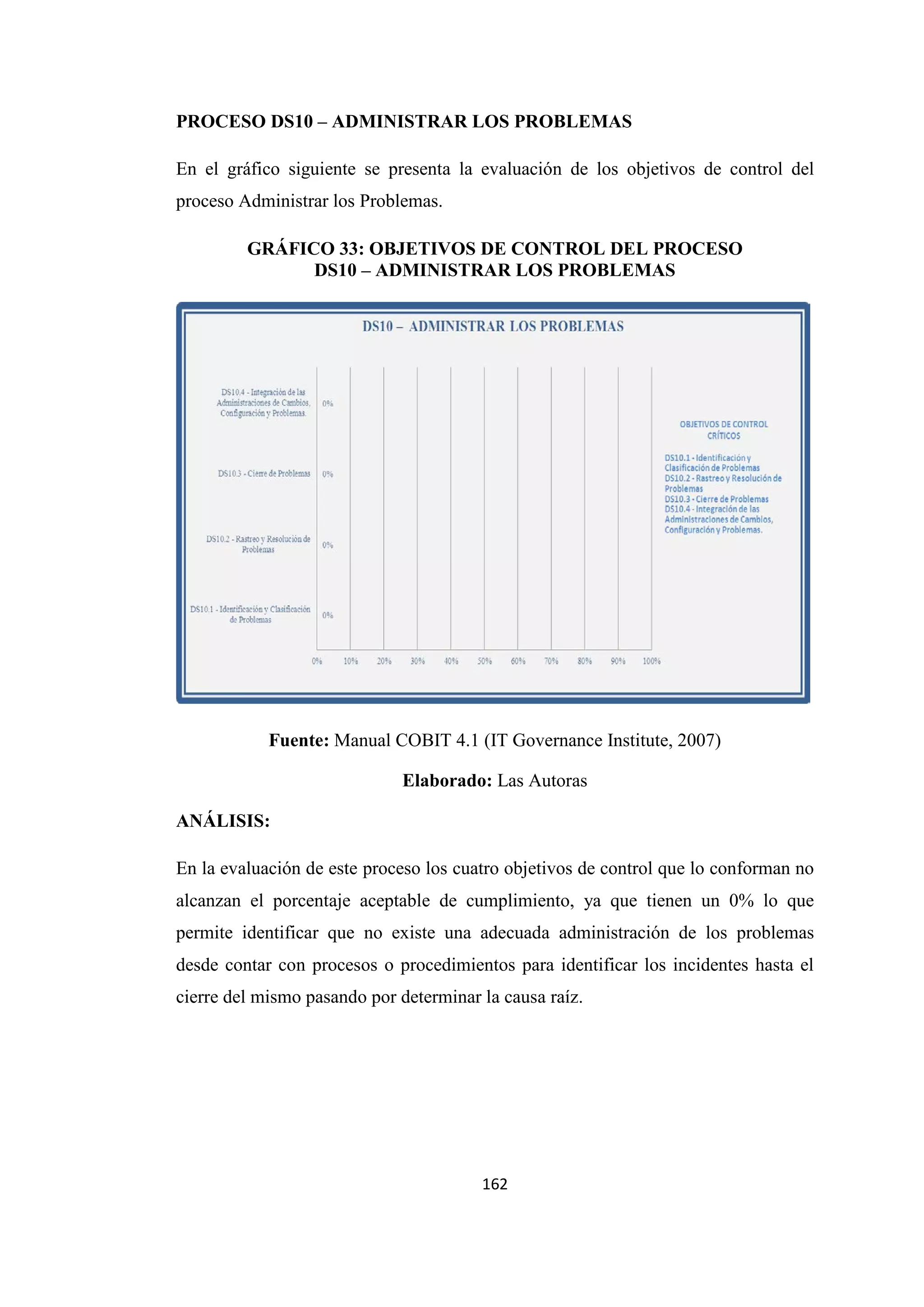

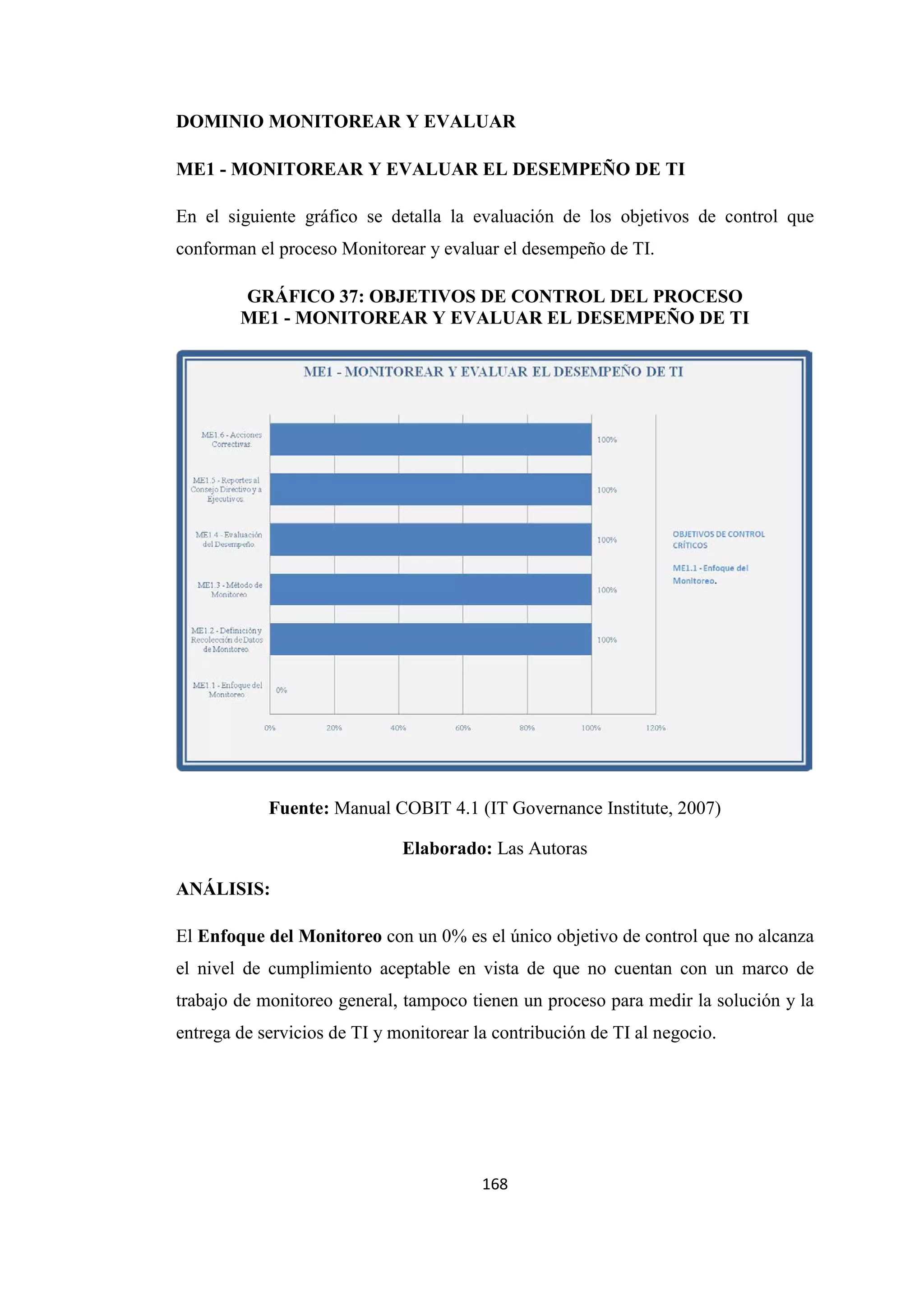

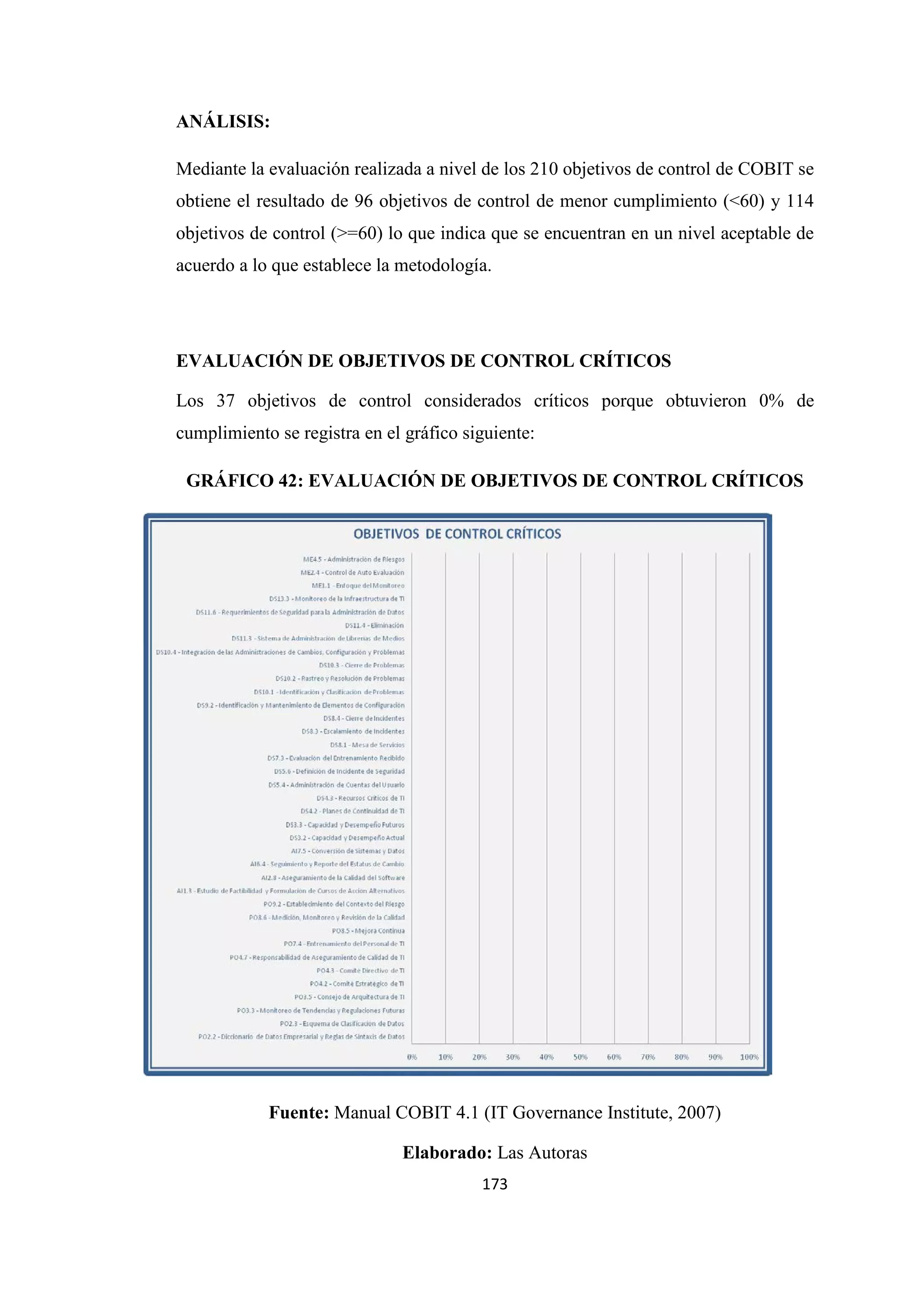

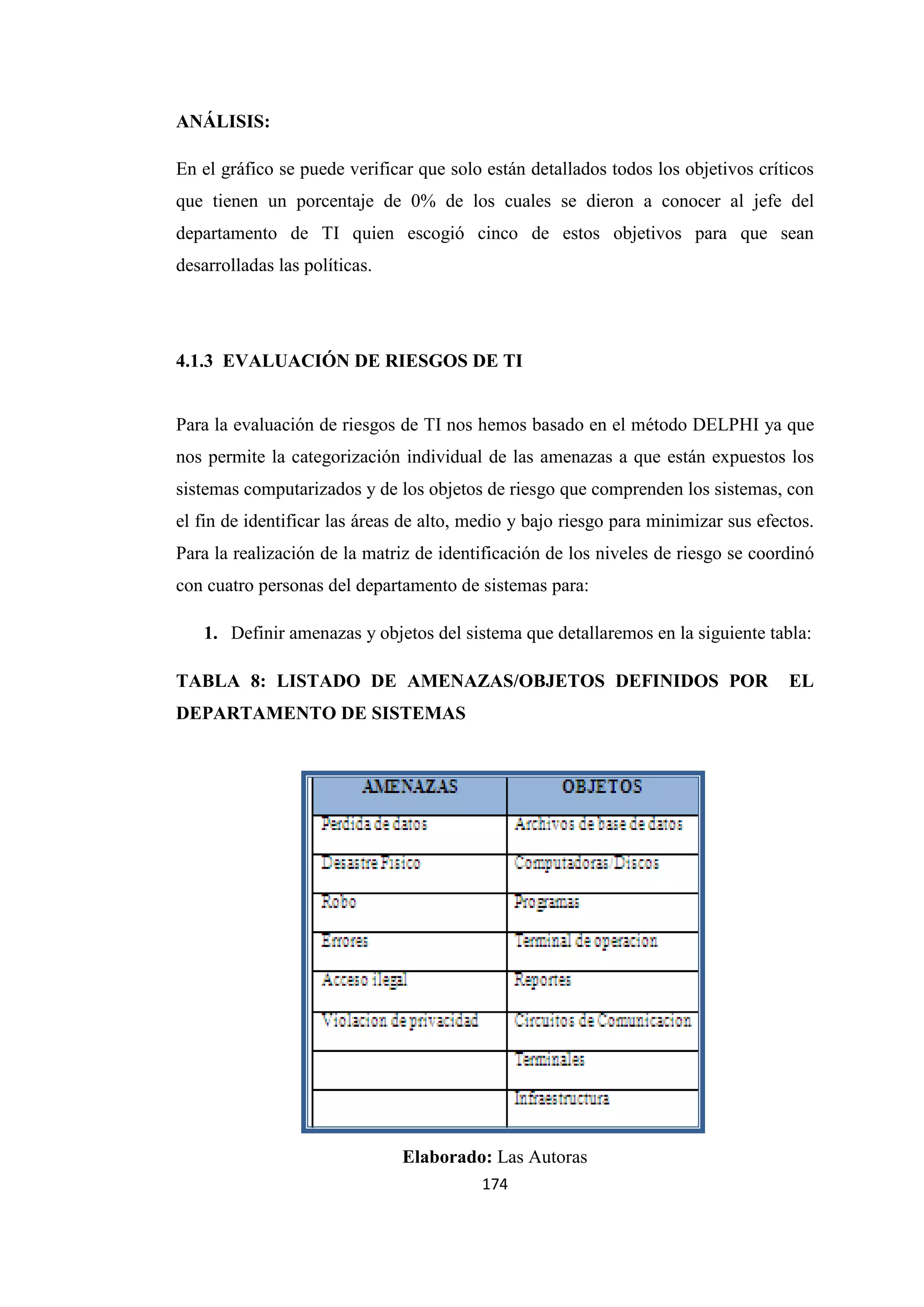

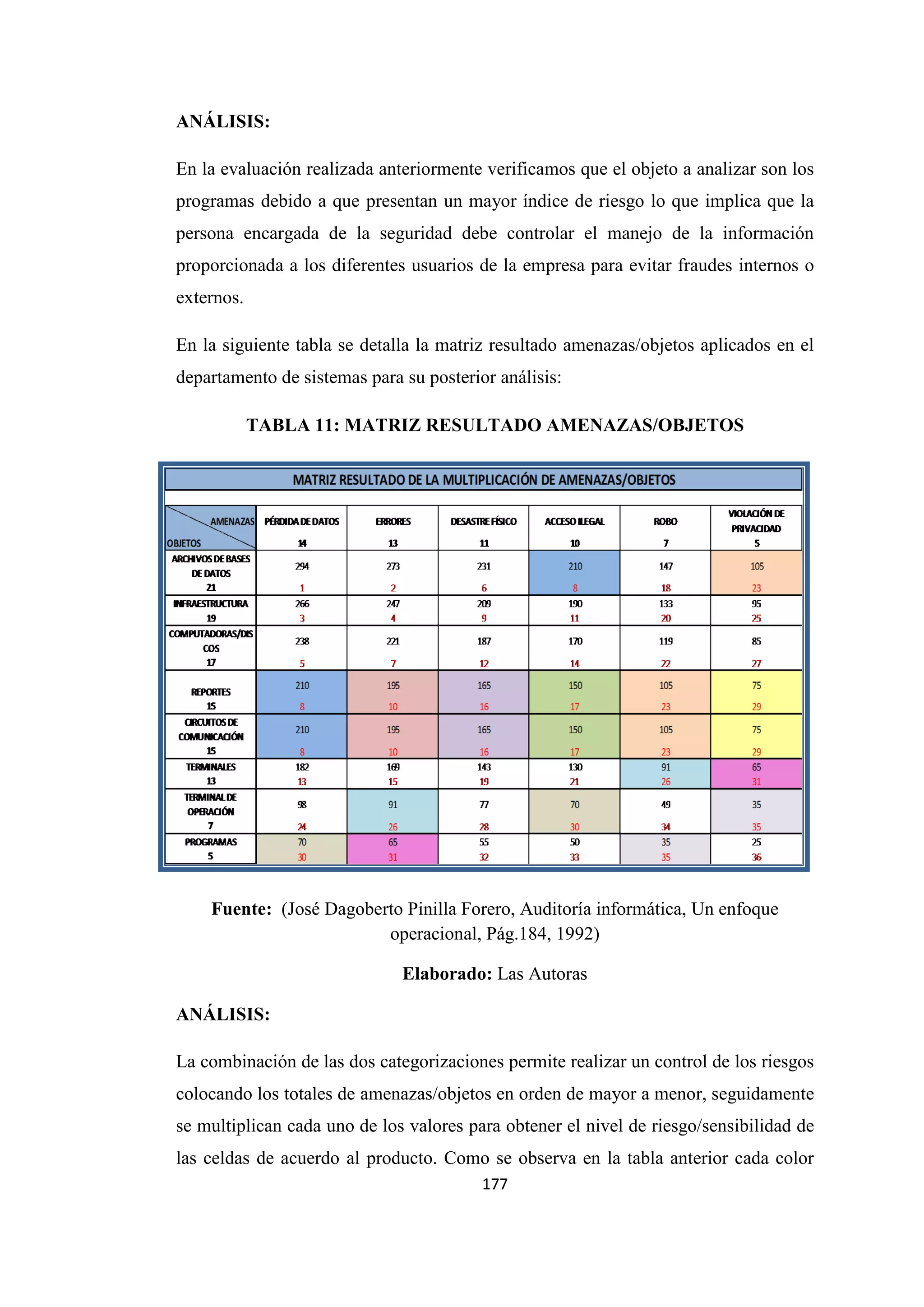

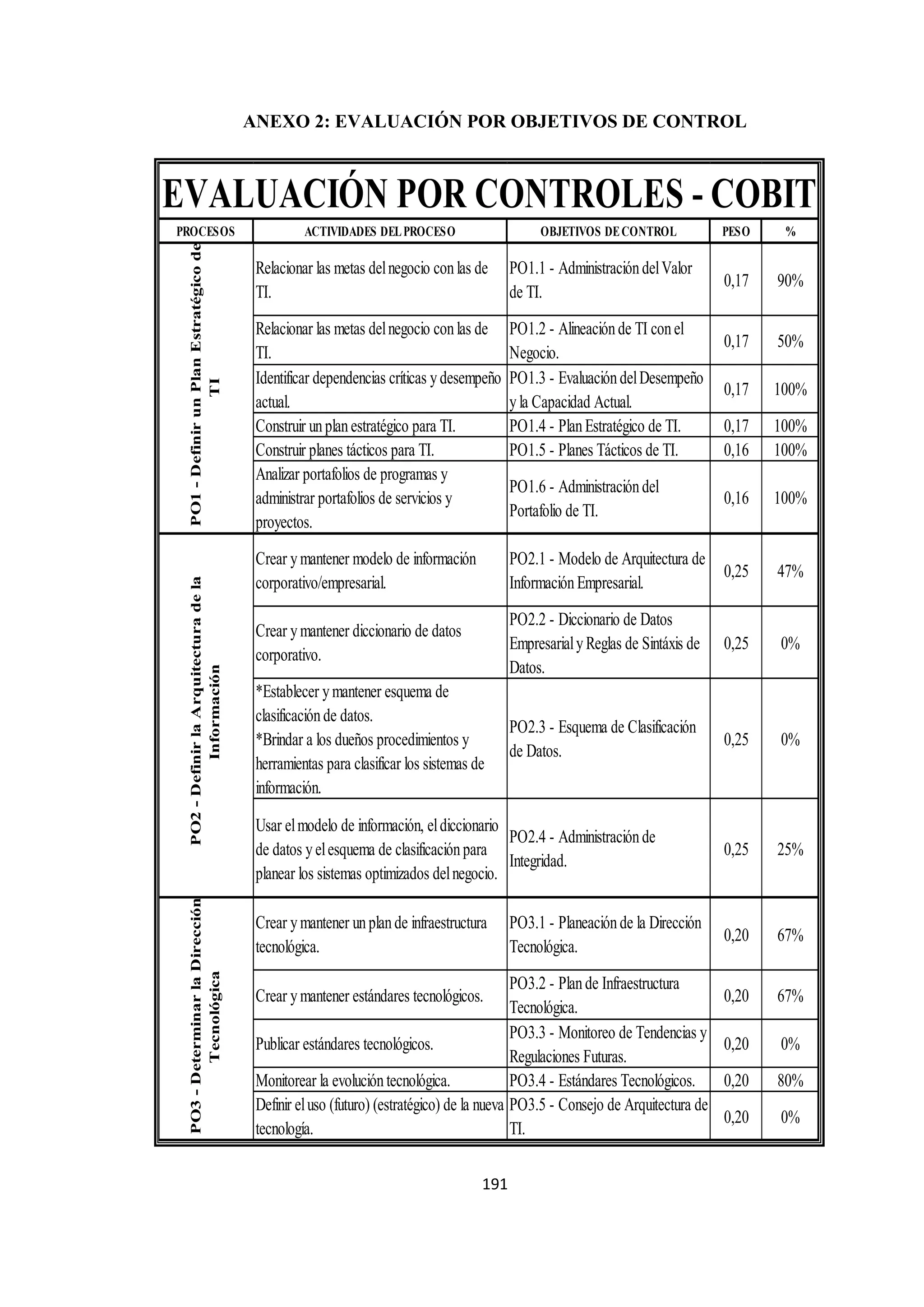

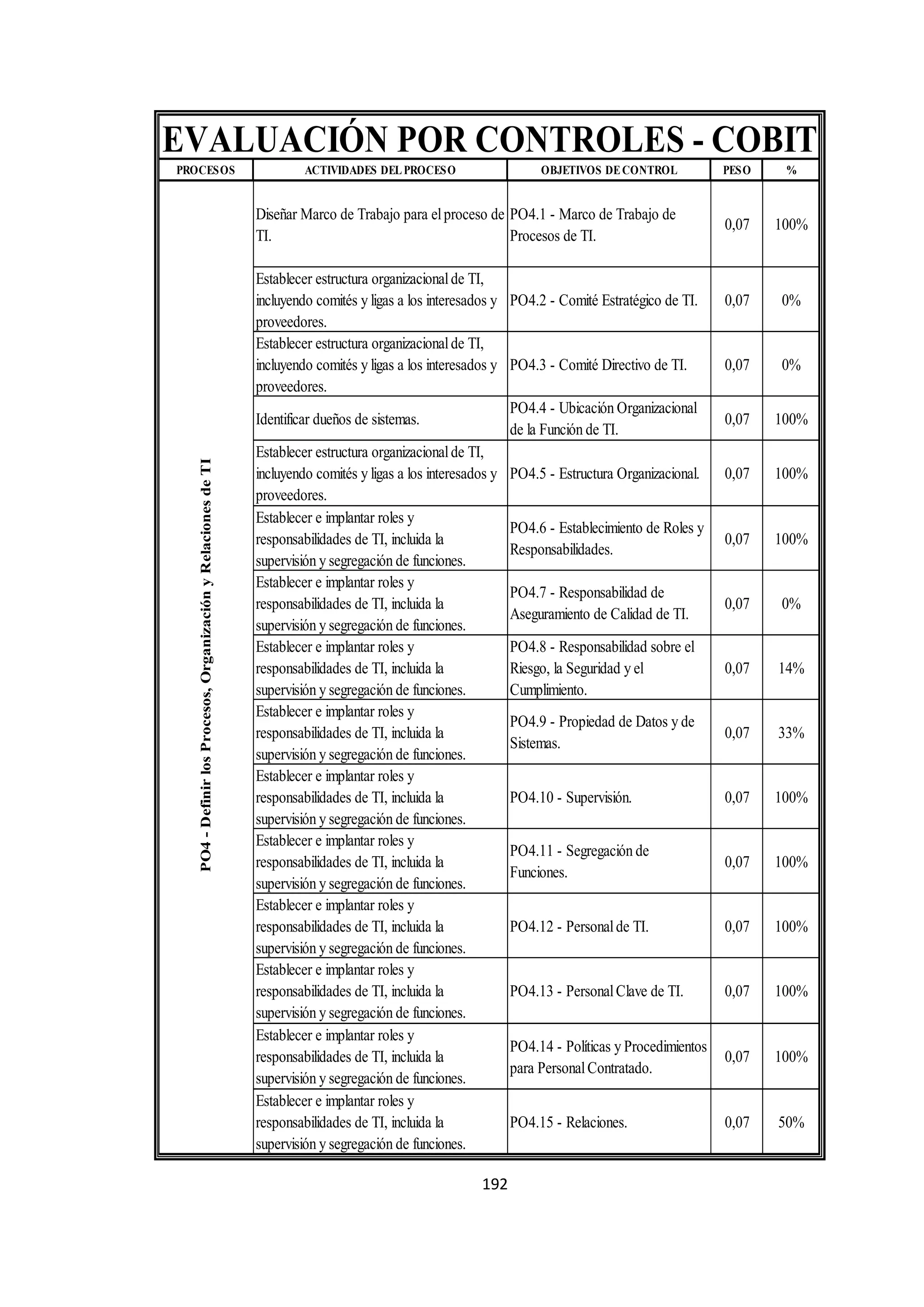

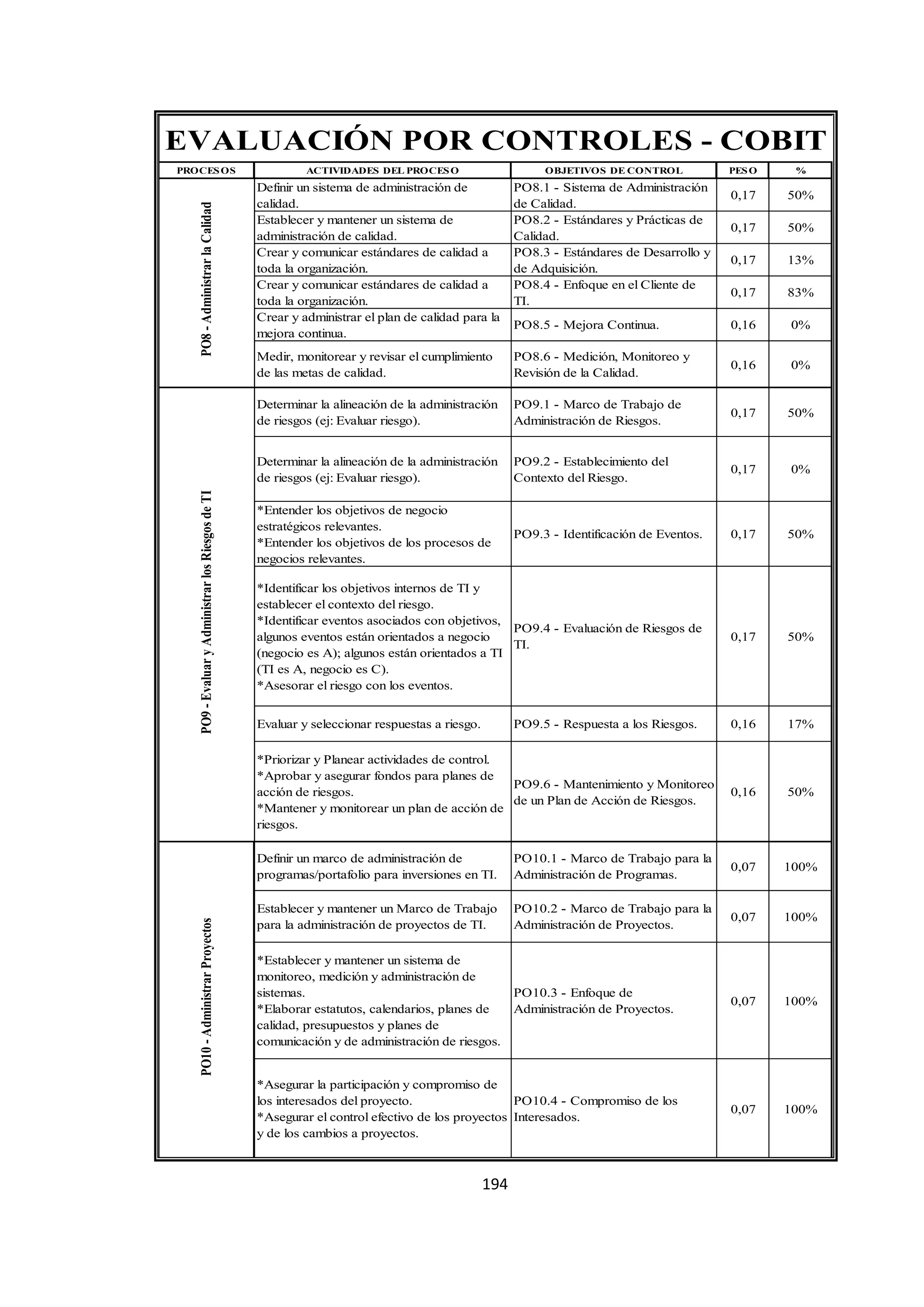

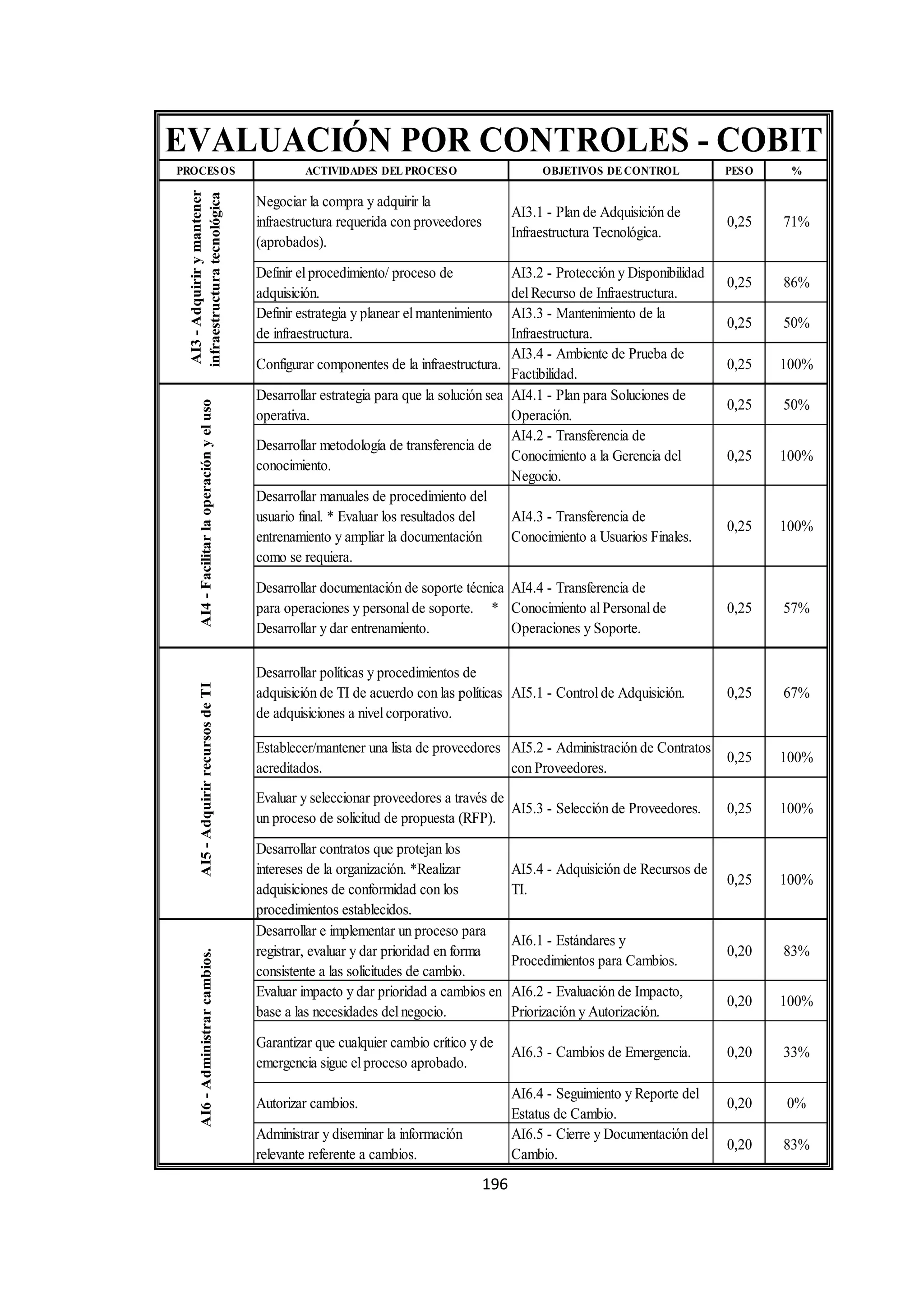

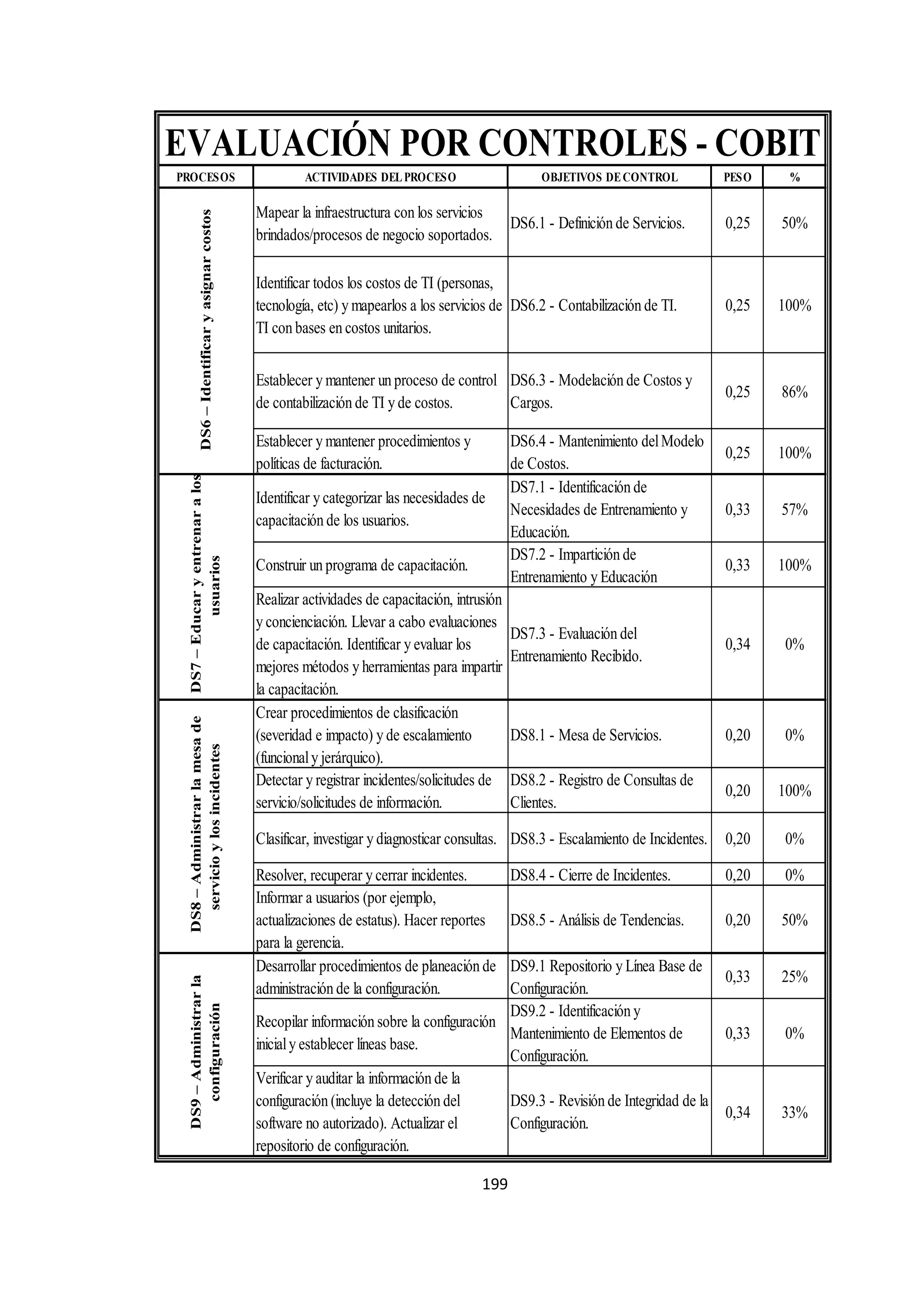

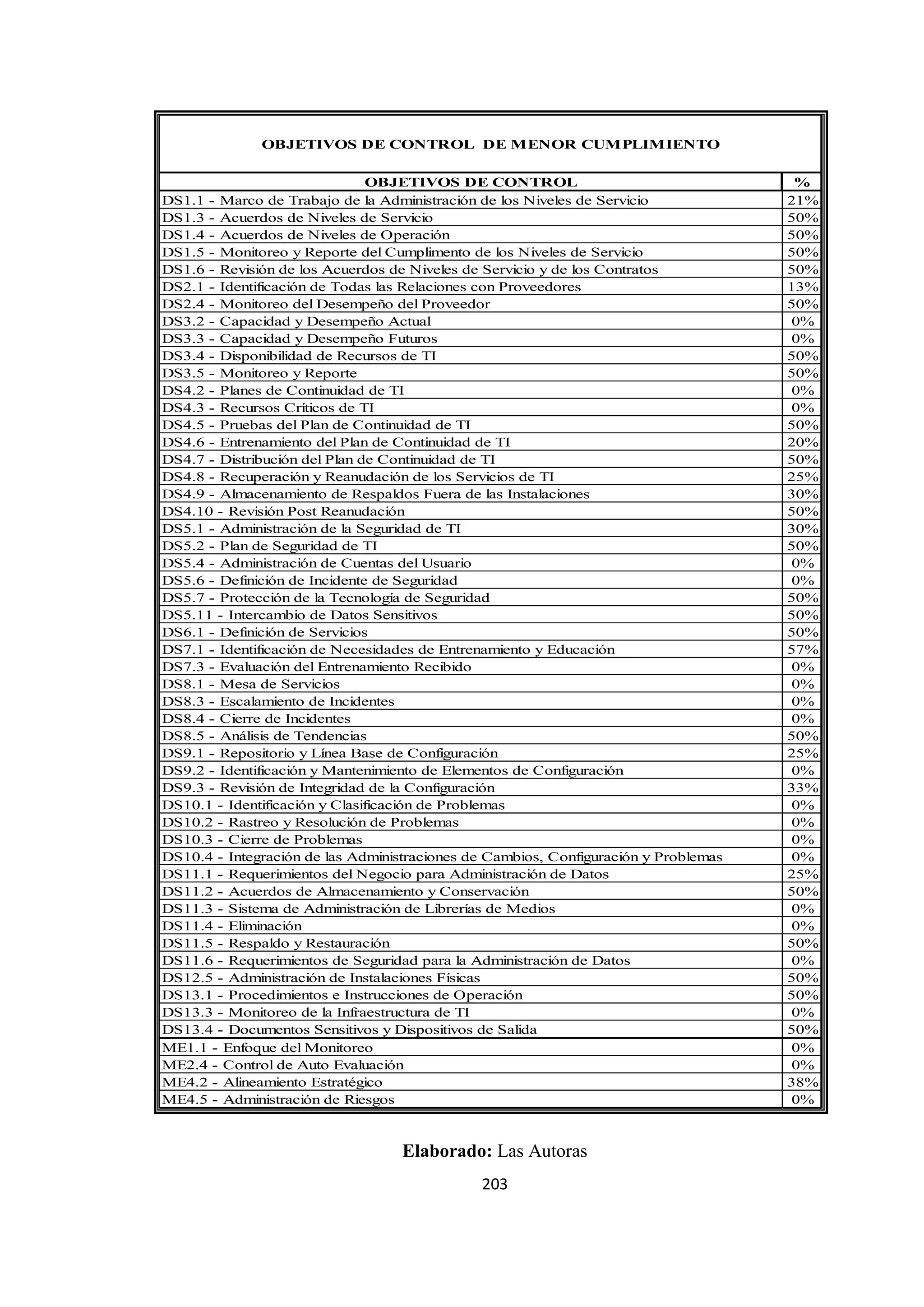

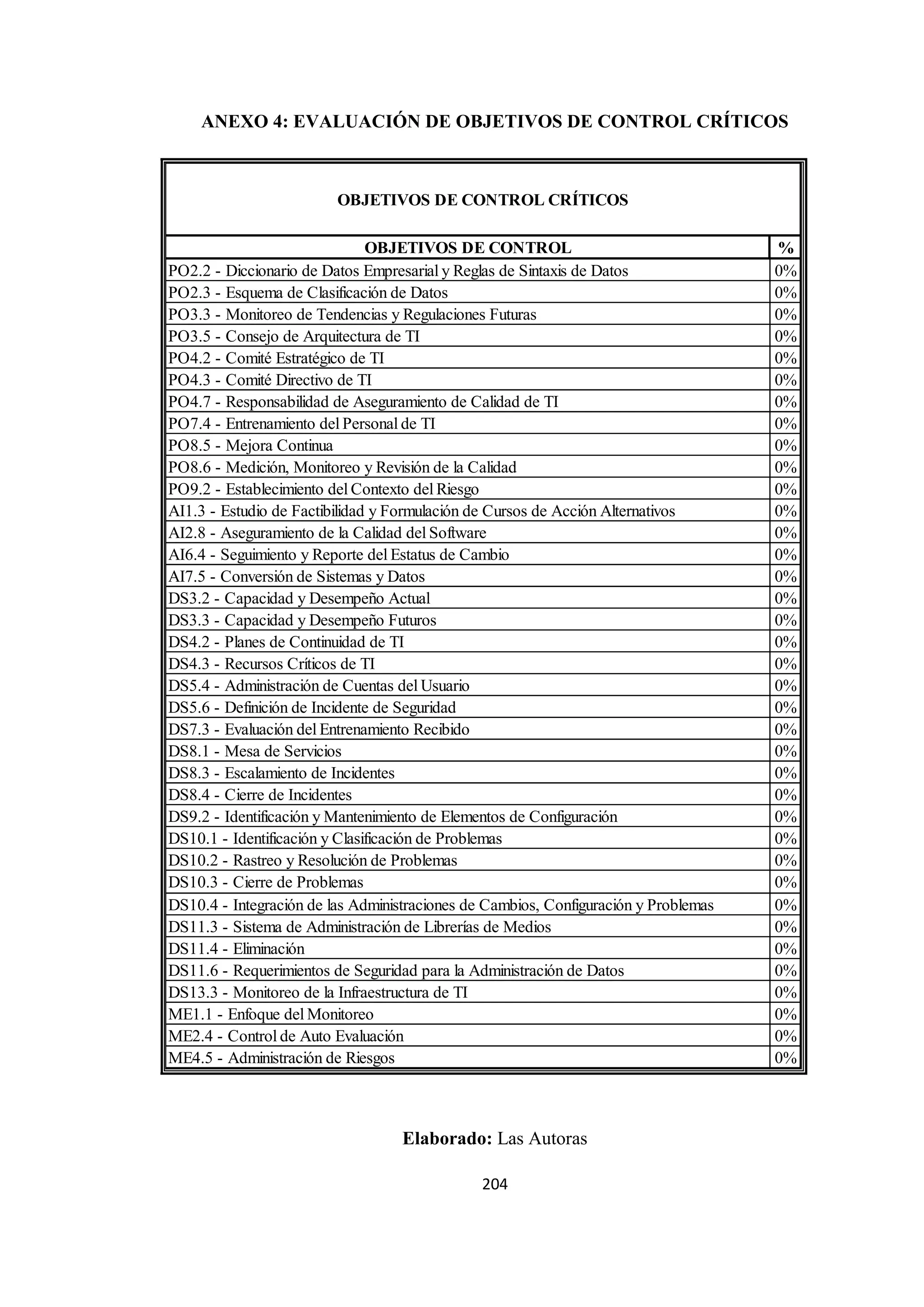

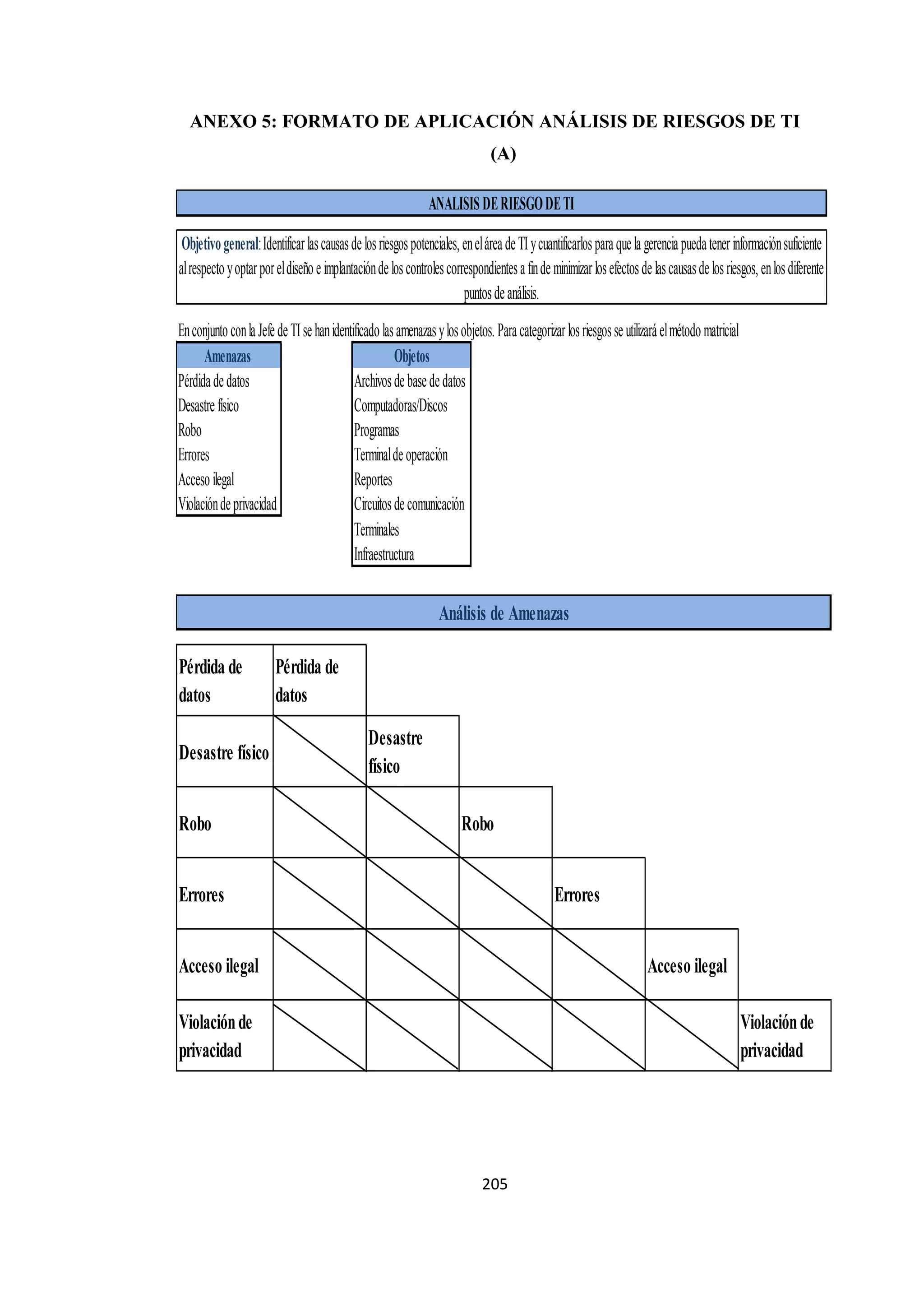

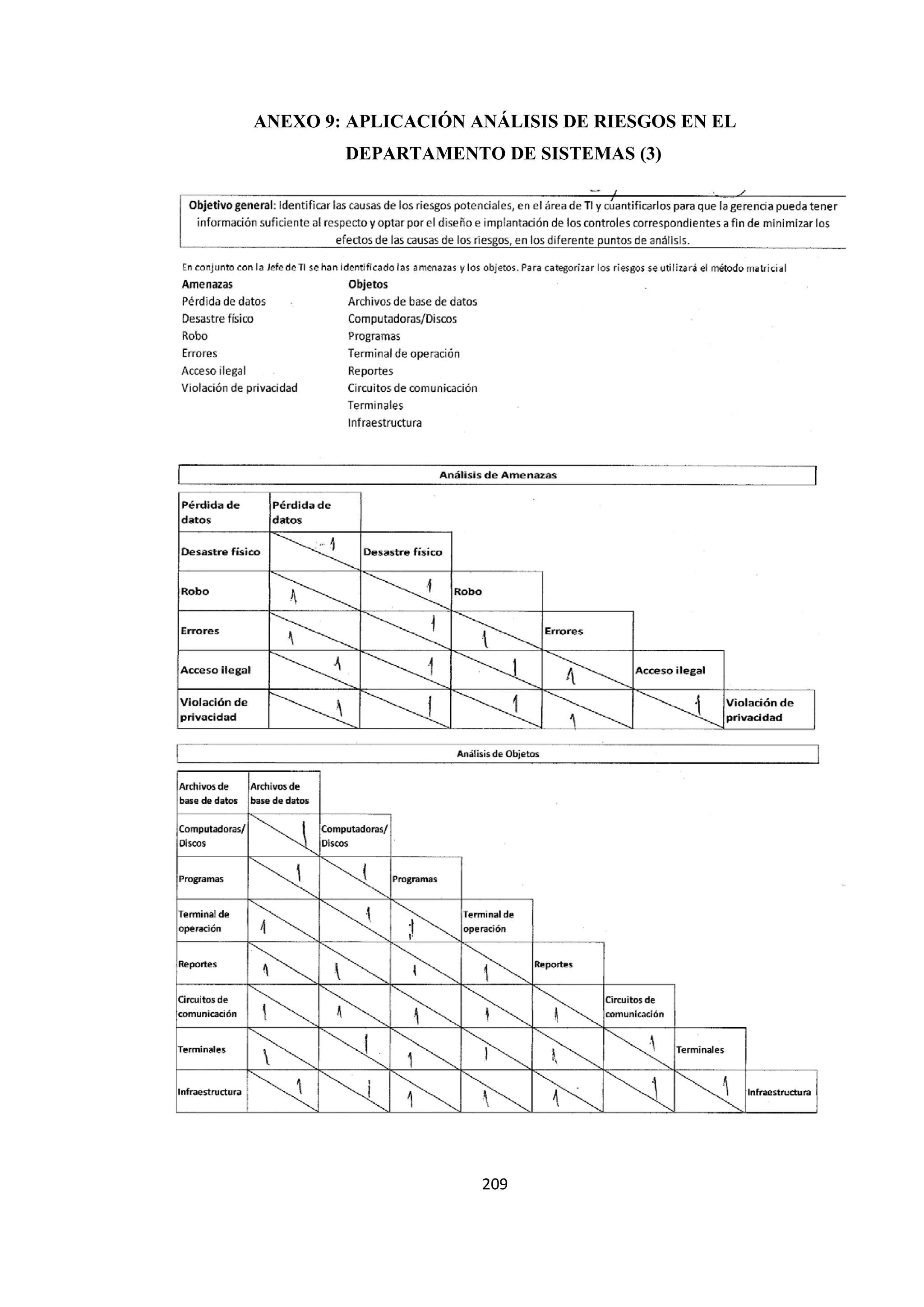

Este documento corresponde a una tesis de las estudiantes Martha Elizabeth de la Torre Morales, Ingrid Kathyuska Giraldo Martínez y Carmen Azucena Villalta Gómez, que aborda el diagnóstico para la implementación de COBIT en una empresa de producción. Se detallan problemas planteados, objetivos de investigación y un marco teórico sobre COBIT y su aplicación en la gestión de TI. Además, incluye un diagnóstico del departamento de sistemas de la empresa evaluada, junto con métodos y resultados de la aplicación de la metodología COBIT.