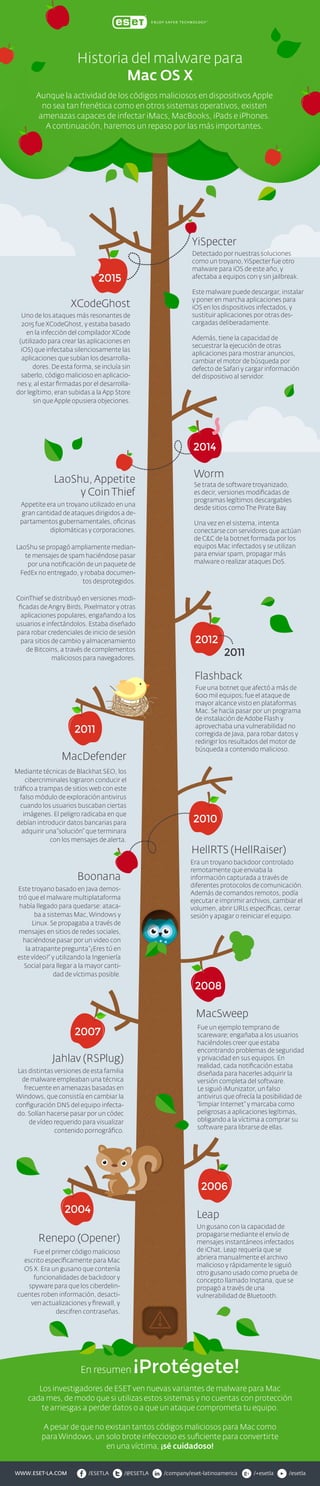

El documento detalla una serie de códigos maliciosos dirigidos a sistemas Mac OS X, incluyendo ejemplos notables como XcodeGhost y CoinThief, que emplean técnicas como la infección de aplicaciones legítimas y engaños de ingeniería social. También se mencionan varios troyanos y gusanos que han sido utilizados para robar información y propagar malware. Aunque los ataques en Mac son menos frecuentes que en Windows, el riesgo persiste y se recomienda protección para evitar pérdidas de datos.