Este documento describe varias técnicas para hackear foros PHPBB2 vulnerables, como inyectar código malicioso para robar cookies de usuarios y obtener acceso de administrador. Se recomienda practicar estas técnicas solo en servidores de prueba y no usarlas para dañar sitios reales.

![Asaltando foros - Asaltando foros - Asaltando foros - Asaltando foros - Asaltando foros

Craquear los hashes en MD5 de las post que se haya indicado... SIN

contraseñas puede ser una labor eterna... PREGUNTAS.

si el usuario tiene un password de muchos

caracteres y con combinaciones de letras, Los usuarios normales no pueden borrar

números y signos, lo más probable es en la mayor parte de las ocasiones, pero

que nos entierren a todos antes de si me pongo eso en la firma... seguro que

sacarla. un administrador o moderador, tarde o

temprano verá alguno de mis posts y se

Ahh!! Y decías que se pueden borrar borrará el que yo quiera.....

posts o “dirigir” a enlaces maliciosos...

pues sí... este es otro bug, de lo más .... hombre... eso borraría un post...

estúpido, pero sorprendentemente para eliminar muchos hay que poner

dañino… cientos de imágenes y eso no es

factible... ¿cómo puedo hacerlo "en

Si ponemos esto: masa"?

http://www.hackxcrack.com/phpBB2/lo Pues la respuesta la di en el hilo de "la

gin.php?logout=true importancia de llamarse HTML", mas

iframes

y pinchamos en el link... nos desconecta...

vaaaleee, eso es una gilipollez... nadie Es decir, me creo una web en cualquier

pinchará en eso... pero.... ¿y si ponemos servidor..... y junto con mi bonita web,

esto?: sus fotos, vídeos, etc... me creo esto:

[img]http://www.hackxcrack.com

/phpBB2/login.php?logout=true[/i

mg]

Pues parece lo mismo, pero no lo es....

el phpBB2 se hace la picha un lío y quiere

mostrar esa imagen... no puede porque

no lo es.... y lo ejecuta... o sea, que si

ponemos eso como firma o como avatar...

todos los que vean los post del usuario

que tiene eso en su firma se Y no sigo por que ya lo cogéis, ¿no? o

desconectarán del foro... más fácil un JavaScript y un bucle que

vaya variando el valor de p

P u e s p a ra b o r ra r p o s t i g u a l . . . .

Pero hay más... también se pueden

[img]http://www.hackxcrack.com usar estos

/phpBB2/posting.php?mode=delet

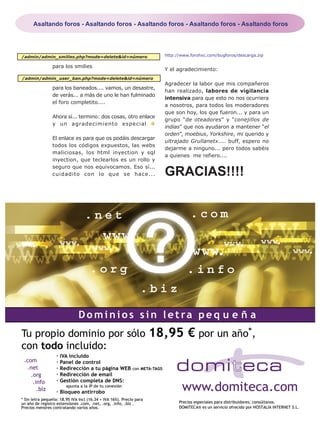

e&p=NUMERO_DE_POST_A_BORR /admin/admin_styles.php?mode=delete&style_id=numero

AR&confirm=yes[/img] donde número será el estilo a borrar

/admin/admin_words.php?mode=delete&id=número,

Y cuando un administrador o un

donde número será la palabra censurada a borrar

moderador pase por ese hilo, borrará el

Página 22 PC PASO A PASO Nº 22](https://image.slidesharecdn.com/hxc22-100626134524-phpapp01/85/Hxc22-22-320.jpg)