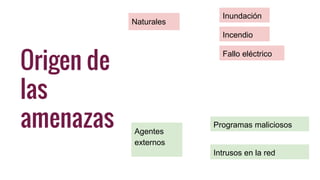

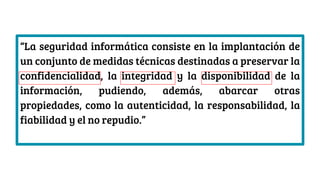

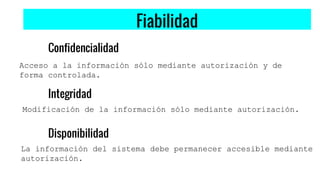

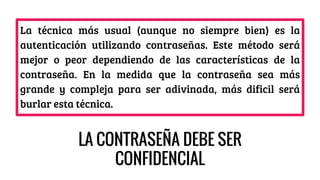

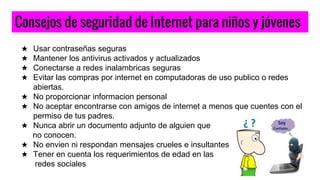

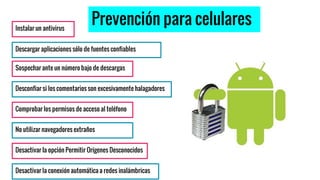

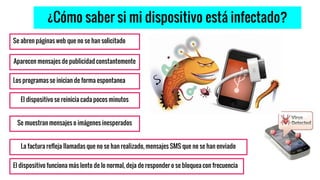

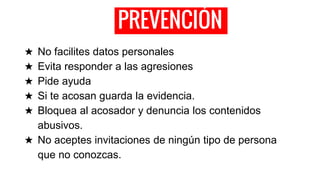

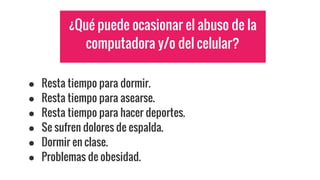

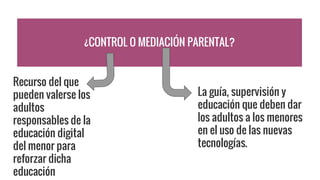

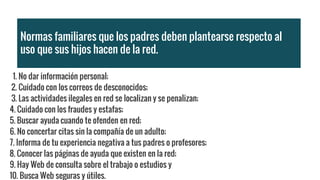

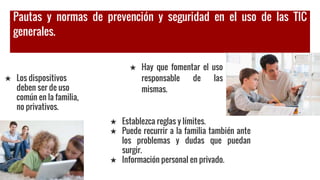

Este documento discute la seguridad en Internet y el ciberacoso. Explica los tipos de amenazas cibernéticas como virus, intrusos y robo de información. También cubre formas de prevenir estos riesgos mediante el uso de contraseñas seguras y actualizaciones de antivirus. Además, define el ciberacoso y sus roles, y ofrece consejos para prevenirlo y buscar ayuda. Por último, enfatiza la importancia de la mediación parental y establecer normas familiares para un uso responsable de la tecnología.