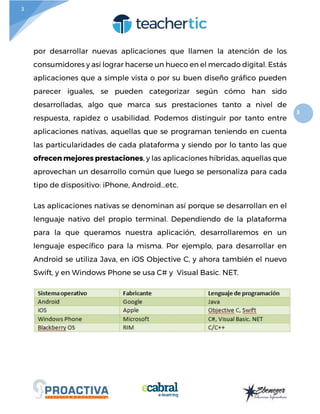

El documento habla sobre varios temas relacionados a la seguridad en internet y computadoras. Explica qué son las web apps, apps nativas, credenciales, navegación, antivirus, cortafuegos y notificaciones push. También discute la importancia de la seguridad informática y algunas consideraciones para elegir un buen antivirus.