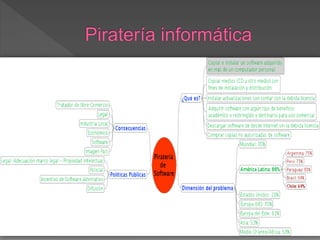

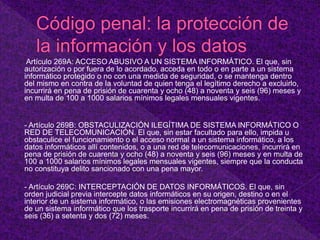

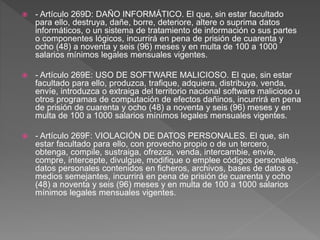

Este documento describe varios tipos de delitos informáticos, incluyendo sabotaje informático, piratería informática, hurto de tiempo de máquina, apropiación de software y datos, fraude con tarjetas de crédito, suplantación de identidad, hacking de redes telefónicas, y explica la Ley 1273 de Colombia que crea un nuevo bien jurídico tutelado denominado "De la Protección de la Información y de los Datos" y divide los delitos informáticos en dos capítulos.