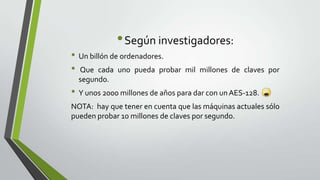

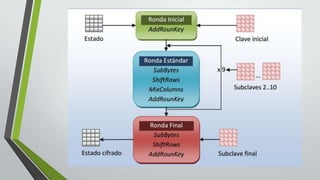

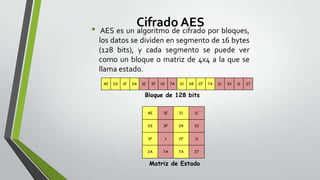

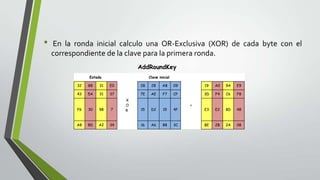

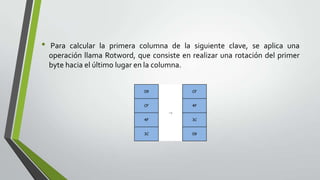

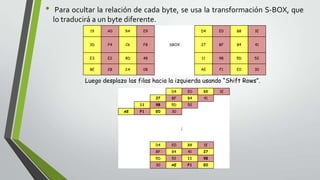

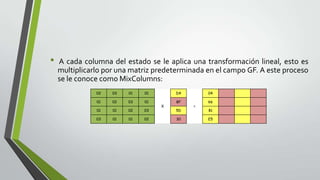

Este documento describe el algoritmo de cifrado AES (Advanced Encryption Standard). AES es un algoritmo de cifrado simétrico por bloques desarrollado por Joan Daemen y Vincent Rijmen. El documento explica cómo funciona AES a través de la matriz de estado, las rondas de cifrado que incluyen sustitución de bytes, desplazamiento de filas y mezcla de columnas, y el uso de claves derivadas en cada ronda. También discute la seguridad de AES y los únicos ataques exitosos registrados contra versiones específicas del algorit