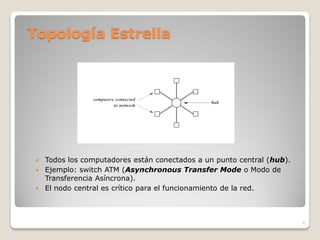

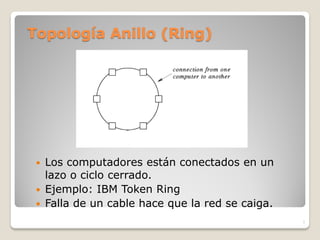

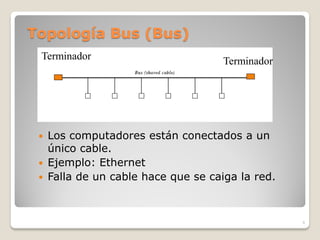

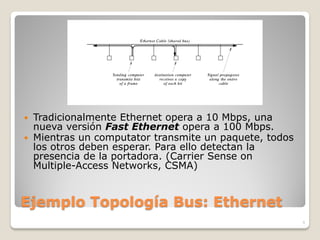

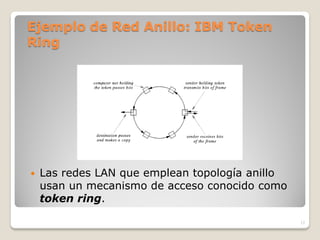

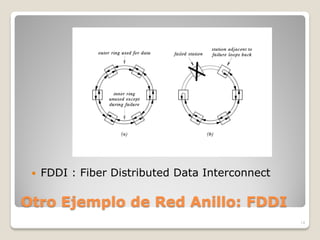

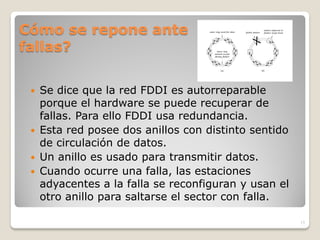

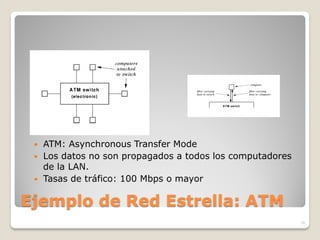

Este documento describe diferentes tipos de topologías de redes LAN y sus características. Explica las topologías punto a punto, bus (como Ethernet), estrella (como ATM) y anillo (como Token Ring y FDDI). Detalla los mecanismos de acceso al medio compartido como CSMA/CD en Ethernet y el uso de tokens en redes Token Ring.