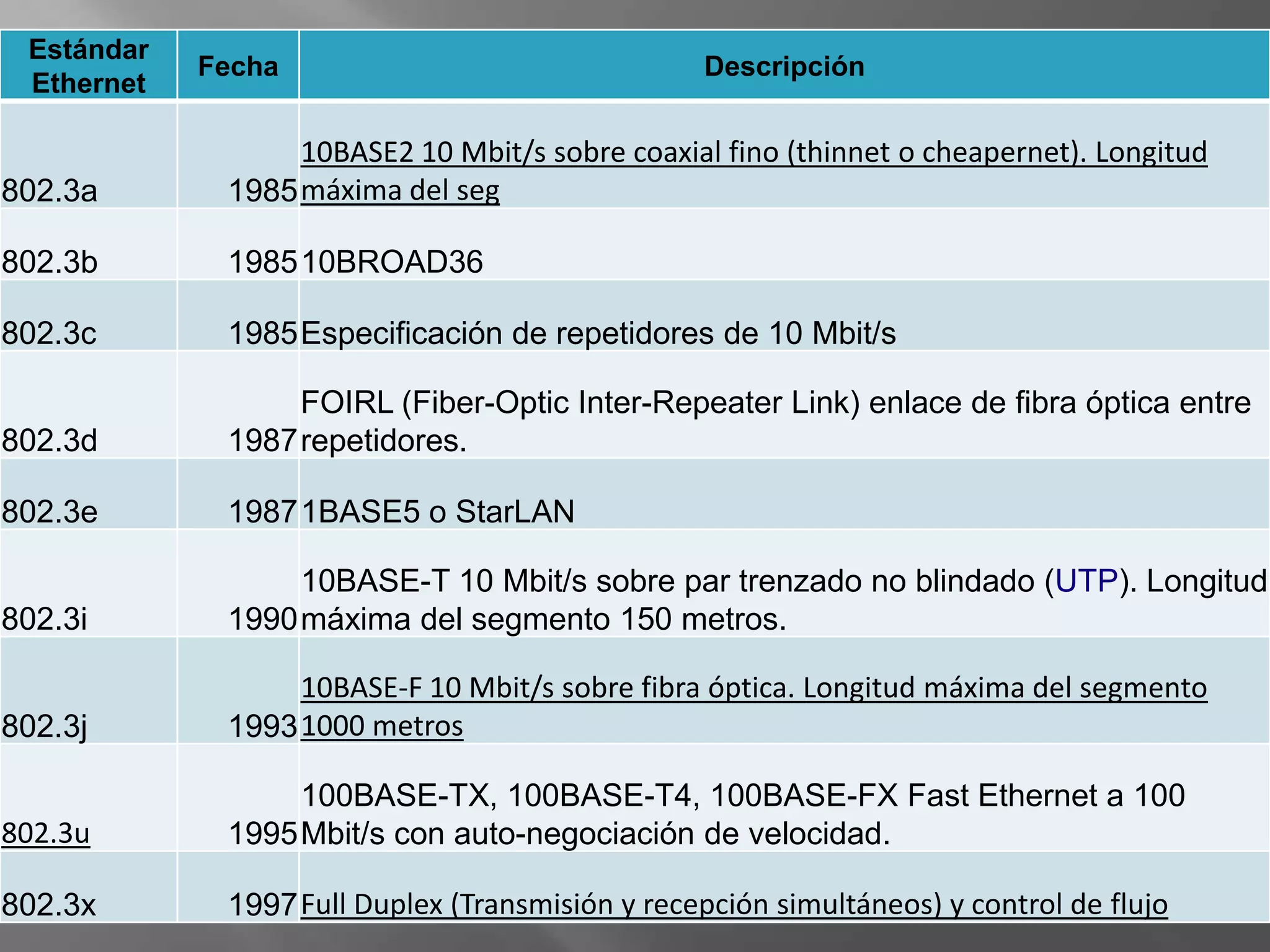

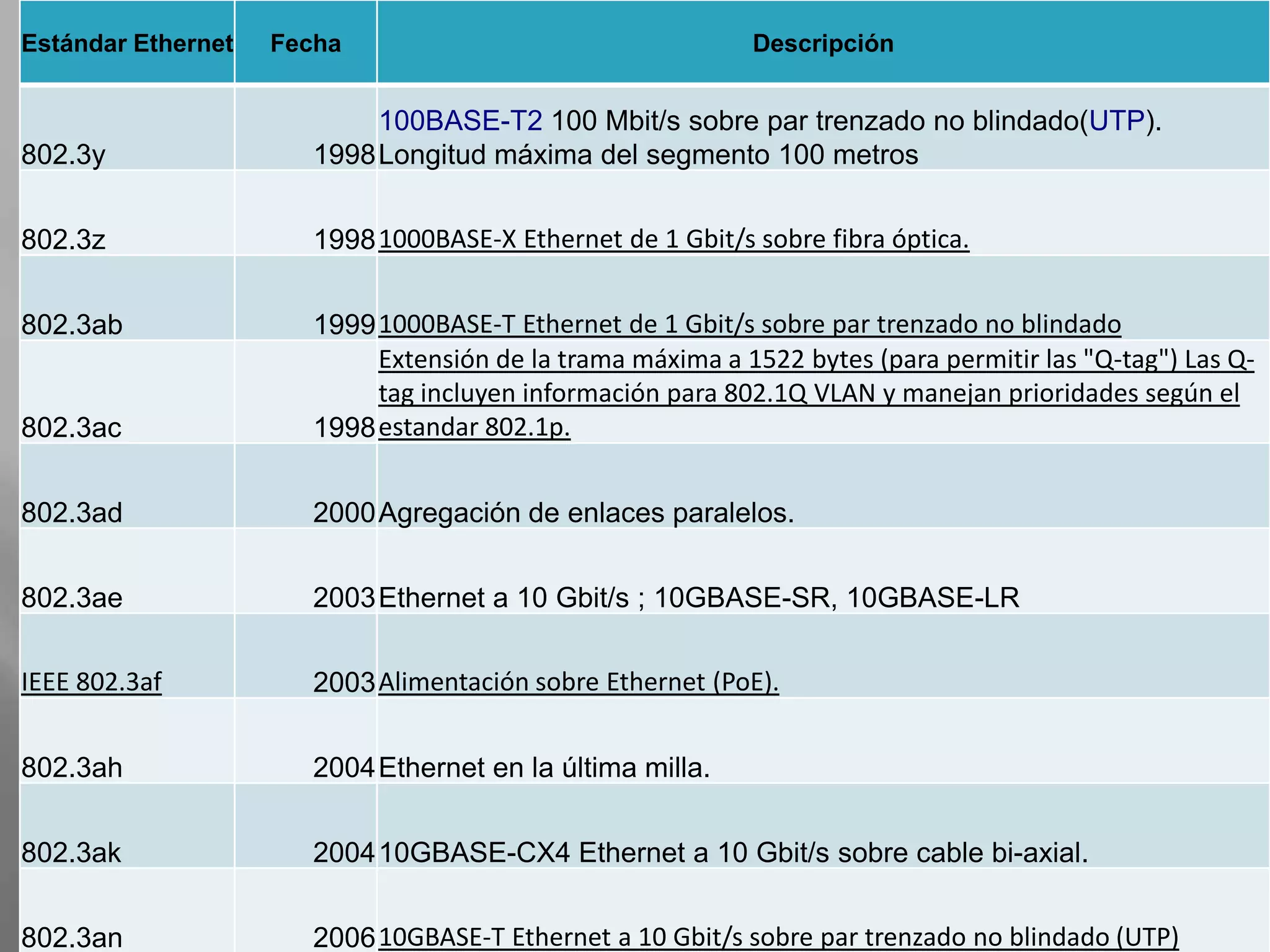

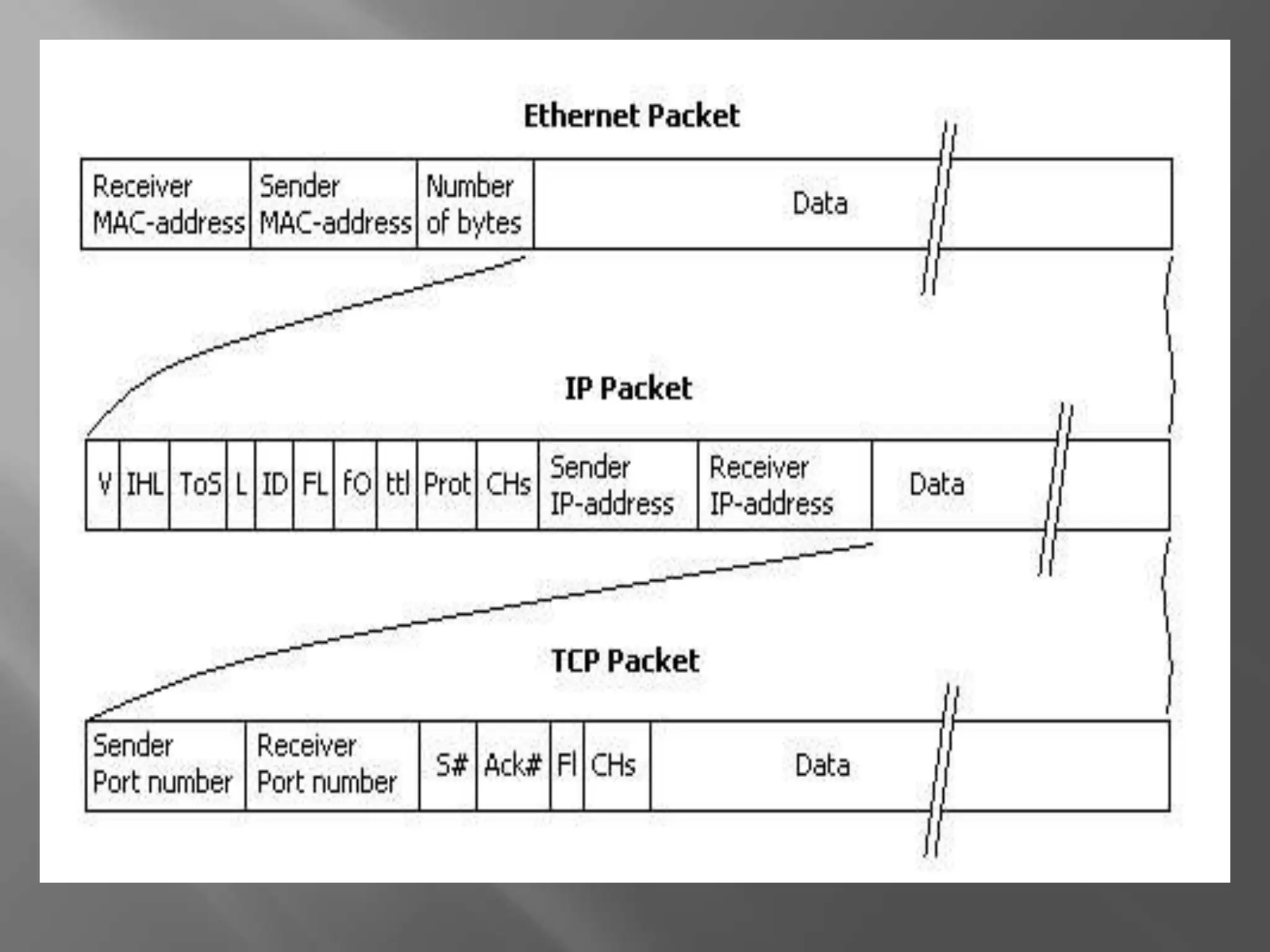

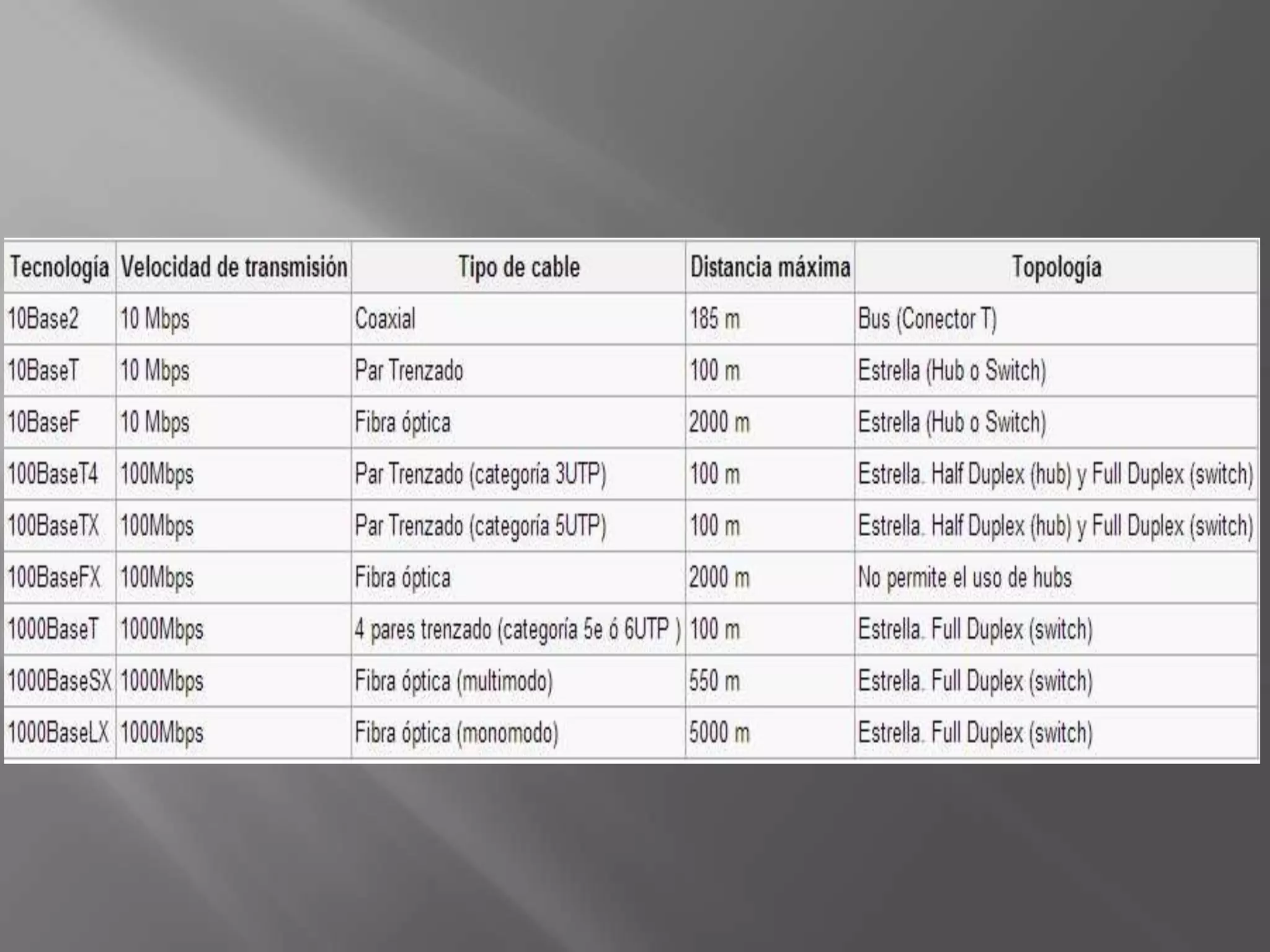

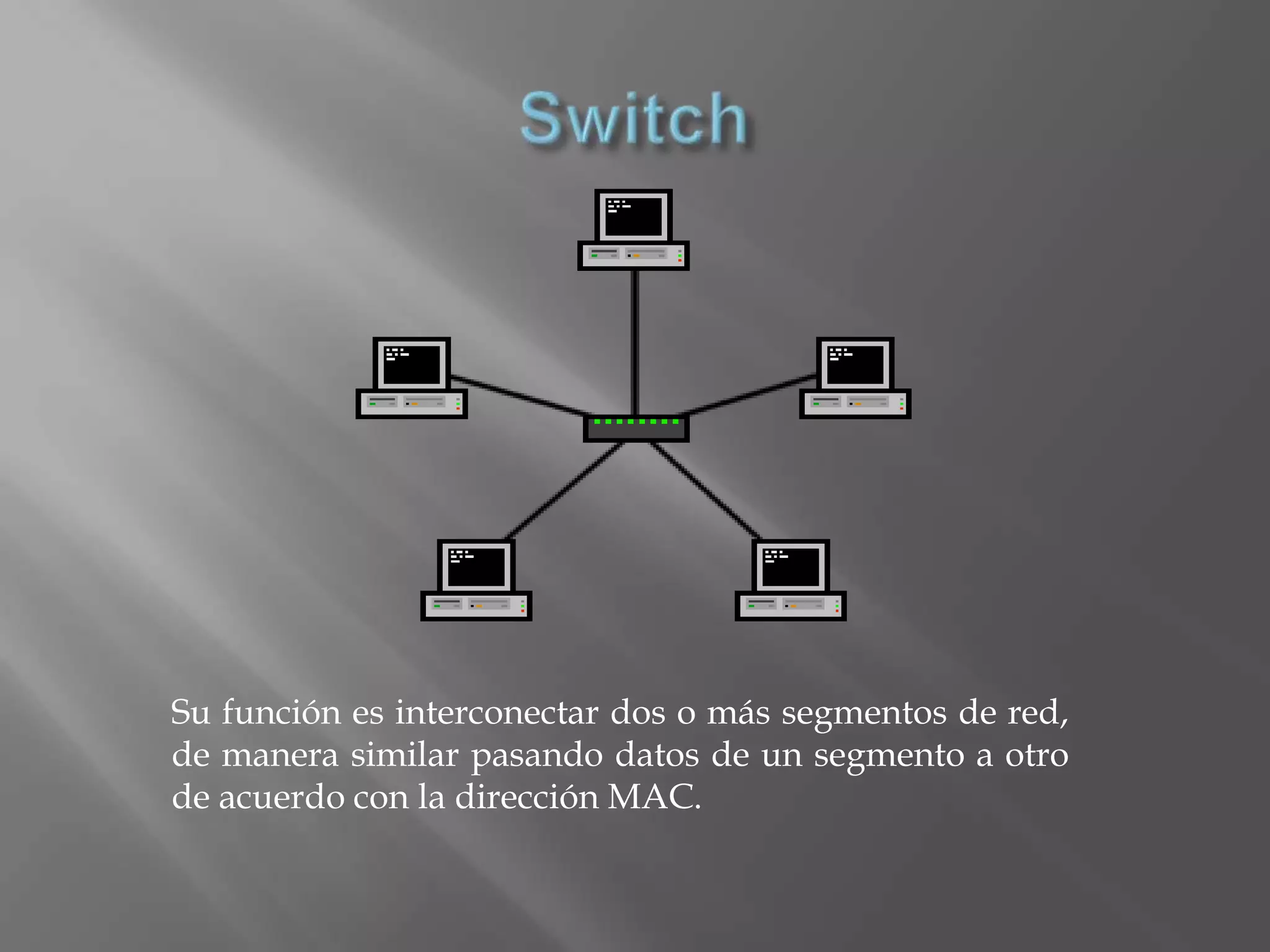

El documento describe los conceptos fundamentales de Ethernet, incluyendo su historia, estándares, funciones, formato de trama y elementos. Explica que Ethernet es un estándar para redes de área local que utiliza CSMA/CD y define características de cableado, señalización y formatos de tramas. También describe las principales topologías de redes como bus, estrella, anillo y malla.