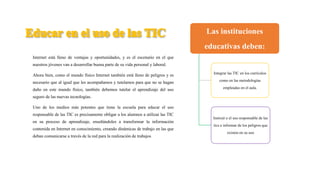

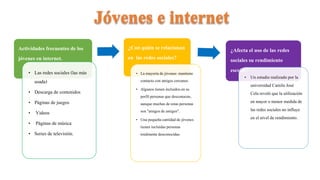

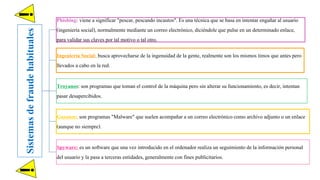

El documento habla sobre la importancia de integrar el uso de las tecnologías de la información y la comunicación (TIC) en los currículos escolares y enseñar a los estudiantes a usarlas de manera responsable y segura. También destaca los peligros comunes en Internet como los fraudes, el acceso a contenido inadecuado y el ciberacoso, y propone algunas medidas que las escuelas y padres pueden tomar para promover un uso positivo de las TIC entre los jóvenes.