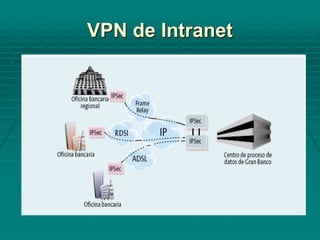

El documento describe las redes privadas virtuales (VPN), incluyendo su propósito de extender una red privada de forma segura a través de una infraestructura pública como Internet. Explica que una VPN usa una tecnología de túnel para encapsular y encriptar los paquetes de datos, creando un túnel seguro a través del cual los datos pueden transmitirse. También discute varios protocolos y algoritmos criptográficos comúnmente usados en VPNs como IPSec, DES, 3DES y Diffie-Hellman.