Triptico seguridad de internet

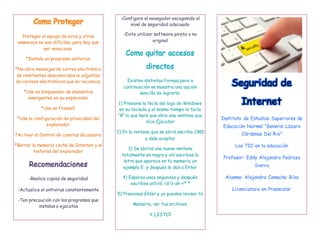

- 1. Como Proteger Proteger el equipo de virus y otras amenazas no son difíciles, pero hay que ser minucioso. *Instale un programa antivirus. *No abra mensajes de correo electrónico de remitentes desconocidos ni adjuntos de correos electrónicos que no reconoce. *Use un bloqueador de elementos emergentes en su explorador *Use un firewall. *Use la configuración de privacidad del explorador. *Activar el Control de cuentas de usuario *Borrar la memoria caché de Internet y el historial del explorador Recomendaciones -Realice copias de seguridad -Actualice el antivirus constantemente -Ten precaución con los programas que instalas o ejecutas -Configure el navegador escogiendo el nivel de seguridad adecuado -Evite utilizar software pirata o no original Como quitar accesos directos Existen distintas formas pero a continuación se muestra una opción sencilla de lograrlo: 1) Presione la tecla del logo de Windows en su teclado y al mismo tiempo la tecla “R” lo que hará que abra una ventana que dice Ejecutar 2) En la ventana que se abrió escriba CMD y dele aceptar 3) Se abrirá una nueva ventana totalmente en negro y ahí escribes la letra que aparece en tu memoria un ejemplo E: y después le das a Enter 4) Esperas unos segundos y después escribes attrib /d/s-sh-r*.* 5) Presionas Enter y ya puedes revisar tú Memoria, ver tus archivos. Y LISTO! Seguridad de Internet Instituto de Estudios Superiores de Educación Normal “General Lázaro Cárdenas Del Rio” Las TIC en la educación Profesor: Eddy Alejandro Pedroza Sierra Alumna: Alejandra Camacho Ríos Licenciatura en Preescolar

- 2. ¿Qué es un virus? Los virus son programas informáticos que tienen como objetivo alterar el funcionamiento del computador, sin que el usuario se dé cuenta. Estos, por lo general, infectan otros archivos del sistema con la intensión de modificarlos para destruir de manera intencionada archivos o datos almacenados en tu computador. Aunque no todos son tan dañinos. Existen unos un poco más inofensivos que se caracterizan únicamente por ser molestos. Tipos de Virus Caballo de Troya/Troyano: Este virus se esconde en un programa legítimo que, al ejecutarlo, comienza a dañar la computadora. Afecta a la seguridad de la PC, dejándola indefensa y también capta datos que envía a otros sitios, como por ejemplo contraseñas. Macro/ macro virus: Vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus. Worm o gusano informático: Es un malware que reside en la memoria de la computadora y se caracteriza por duplicarse en ella, sin la asistencia de un usuario. Consumen banda ancha o memoria del sistema en gran medida. Bombas lógicas o de tiempo: Se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto. Arranque: Este tipo de virus infecta el sector de arranque de un disquete y se esparce en el disco duro del usuario, el cual también puede infectar el sector de arranque del disco duro (MBR). Una vez que el MBR o sector de arranque esté infectado, el virus intenta infectar cada disquete que se inserte en el sistema, ya sea una CD-R, una unidad ZIP o cualquier sistema de almacenamiento de datos. Residentes: Se colocan automáticamente en la memoria de la computadora y desde ella esperan la ejecución de algún programa o la utilización de algún archivo. Paracitos: Tipo de virus informático que se adhieren a archivos (especialmente ejecutables). Ese archivo ejecutable es denominado portador (o host) y el virus lo utiliza para propagarse. Si el programa es ejecutado, lo primero que se ejecuta es el virus y luego, para no levantar sospechas, se ejecuta el programa original.