Softwares dañinos y formas de ataque

•Descargar como DOCX, PDF•

0 recomendaciones•62 vistas

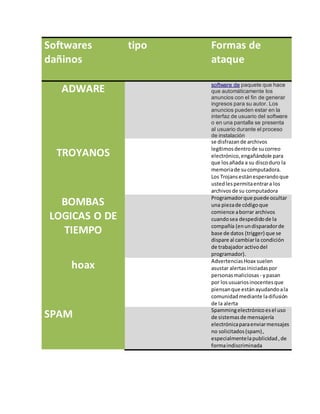

Este documento describe diferentes tipos de software dañino y formas de ataque, incluyendo adware que muestra anuncios automáticos, troyanos que se disfrazan de archivos legítimos, bombas lógicas que pueden borrar archivos automáticamente, hoaxes que envían alertas falsas, spam que envía mensajes no solicitados, gusanos que se replican a sí mismos entre sistemas, y spyware que recopila información de un ordenador sin el consentimiento del usuario.

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (14)

Kawaii interface for marketing green variant by slidesgo

Kawaii interface for marketing green variant by slidesgo

Similar a Softwares dañinos y formas de ataque

Similar a Softwares dañinos y formas de ataque (20)

Más de Alejandra Luna Lugo

Más de Alejandra Luna Lugo (20)

Último

Último (20)

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Lecciones 05 Esc. Sabática. Fe contra todo pronóstico.

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Heinsohn Privacidad y Ciberseguridad para el sector educativo

plande accion dl aula de innovación pedagogica 2024.pdf

plande accion dl aula de innovación pedagogica 2024.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

LABERINTOS DE DISCIPLINAS DEL PENTATLÓN OLÍMPICO MODERNO. Por JAVIER SOLIS NO...

TECNOLOGÍA FARMACEUTICA OPERACIONES UNITARIAS.pptx

TECNOLOGÍA FARMACEUTICA OPERACIONES UNITARIAS.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

ACERTIJO DE POSICIÓN DE CORREDORES EN LA OLIMPIADA. Por JAVIER SOLIS NOYOLA

ACUERDO MINISTERIAL 078-ORGANISMOS ESCOLARES..pptx

ACUERDO MINISTERIAL 078-ORGANISMOS ESCOLARES..pptx

Softwares dañinos y formas de ataque

- 1. Softwares dañinos tipo Formas de ataque ADWARE software de paquete que hace que automáticamente los anuncios con el fin de generar ingresos para su autor. Los anuncios pueden estar en la interfaz de usuario del software o en una pantalla se presenta al usuario durante el proceso de instalación TROYANOS se disfrazan de archivos legítimos dentro de su correo electrónico, engañándole para que los añada a su disco duro la memoria de su computadora. Los Trojans están esperando que usted les permita entrar a los archivos de su computadora BOMBAS LOGICAS O DE TIEMPO Programador que puede ocultar una pieza de código que comience a borrar archivos cuando sea despedido de la compañía (en un disparador de base de datos (trigger) que se dispare al cambiar la condición de trabajador activo del programador). hoax Advertencias Hoax suelen asustar alertas iniciadas por personas maliciosas - y pasan por los usuarios inocentes que piensan que están ayudando a la comunidad mediante la difusión de la alerta SPAM Spamming electrónico es el uso de sistemas de mensajería electrónica para enviar mensajes no solicitados (spam) , especialmente la publicidad , de forma indiscriminada

- 2. GUSANO malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de un virus, tiene la capacidad a propagarse sin la ayuda de una persona SPYWARE El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenado