Comercio electronico

•Descargar como PPTX, PDF•

0 recomendaciones•59 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

Destacado

Destacado (16)

Similar a Comercio electronico

Similar a Comercio electronico (20)

Transformación digital: herramientas y estrategias para una transición eficie...

Transformación digital: herramientas y estrategias para una transición eficie...

Bdo tecnica operatoria de los medios de pago digitales

Bdo tecnica operatoria de los medios de pago digitales

Último

Último (20)

Clasificaciones, modalidades y tendencias de investigación educativa.

Clasificaciones, modalidades y tendencias de investigación educativa.

Heinsohn Privacidad y Ciberseguridad para el sector educativo

Heinsohn Privacidad y Ciberseguridad para el sector educativo

texto argumentativo, ejemplos y ejercicios prácticos

texto argumentativo, ejemplos y ejercicios prácticos

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

Planificacion Anual 2do Grado Educacion Primaria 2024 Ccesa007.pdf

DE LAS OLIMPIADAS GRIEGAS A LAS DEL MUNDO MODERNO.ppt

DE LAS OLIMPIADAS GRIEGAS A LAS DEL MUNDO MODERNO.ppt

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

Plan Refuerzo Escolar 2024 para estudiantes con necesidades de Aprendizaje en...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

cortes de luz abril 2024 en la provincia de tungurahua

cortes de luz abril 2024 en la provincia de tungurahua

Comercio electronico

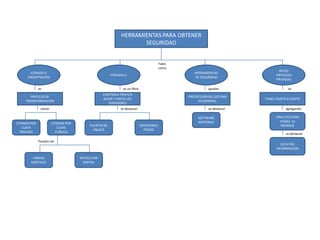

- 1. HERRAMIENTAS PARA OBTENER SEGURIDAD Tales como FIREWALLS CIFRADO O ENCRIPTACION HERRAMIENTAS DE SEGURIDAD REDES VIRTUALES PRIVADAS ayudan es un filtro es es PROCESO DE TRANSFORMACION CONTROLA TRAFICO DESDE Y HACIA LOS SERVIDORES PROTECCION DEL SISTEMA EN GENERAL TUNEL PUNTO A PUNTO existe se destacan se destacan agregando SOFTWARE ANTIVIRUS UNA EVOLTURA VISIBLE AL MENSAJE PUERTAS DE ENLACE SERVIDORES PROXIS CIFRADA POR CLAVE PRIVADA CIFRADA POR CLAVE PUBLICA se destacan OCULTAR INFORMACION Pueden ser FIRMAS DIGITALES ENVOLTURA DIGITAL

- 2. SISTEMAS DE PAGO Pueden ser TARJETA DEBITO TARJETA DE CREDITO PAY PAL PAGO CONTRA ENTREGA funcionamiento funcionamiento son se da LA FORMA DOMINANTE SIMILAR A LA TARJETA DE CREDITO ATRAVES DE TARJETA DE CREITO O CHEQUE EN EFECTIVO manejo LINEA SEGURA permite Por medio PUERTAS DE ENLACE SERVIDORES PROXIS PAQUETES CIFRADOS LA FORMA DOMINANTE presenta siendo generan VERIFICADO POR EL BANCO EMISOR LIMITACIONES COSTOS ADICIONALES AL COMERCIANTE principalmente COSTOS SEGURIDAD