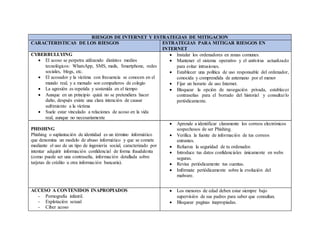

Riesgos de Internet y estrategias de mitigación

- 1. RIESGOS DE INTERNET Y ESTRATEGIAS DE MITIGACION CARACTERISTICAS DE LOS RIESGOS ESTRATEGIAS PARA MITIGAR RIESGOS EN INTERNET CYBERBULLYING El acoso se perpetra utilizando distintos medios tecnológicos: WhatsApp, SMS, mails, Smartphone, redes sociales, blogs, etc. El acosador y la víctima con frecuencia se conocen en el mundo real, y a menudo son compañeros de colegio La agresión es repetida y sostenida en el tiempo Aunque en un principio quizá no se pretendiera hacer daño, después existe una clara intención de causar sufrimiento a la víctima Suele estar vinculado a relaciones de acoso en la vida real, aunque no necesariamente Instalar los ordenadores en zonas comunes. Mantener el sistema operativo y el antivirus actualizado para evitar intrusiones. Establecer una política de uso responsable del ordenador, conocida y comprendida de antemano por el menor Fijar un horario de uso Internet. Bloquear la opción de navegación privada, establecer contraseñas para el borrado del historial y consultarlo periódicamente. PHISHING Phishing o suplantación de identidad es un término informático que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada sobre tarjetas de crédito u otra información bancaria). Aprende a identificar claramente los correos electrónicos sospechosos de ser Phishing. Verifica la fuente de información de tus correos entrantes. Refuerza la seguridad de tu ordenador. Introduce tus datos confidenciales únicamente en webs seguras. Revisa periódicamente tus cuentas. Infórmate periódicamente sobre la evolución del malware. ACCESO A CONTENIDOS INAPROPIADOS - Pornografía infantil. - Explotación sexual - Ciber acoso Los menores de edad deben estar siempre bajo supervisión de sus padres para saber que consultan. Bloquear paginas inapropiadas.

- 2. RIESGOS TECNICOS - Software mal intencionado - Virus - Perdida de información - Perdida de manipulación del equipo Realizar oportunamente mantenimiento previo y correctivo en los equipos de cómputo. AMENZA A LA PRIVACIDAD - Difamar para dañar la imagen de una persona. - Difundir grabaciones sin autorización. - Difundir imágenes sin permiso. Evitar agregar a personas o cuentas con perfiles falsos en las redes sociales. GROOMING Es una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del infante y poder abusar sexualmente de él. - Acoso sexual virtual - Acoso ejercido por un adulto Los menores de edad hay que decirles los grandes riesgos de hacer amistades dañinas por medio de las redes sociales. ESTRATEGIAS QUE PERMITEN MITIGAR LOS RIESGOS DEL USO DE INTERNET USO SEGURO DE LAS TICS Cultura de Seguridad: debemos contar con los programas adecuados básicos que nos sirva como medida de seguridad para protegernos de los virus. Realización de Actividades: En las instituciones educativas y en sus casas los estudiantes y/o menores de edad tienen que hacer buen uso de las TICS. Pautas de comportamiento: normas y reglas para utilizar el internet. Medidas educativas: Control de acceso a contenidos, no utilizar el internet un menor de edad sin compañía de un adulto, limitar los días y horarios para el uso del internet.