415107742 cuestionario-del-iot

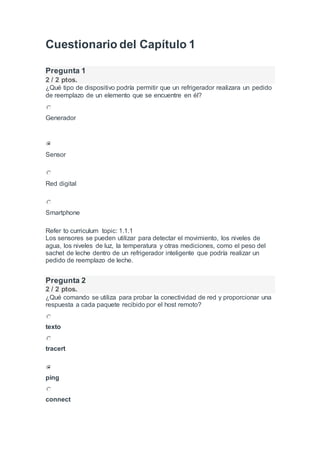

- 1. Cuestionario del Capítulo 1 Pregunta 1 2 / 2 ptos. ¿Qué tipo de dispositivo podría permitir que un refrigerador realizara un pedido de reemplazo de un elemento que se encuentre en él? Generador ¡Correcto! Sensor Red digital Smartphone Refer to curriculum topic: 1.1.1 Los sensores se pueden utilizar para detectar el movimiento, los niveles de agua, los niveles de luz, la temperatura y otras mediciones, como el peso del sachet de leche dentro de un refrigerador inteligente que podría realizar un pedido de reemplazo de leche. Pregunta 2 2 / 2 ptos. ¿Qué comando se utiliza para probar la conectividad de red y proporcionar una respuesta a cada paquete recibido por el host remoto? texto tracert ¡Correcto! ping connect

- 2. Refer to curriculum topic: 1.1.2 Los comandos ping y tracert se utilizan para probar la conectividad. El comando ping se utiliza para probar la conectividad de un dispositivo de red a otro. El comando tracert se utiliza para rastrear una ruta desde el dispositivo de red de origen a otro dispositivo de red. Pregunta 3 2 / 2 ptos. ¿Qué herramienta permite que un usuario simule redes reales? ¡Correcto! Packet Tracer PAN Inteligencia artificial Internet Refer to curriculum topic: 1.1.1 Packet Tracer es una herramienta de simulación y visualización de redes gratuita. Pregunta 4 2 / 2 ptos. ¿Qué es un sensor? la base del mundo digitalizado algo que ofrece productos y servicios a los clientes a través de una conexión a Internet todo aquello que almacene datos ¡Correcto!

- 3. un dispositivo que detecta o mide una propiedad física o un evento Refer to curriculum topic: 1.1.1 Los sensores detectan o miden y envían los datos para que se procesen y analicen. Los sensores pueden detectar el movimiento, los niveles de agua, los niveles de luz, la temperatura y el color. Pregunta 5 2 / 2 ptos. ¿Qué se compone de millones de dispositivos inteligentes y sensores conectados a Internet? el centro de datos la nube ¡Correcto! Internet de las cosas la neblina Refer to curriculum topic: 1.2.1 Internet de las cosas (IoT) está compuesta por millones de dispositivos inteligentes y sensores conectados a Internet. Los dispositivos y los sensores de IoT recopilan y comparten datos para que sean usados por negocios, ciudades, gobiernos, hospitales y personas. Pregunta 6 2 / 2 ptos. ¿Verdadero o falso? Internet de las cosas conectará objetos inanimados a la red mediante sensores inteligentes. Falso ¡Correcto! Verdadero

- 4. Refer to curriculum topic: 1.2.1 Pregunta 7 2 / 2 ptos. ¿Verdadero o falso? Una vez conectado a el Home Gateway (Gateway residencial), los dispositivos inteligentes pueden controlarse desde un smartphone, una tablet o una PC. ¡Correcto! Verdadero Falso Refer to curriculum topic: 1.2.2 Pregunta 8 2 / 2 ptos. ¿Qué permite que los dispositivos digitales se interconecten y transmitan datos? ¡Correcto! una red un sensor de posicionamiento global Un sensor un smartphone Refer to curriculum topic: 1.1.1 Una red se conecta a las personas y los dispositivos a través de medios cableados o inalámbricos. Pregunta 9 2 / 2 ptos. ¿Qué tipo de red inalámbrica se utiliza para conectar dispositivos dentro de una ciudad para crear una red de área metropolitana (MAN)?

- 5. Bluetooth LTE ZigBee ¡Correcto! WiMAX Refer to curriculum topic: 1.1.2 WiMAX utiliza el estándar IEEE 802.15 para crear una red de área metropolitana (MAN) dentro de una ciudad. Bluetooth y ZigBee se utilizan para crear una red de área personal (PAN) y LTE se utiliza en una red celular. Pregunta 10 2 / 2 ptos. ¿Qué tipo de red se utiliza para conectar una empresa que se encuentra en un área de una ciudad con otra ubicación de una ciudad lejos? PAN MAN LAN ¡Correcto! WAN Refer to curriculum topic: 1.1.2 Las redes de área amplia (WAN) proporcionan conectividad entre LAN de un sitio al otro. Pregunta 11

- 6. 2 / 2 ptos. ¿Verdadero o falso? Internet de las cosas puede ayudar a mejorar la eficiencia y productividad de los procesos de fabricación y las operaciones de las organizaciones. ¡Correcto! Verdadero Falso Refer to curriculum topic: 1.2.1 Pregunta 12 2 / 2 ptos. ¿Qué información se transmite por el SSID configurado en un dispositivo de IoT? ¡Correcto! la red inalámbrica el gateway predeterminado el Home Gateway (Gateway residencial) el servidor de registro Refer to curriculum topic: 1.2.2 El SSID se utiliza para identificar el nombre de la red inalámbrica que a la que puede unirse un dispositivo. Pregunta 13 0 / 2 ptos. ¿Cuál es el componente principal de las redes basadas en la intención? Internet

- 7. Respuesta correcta Inteligencia artificial Respondido la nube Computación en la niebla Refer to curriculum topic: 4.1.3 La inteligencia artificial permitirá que las redes basadas en la intención configuren automáticamente el dispositivo de red a través de la red para cumplir con los requisitos de red según la intención de esos requisitos. Pregunta 14 2 / 2 ptos. ¿Qué tipo de computación se encuentra en el extremo de una empresa o la red corporativa y que permite que se procesen los datos de los sensores? Internet Inalámbrico WAN ¡Correcto! niebla Refer to curriculum topic: 1.1.2 La computación de niebla contiene los servidores y la inteligencia que permiten que los datos de sensores se procesen y estén disponibles para su uso y envío inmediatos a la nube para un análisis más detallado. Pregunta 15 2 / 2 ptos.

- 8. ¿Qué se necesita en un hogar inteligente para conectar sensores y dispositivos inteligentes a una red? ¡Correcto! Gateway residencial Packet Tracer Bluetooth Conexión a Internet Refer to curriculum topic: 1.2.1 En un hogar inteligente, los dispositivos de IoT se conectan a la red a través de un dispositivo de Home Gateway (Gateway residencial). AnteriorSiguiente Información sobre el último intento: Tiempo: 8 minutos Calificaciónactual: 28 de 30 se mantuvo la calificación: 28 de 30 2 intentos hasta ahora Ver intentos previos Intentos Ilimitados Volver a realizar la evaluación

- 9. Cuestionario del Capítulo 2 Pregunta 1 2 / 2 ptos. Un estudiante tiene una versión digitalizada de una idea para un producto. ¿Qué máquina puede usar el estudiante para convertir la idea en un objeto sólido? Arduino ¡Correcto! Impresora 3D Packet Tracer Beaglebone Raspberry Pi Refer to curriculum topic: 2.2.2 Una impresora 3D tiene la capacidad de producir un objeto sólido. También existen opciones de baja tecnología, como LEGO Mindstorms, que pueden funcionar al crear una representación física de un prototipo. Arduino, Beaglebone y Raspberry Pi son plataformas de computación. Packet Tracer es una herramienta de simulación de redes. Pregunta 2 2 / 2 ptos. ¿Cómo se crea una nueva variable en Blockly? Determine el tipo de variable necesario y, luego, desplácese hasta la ubicación correcta en el código para insertar la variable. Establezca la variable en una declaración Dim. ¡Correcto!

- 10. Arrastre el bloque de variables hasta el área del espacio de trabajo. Utilice el operador de asignación Refer to curriculum topic: 2.1.2 En Blockly, se crea una variable de arrastrando el bloque de variables hasta el área del espacio de trabajo y completando la ranura de valor. Pregunta 3 2 / 2 ptos. ¿Qué función de programación de Python se utiliza para mostrar el resultado? mientras for if ¡Correcto! print Refer to curriculum topic: 2.1.3 Print se utiliza para mostrar el resultado de un intérprete de lenguaje de programación de Python. Pregunta 4 2 / 2 ptos. ¿Qué resultado se mostraría si el código que se muestra a continuación se introduce en un intérprete de Python? y = ['yellow', 'red', 'green', 'purple', 'white'] print y ¡Correcto! Muestra "SyntaxError"

- 11. y yellow, red, green, purple, white 'yellow', 'red', 'green', 'purple', 'white' Refer to curriculum topic: 2.1.3 Debería imprimirse un error de sintaxis debido a que la variable a imprimir debe estar entre paréntesis (y). Pregunta 5 2 / 2 ptos. ¿Qué se muestra después de introducir el código siguiente a un intérprete de Python? addition = 22 +10 print(addition) ¡Correcto! 32 [22]+[10] (syntaxerror): ...Ya que no debe haber un espacio entre los valores numéricos nada (porque el comando print es incorrecto) Refer to curriculum topic: 2.1.3 El intérprete de Python realizara la operación y mostrará el resultado: 32. Pregunta 6 2 / 2 ptos.

- 12. Consultar la ilustración. Un bloque específico de Blockly tiene una ranura en la parte superior. ¿Cuál es el propósito de esta ranura? Se debe conectar un bloque con un nombre de impresora sobre el bloque que se muestra. El bloque es una variable. Este bloque es el bloque del nivel superior. ¡Correcto! La ranura permite que un bloque con una pestaña biselada en la parte inferior se conecte por encima del bloque que se muestra. Refer to curriculum topic: 2.1.2 Una ranura en la parte superior supone que otro bloque puede estar conectado por encima del bloque. Pregunta 7 2 / 2 ptos. ¿Cuáles son dos de los recursos que podrían ayudar a alguien aprender a programar? (Elija dos opciones). Quirky Kickstarter ¡Correcto! Khan Academy

- 13. Maker Media ¡Correcto! Code Academy Refer to curriculum topic: 2.2.2 Hay muchos recursos que ayudan a aprender a programar. Algunos recursos incluyen los siguientes: Code Academy, Khan Academy, Blockly y MIT OpenCourseWare (OCW). Pregunta 8 2 / 2 ptos. ¿Qué se utiliza para ilustrar cómo se ejecutará un proceso determinado? ¡Correcto! Diagrama de flujo Gráfico circular Packet Tracer Gráfico Refer to curriculum topic: 2.1.1 En programación, se utiliza el diagrama de flujo para ilustrar cómo se ejecutará un proceso determinado. Pregunta 9 2 / 2 ptos. ¿Qué plataforma es una computadora con el tamaño de una tarjeta de crédito? ¡Correcto! Raspberry Pi

- 14. PL-App Blockly Arduino Refer to curriculum topic: 2.2.2 La Raspberry Pi es una computadora de bajo costo con el tamaño de una tarjeta de crédito que se programa con Python. El Arduino es una plataforma de computación de código abierto y con bajo consumo energético que se utiliza para controlar dispositivos. PL-App brinda un entorno web que se utiliza para acceder a la Raspberry Pi. Blockly es una herramienta de programación visual para principiantes. Pregunta 10 2 / 2 ptos. ¿Qué es Blockly? un programa de simulación de red ¡Correcto! una herramienta de programación para principiantes una computadora de bajo costo con el tamaño de una tarjeta de crédito un sitio web educativo sin fines de lucro Refer to curriculum topic: 2.1.2 No se necesita ningún conocimiento previo de programación ni código para iniciar la programación con Blockly. Pregunta 11 2 / 2 ptos. ¿Cuál es una forma de pago de los prototipos? incorporar

- 15. hipoteca ¡Correcto! financiación colectiva Easy Pay Refer to curriculum topic: 2.2.1 La financiación colectiva es una manera de generar dinero por la cual varias personas contribuyen con una pequeña cantidad de dinero. Se puede formar una corporación si un prototipo funciona. Una hipoteca se utiliza para financiar una casa. Pregunta 12 2 / 2 ptos. ¿Qué resultado se espera cuando se introduce la función que se muestra a continuación en un intérprete de programa de Python? >>>print Cisco 1 Cisco1 cisco 1 Cisco 1 ¡Correcto! "SyntaxError: Missing parentheses in call to 'print'" Refer to curriculum topic: 2.1.3 Aparecerá "SyntaxError:Missing parenthesis in call to "Print"' y además el nombre "cisco 1" no está definido. Pregunta 13 2 / 2 ptos.

- 16. Consultar la ilustración. ¿Qué representa habitualmente el símbolo de diagrama de flujo que se muestra? ¡Correcto! Decisión Datos Conector Terminal Refer to curriculum topic: 2.1.1 El símbolo de diamante se utiliza comúnmente para representar "Decisión" en un diagrama de flujo. Pregunta 14 2 / 2 ptos. ¿Cuál es el resultado cuando se introduce el siguiente código en un intérprete del programa de Python? [1,2,4,5] + [3,6] [12]+[9] ¡Correcto! [1,2,4,5,3,6]

- 17. [1,2,3,4,5,6] [21] Refer to curriculum topic: 2.1.3 El intérprete de Python realiza la concatenación de dos listas sin reordenar los elementos de la lista Pregunta 15 2 / 2 ptos. Consultar la ilustración. ¿Qué representa el símbolo de diagrama de flujo que se muestra? Preparación ¡Correcto! Proceso Pantalla Datos Refer to curriculum topic: 2.1.1 El símbolo rectangular representa "Proceso" en un diagrama de flujo. AnteriorSiguiente Información sobre el último intento: Tiempo: 1,784 minutos

- 18. Calificación actual: 30 de 30 se mantuvo la calificación: 30 de 30 Intentos Ilimitados Volver a realizar la evaluación Cuestionario del Capítulo 3 Pregunta 1 2 / 2 ptos. ¿Verdadero o falso? Los datos estructurados son más fáciles de analizar y almacenar que los datos no estructurados. ¡Correcto! Verdadero Falso Refer to curriculum topic: 3.1.2 Los datos no estructurados, a diferencia de los datos estructurados, se generan en un estilo sin formato y son más difíciles de almacenar y analizar. Pregunta 2 2 / 2 ptos. ¿Qué tipo de datos puede ser utilizado por una empresa para admitir tareas de análisis gerencial y toma de decisiones organizacional? datos guardados datos sin procesar ¡Correcto!

- 19. datos analizados datos transaccionales Refer to curriculum topic: 3.1.3 Existen dos tipos de datos procesados principales: transaccionales y analíticos. La información transaccional se captura y se procesa a medida que se producen eventos. La información transaccional se utiliza para analizar informes de ventas y planes de fabricación diarios a fin de determinar cuánto inventario transportar. La información analítica permite que se realicen tareas de análisis a nivel gerencial, como determinar si la organización debe instalar una nueva planta de fabricación o contratar personal de ventas adicional. Pregunta 3 2 / 2 ptos. ¿Qué caracteriza a los problemas de administración de datos asociados con el almacenamiento de datos masivos? Mantener la integridad de los datos almacenados Hacer que los datos solo estén disponibles para los usuarios autorizados ¡Correcto! Generar y recopilar datos de múltiples fuentes Garantizar que datos sean accesibles desde cualquier lugar en cualquier momento Refer to curriculum topic: 3.1.2 Debido a que los datos pueden generarse y recopilarse a partir de varias fuentes diferentes, se debe utilizar un sistema de administración para organizar y recopilar todas las fuentes de datos. Pregunta 4 2 / 2 ptos. Una empresa está analizando la información de ventas a medida que se generan los datos de ventas de las máquinas de punto de venta (POS). ¿Qué tipo de datos se captura y procesa apenas ocurren los eventos? ¡Correcto!

- 20. datos transaccionales datos analíticos datos sin procesar datos guardados Refer to curriculum topic: 3.1.3 Existen dos tipos de datos procesados principales: transaccionales y analíticos. La información transaccional se captura y se procesa a medida que se producen eventos.La información analítica admite el análisis gerencial mediante el análisis numérico y la toma de decisiones. Pregunta 5 0.67 / 2 ptos. ¿Cuáles son tres características de Hadoop? (Elija tres opciones). Respuesta correcta Replicación automática de datos a través de clústeres ¡Correcto! Utiliza HDFS como sistema de archivos con tolerancia a fallas Debe ejecutarse en una única máquina virtual Necesita un software de propiedad exclusiva Respuesta correcta Tamaños de clústeres fácilmente escalables

- 21. Refer to curriculum topic: 3.1.2 Hadoop es una solución de almacenamiento distribuido de código abierto para la administración de datos masivos. Fácilmente escala clústeres, proporciona replicación automática de datos a través de clústeres y utiliza HDFS como sistema de archivos con tolerancia a fallas. Pregunta 6 2 / 2 ptos. ¿Cuál es el proceso de detección de patrones y las relaciones en los grandes conjuntos de datos para convertir los datos sin procesar en información significativa? consulta de datos ¡Correcto! minería de datos formateo de datos selección de datos Refer to curriculum topic: 3.1.3 La minería de datos es el proceso que se utiliza para convertir los datos sin procesar en información significativa al detectar patrones y relaciones en los grandes conjuntos de datos. Para ser de valor, los datos sometidos a minería de datos se analizan y presentan a las personas responsables de tomar decisiones. Pregunta 7 2 / 2 ptos. ¿Qué desafío de almacenamiento de datos masivos se caracterizan por la necesidad de hacer que los datos sean accesibles desde cualquier lugar en cualquier momento? analítica Seguridad

- 22. ¡Correcto! acceso Gerencia Refer to curriculum topic: 3.1.2 Acceso se refiere a la característica de los datos masivos a los cuales se debe acceder desde cualquier lugar en cualquier momento. Pregunta 8 2 / 2 ptos. ¿Verdadero o falso? Datos se define como datos masivos si tienen más de 1 petabyte. ¡Correcto! Falso Verdadero Refer to curriculum topic: 3.1.1 False No hay ningún mínimo requerido para que los datos se consideren datos masivos. Pregunta 9 2 / 2 ptos. ¿Qué tipo de datos se recopila cuando una organización utiliza hojas de cálculo y formularios de entrada de datos? ¡Correcto! datos estructurados datos sin procesar datos de aplicación

- 23. Datos no estructurados Refer to curriculum topic: 3.1.3 Los datos recopilados se categorizan como datos estructurados o no estructurados. Los datos estructurados son creado por aplicaciones que utilizan la entrada de formato 'fijo', como las hojas de cálculo. Los datos no estructurados se generan sin formato, tales como tuits o archivos de audio. Pregunta 10 0 / 2 ptos. Una organización se ocupa de la cantidad de datos del sensor que se generan de forma local, se analizan en la nube y se devuelven para su procesamiento en el sitio local. ¿Qué solución mantendrá los datos más cerca de la fuente procesamiento previo? Respondido Computación en la nube minería de datos Respuesta correcta Computación en la niebla Procesamiento distribuido Refer to curriculum topic: 3.1.2 La computación en la niebla está diseñada para procesar previamente datos cerca de la fuente de los datos en los dispositivos perimetrales o de usuarios finales. Pregunta 11 2 / 2 ptos. ¿Lograr que los datos sean accesibles solo para los usuarios autorizados resuelve qué problema de almacenamiento relacionado con datos masivos? acceso ¡Correcto!

- 24. Seguridad Gerencia redundancy Refer to curriculum topic: 3.1.2 Los datos almacenados deben protegerse y solo pueden acceder a ellos los usuarios autorizados o de lo contrario, cabe la posibilidad de que pierdan su valor. Pregunta 12 2 / 2 ptos. ¿Verdadero o falso? El procesamiento de datos distribuidos implica que grandes bases de datos sean procesadas de manera centralizada por versátiles computadoras centrales y sean almacenadas en matrices de discos gigantes. ¡Correcto! Falso Verdadero Refer to curriculum topic: 3.1.2 El procesamiento de datos distribuidos implica la división de enormes volúmenes de datos en partes más pequeñas que se distribuyen en muchas computadoras para su procesamiento. Pregunta 13 2 / 2 ptos. ¿Verdadero o falso? Las herramientas de web scraping se utilizan para extraer y manipular datos estructurados. Verdadero ¡Correcto!

- 25. Falso Refer to curriculum topic: 3.1.3 Los datos recopilados se pueden clasificar como estructurados o no estructurados. Ambas categorías de datos pueden recopilarse a partir de formatos de archivos diferentes que no necesariamente pueden ser compatibles entre sí. Los datos estructurados pueden manipularse con valores separados por comas (CSV), mientras que las herramientas de web scraping se utilizan para extraer datos no estructurados. Pregunta 14 2 / 2 ptos. ¿Qué es la computación en la nube? Un proceso que convierte los datos sin procesar en información significativa mediante patrones y relaciones en conjuntos de datos Una arquitectura que utiliza los dispositivos perimetrales para procesar previamente y almacenar datos. Un ecosistema integral de software de código abierto para la administración de datos masivos ¡Correcto! Un sistema de centros de datos o servidores conectados que proporcionan acceso en cualquier lugar y en cualquier momento a los datos y las aplicaciones Refer to curriculum topic: 3.1.2 La computación en la nube utiliza los centros de datos de computación y grupos de servidores conectados a fin de proporcionar a los usuarios acceso a datos y aplicaciones en cualquier lugar, en cualquier momento y en cualquier dispositivo. Pregunta 15 2 / 2 ptos. ¿Qué atributo de datos masivos implica una velocidad de crecimiento de datos exponencial? Volumen ¡Correcto!

- 26. velocidad valor variedad Refer to curriculum topic: 3.1.1 La característica de velocidad se refiere a la cantidad de datos que se aumenta con una rapidez exponencial. Cuestionario del Capítulo 4 Pregunta 1 2 / 2 ptos. ¿Qué es la inteligencia artificial? la intersección de innovación y sociedad ¡Correcto! la capacidad de un dispositivo de "aprender" según un código y los datos proporcionados la recopilación de datos a partir de sensores la conectividad de varios dispositivos y la transmisión de datos a través de Internet Refer to curriculum topic: 1.1.1 La inteligencia artificial es una lógica que se muestra en los dispositivos electrónicos que se encuentran programados para aprender y modificar su propio código según parámetros y datos.

- 27. Pregunta 2 2 / 2 ptos. ¿Qué tres tecnologías controlan las funciones de red para lograr una intención deseada en una red basada en la intención? (Elija tres opciones). análisis avanzado Computación en la nube ¡Correcto! Inteligencia artificial ¡Correcto! Aprendizaje automático ¡Correcto! Automatización más simples Refer to curriculum topic: 4.1.0 Las redes basadas en la intención aprovechan la automatización, la inteligencia artificial y las tecnologías de aprendizaje automático para controlar las funciones de red para lograr un propósito específico o intención. Pregunta 3 2 / 2 ptos. ¿Qué tecnología permite funciones tales como el reconocimiento del habla, recomendaciones de productos y detección de fraudes con tarjetas de crédito? ¡Correcto! Aprendizaje automático Inteligencia natural

- 28. Inteligencia artificial IBN Refer to curriculum topic: 4.1.2 El aprendizaje automático brinda a las computadoras la versatilidad para obtener información del entorno y, a continuación, responder o actuar respecto de determinadas condiciones. Algunos usos prácticos del aprendizaje automático incluyen la detección de códigos malicioso, la detección de intrusos en la red, el reconocimiento óptico de caracteres, el reconocimiento del habla por computadora y de la visión por computadora. Pregunta 4 2 / 2 ptos. ¿Cuál es un requisito para que un dispositivo se considere un dispositivo inteligente? El dispositivo almacena datos que pueden recuperarse. ¡Correcto! El dispositivo puede tomar una decisión o adoptar un curso de acción según información externa. El dispositivo puede aceptar datos ingresados por un ser humano. El dispositivo puede realizar una serie de pasos en función de un código programado. Refer to curriculum topic: 4.1.1 Los dispositivos inteligentes tienen la capacidad para modificar el comportamiento según el entorno. Pregunta 5 2 / 2 ptos. ¿Cuál es una función clave del elemento de traducción del modelo de red basada en la intención? verificación de extremo a extremo del comportamiento de toda la red

- 29. verificación de la configuración antes de que se implementen los dispositivos ¡Correcto! aplicación de la intención empresarial a la configuración de la red aprovisionamiento de políticas basadas en la intención Refer to curriculum topic: 4.1.3 Existen tres elementos clave del modelo de red basado en la intención: aseguramiento, traducción y activación. El elemento de la traducción se ocupa de la capacidad para aplicar la intención empresarial a la configuración de la red. Pregunta 6 2 / 2 ptos. ¿Qué tecnología usa AI y otras tecnologías para volver a configurar una red para cumplir con los niveles de servicio? ¡Correcto! IBN CSV JSON ML Refer to curriculum topic: 4.1.3 Las redes basadas en la intención (IBN) utilizan la inteligencia artificial (AI) y el aprendizaje automático (ML) para controlar la función de una red para lograr un propósito específico. Si no se cumple un nivel de servicio en particular, la red con base en la intención puede generar una alerta, hacerle sugerencias o automáticamente volver a configurar la red. Pregunta 7 2 / 2 ptos.

- 30. ¿Qué acción se lleva a cabo en el elemento de aseguramiento del modelo IBN? verificaciones de integridad configuración de sistemas traducción de políticas ¡Correcto! verificación y medida correctiva Refer to curriculum topic: 4.1.0 El elemento de aseguramiento del modelo IBN se ocupa de la verificación de extremo a extremo del comportamiento de toda la red. Pregunta 8 2 / 2 ptos. ¿Cuáles son dos características de la inteligencia artificial? (Elija dos opciones). La inteligencia artificial utiliza técnicas estadísticas para brindarles a las computadoras la capacidad para obtener información de su entorno. Es una tecnología de red ágil y con capacidad de respuesta que se extiende y se adapta fácilmente para cumplir con los requisitos empresariales. ¡Correcto! Utiliza los agentes inteligentes que interactúan con el entorno y toman decisiones para alcanzar un objetivo específico. Traduce las intenciones en políticas y luego, utiliza la automatización para implementar las configuraciones de red correspondientes. ¡Correcto! Utiliza los sistemas que imitan funciones cognitivas humanas, como el aprendizaje y la resolución de problemas.

- 31. Refer to curriculum topic: 4.1.2 La inteligencia artificial, también conocida como AI, es la inteligencia que demuestran las máquinas. La AI utiliza agentes inteligente para percibir el entorno y tomar decisiones para lograr una meta u objetivo específico. Los sistemas de AI imitan las funciones cognitivas normalmente asociadas a la mente humana, como el aprendizaje y la resolución de problemas. Pregunta 9 2 / 2 ptos. ¿Qué dos aplicaciones utilizan comúnmente tecnología ML? (Elija dos opciones). exploración de seguridad de patios de juego lectores de libros electrónicos ¡Correcto! detección de fraudes de tarjetas de crédito Diseño gráfico ¡Correcto! Reconocimiento de voz Refer to curriculum topic: 4.1.2 Algunos de los usos más comunes de la tecnología ML incluyen la recomendación de productos en línea, la detección de fraudes de tarjetas de crédito y el reconocimiento facial/del habla/de formas. Pregunta 10 2 / 2 ptos. ¿Qué elemento del modelo IBN organiza las políticas y configura sistemas? Traducción la infraestructura virtual y física

- 32. ¡Correcto! Activación Aseguramiento Refer to curriculum topic: 4.1.0 El elemento de activación de IBN ocurre después de que se haya especificado la intención y se hayan creado las políticas. Esto permite que se aprovisionen dispositivos individuales para que coincidan con las políticas basadas en la intención. Pregunta 11 2 / 2 ptos. ¿Cuáles son dos ejemplos de automatización? (Elija dos opciones). Un usuario cambia los canales de TV a través de un control remoto inalámbrico. El propietario arranca un automóvil de forma remota. ¡Correcto! Un robot limpia un derrame de sustancias químicas industriales. ¡Correcto! Un edificio ajusta automáticamente la calefacción y las luces según la rutina de los ocupantes. Un cliente utiliza servicios bancarios en línea para pagar una factura. Refer to curriculum topic: 4.1.1 La automatización es cualquier proceso que limite o elimine la necesidad de intervención humana. En los ejemplos proporcionados, un edificio que ajusta automáticamente la iluminación y la calefacción y un robot que limpie derrames, no se requiere la intervención humana. Pregunta 12 2 / 2 ptos.

- 33. ¿Qué campo tradicionalmente ha estado vinculado con la automatización? deportes ¡Correcto! robótica educación medicina Refer to curriculum topic: 4.1.1 La automatización comúnmente se ha asociado al sector de fabricación y se ha vinculado con el campo de la robótica, pero en la actualidad la automatización está en todas partes. Pregunta 13 2 / 2 ptos. ¿Qué término se utiliza para describir la inteligencia que demuestran las máquinas? Inteligencia natural IBN Aprendizaje automático ¡Correcto! Inteligencia artificial Refer to curriculum topic: 4.1.2 La inteligencia artificial (AI) hace referencia a los sistemas que imitan funciones cognitivas como el aprendizaje y la resolución de problemas que normalmente están asociadas con los seres humanos. Esta es la razón por la que la AI también se define como la inteligencia que demuestran las máquinas.

- 34. Pregunta 14 2 / 2 ptos. ¿Verdadero o falso? Un dispositivo que reduce el consumo de energía durante la demanda pico se considera un dispositivo inteligente. Falso ¡Correcto! Verdadero Refer to curriculum topic: 4.1.1 Los dispositivos inteligentes tienen la capacidad para modificar el comportamiento según el entorno. Pregunta 15 2 / 2 ptos. ¿Qué tecnología ML puede utilizarse para identificar y rastrear personas específicas? detección de fraudes de tarjetas de crédito ¡Correcto! reconocimiento facial reconocimiento de formas lectores de libros electrónicos Refer to curriculum topic: 4.1.2 El uso cada vez mayor de cámaras ha fomentado el reconocimiento facial, el cual crea un patrón de características faciales específicas que se utiliza para identificar y rastrear personas. AnteriorSiguiente Información sobre el último intento:

- 35. Tiempo: 32 minutos Calificaciónactual: 30 de 30 se mantuvo la calificación: 30 de 30 Intentos Ilimitados Volver a realizar la evaluación Cuestionario del capítulo 5 Pregunta 1 2 / 2 ptos. ¿Por qué un profesional de TI usaría Zabasearch? ¡Correcto! para investigar a una persona para investigar una aplicación para investigar un dispositivo de IoT para investigar una empresa Refer to curriculum topic: 5.1.1 Zabasearch (www.zabasearch.com) es un motor de búsqueda de personas integral. Pregunta 2 2 / 2 ptos. ¿De qué modo las unidades USB flash constituyen un riesgo de seguridad? Contienen antenas inalámbricas.

- 36. Contienen un sensor remoto. No se pueden cifrar. ¡Correcto! Tienen un controlador que puede infectarse. Refer to curriculum topic: 5.1.3 Las unidades USB y los dispositivos de memoria incluyen un pequeño controlador que se infecta con malware. Ningún análisis de antivirus detectará el malware, ya que se encuentra en el controlador y no en el área de datos. Pregunta 3 2 / 2 ptos. ¿Cómo puede un asistente virtual ser un riesgo de seguridad? Se podría acceder a los dispositivos personales de manera remota. ¡Correcto! Se podría divulgar información personal. Se podrían modificar las opciones de los sensores. No se admiten los protocolos de cifrado. Refer to curriculum topic: 5.1.3 Los sensores se pueden utilizar para acceder a una red doméstica y obtener acceso a las PC y los datos. Puede correr riesgo información personal como contraseñas o información de tarjetas de crédito. Pregunta 4 2 / 2 ptos. ¿Cuál es un objetivo de llevar a cabo una evaluación de riesgos?

- 37. describir las tareas y las expectativas capacitar a usuarios sobre procedimientos seguros restringir el acceso a activos físicos ¡Correcto! valuar activos para justificar gastos de seguridad Refer to curriculum topic: 5.1.2 Uno de los objetivos de llevar a cabo una evaluación de riesgos es comprender el valor de los activos protegidos, de modo que se justifiquen los gastos de seguridad. Pregunta 5 2 / 2 ptos. ¿Cuáles son los dos pasos recomendados para proteger y resguardar una red inalámbrica? (Elija dos opciones). Habilitar la administración remota. ¡Correcto! Usar cifrado WPA2-AES. Usar el SSID predeterminado. Buscar el router inalámbrico en los casos en que sea accesible para los usuarios. ¡Correcto! Actualizar el firmware. Refer to curriculum topic: 5.1.2 Dos buenas prácticas para la protección de redes inalámbricas son cifrar el tráfico inalámbrico mediante el cifrado WPA2 y mantener actualizado el

- 38. firmware del router inalámbrico. Esto evita que datos puedan ser leídos por un atacante y corrige los errores y las vulnerabilidades conocidas en el router. Pregunta 6 2 / 2 ptos. ¿Qué dos actividades en línea representan riesgos altos para la seguridad? (Elija dos opciones). ¡Correcto! compartir información en redes sociales verificar la URL de un sitio de banca en línea antes de ingresar la información ¡Correcto! seguir enlaces de correo electrónico que ya fueron analizados por el servidor de correo electrónico crear una contraseña muy compleja para una nueva cuenta y almacenarla en un servicio de administración de contraseñas usar una VPN para acceder a Internet desde un punto de acceso inalámbrico Wi-Fi Refer to curriculum topic: 5.1.3 Los dos comportamientos en línea más peligrosos indicados son los siguientes: Compartir artículos de noticias solo con amigos y familiares en redes sociales. Conforme más información se comparte en redes sociales, más información puede obtener un atacante. Seguir enlaces de correo electrónico que ya fueron analizados por el servidor de correo electrónico. Los correos electrónicos analizados aún pueden contener enlaces falsificados que conducen a sitios malintencionados. Pregunta 7 2 / 2 ptos. ¿Qué acción pueden ayudar a reducir el riesgo en línea? ¡Correcto! solo realice transacciones en sitios web después de verificar que la URL sea la correcta

- 39. solo haga clic en enlaces incrustados en los mensajes de correo electrónico de sus amigos solo acepte actualizaciones de software no solicitadas cuando inicie sesión en una red segura solo descargue programas con las revisiones más positivas en sitios web de terceros Refer to curriculum topic: 5.1.3 Se pueden diseñar fácilmente sitios web malintencionados que emulen sitios web de bancos o instituciones financieras. Antes de hacer clic en los enlaces o de proporcionar información, haga doble clic en la URL para asegurarse de estar en la página web correcta de la institución. Pregunta 8 2 / 2 ptos. ¿Cuáles son tres ejemplos de información de identificación personal? (Elija tres opciones). consumo de combustible del vehículo valor de termómetro doméstico ¡Correcto! fecha de nacimiento ¡Correcto! número de cuenta bancaria uso de agua doméstico ¡Correcto! número de identificación del vehículo

- 40. Refer to curriculum topic: 5.1.1 La información de identificación personal es cualquier dato que se relacione con una persona real y que cuando se utiliza por sí solo o junto con otra información puede identificar, contactar o localizar a una persona específica. Pregunta 9 2 / 2 ptos. ¿Cuál es el objetivo de un hacker de sombrero blanco? ¡Correcto! protección de datos modificación de datos robo de datos validación de datos Refer to curriculum topic: 5.1.1 Los hackers de sombrero blanco son en realidad "buenos muchachos" y las empresas y los gobiernos les pagan para probar vulnerabilidades de seguridad de modo que los datos estén mejor protegidos. Pregunta 10 2 / 2 ptos. ¿Cuáles son tres elementos que se deben combinar cuando se crea una contraseña fuerte? (Elija tres opciones). información personal ¡Correcto! combinaciones de letras y números ¡Correcto! frases

- 41. palabras del diccionario nombres de mascotas ¡Correcto! caracteres especiales Refer to curriculum topic: 5.1.3 Las contraseñas seguras deben combinar letras, números, caracteres especiales y frases, y tener al menos ocho (8) caracteres de largo. Pregunta 11 2 / 2 ptos. ¿Qué se utiliza para identificar una red inalámbrica? ¡Correcto! SSID Dirección MAC SPI Dirección IP Refer to curriculum topic: 5.1.2 Una red inalámbrica se identifica con un nombre que se conoce como identificador de conjunto de servicios o SSID. Pregunta 12 2 / 2 ptos. Un empleado usa un punto de acceso de Wi-Fi de una cafetería para acceder a correos electrónicos corporativos. ¿Qué medida puede tomar el empleado para reducir el riesgo de seguridad al usar un punto de acceso?

- 42. Solo hacer clic en enlaces incrustados en los mensajes de correo electrónico de colegas de confianza. Analizar los mensajes de correo electrónico con software antivirus. Verificar el nombre del remitente de los correos electrónicos antes de abrirlos. ¡Correcto! Cifrar el tráfico a través de una VPN. Refer to curriculum topic: 5.1.3 A menudo, los atacantes implementan falsas puntos de acceso de Wi-Fi en ubicaciones públicas, como cafeterías, para atraer a los usuarios. El atacante tiene acceso a toda la información intercambiada mediante el punto de acceso comprometido, lo cual hace que los usuarios desprevenidos corran riesgo. Por este motivo, siempre envíe datos a través de una VPN cifrada cuando utilice un punto de acceso. Pregunta 13 2 / 2 ptos. ¿Cuáles tres contraseñas son las menos seguras? (Elija tres opciones). ¡Correcto! randolph ¡Correcto! asdfghjkl s3CurE_p@ss Ci3c0_RocK$ ¡Correcto! 135792468

- 43. 34%cafe_! Refer to curriculum topic: 5.1.3 Las contraseñas fuertes deben tener al menos 8 caracteres de largo e incluir caracteres en mayúsculas y minúsculas, números y caracteres especiales. Pregunta 14 2 / 2 ptos. ¿Cuál es una buena práctica de seguridad para un router inalámbrico que limite el acceso solo a hosts internos específicos? habilitación del cifrado habilitación del firewall integrado ¡Correcto! filtrado de direcciones MAC deshabilitar la publicación del SSID Refer to curriculum topic: 5.1.3 El filtrado de direcciones de control de acceso a medios (MAC) permite que un router inalámbrico verifique las direcciones MAC de los dispositivos internos que intenten conectarse con él. Esto permite que las conexiones se limiten solo a los dispositivos con direcciones MAC conocidas por el router. Pregunta 15 2 / 2 ptos. Relacione la buena práctica de seguridad con la descripción. ¡Correcto! implementar medidas de seguridad de recursos humanos investigar y realizar verificaciones de antecedentes de los empleados ¡Correcto! emplear controles de acceso asignar roles de usuario y niveles de privilegios

- 44. ¡Correcto! educar usuarios capacitar a los usuarios sobre procedimientos de seguridad ¡Correcto! probar con regularidad respuestas ante incidentes realizar y probar escenarios de respuesta ante emergencias Refer to curriculum topic: 5.1.2 AnteriorSiguiente Información sobre el último intento: Tiempo: 7 minutos Calificaciónactual: 30 de 30 se mantuvo la calificación: 30 de 30 Intentos Ilimitados Volver a realizar la evaluación Cuestionario del capítulo 6 Pregunta 1 2 / 2 ptos. ¿Cuál es el objetivo principal del curso IT Essentials, que se encuentra disponible a través del currículo de Cisco Academy? El curso enseña a los estudiantes cómo conectar sensores a la nube, analizar datos masivos y recopilar datos de manera segura. Enseña a los estudiantes las habilidades empresariales y financieras fundamentales, y los ayuda a desarrollar una mentalidad emprendedora. Enseña a los estudiantes a obtener una descripción completa de los conceptos y las habilidades de redes. ¡Correcto!

- 45. Enseña a los estudiantes los aspectos básicos del hardware y software de la computadora. Refer to curriculum topic: 6.1.1 Cisco Networking Academy ofrece una experiencia de aprendizaje integral del siglo XXI a través de una amplia variedad de cursos. Algunas de las ofertas de la Networking Academy son las siguientes: IoT Fundamentals: esta serie de cursos enseña a los estudiantes acerca de IoT y cómo se puede utilizar para mejorar la sociedad. Incluye cursos y actividades que permiten que los estudiantes desarrollen sus habilidades para recopilar datos y conectar sensores en la nube de manera segura, analizar datos masivos y crear una solución de IoT. IT Essentials: IT Essentials enseña a los estudiantes los aspectos básicos del hardware y software de la computadora. Además, presenta conceptos más avanzados, como la seguridad, las redes y las responsabilidades de un profesional de TI. Entrepreneurship: el curso Entrepreneurship enseña a los estudiantes las habilidades empresariales y financieras, las actitudes y los comportamientos fundamentales para ayudarlos a desarrollar una mentalidad emprendedora que les permita mejorar su calidad de vida en general. Introduction to Cybersecurity: el curso Introduction to Cybersecurity abarca las tendencias en Ciberseguridad y demuestra la necesidad de habilidades de Ciberseguridad en diversos sectores. Routing y switching de CCNA: el curso Routing y switching de Cisco Certified Networking Associate (CCNA) proporciona una descripción general integral de los conceptos y las habilidades de redes. Presenta las habilidades y los conocimientos necesarios para los administradores de dispositivos en redes de pequeñas a medianas. Este currículo pone énfasis en la aplicación práctica, la disponibilidad de la fuerza laboral y el desarrollo de las habilidades de software. CCNA Security: el curso CCNA Security presenta los conceptos centrales y las habilidades de seguridad que se necesitan para la instalación, la resolución de problemas y la supervisión de una red a fin de mantener la integridad, la confidencialidad y la disponibilidad de datos y dispositivos. CCNP: este currículo es el siguiente paso para las personas que han completado los cursos de routing y switching de CCNA. Pregunta 2 2 / 2 ptos. ¿Cuántos estudiantes se han capacitado a través de las academias de Cisco Networking hasta la fecha? ¡Correcto! 5 millones

- 46. medio millón 1 millón quinientos millones Refer to curriculum topic: 6.1.1 Existen más de 10 400 academias en 180 países que ayudan a las personas a prepararse para obtener las certificaciones reconocidas por la industria, y para las carreras básicas de tecnología de la información y las comunicaciones (ICT) en prácticamente todo tipo de industria. El programa Cisco Networking Academy capacitó a más de cinco millones de alumnos hasta el momento. Pregunta 3 2 / 2 ptos. ¿Cuántos países tienen Cisco Networking Academies que ayudan a las personas a prepararse para certificaciones reconocidas por la industria y a dominar habilidades de TI? 100 80 ¡Correcto! 180 200 Refer to curriculum topic: 6.1.1 Existen más de 10 400 academias en 180 países que ayudan a las personas a prepararse para obtener las certificaciones reconocidas por la industria, y para las carreras básicas de tecnología de la información y las comunicaciones (ICT) en prácticamente todo tipo de industria.

- 47. Pregunta 4 2 / 2 ptos. ¿Cuál es el objetivo principal del currículo de CCNA Routing and Switching, el cual se encuentra disponible a través de Cisco Networking Academy? ¡Correcto! Brinda a los estudiantes una descripción completa de los conceptos y las habilidades de redes. El currículo enseña a los estudiantes cómo conectar sensores a la nube, analizar datos masivos y recopilar datos de manera segura. Enseña a los estudiantes los aspectos básicos del hardware y software de la computadora. Enseña a los estudiantes las habilidades empresariales y financieras fundamentales, y los ayuda a desarrollar una mentalidad emprendedora. Refer to curriculum topic: 6.1.1 Cisco Networking Academy ofrece una experiencia de aprendizaje integral del siglo XXI a través de una amplia variedad de cursos. Algunas de las ofertas de Networking Academy incluyen las siguientes: IoT Fundamentals: esta serie de cursos enseña a los estudiantes acerca de IoT y cómo se puede utilizar para mejorar la sociedad. Incluye cursos y actividades que permiten que los estudiantes desarrollen sus habilidades para recopilar datos y conectar sensores en la nube de manera segura, analizar datos masivos y crear una solución de IoT. IT Essentials: IT Essentials enseña a los estudiantes los aspectos básicos del hardware y software de la computadora. Además, presenta conceptos más avanzados, como la seguridad, las redes y las responsabilidades de un profesional de TI. Entrepreneurship: el curso Entrepreneurship enseña a los estudiantes las habilidades empresariales y financieras, las actitudes y los comportamientos fundamentales para ayudarlos a desarrollar una mentalidad emprendedora que les permita mejorar su calidad de vida en general. Introduction to Cybersecurity: el curso Introduction to Cybersecurity abarca las tendencias en Ciberseguridad y demuestra la necesidad de habilidades de Ciberseguridad en diversos sectores. CCNA Routing and Switching: el curso Cisco Certified Networking Associate (CCNA) Routing y switching proporciona una descripción general e integral de los conceptos y las habilidades de redes. Presenta las habilidades y los conocimientos necesarios para los administradores de dispositivos en redes pequeñas a medianas. Este currículo pone

- 48. énfasis en las aplicaciones prácticas, la disponibilidad de la fuerza laboral y el desarrollo de las habilidades de software. CCNA Security: el curso CCNA Security presenta los conceptos centrales y las habilidades de seguridad que se necesitan para la instalación, la resolución de problemas y la supervisión de una red a fin de mantener la integridad, la confidencialidad y la disponibilidad de datos y dispositivos. CCNP: este currículo es el siguiente paso para las personas que han completado los cursos de routing y switching de CCNA. Pregunta 5 2 / 2 ptos. ¿Qué serie de cursos de Cisco Networking Academy está diseñada para desarrollar habilidades para recopilar datos, conectar sensores con la nube y analizar datos masivos de manera segura? Introduction to Cybersecurity Entrepreneurship CCNA Security ¡Correcto! IoT Fundamentals Refer to curriculum topic: 6.1.1 IoT Fundamentals ofrece una serie de cursos sobre IoT y cómo se puede utilizar para mejorar la sociedad. Actualmente, incluye cursos y actividades para desarrollar habilidades para recopilar datos, conectar sensores con la nube, analizar datos masivos y crear una solución de TI autodefinida de manera segura. Pregunta 6 0 / 2 ptos. ¿Qué trabajo relacionado con la IoT procesaría el desarrollo y la implementación de las tecnologías subyacentes dentro del mundo digital? Respuesta correcta Habilitadores

- 49. Respondido Educadores Mejoradores Participativos Refer to curriculum topic: 6.1.1 Los habilitadores desarrollan e implementan la tecnología subyacente. Los participativos diseñan, crean, integran y brindan servicios de IoT a los clientes. Los mejoradores crean sus propios servicios de valor agregado, además de los servicios proporcionados por los trabajos participativos, que son exclusivos para Internet de las cosas. Pregunta 7 2 / 2 ptos. ¿Qué comunidad de TI es un conjunto de recursos diseñados para las personas que deseen desarrollar habilidades y obtener una certificación de Cisco? ¡Correcto! Cisco Learning Network IEEE LinkedIn DevNet Refer to curriculum topic: 6.1.1 Las comunidades de TI son respaldadas por la industria, y ofrecen un lugar para el desarrollo de sus productos y tecnología, así como también los de sus partners comerciales. Dos de estas comunidades provistas por Cisco son Cisco Learning Network y Cisco DevNet. Cisco Learning Network es un conjunto de recursos, información y foros de discusión. Está diseñado para las personas que desean desarrollar sus habilidades en diversas tecnologías de Cisco y buscan obtener certificaciones de Cisco.

- 50. DevNet es un programa de desarrollador de Cisco que consta de un sitio web, una comunidad interactiva de desarrolladores, herramientas de desarrollador coordinadas, foros de discusión integrados y sandbox. Pregunta 8 0 / 2 ptos. ¿Cuál es una comunidad de programas para desarrolladores de Cisco que permite que el usuario aprenda, conecte, inspire y codifique, y que consta de herramientas coordinadas para desarrolladores, como también de sandboxes? Respuesta correcta DevNet Respondido Cisco Learning Network IEEE LinkedIn Refer to curriculum topic: 6.1.1 Las comunidades de TI son respaldadas por la industria, y ofrecen un lugar para el desarrollo de sus productos y tecnología, así como también los de sus partners comerciales. Dos de estas comunidades provistas por Cisco son Cisco Learning Network y Cisco DevNet. Cisco Learning Network es un conjunto de recursos, información y foros de discusión. Está diseñado para las personas que desean desarrollar sus habilidades en diversas tecnologías de Cisco y buscan obtener la certificación de Cisco. DevNet es un programa para desarrolladores de Cisco que consta de un sitio web, una comunidad interactiva de desarrolladores, herramientas de desarrollador coordinadas, foros de discusión integrados y sandbox. Pregunta 9 2 / 2 ptos. ¿Cuál es el objetivo principal de los cursos de fundamentos de IoT disponibles a través del currículo de Cisco Networking Academy?

- 51. Enseñan a los estudiantes a obtener una descripción completa de los conceptos y las habilidades de redes. Enseñan a los estudiantes habilidades empresariales, habilidades financieras básicas y los ayuda a desarrollar una mentalidad empresarial. ¡Correcto! Los cursos enseñan a los estudiantes cómo conectar sensores a la nube, analizar datos masivos y recopilar datos de manera segura. Enseñan a los estudiantes los aspectos básicos del software y hardware de la computadora. Refer to curriculum topic: 6.1.1 Cisco Networking Academy ofrece una experiencia de aprendizaje integral del siglo XXI a través de una amplia variedad de cursos. Algunas de las ofertas de la Networking Academy son las siguientes: IoT Fundamentals: esta serie de cursos enseña a los estudiantes acerca de IoT y cómo se puede utilizar para mejorar la sociedad. Incluye cursos y actividades que permiten que los estudiantes desarrollen sus habilidades para recopilar datos y conectar sensores en la nube de manera segura, analizar datos masivos y crear una solución de IoT. IT Essentials: IT Essentials enseña a los estudiantes los aspectos básicos del hardware y software de la computadora. Además, presenta conceptos más avanzados, como la seguridad, las redes y las responsabilidades de un profesional de TI. Entrepreneurship: el curso Entrepreneurship enseña a los estudiantes las habilidades empresariales y financieras, las actitudes y los comportamientos fundamentales para ayudarlos a desarrollar una mentalidad emprendedora que les permita mejorar su calidad de vida en general. Introduction to Cybersecurity: el curso Introduction to Cybersecurity abarca las tendencias en Ciberseguridad y demuestra la necesidad de habilidades de Ciberseguridad en diversos sectores. Routing y switching de CCNA: el curso Routing y switching de Cisco Certified Networking Associate (CCNA) proporciona una descripción general integral de los conceptos y las habilidades de redes. Presenta las habilidades y los conocimientos necesarios para los administradores de dispositivos en redes de pequeñas a medianas. Este currículo pone énfasis en las aplicaciones prácticas, la disponibilidad de la fuerza laboral y el desarrollo de las habilidades de software. CCNA Security: el curso CCNA Security presenta los conceptos centrales y las habilidades de seguridad que se necesitan para la instalación, la resolución de problemas y la supervisión de una red a fin de mantener la integridad, la confidencialidad y la disponibilidad de datos y dispositivos.

- 52. CCNP: este currículo es el siguiente paso para las personas que han completado los cursos de routing y switching de CCNA. Pregunta 10 2 / 2 ptos. ¿Verdadero o falso? A pesar de que IoT se considera una tecnología de habilitación, no todos los trabajos están relacionados con TI. ¡Correcto! Verdadero Falso Refer to curriculum topic: 6.1.1 AnteriorSiguiente Información sobre el último intento: Tiempo: 7 minutos Calificación actual: 16 de 20 se mantuvo la calificación: 16 de 20 Intentos Ilimitados Volver a realizar la evaluación