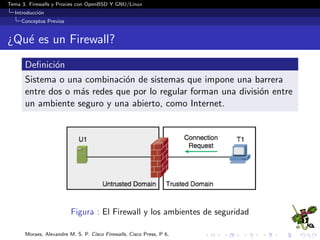

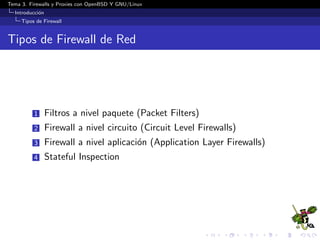

Este documento presenta información sobre firewalls y proxies con OpenBSD y GNU/Linux. En la introducción, define firewall, revisa conceptos previos como diseño y arquitectura, y tipos de firewall. Luego, cubre el uso de iptables para configurar firewalls en GNU/Linux, incluyendo una definición de Netfilter y iptables. El objetivo general es proveer una introducción a firewalls y su implementación en estos sistemas operativos.

![Tema 3. Firewalls y Proxies con OpenBSD Y GNU/Linux

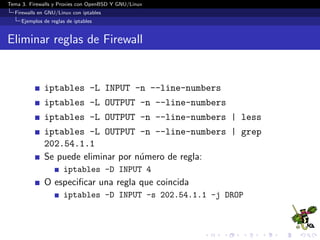

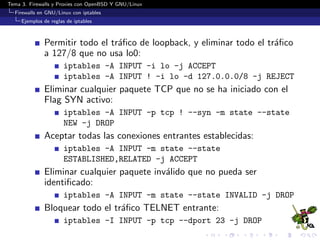

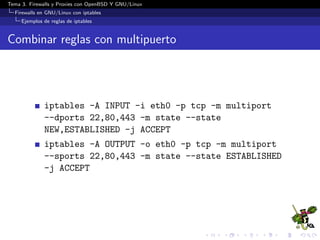

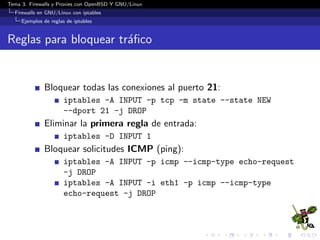

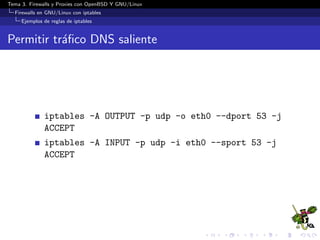

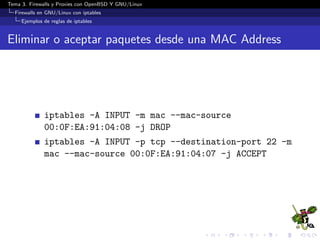

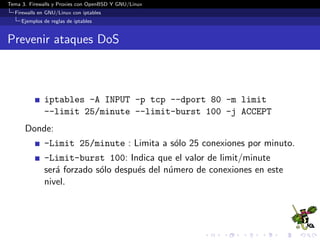

Firewalls en GNU/Linux con iptables

Componentes de iptables

Cadenas (2)

PREROUTING: reglas a aplicar sobre paquetes justo antes

de enviarlos a la red. Usada para DNAT (destination NAT)

[redirecci´on de puertos].

POSTROUTING: reglas a aplicar sobre paquetes (propios o

ajenos) recibidos de la red (antes de decidir a d´onde tutearlos

[local o reenvio]). Usada para SNAT (source NAT).

Se pueden crear cadenas definidas por el usuario (iptables -N

cadena).](https://image.slidesharecdn.com/2014-2-seguridad-informatica2-tema3-fw-140324213355-phpapp01/85/Tema-3-Firewalls-y-Proxies-con-OpenBSD-Y-GNU-Linux-43-320.jpg)