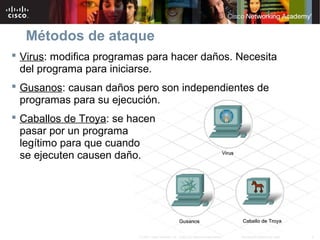

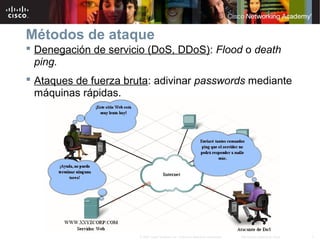

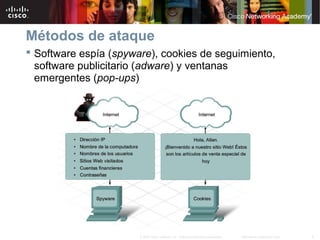

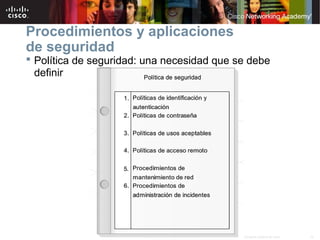

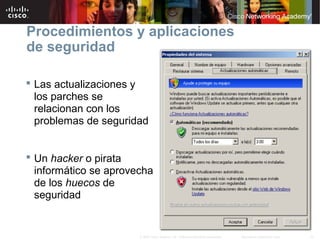

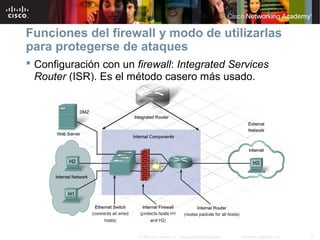

El documento describe las amenazas a la seguridad de red, incluyendo hackers, virus, gusanos y caballos de Troya. Explica métodos de ataque como denegación de servicio, fuerza bruta, spyware y spam. Además, detalla procedimientos de seguridad como el uso de firewalls, antivirus y actualizaciones. El firewall filtra el tráfico de red y protege contra ataques mediante la configuración de políticas de acceso y zonas demilitarizadas.