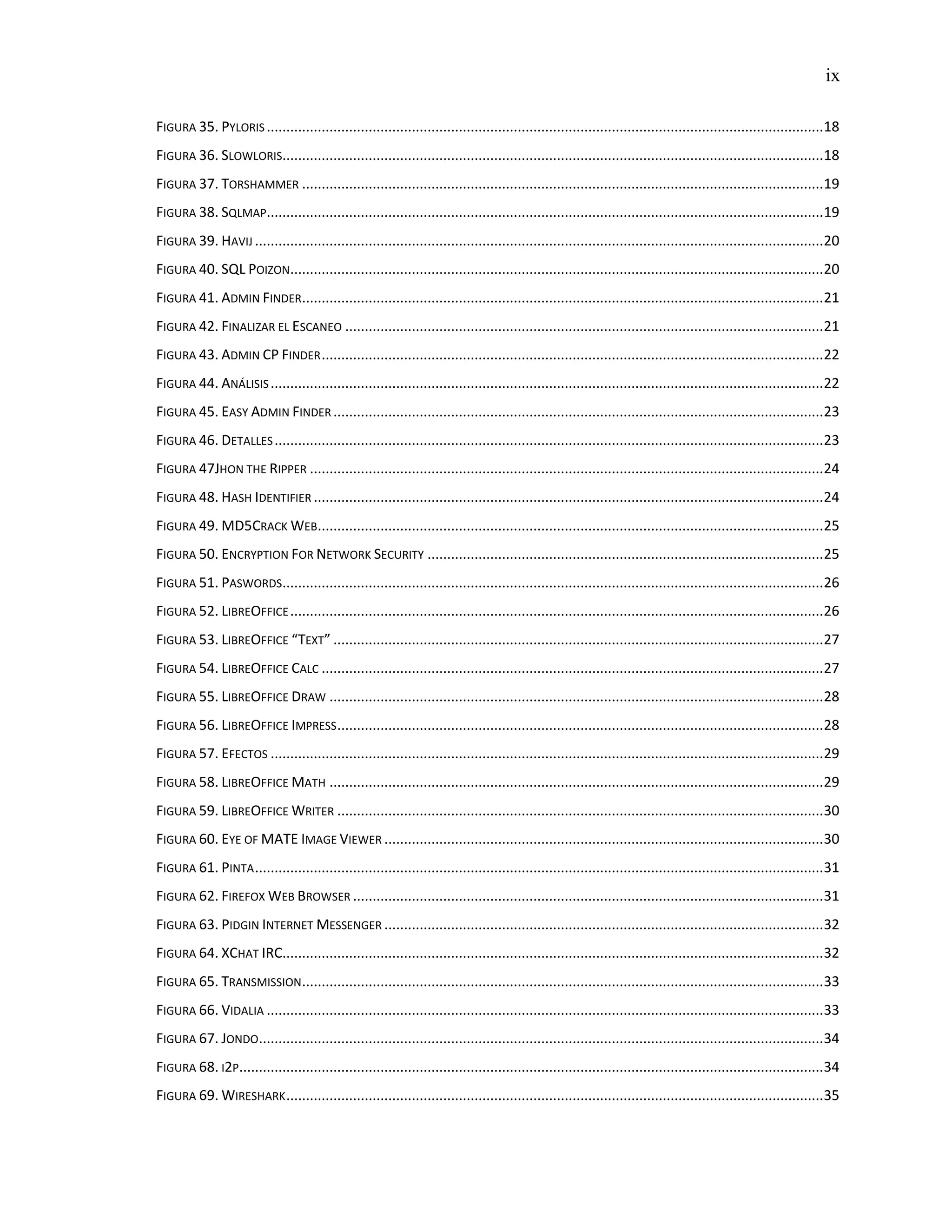

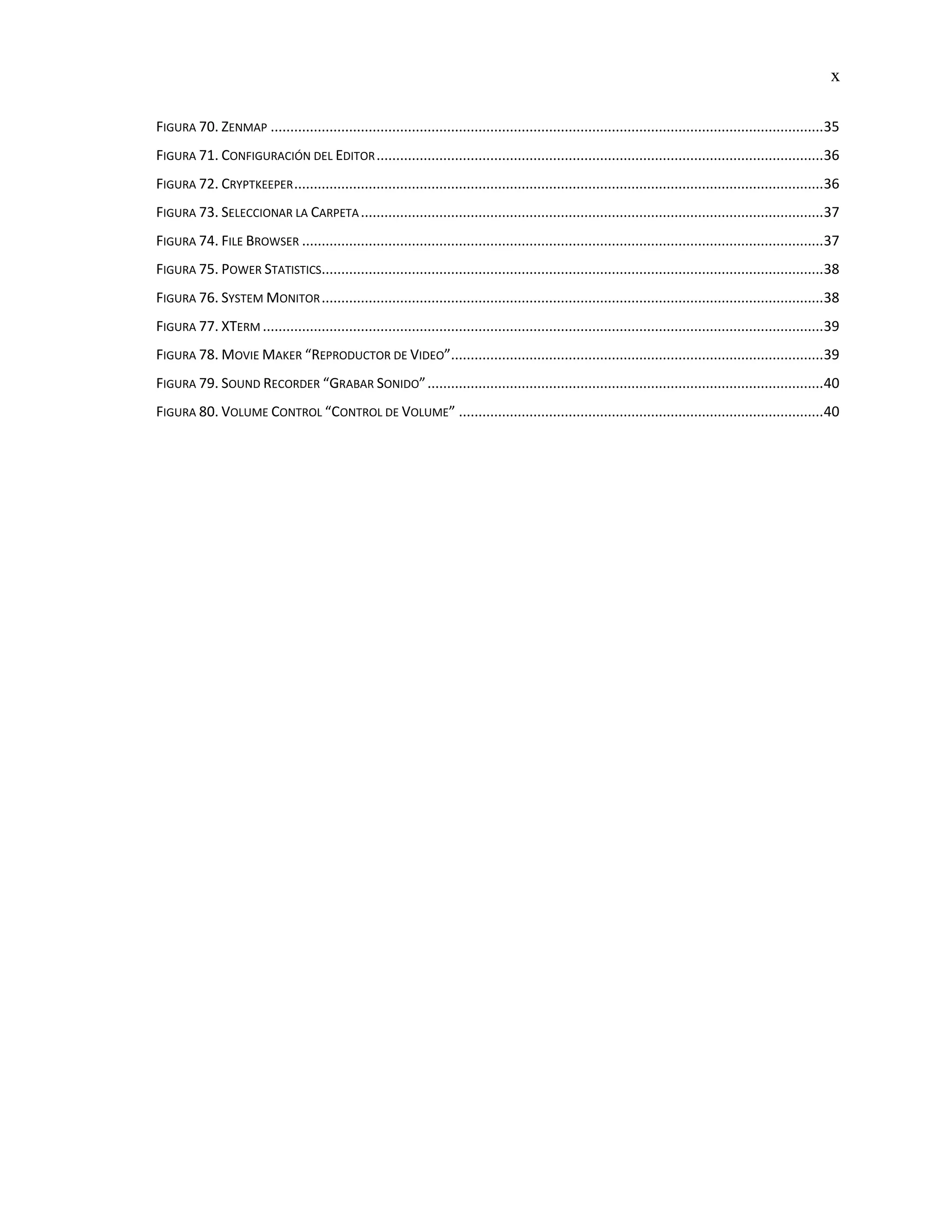

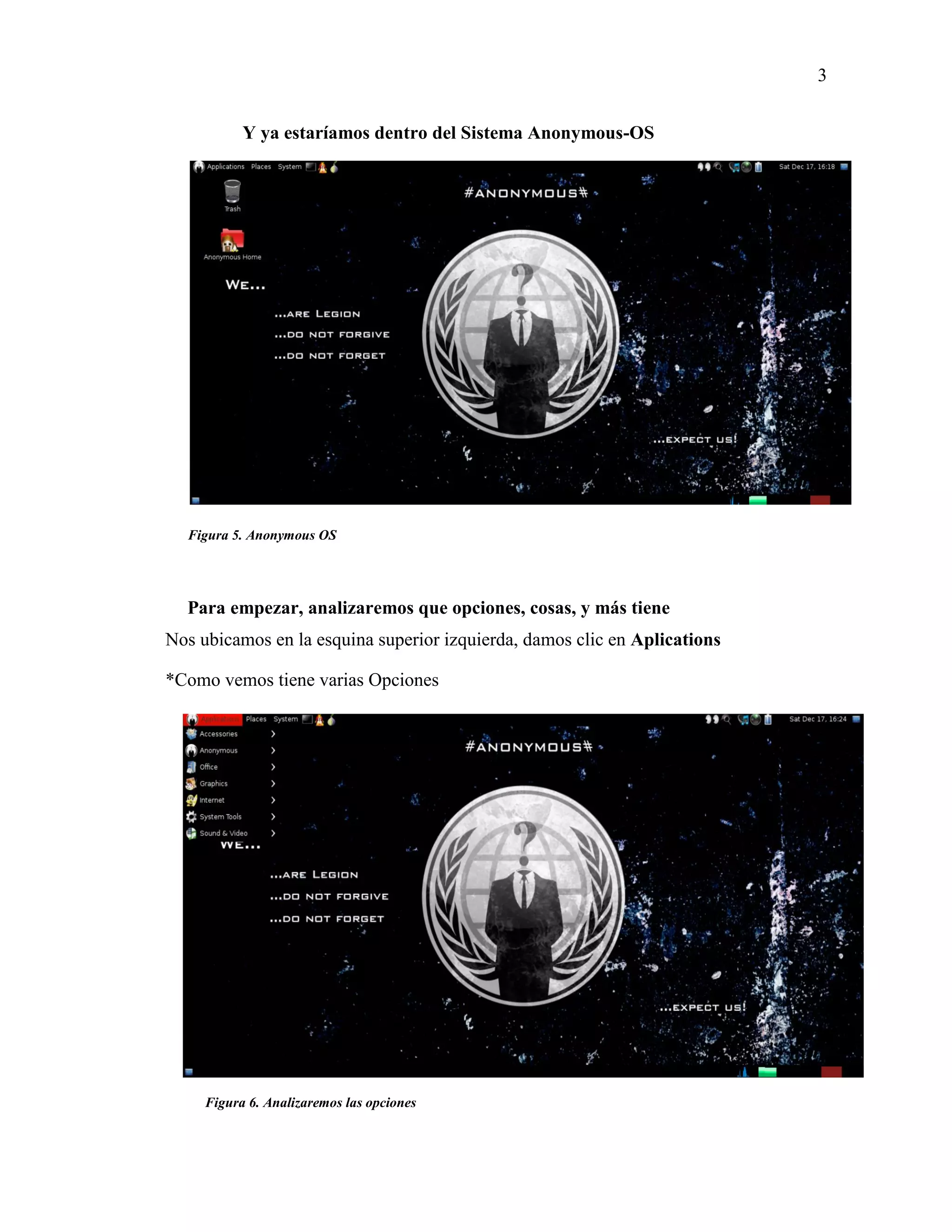

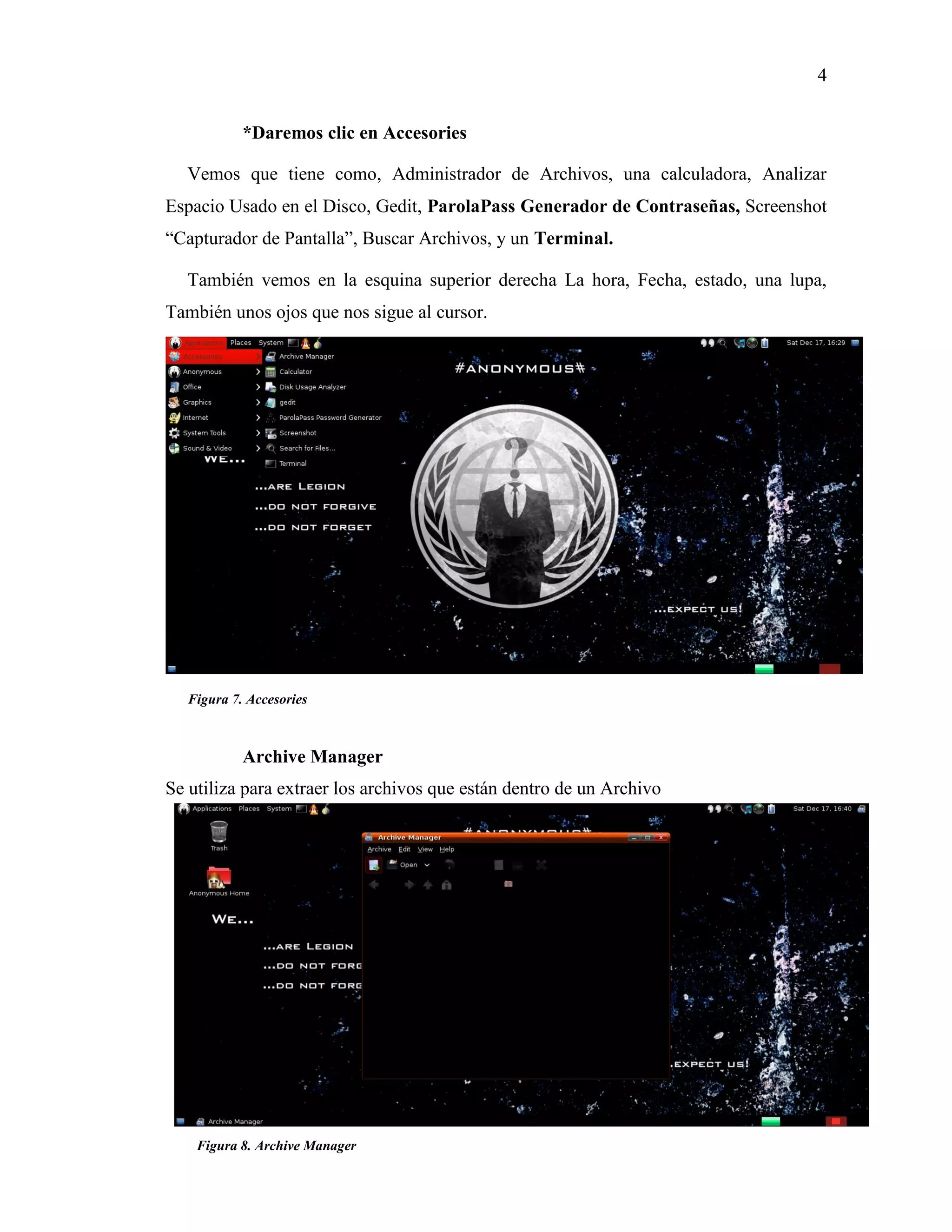

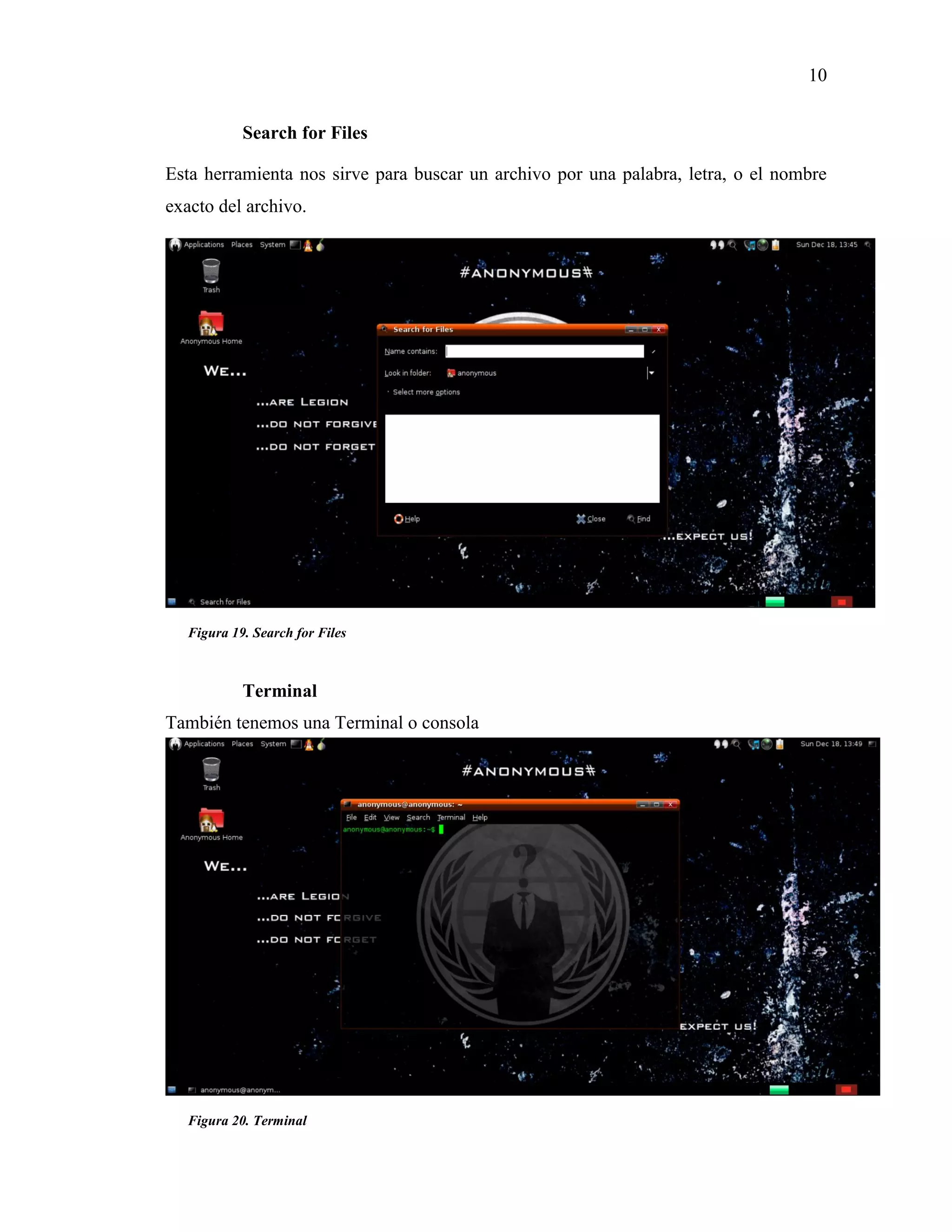

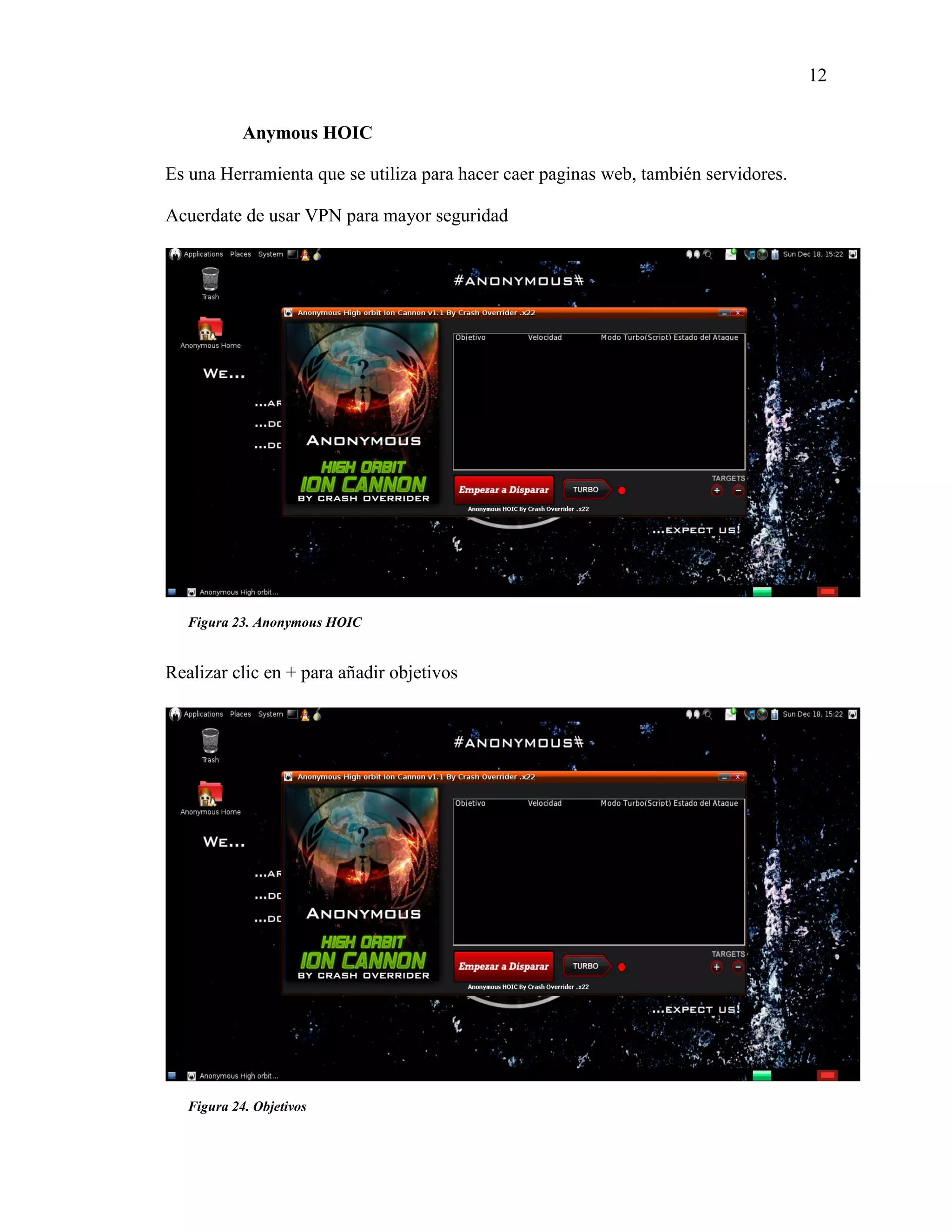

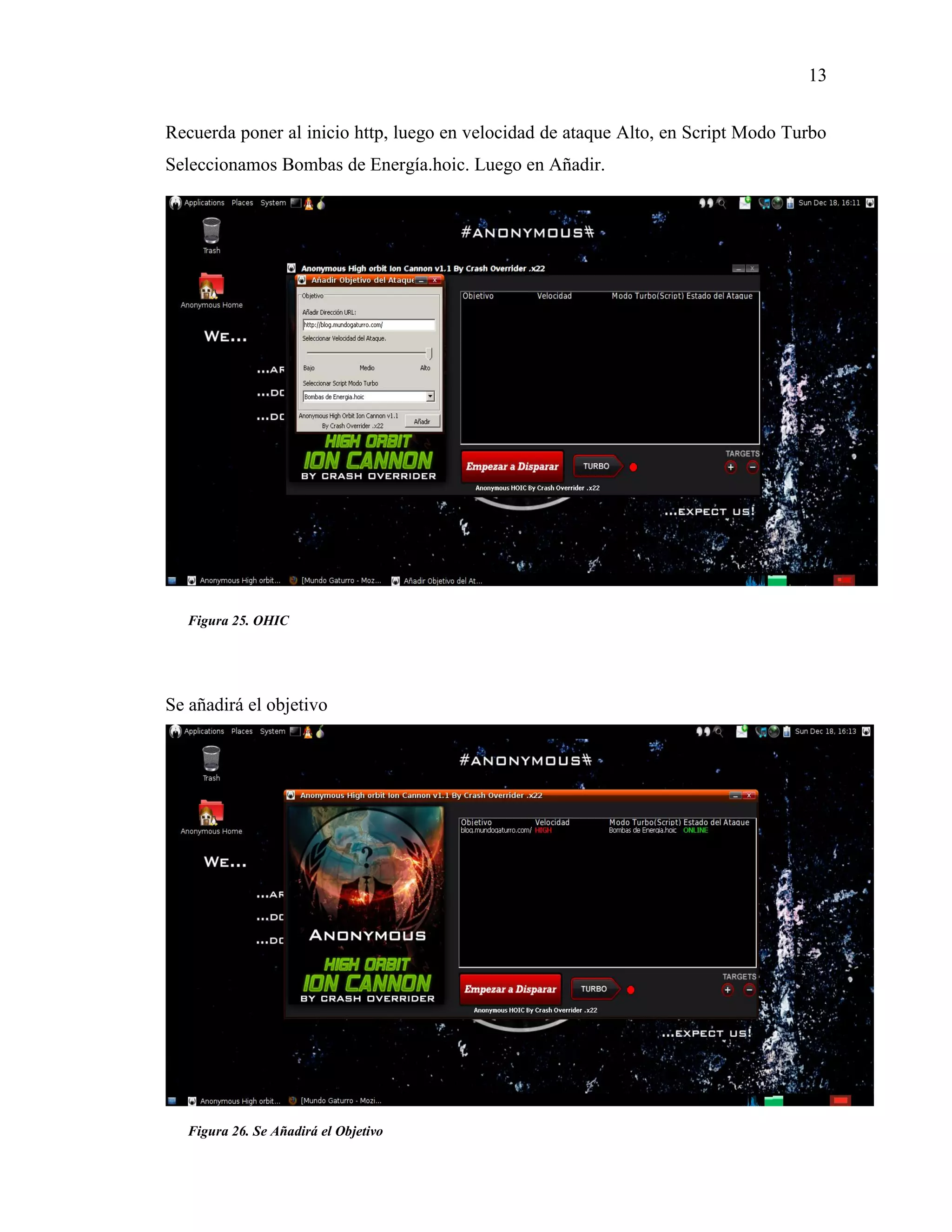

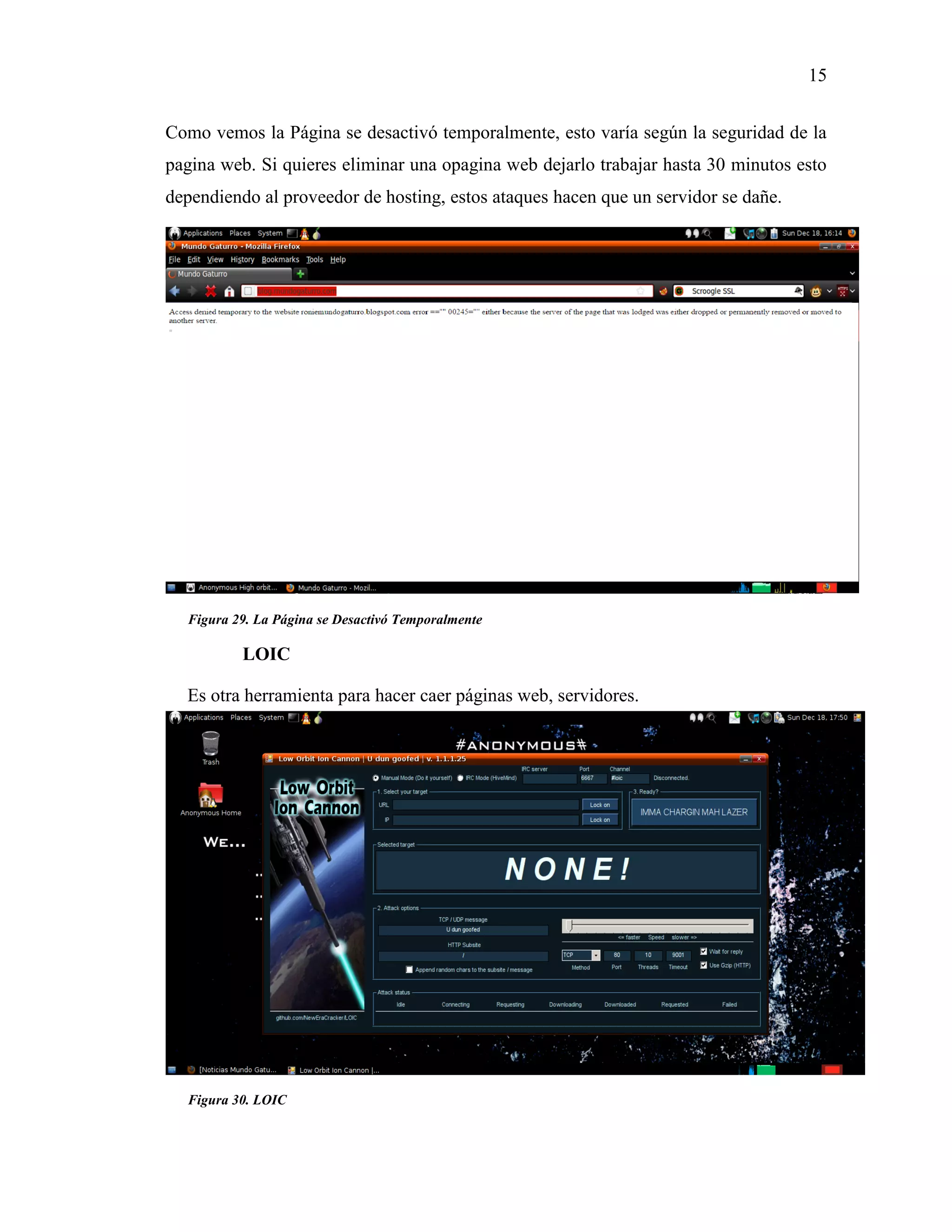

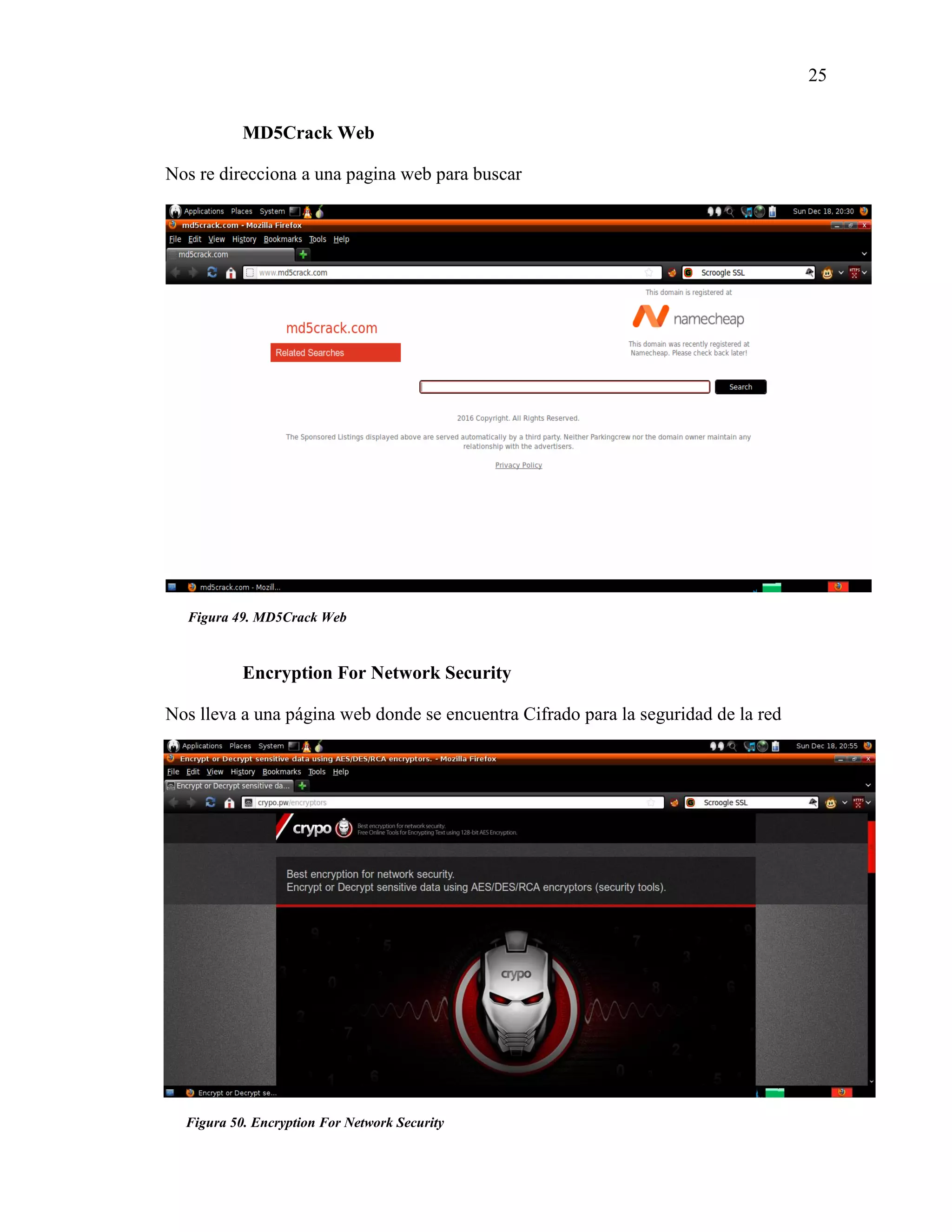

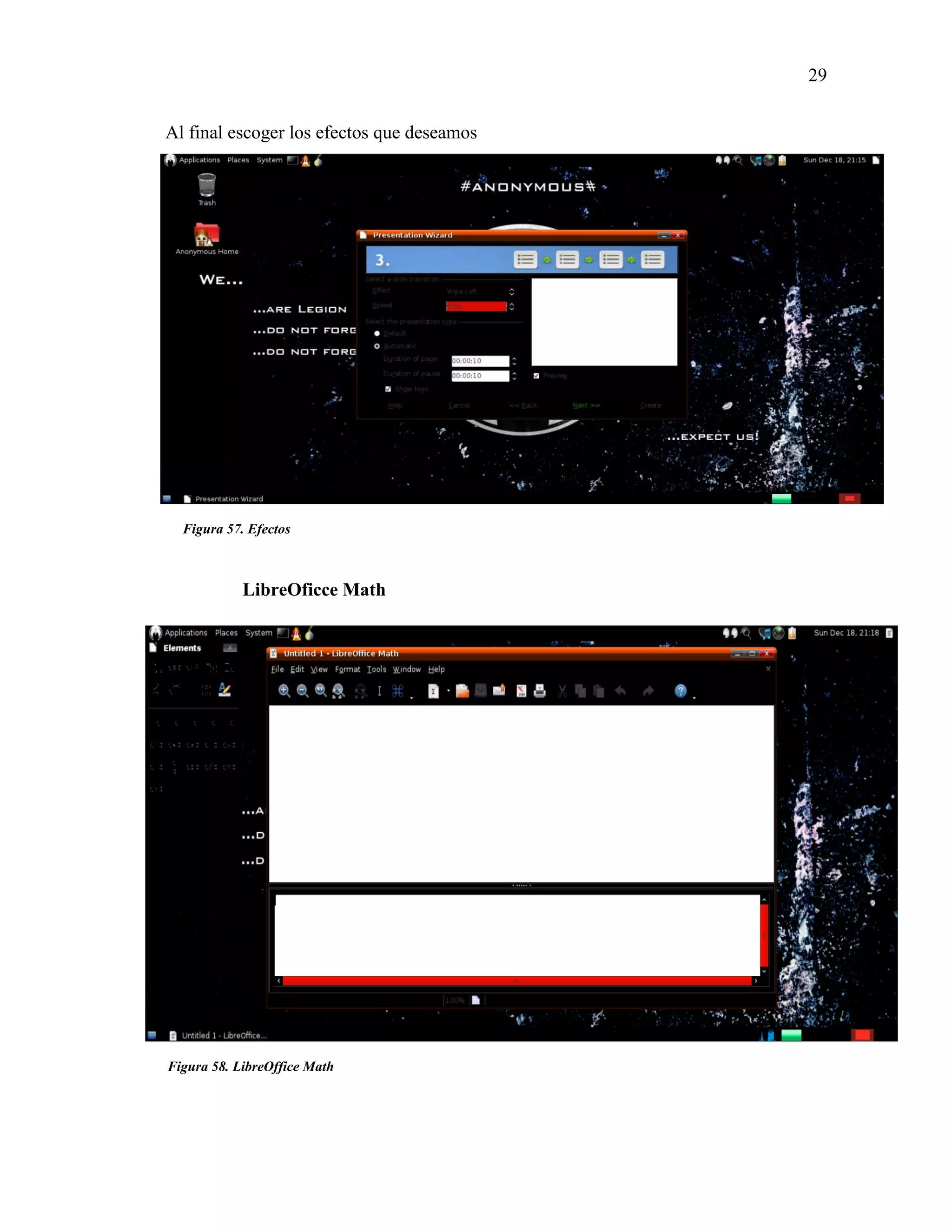

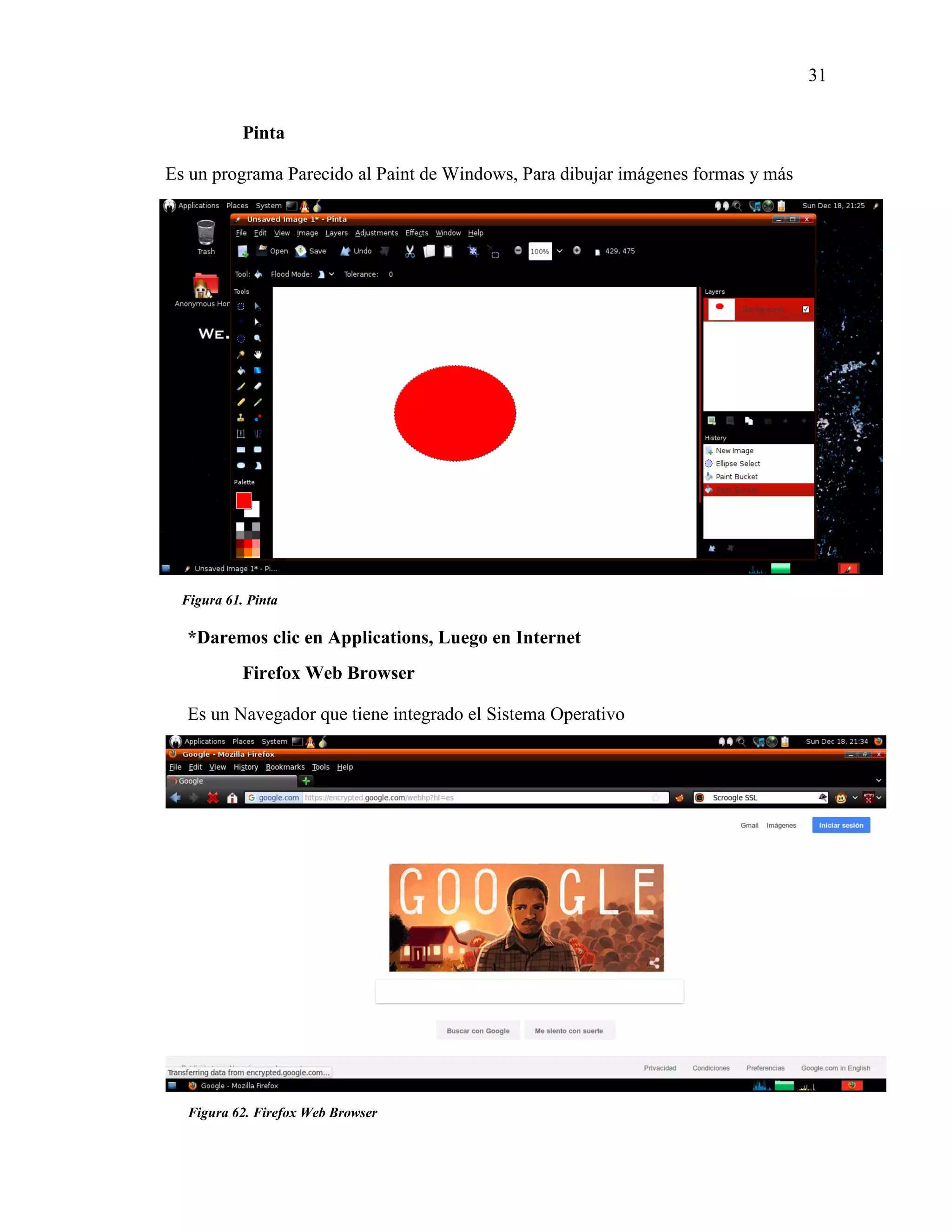

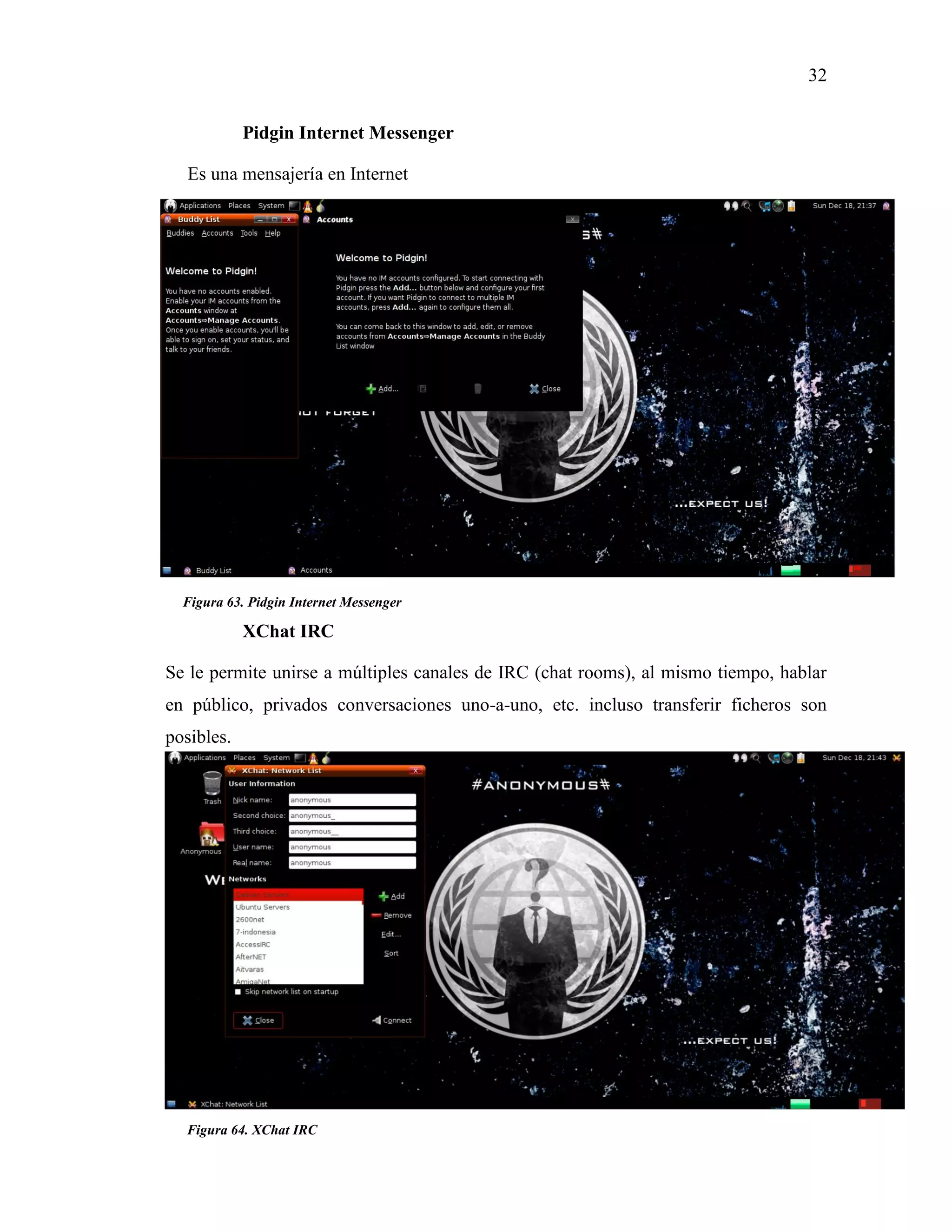

Este documento proporciona una guía detallada de las herramientas y aplicaciones incluidas en el sistema operativo Anonymous-OS. Explica cómo iniciar el sistema e incluye descripciones de programas para gestión de red, ofimática, gráficos, navegación web, mensajería, herramientas de sistema, y reproducción de audio y video. El documento analiza las opciones del sistema y provee instrucciones sobre cómo acceder y utilizar más de 30 aplicaciones incluidas en Anonymous-OS.