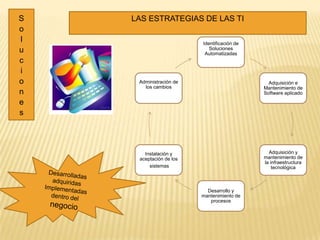

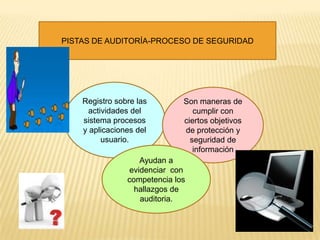

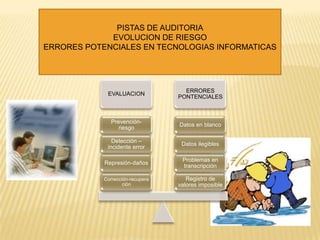

Este documento describe los procesos involucrados en la adquisición e implementación de dominios tecnológicos, incluyendo la identificación de soluciones automatizadas, la administración de cambios, la adquisición y mantenimiento de software y la infraestructura tecnológica, y la instalación y aceptación de sistemas. Se detallan procesos como pistas de auditoría, seguridad, y adquisición y mantenimiento de la infraestructura tecnológica.