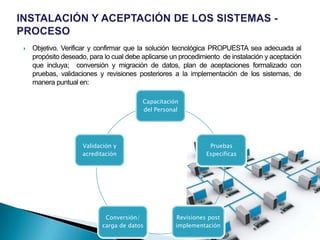

El documento describe los objetivos y procesos de adquisición e implementación de soluciones tecnológicas automatizadas. Los objetivos incluyen asegurar que las soluciones cumplen con los requisitos del usuario mediante análisis, proporcionar plataformas para aplicaciones de negocios a través de evaluación de tecnología, y verificar que las soluciones propuestas sean adecuadas a través de pruebas e instalación. Los procesos cubren identificación de soluciones, adquisición y mantenimiento de software y hardware,