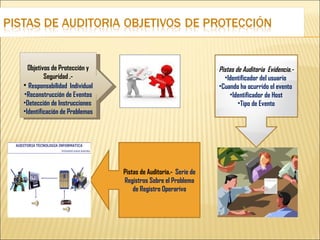

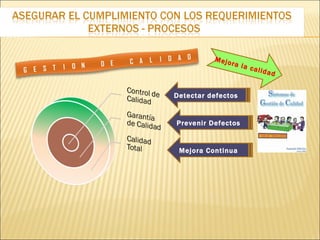

El documento describe un enfoque integral para la identificación, adquisición y mantenimiento de soluciones de TI, enfatizando la necesidad de coordinación entre procesos para satisfacer los requerimientos del usuario. Destaca la importancia de la seguridad, auditoría y mejora continua en el rendimiento de software y hardware, así como la correcta gestión de cambios. También se menciona el entrenamiento y aceptación del usuario como clave para la implementación exitosa de nuevas tecnologías.