Anyely pichardo m

•Descargar como PPTX, PDF•

0 recomendaciones•30 vistas

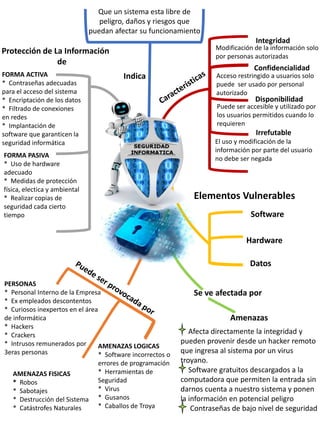

El documento habla sobre los elementos y amenazas a la seguridad de la información. Identifica cuatro elementos vulnerables clave: software, hardware, datos y personas. También describe varias amenazas como virus, errores, hackeos, robo y sabotaje. Finalmente, resalta la importancia de proteger activamente la información a través de contraseñas, encriptación y software de seguridad, así como de manera pasiva usando copias, protección física y hardware adecuado.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Amenazas , riesgos y vulnerabilidades de la red actualizada

esto para que tengan en cuenta los detalles de una navegación por Internet y aprenda a hacerla segura

La Seguridad Informática

Mediante esta presentación de PowerPoint explicaré la importancia de saber todo aquello relacionado con el tema mencionado pues en un equipo informático podemos tener miles de cosas importantes las cuales si se llegan a extraviar debido a virus informaticos o demas cosas ajenas a nosotros las podriamos evitar teniendo el conocimiento de este PPT.

Más contenido relacionado

La actualidad más candente

Amenazas , riesgos y vulnerabilidades de la red actualizada

esto para que tengan en cuenta los detalles de una navegación por Internet y aprenda a hacerla segura

La actualidad más candente (13)

Amenazas , riesgos y vulnerabilidades de la red actualizada

Amenazas , riesgos y vulnerabilidades de la red actualizada

Similar a Anyely pichardo m

La Seguridad Informática

Mediante esta presentación de PowerPoint explicaré la importancia de saber todo aquello relacionado con el tema mencionado pues en un equipo informático podemos tener miles de cosas importantes las cuales si se llegan a extraviar debido a virus informaticos o demas cosas ajenas a nosotros las podriamos evitar teniendo el conocimiento de este PPT.

5 unidad reporte de seguridad

Instituto Tecnologíco de Tehuacán

Materia: Administración de Redes

Unidad 5

Administración de redes

Similar a Anyely pichardo m (20)

Último

Diagrama de flujo - ingenieria de sistemas 5to semestre

Ejemplo de diagrama de flujo sobre solicitud de mercancía.

Inteligencia Artificial y Ciberseguridad.pdf

Recopilación de los puntos más interesantes de diversas presentaciones, desde los visionarios conceptos de Alan Turing, pasando por la paradoja de Hans Moravec y la descripcion de Singularidad de Max Tegmark, hasta los innovadores avances de ChatGPT, y de cómo la IA está transformando la seguridad digital y protegiendo nuestras vidas.

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

Informe las fichas 1 y 2 sobre la programación del micro bit y eol makecode

3Redu: Responsabilidad, Resiliencia y Respeto

¡Hola! Somos 3Redu, conformados por Juan Camilo y Cristian. Entendemos las dificultades que enfrentan muchos estudiantes al tratar de comprender conceptos matemáticos. Nuestro objetivo es brindar una solución inclusiva y accesible para todos.

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

En este proyecto de investigación nos adentraremos en el fascinante mundo de la intersección entre el arte y los medios de comunicación en el campo de la informática.

La rápida evolución de la tecnología ha llevado a una fusión cada vez más estrecha entre el arte y los medios digitales, generando nuevas formas de expresión y comunicación.

Continuando con el desarrollo de nuestro proyecto haremos uso del método inductivo porque organizamos nuestra investigación a la particular a lo general. El diseño metodológico del trabajo es no experimental y transversal ya que no existe manipulación deliberada de las variables ni de la situación, si no que se observa los fundamental y como se dan en su contestó natural para después analizarlos.

El diseño es transversal porque los datos se recolectan en un solo momento y su propósito es describir variables y analizar su interrelación, solo se desea saber la incidencia y el valor de uno o más variables, el diseño será descriptivo porque se requiere establecer relación entre dos o más de estás.

Mediante una encuesta recopilamos la información de este proyecto los alumnos tengan conocimiento de la evolución del arte y los medios de comunicación en la información y su importancia para la institución.

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

En este proyecto de investigación nos adentraremos en el fascinante mundo de la intersección entre el arte y los medios de comunicación en el campo de la informática.

La rápida evolución de la tecnología ha llevado a una fusión cada vez más estrecha entre el arte y los medios digitales, generando nuevas formas de expresión y comunicación.

Continuando con el desarrollo de nuestro proyecto haremos uso del método inductivo porque organizamos nuestra investigación a la particular a lo general. El diseño metodológico del trabajo es no experimental y transversal ya que no existe manipulación deliberada de las variables ni de la situación, si no que se observa los fundamental y como se dan en su contestó natural para después analizarlos.

El diseño es transversal porque los datos se recolectan en un solo momento y su propósito es describir variables y analizar su interrelación, solo se desea saber la incidencia y el valor de uno o más variables, el diseño será descriptivo porque se requiere establecer relación entre dos o más de estás.

Mediante una encuesta recopilamos la información de este proyecto los alumnos tengan conocimiento de la evolución del arte y los medios de comunicación en la información y su importancia para la institución.

Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital, siendo este un componente electrónico, por tanto se ha desarrollado y se ofrece un amplio rango de soluciones al problema del almacenamiento de datos.

Desarrollo de Habilidades de Pensamiento.docx (3).pdf

Taller escrito sobre la micro:bit sus definiciones y como se puede llegar a usar de forma efectiva.

Diagrama de flujo basada en la reparacion de automoviles.pdf

Este es un diagrama de flujo basado en los pasos a seguir para la reparación de automóviles y así tener una base por la cual guiarse.

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0...

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0xWord escrito por Ibón Reinoso ( https://mypublicinbox.com/IBhone ) con Prólogo de Chema Alonso ( https://mypublicinbox.com/ChemaAlonso ). Puedes comprarlo aquí: https://0xword.com/es/libros/233-big-data-tecnologias-para-arquitecturas-data-centric.html

Estructuras básicas_ conceptos básicos de programación.pdf

Estructuras básicas: Conceptos básicos de programación, trabajo de tecnologia, grado 10-8

Último (20)

Estructuras básicas_ conceptos de programación (1).docx

Estructuras básicas_ conceptos de programación (1).docx

Diagrama de flujo - ingenieria de sistemas 5to semestre

Diagrama de flujo - ingenieria de sistemas 5to semestre

TRABAJO DESARROLLO DE HABILIDADES DE PENSAMIENTO.pdf

TRABAJO DESARROLLO DE HABILIDADES DE PENSAMIENTO.pdf

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

leidy fuentes - power point -expocccion -unidad 4 (1).pptx

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

INFORME DE LAS FICHAS.docx.pdf LICEO DEPARTAMENTAL

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

Alan Turing Vida o biografía resumida como presentación

Alan Turing Vida o biografía resumida como presentación

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

(PROYECTO) Límites entre el Arte, los Medios de Comunicación y la Informática

Desarrollo de Habilidades de Pensamiento.docx (3).pdf

Desarrollo de Habilidades de Pensamiento.docx (3).pdf

Diagrama de flujo basada en la reparacion de automoviles.pdf

Diagrama de flujo basada en la reparacion de automoviles.pdf

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0...

Índice del libro "Big Data: Tecnologías para arquitecturas Data-Centric" de 0...

Estructuras básicas_ conceptos básicos de programación.pdf

Estructuras básicas_ conceptos básicos de programación.pdf

Anyely pichardo m

- 1. Se ve afectada por Que un sistema esta libre de peligro, daños y riesgos que puedan afectar su funcionamiento Confidencialidad Modificación de la información solo por personas autorizadas Acceso restringido a usuarios solo puede ser usado por personal autorizado Disponibilidad Puede ser accesible y utilizado por los usuarios permitidos cuando lo requieren Irrefutable El uso y modificación de la información por parte del usuario no debe ser negada Software Hardware Datos Amenazas * Afecta directamente la integridad y pueden provenir desde un hacker remoto que ingresa al sistema por un virus troyano. * Software gratuitos descargados a la computadora que permiten la entrada sin darnos cuenta a nuestro sistema y ponen la información en potencial peligro * Contraseñas de bajo nivel de seguridad PERSONAS * Personal Interno de la Empresa * Ex empleados descontentos * Curiosos inexpertos en el área de informática * Hackers * Crackers * Intrusos remunerados por 3eras personas AMENAZAS LOGICAS * Software incorrectos o errores de programación * Herramientas de Seguridad * Virus * Gusanos * Caballos de Troya AMENAZAS FISICAS * Robos * Sabotajes * Destrucción del Sistema * Catástrofes Naturales Protección de La Información de FORMA ACTIVA * Contraseñas adecuadas para el acceso del sistema * Encriptación de los datos * Filtrado de conexiones en redes * Implantación de software que garanticen la seguridad informática FORMA PASIVA * Uso de hardware adecuado * Medidas de protección física, electica y ambiental * Realizar copias de seguridad cada cierto tiempo Indica Integridad Elementos Vulnerables