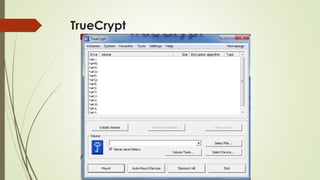

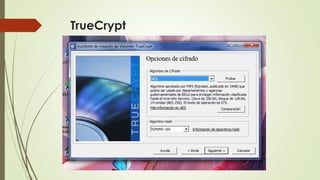

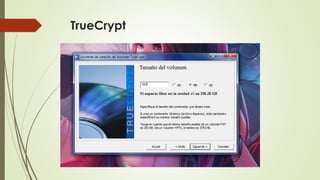

TrueCrypt es una aplicación gratuita y de código abierto que permite crear particiones cifradas virtuales donde se puede almacenar información sensible de forma que solo aquellos con la contraseña correcta puedan acceder. Se ha vuelto popular por sus características como ser multiplataforma, cifrado con múltiples algoritmos y la capacidad de cifrar varios medios de forma gratuita. La última versión incluye mejoras como cifrado acelerado por hardware y montaje automático de volúmenes.