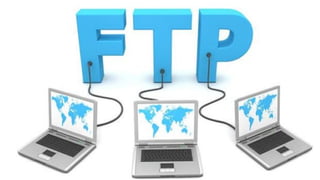

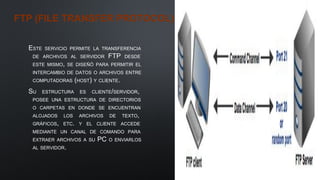

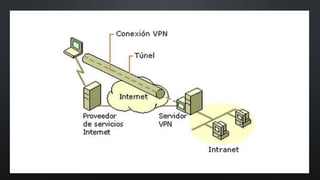

El documento describe varios servicios empleados en Internet, incluyendo correo electrónico, la World Wide Web, chat, mensajería instantánea, transferencia de archivos y más. También cubre temas como comercio electrónico, motores de búsqueda, bases de datos y medidas para proteger la funcionalidad, los mensajes y las redes en Internet.