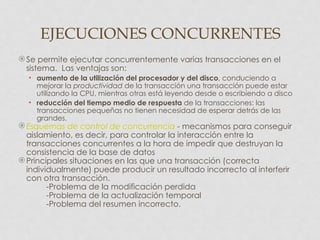

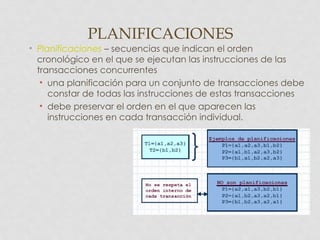

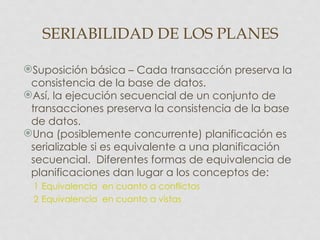

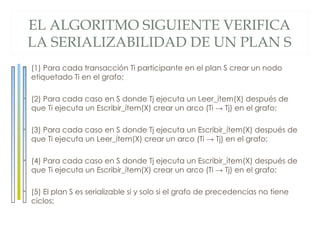

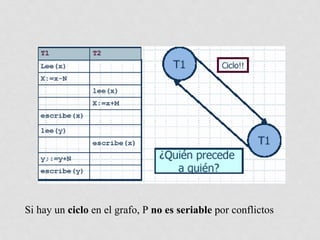

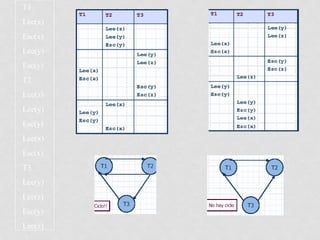

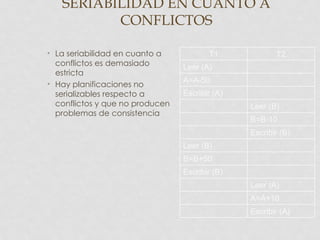

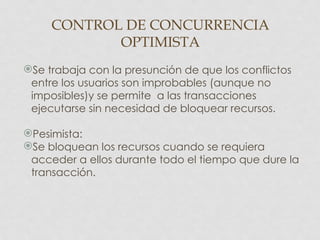

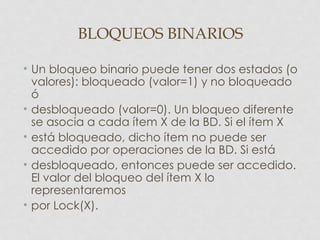

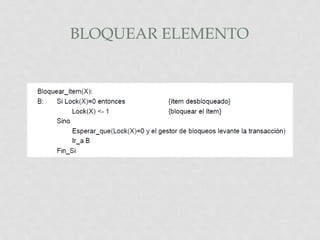

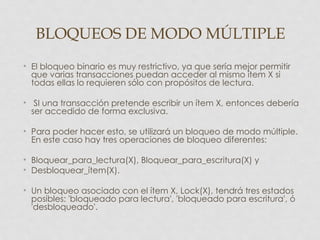

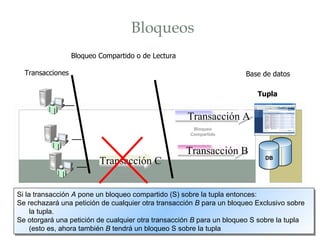

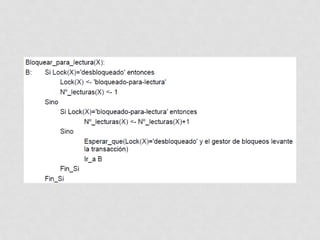

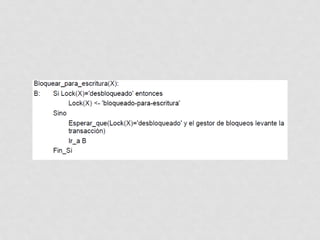

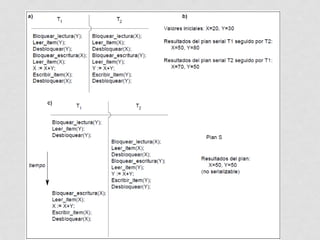

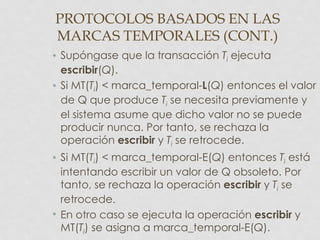

El documento describe diferentes técnicas de control de concurrencia para ejecuciones concurrentes de transacciones en una base de datos. Estas técnicas incluyen bloqueos binarios y de múltiples modos, protocolos de bloqueo de dos fases y basados en marcas temporales, los cuales permiten la ejecución concurrente de transacciones mientras se mantiene la consistencia de los datos.