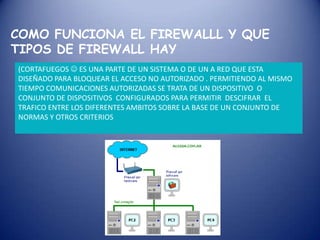

El documento habla sobre la encriptación de datos y los diferentes métodos y tipos de firewalls. Explica que la encriptación de datos es importante para mantener la seguridad, autenticidad, integridad, confidencialidad y no repudio de la información. Luego describe tres procesos matemáticos para encriptar datos: algoritmos hash, simétricos y asimétricos. Finalmente, detalla dos tipos de firewalls - de nivel de red y de nivel de aplicación - y sus características.