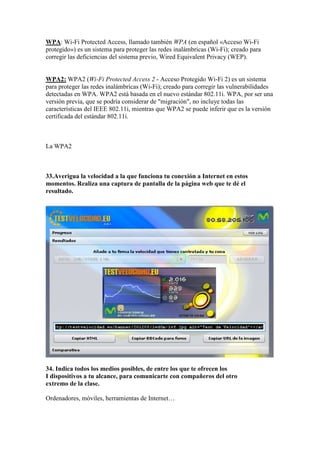

Este documento contiene una serie de ejercicios sobre redes informáticas. Los ejercicios cubren temas como ARPANET, tipos de redes como LAN, MAN y WAN, protocolos TCP/IP, direcciones IP, máscaras de red, servidores DNS, comparaciones entre modelos OSI y TCP/IP, estándares WiFi, seguridad inalámbrica y velocidad de conexión a Internet. El objetivo es que los estudiantes adquieran conocimientos básicos sobre conceptos y componentes de redes.