Este documento proporciona una guía del producto para McAfee ePolicy Orchestrator 4.5. Explica los componentes clave de ePO, cómo configurar ePO, administrar usuarios y sistemas, y utilizar funciones avanzadas como directivas, agentes, claves de seguridad y MyAvert Security Threats. También cubre temas como la administración de usuarios con Active Directory, el registro de servidores y la compatibilidad con IPv6.

![Configuración de ePolicy Orchestrator

Exportación de tablas y gráficos a otros formatos

McAfee ePolicy Orchestrator 4.5 es totalmente compatible con IPv6. El cambio de IPv4 a IPv6

será gradual y algunas organizaciones pueden utilizar ambos protocolos. Para admitir todas las

instancias, ePolicy Orchestrator 4.5 emplea tres modos diferentes:

• Sólo IPv4: admite solamente el formato de direcciones IPv4.

• Sólo IPv6: admite solamente el formato de direcciones IPv6.

• Modo mixto: admite los formatos de direcciones IPv4 y IPv6.

El modo en el que funciona ePolicy Orchestrator depende de la configuración de la red cliente.

Por ejemplo, si la red cliente está configurada para utilizar solamente direcciones IPv4, ePolicy

Orchestrator funciona sólo en modo IPv4. De la misma forma, si la red cliente está configurada

para utilizar direcciones IPv4 e IPv6 , ePolicy Orchestrator funciona en modo mixto.

Hasta que no se instala y se activa IPv6, ePolicy Orchestrator sólo detecta direcciones IPv4.

Cuando se activa IPv6, ePolicy Orchestrator funciona en el modo en el que se ha configurado.

Cuando el servidor de ePO se comunica con el Administrador de agentes o con Rogue System

Sensor en IPv6, las propiedades relacionadas con las direcciones, como la dirección IP, la

dirección de subred y la máscara de subred, se indican en formato IPv6. Cuando se transmiten

entre el cliente y el servidor de ePO, o cuando se muestran en la interfaz del usuario o en un

archivo de registro, las propiedades relacionadas con IPv6 aparecen en el formato ampliado y

entre paréntesis.

Por ejemplo , 3FFE:85B:1F1F::A9:1234 aparece como

[3FFE:085B:1F1F:0000:0000:0000:00A9:1234].

Cuando se establece una dirección IPv6 para orígenes FTP o HTTP, no es necesario realizar

modificaciones en la dirección. Sin embargo, cuando se define una dirección Literal IPv6 par

aun origen UNC, debe utilizar el formato Microsoft Literal IPv6. Consulte la documentación de

Microsoft para obtener más información.

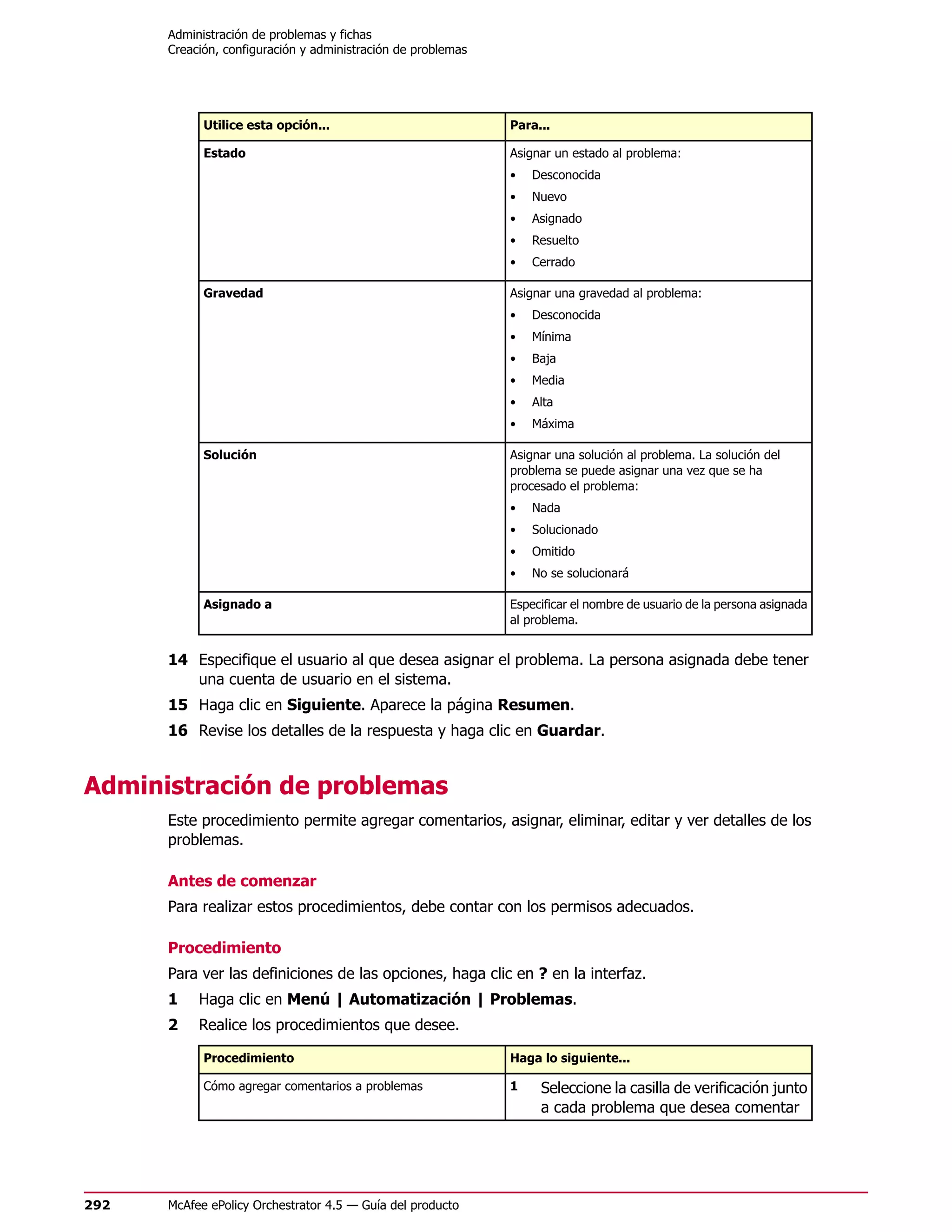

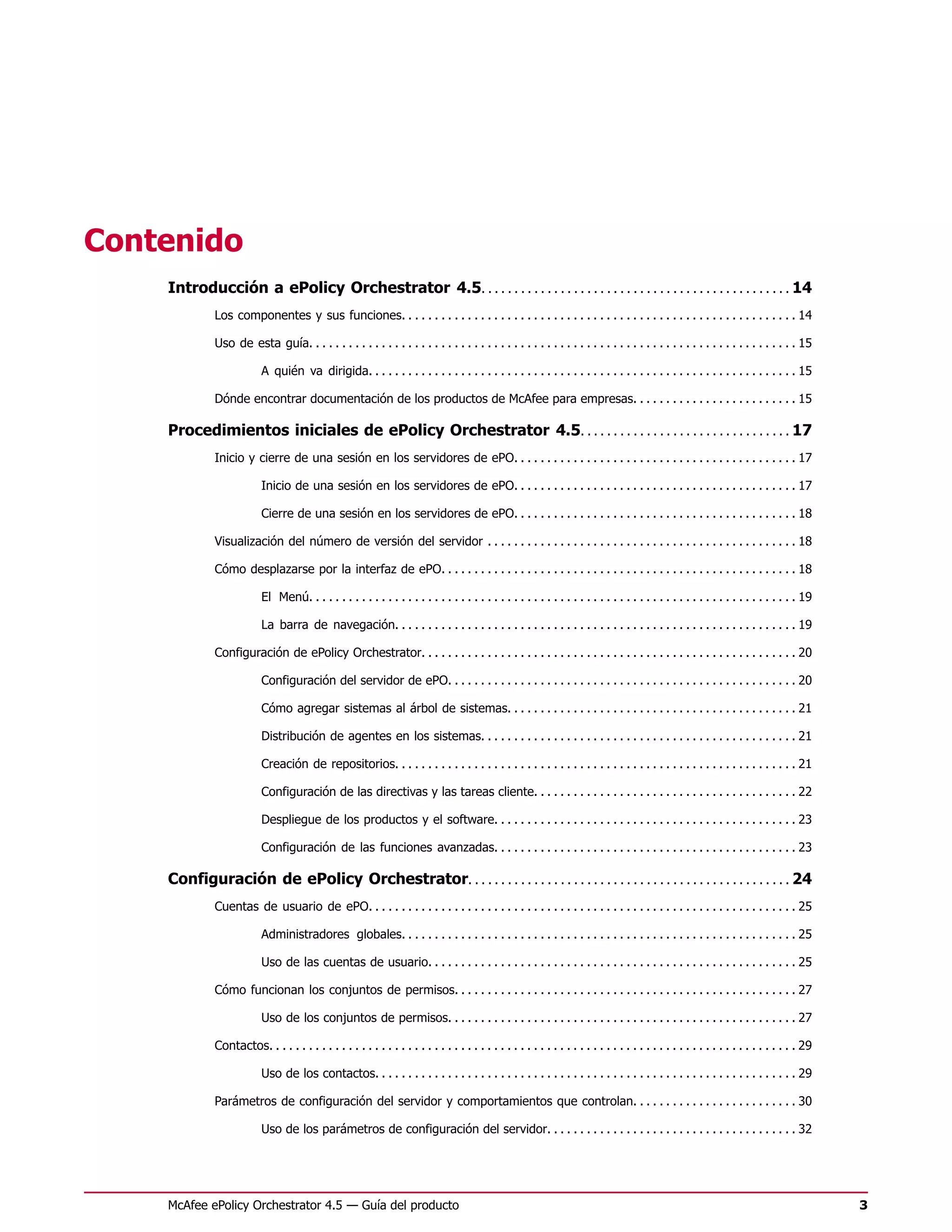

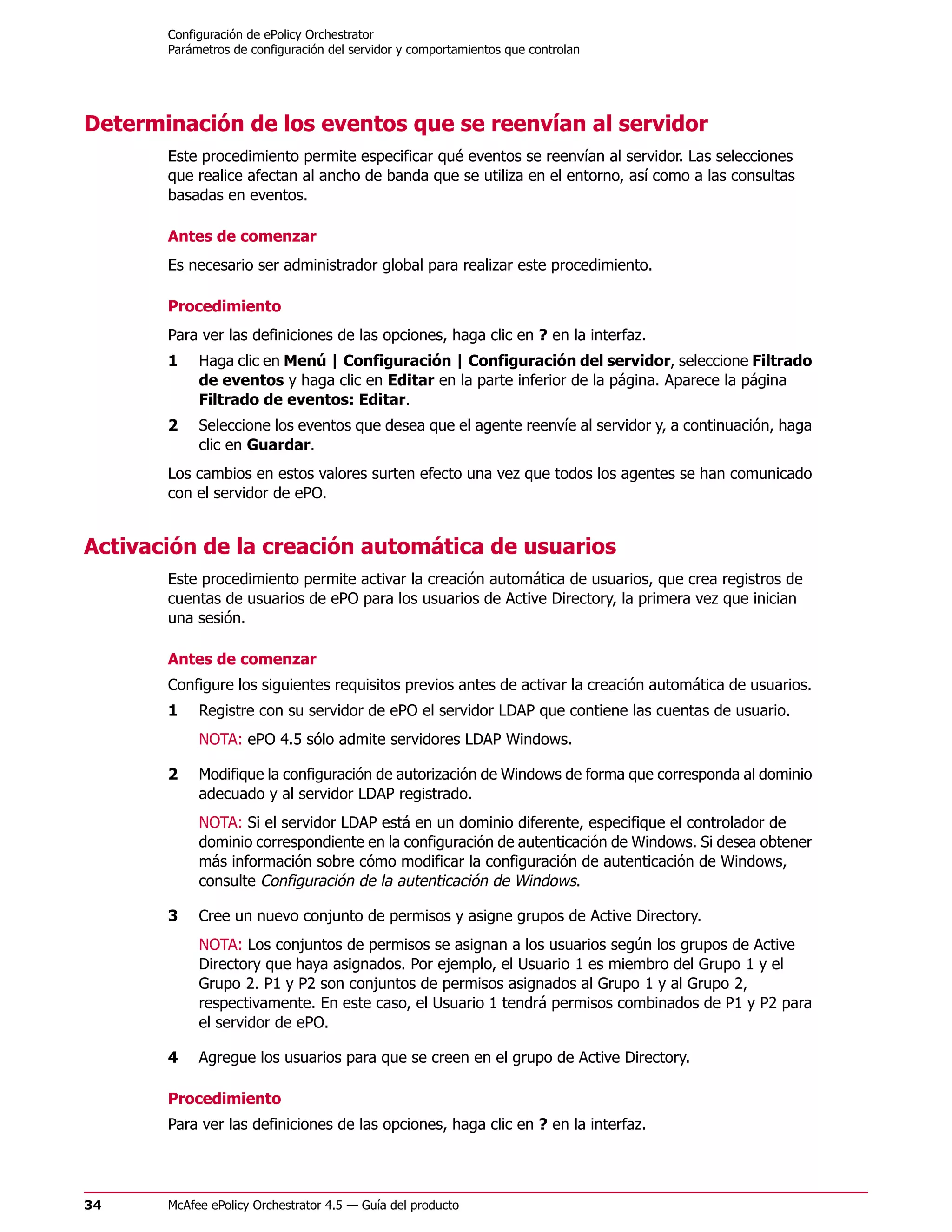

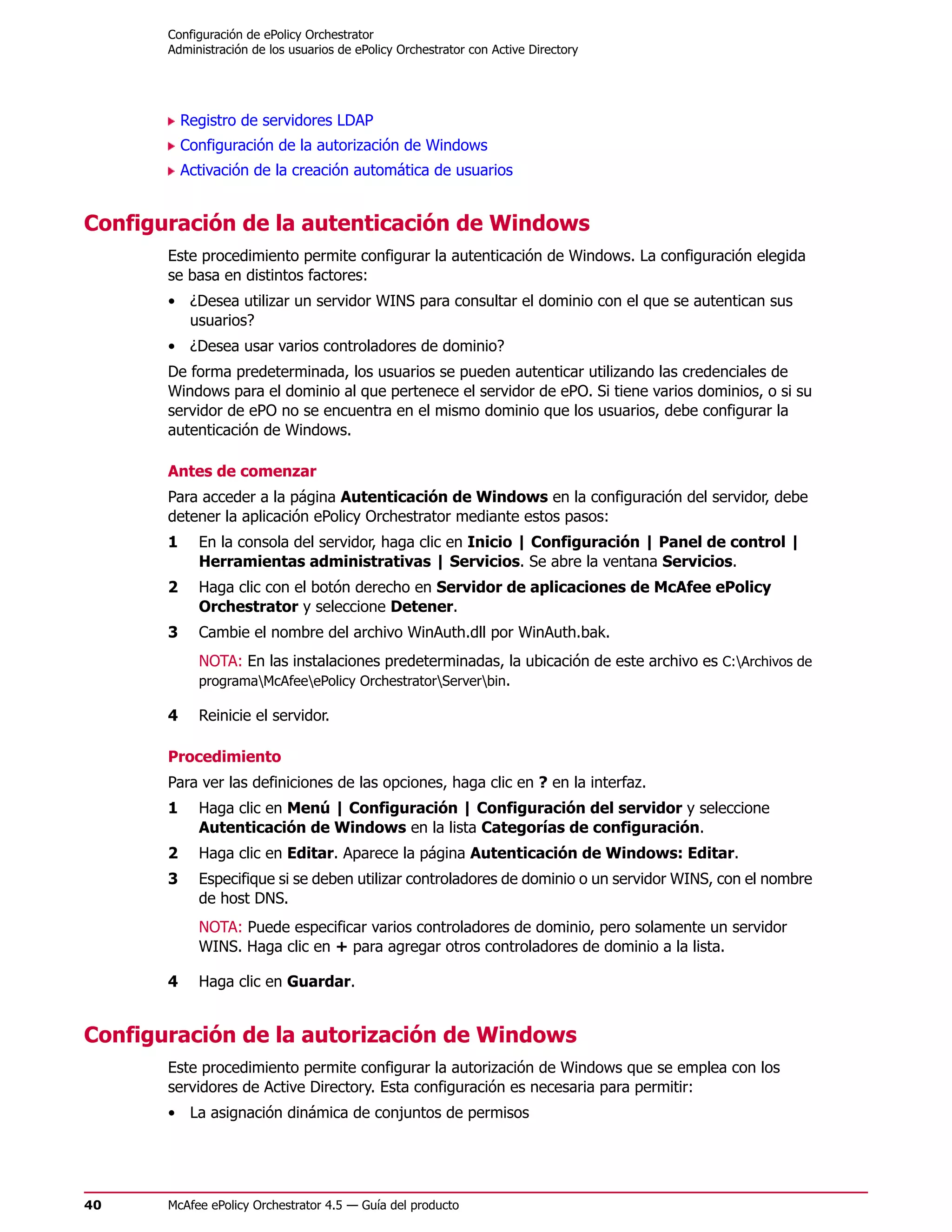

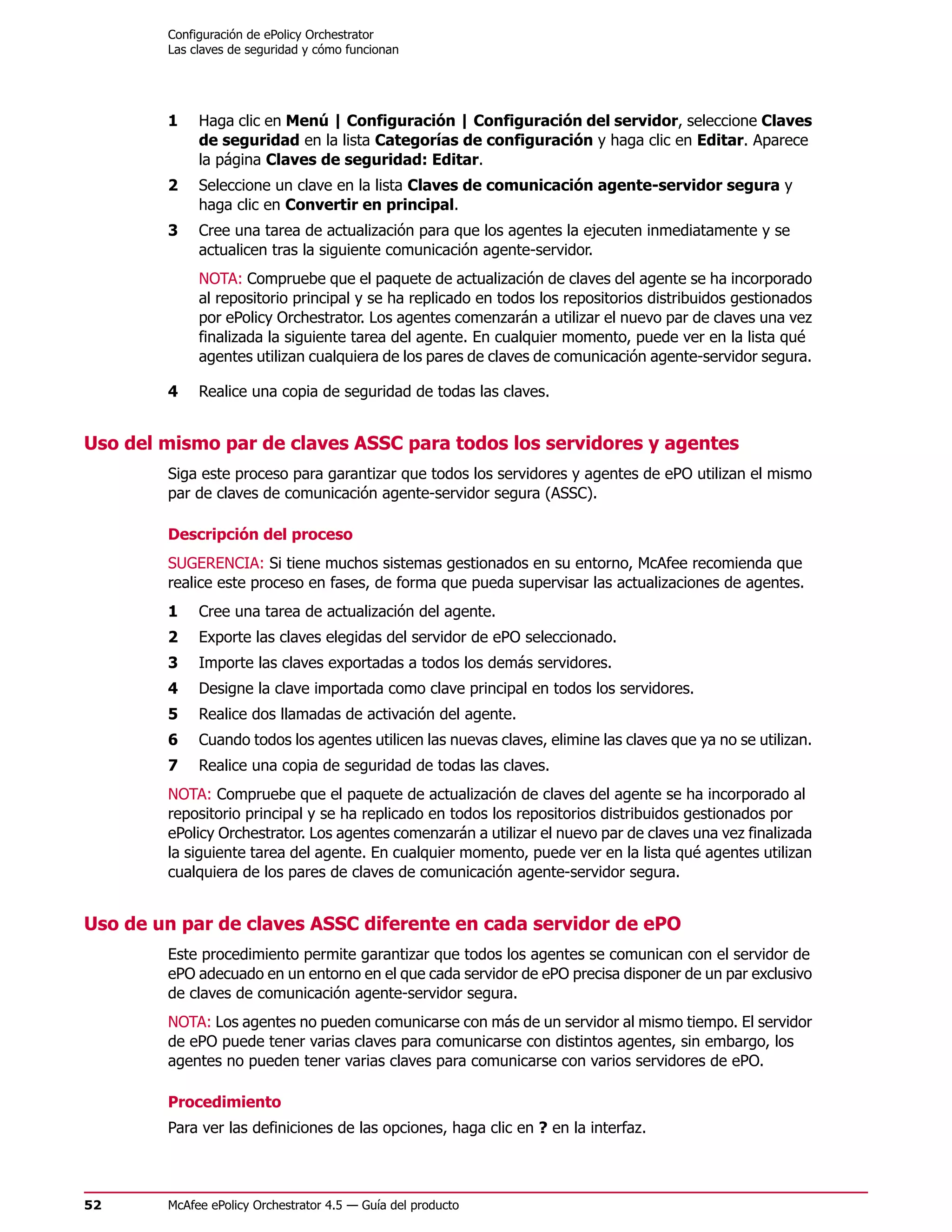

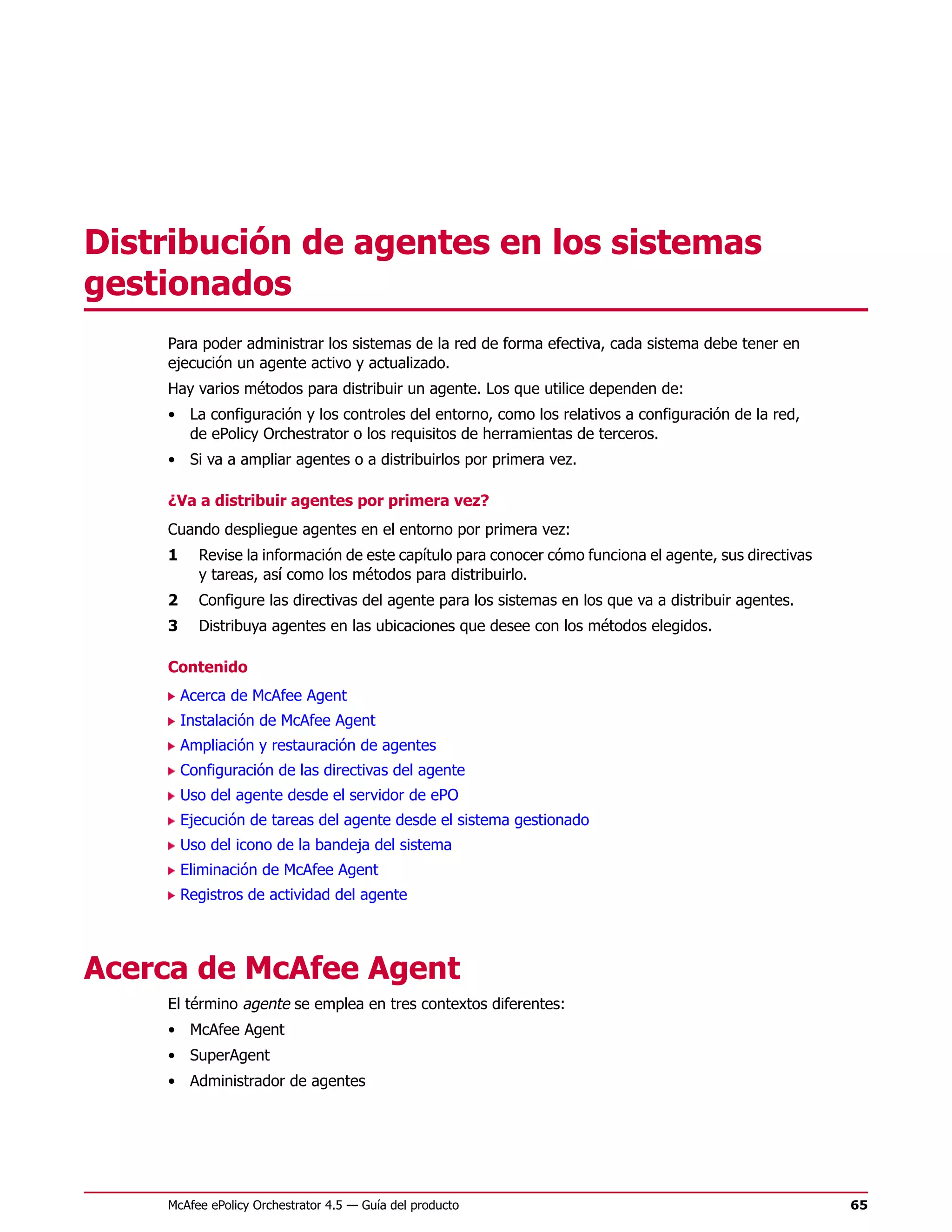

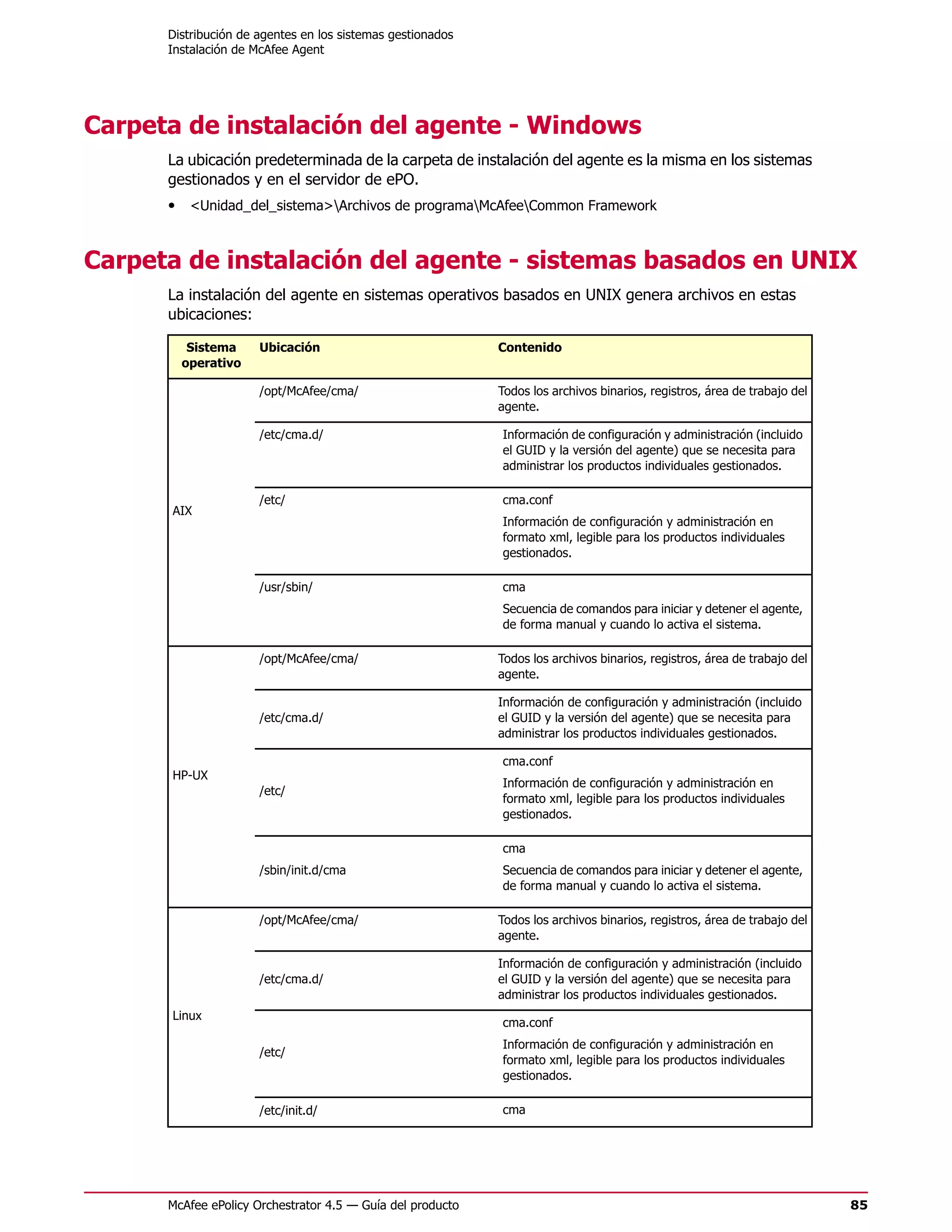

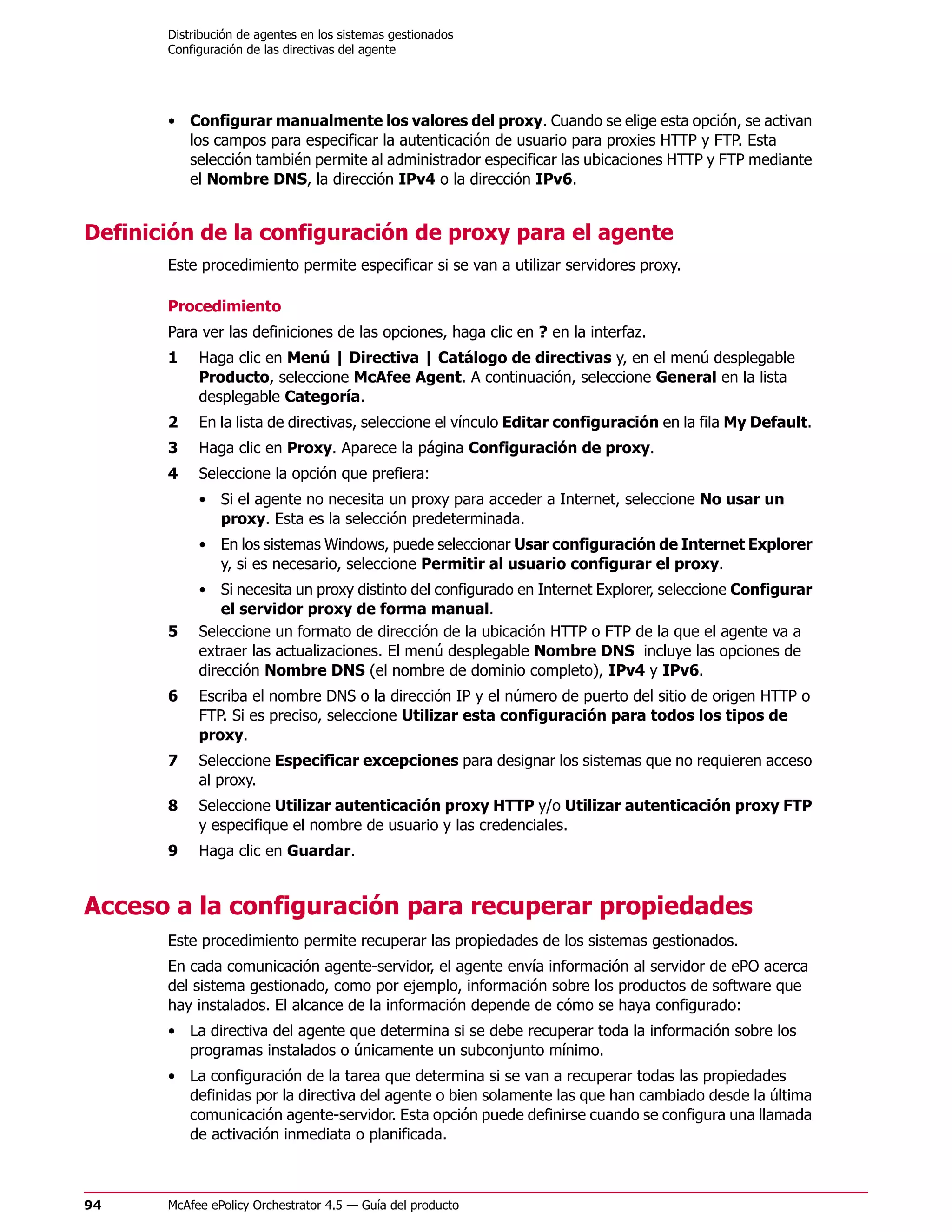

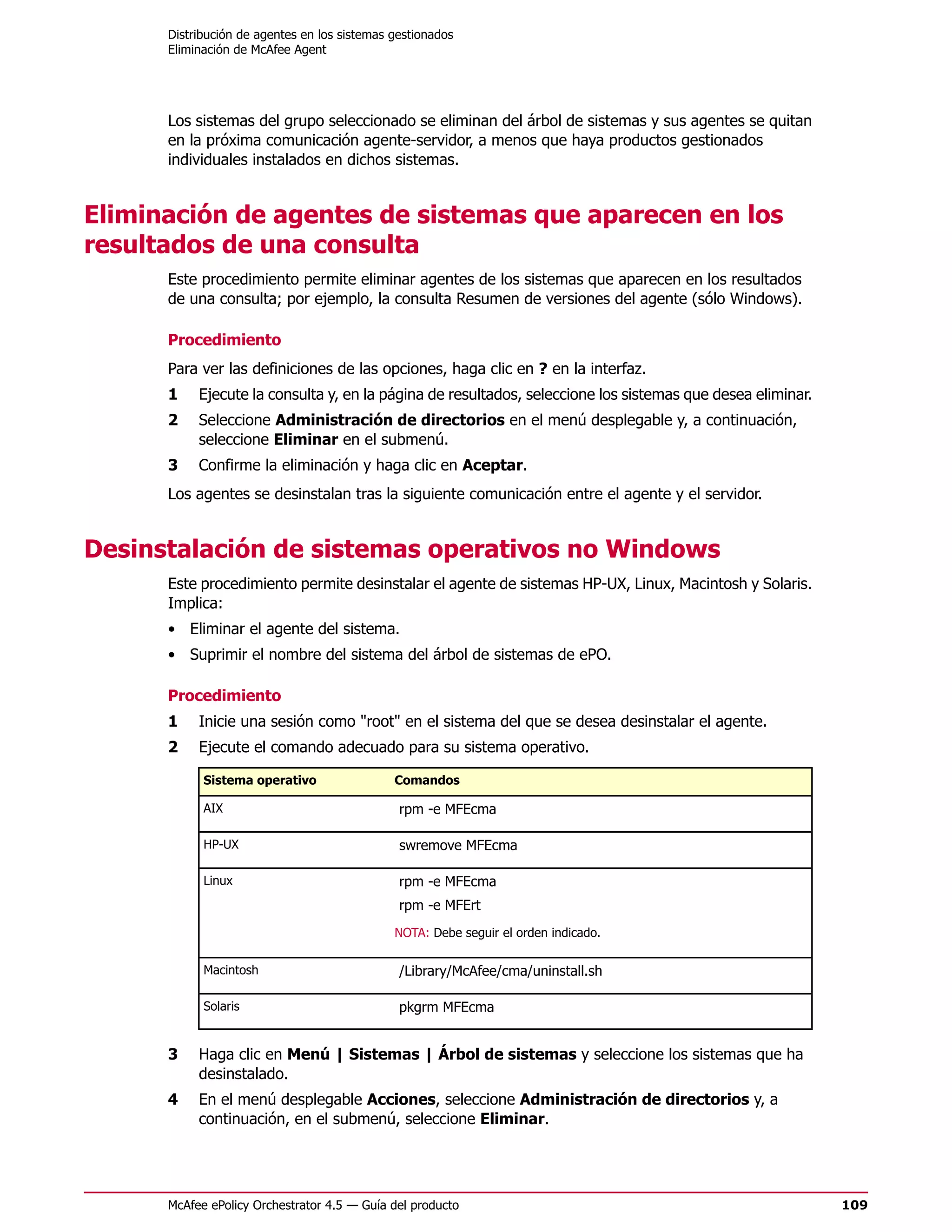

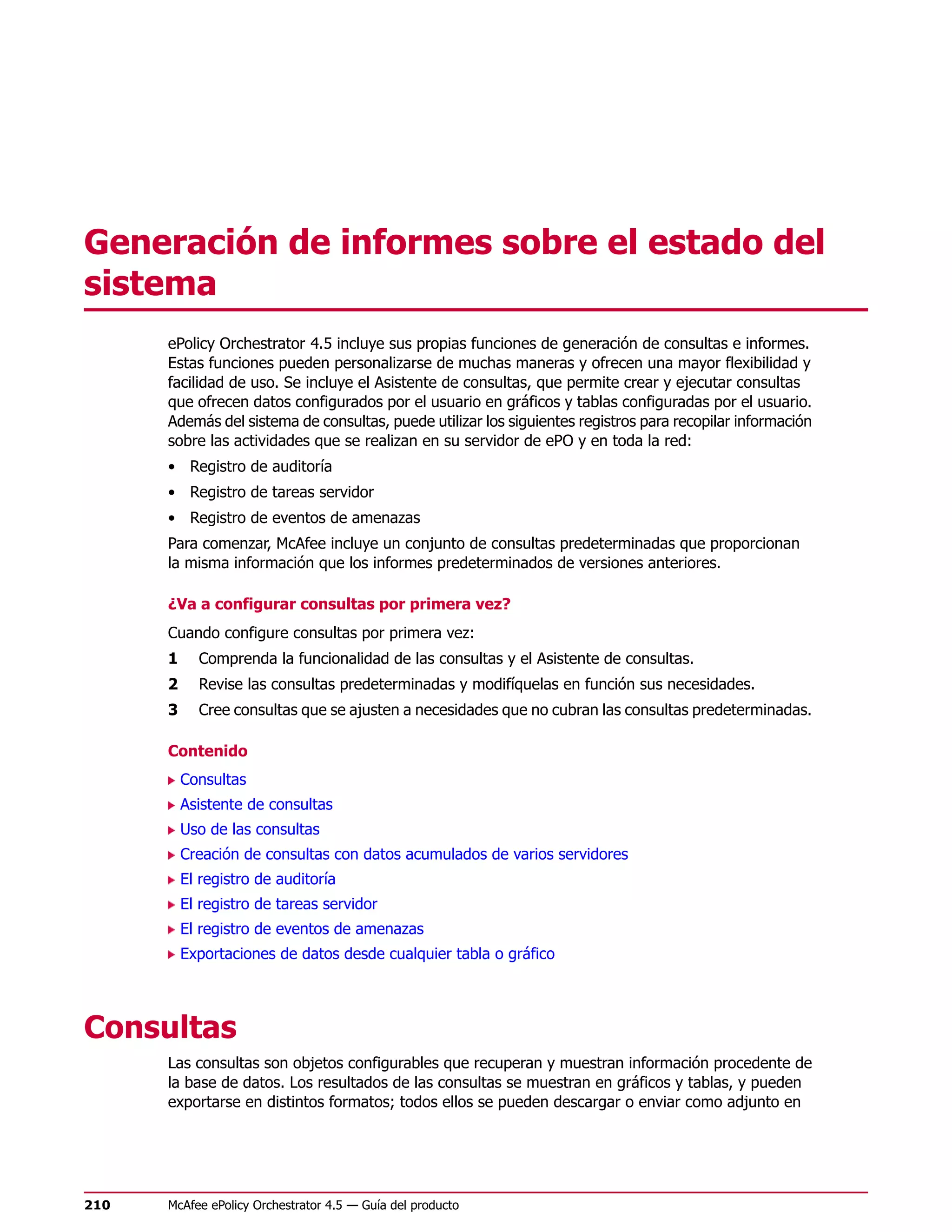

Exportación de tablas y gráficos a otros formatos

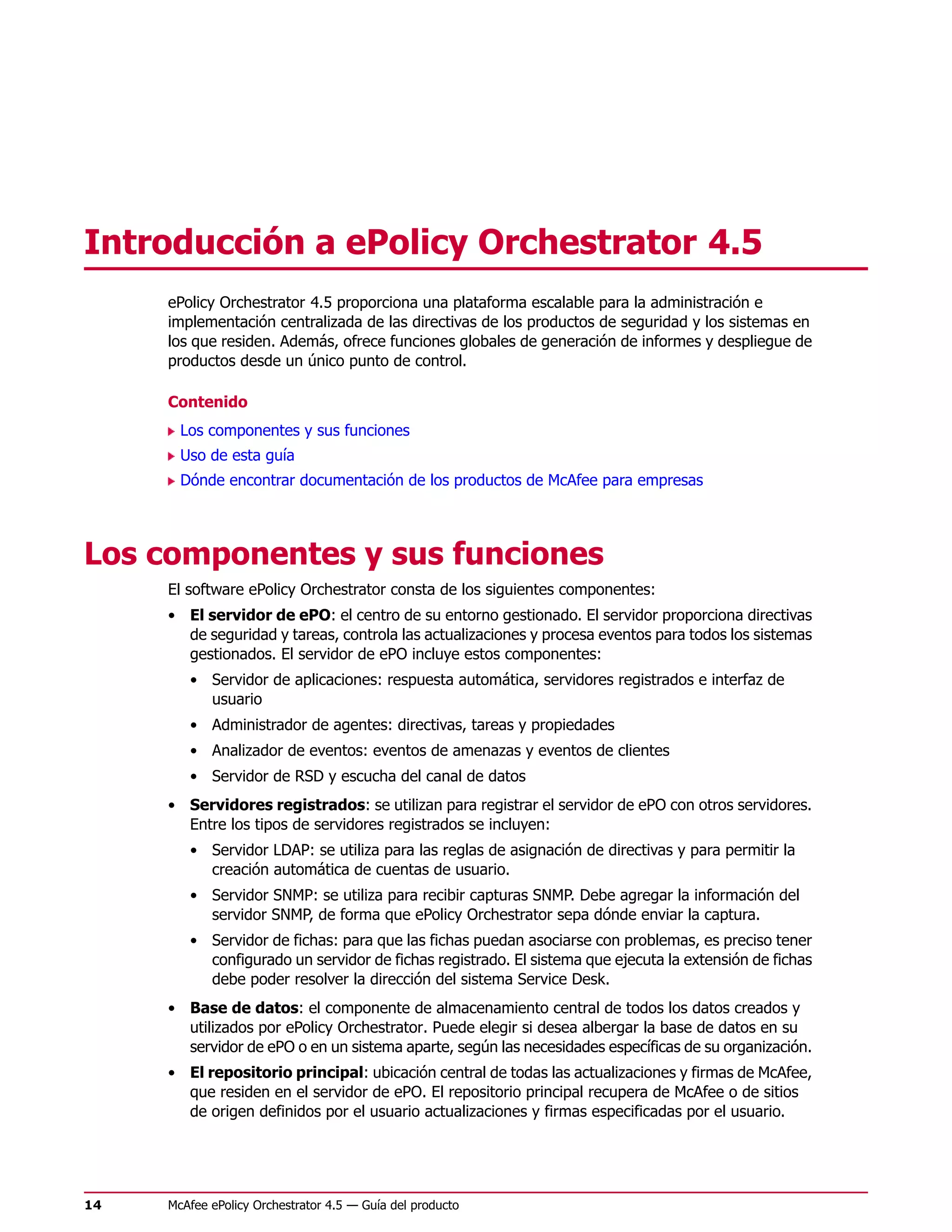

Este procedimiento permite exportar datos en distintos formatos para utilizarlos en generación

de informes, importaciones a otros servidores de ePO, copias de seguridad, etc. Puede exportarlos

a formato HTML y PDF para visualizarlos, o a archivos CSV o XML para utilizarlos y transformar

los datos en otras aplicaciones.

Procedimiento

Para ver las definiciones de las opciones, haga clic en ? en la interfaz.

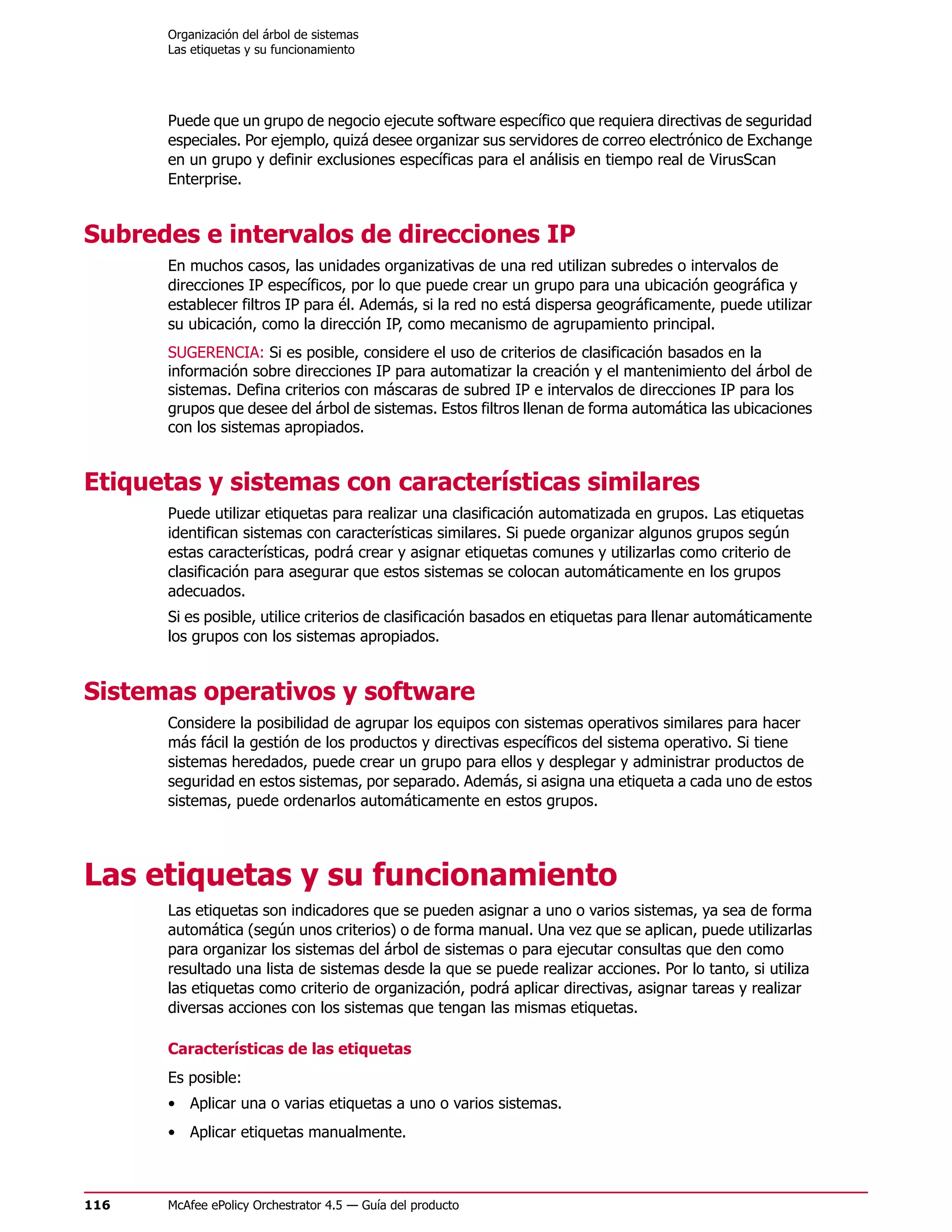

1 En la página que muestra los datos (tablas y gráficos), seleccione Exportar tabla o

Exportar datos en el menú Opciones. Aparece la página Exportar.

2 Seleccione si los archivos de datos se exportan individualmente o en un solo archivo

comprimido (zip).

3 Elija el formato del archivo exportado. Si exporta a un archivo PDF, seleccione el tamaño

y orientación de la página.

4 Seleccione si los archivos se envían por correo electrónico como adjuntos a los destinatarios

seleccionados o si se guardan en una ubicación en el servidor para la que se proporciona

un vínculo. Haga clic con el botón derecho del ratón en el archivo si desea guardarlo en

otra ubicación.

NOTA: Si especifica varias direcciones de correo electrónico de destinatarios, debe separar

las entradas con una coma o un punto y coma.

McAfee ePolicy Orchestrator 4.5 — Guía del producto 63](https://image.slidesharecdn.com/epo450productguidees-es-100506093545-phpapp01/75/Epo-450-product_guide_es-es-63-2048.jpg)

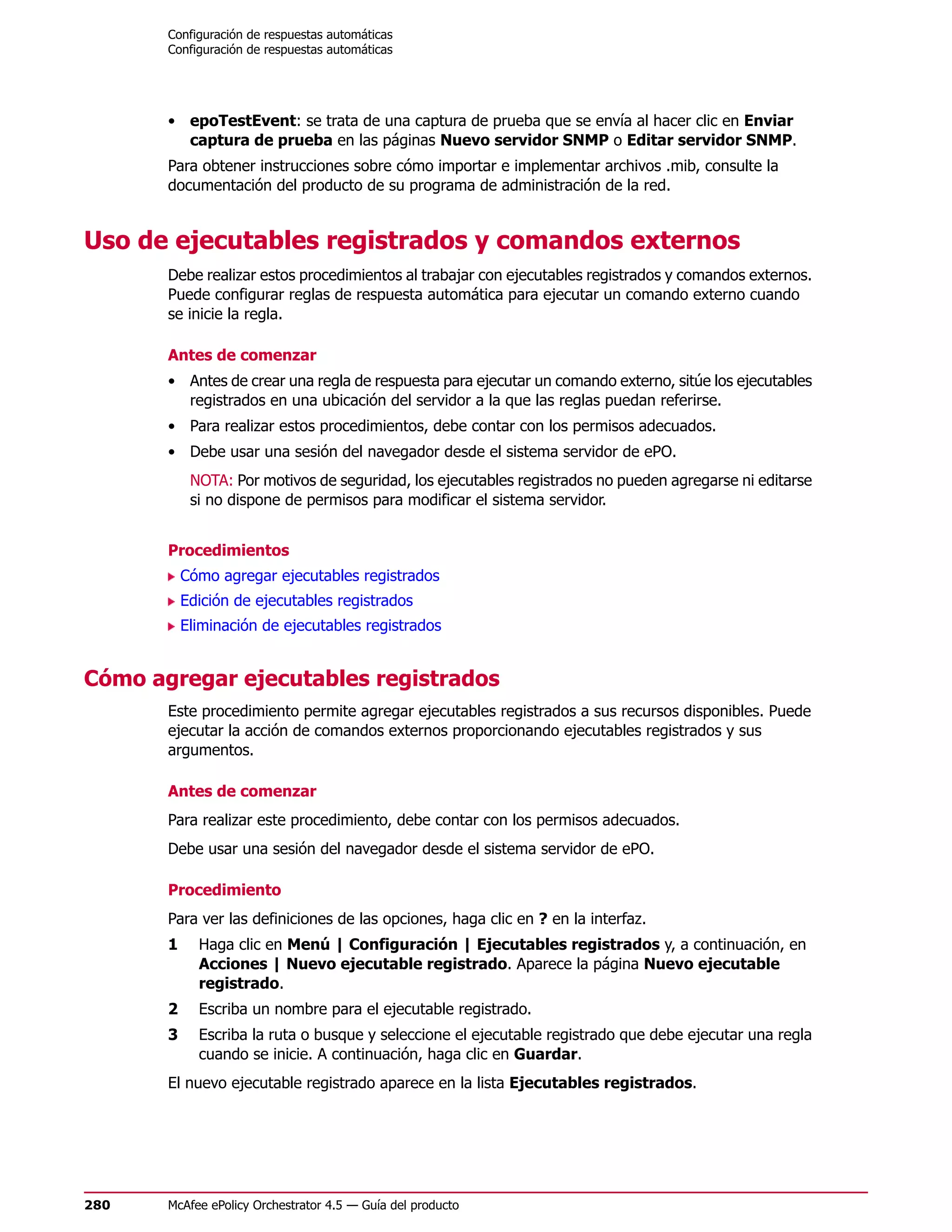

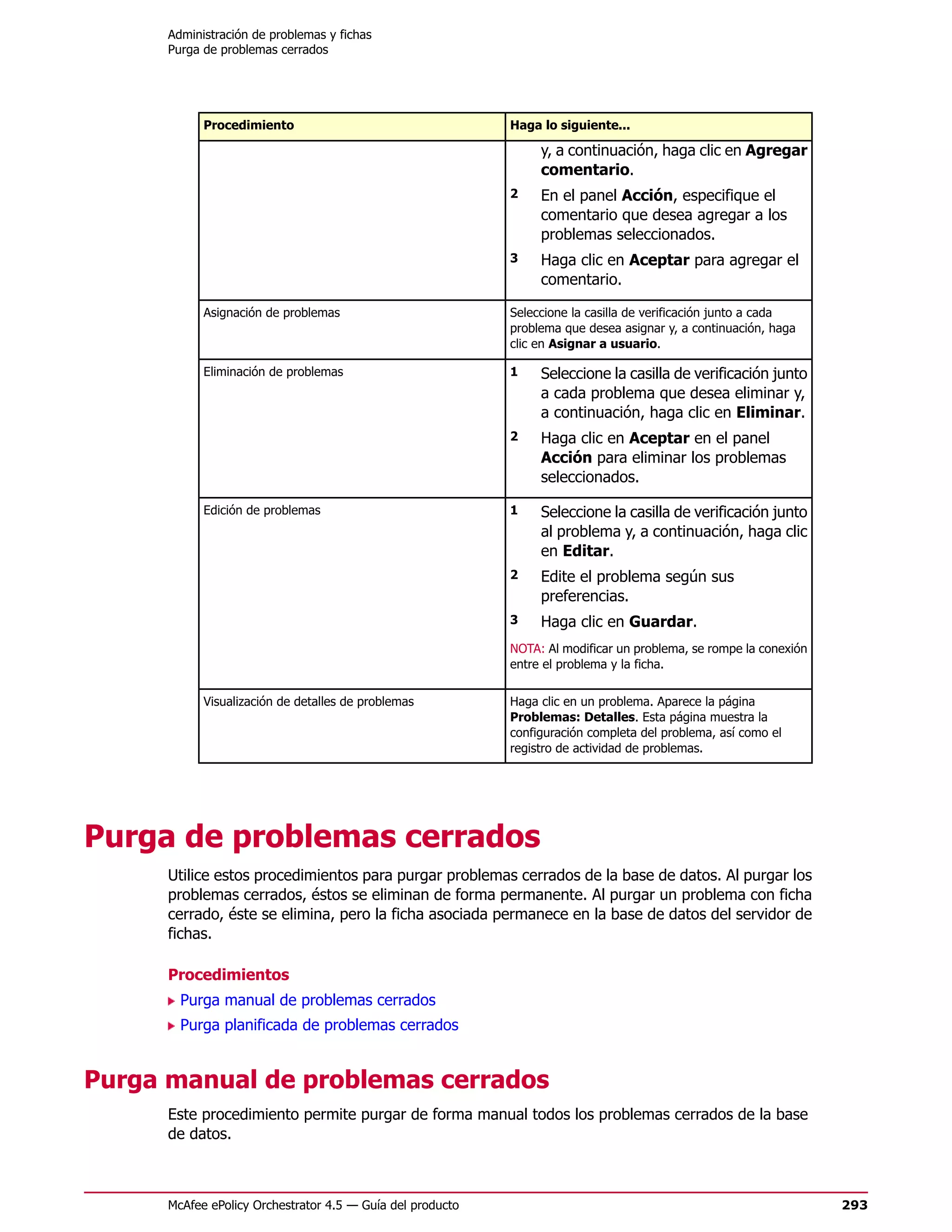

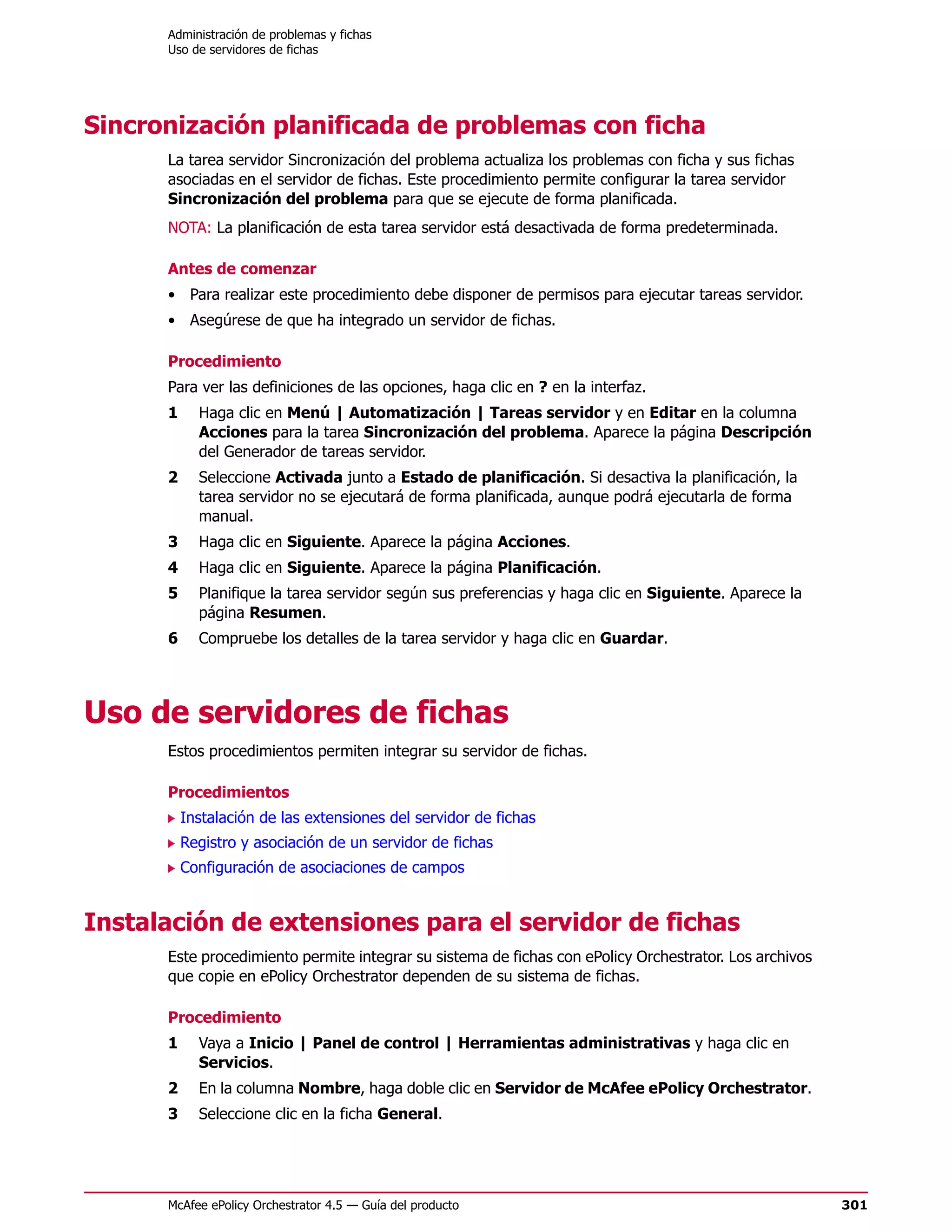

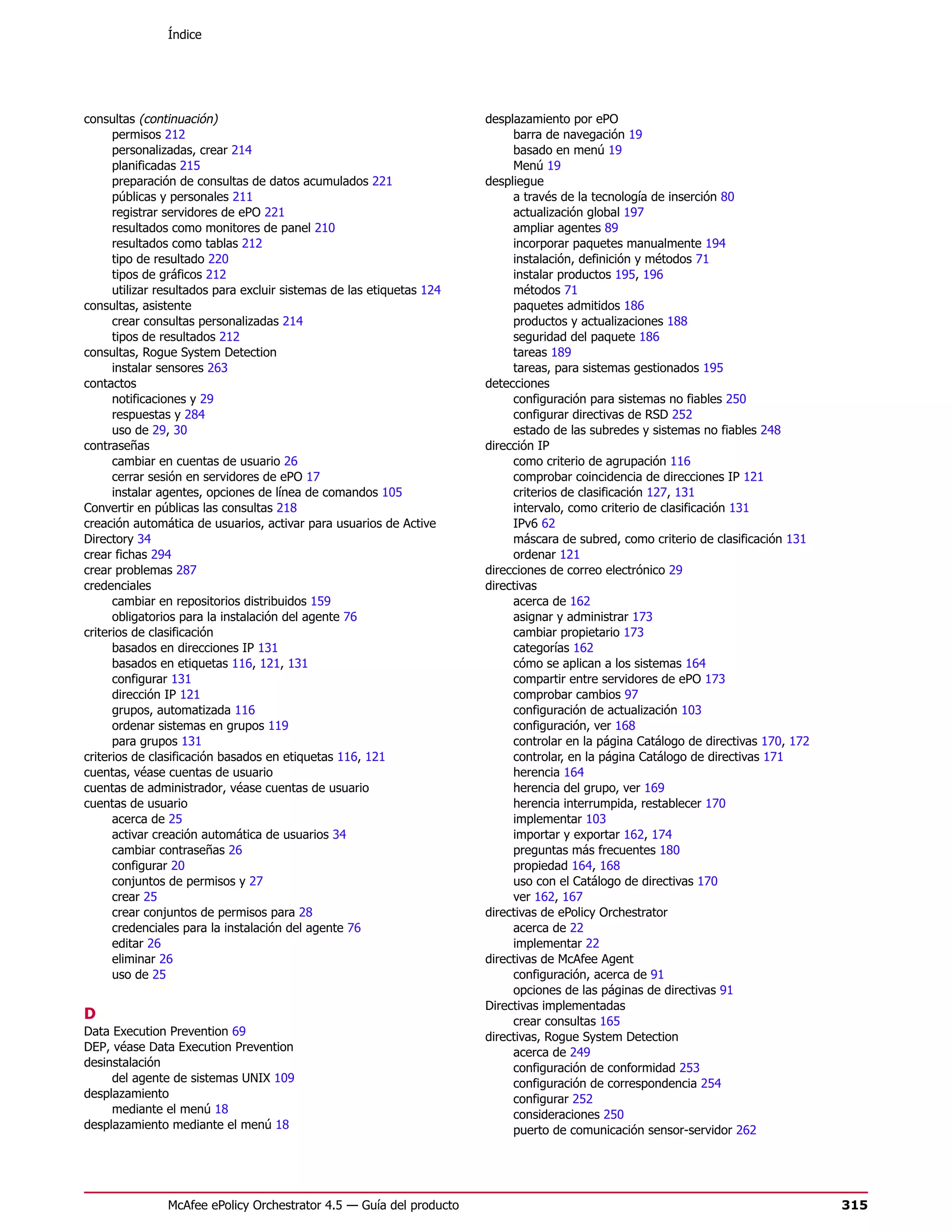

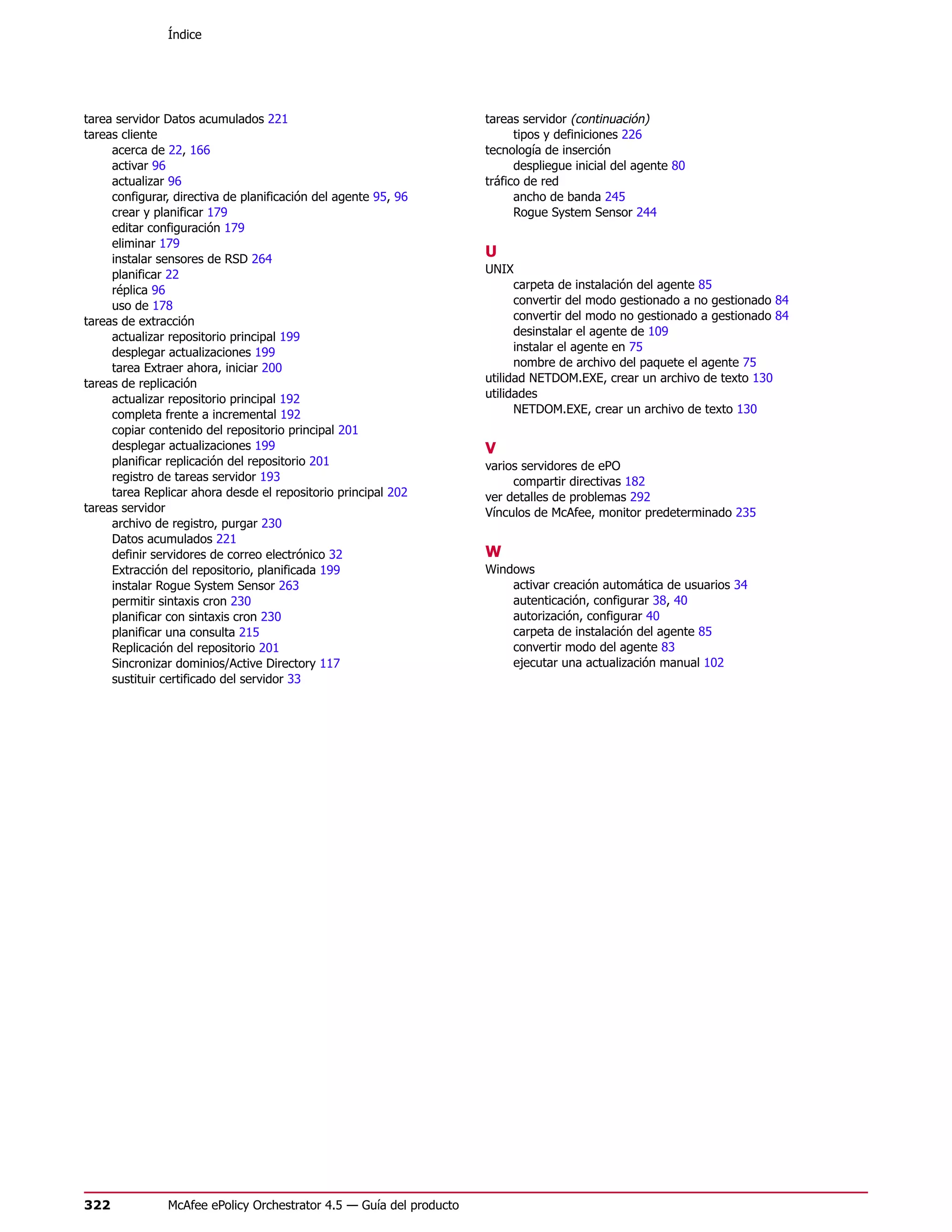

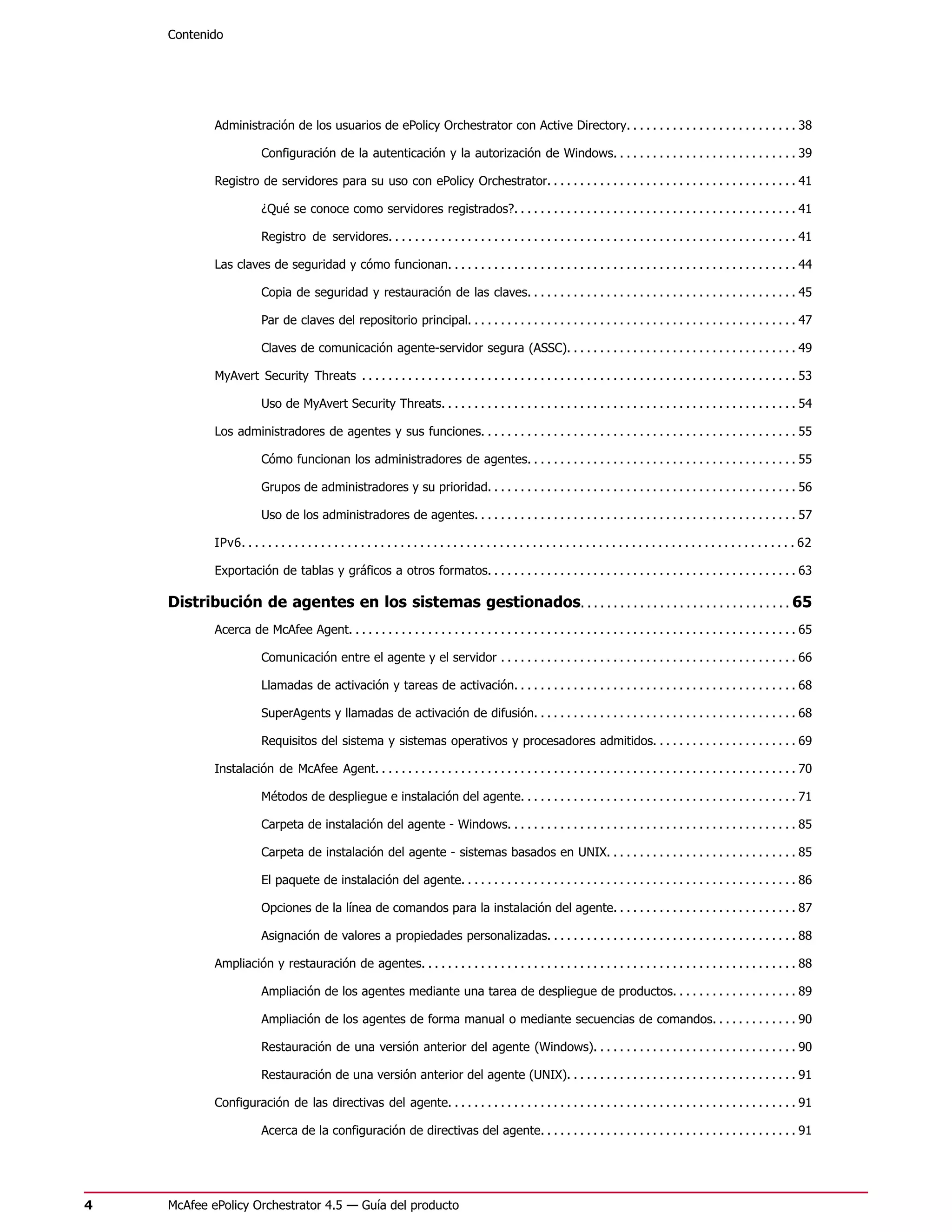

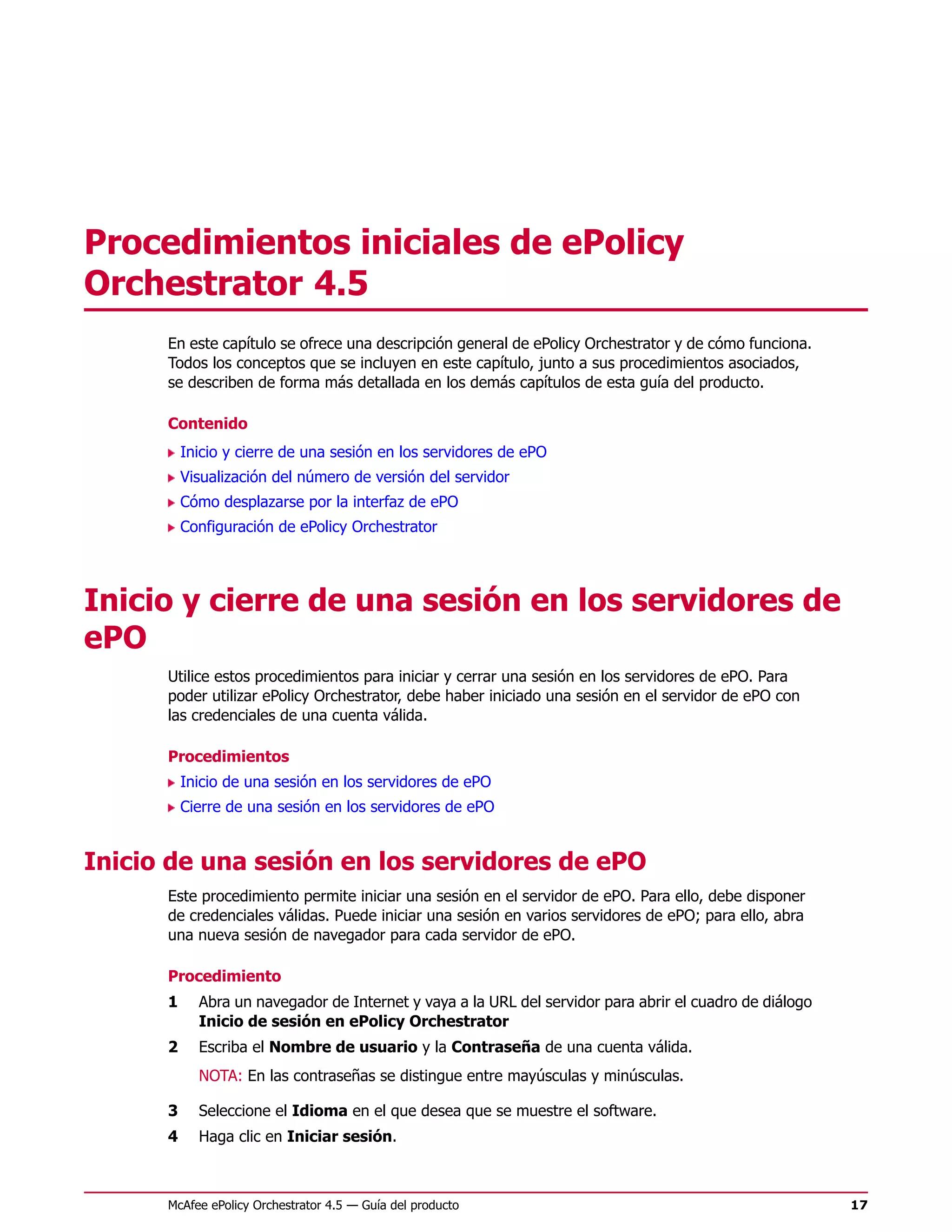

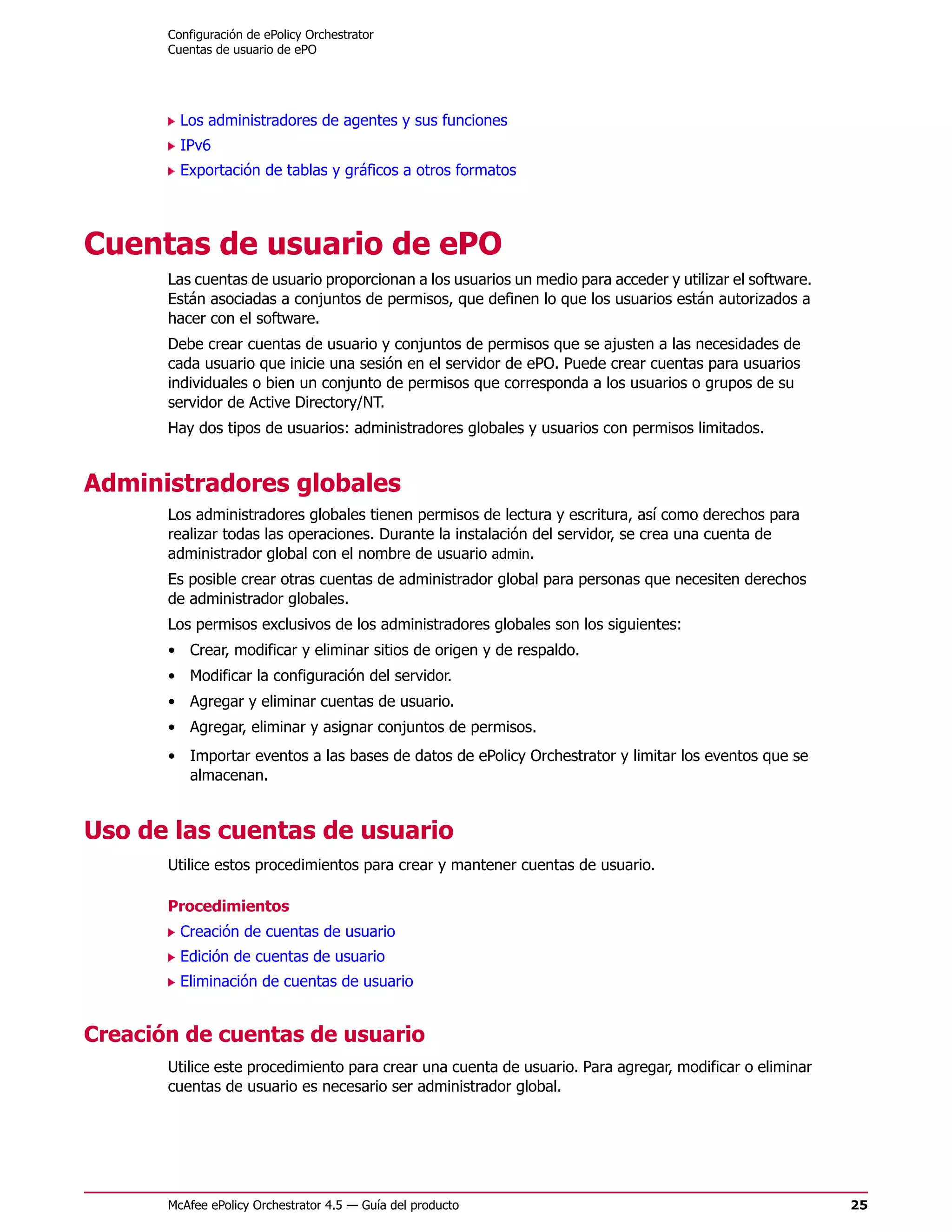

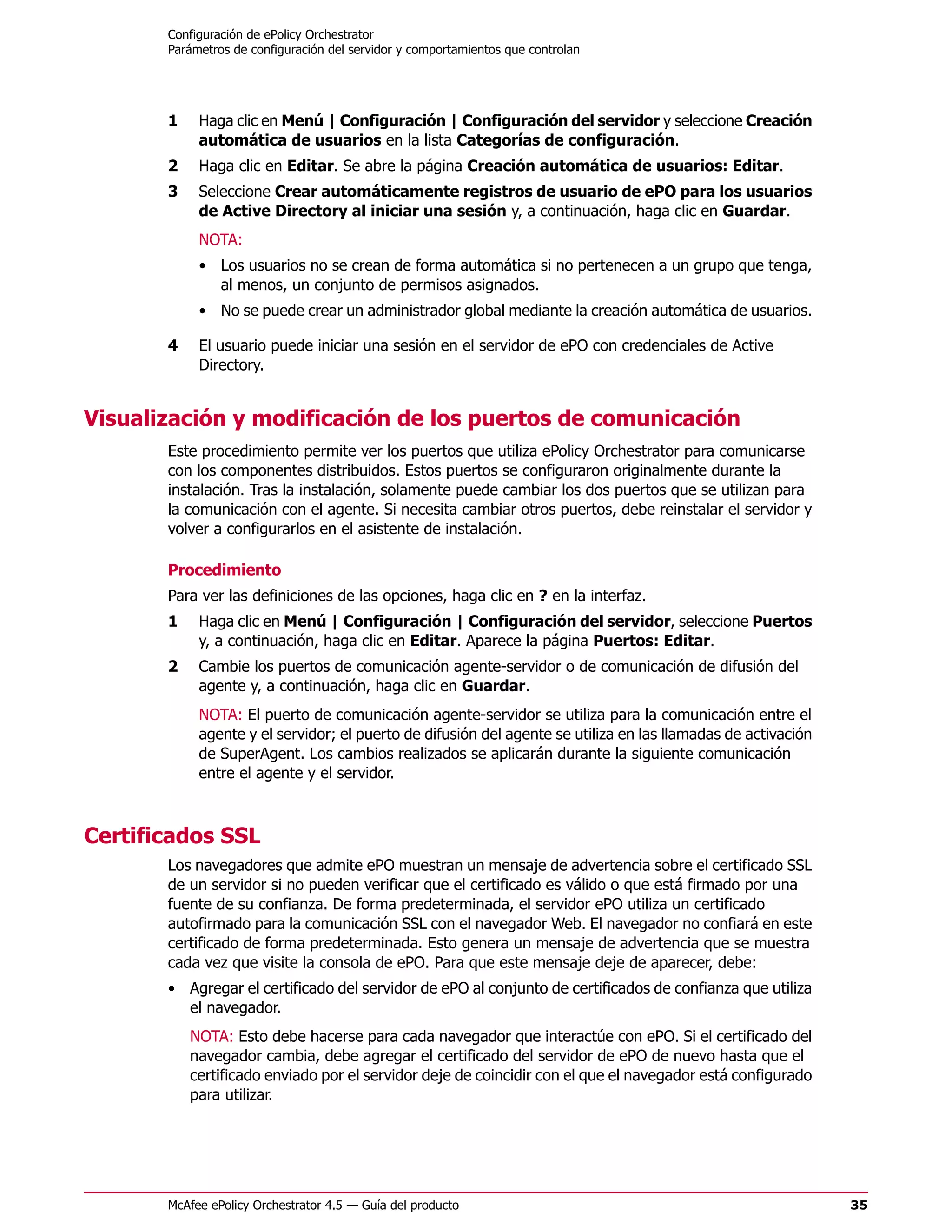

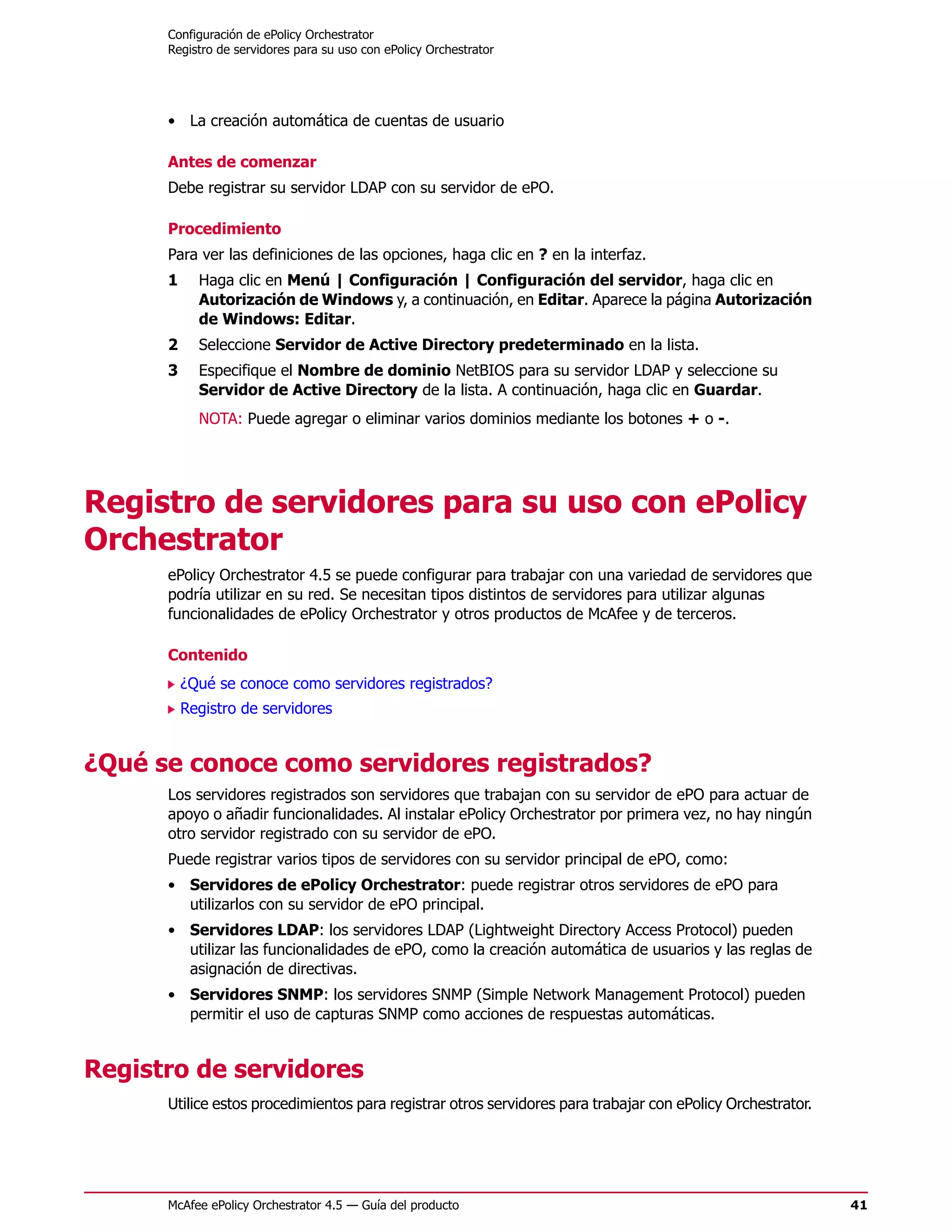

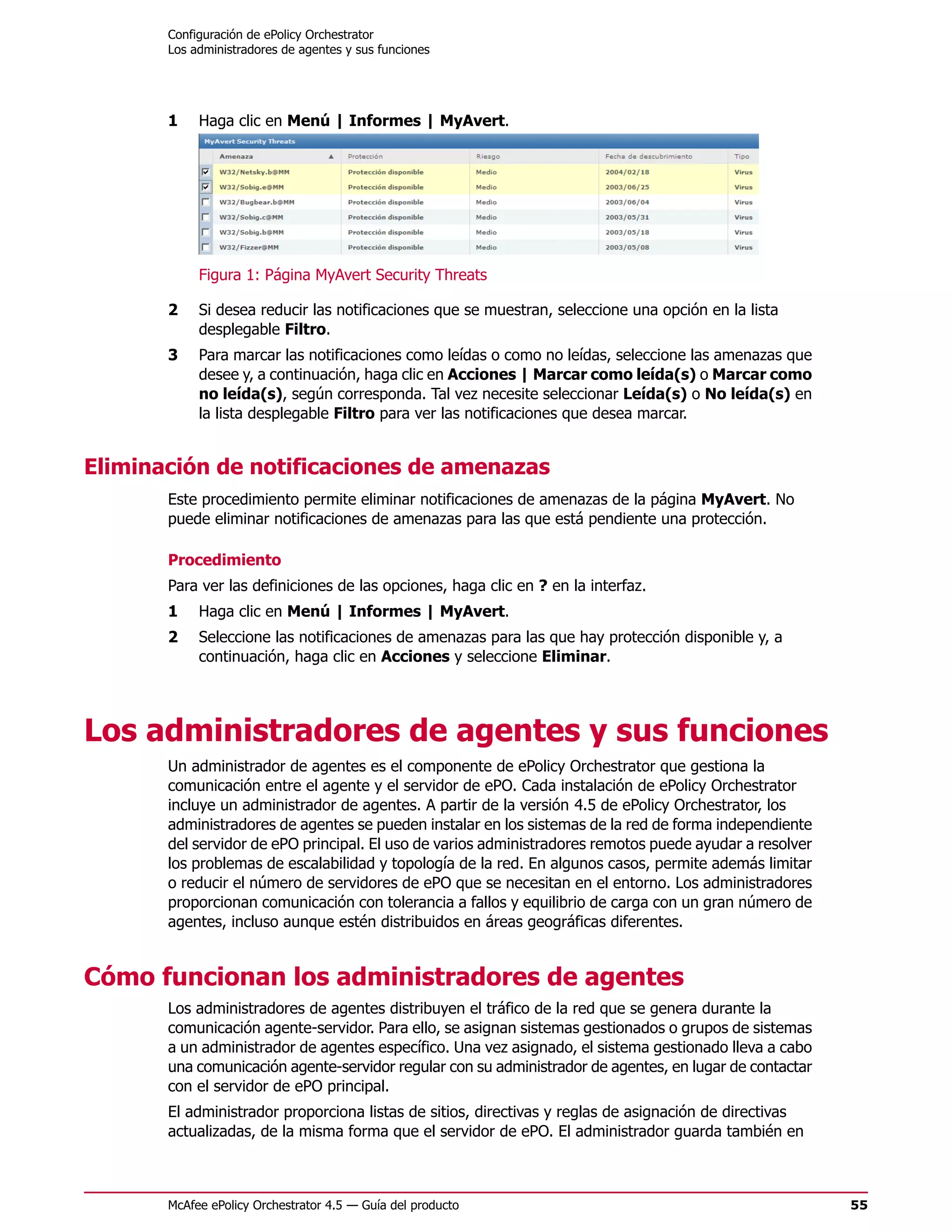

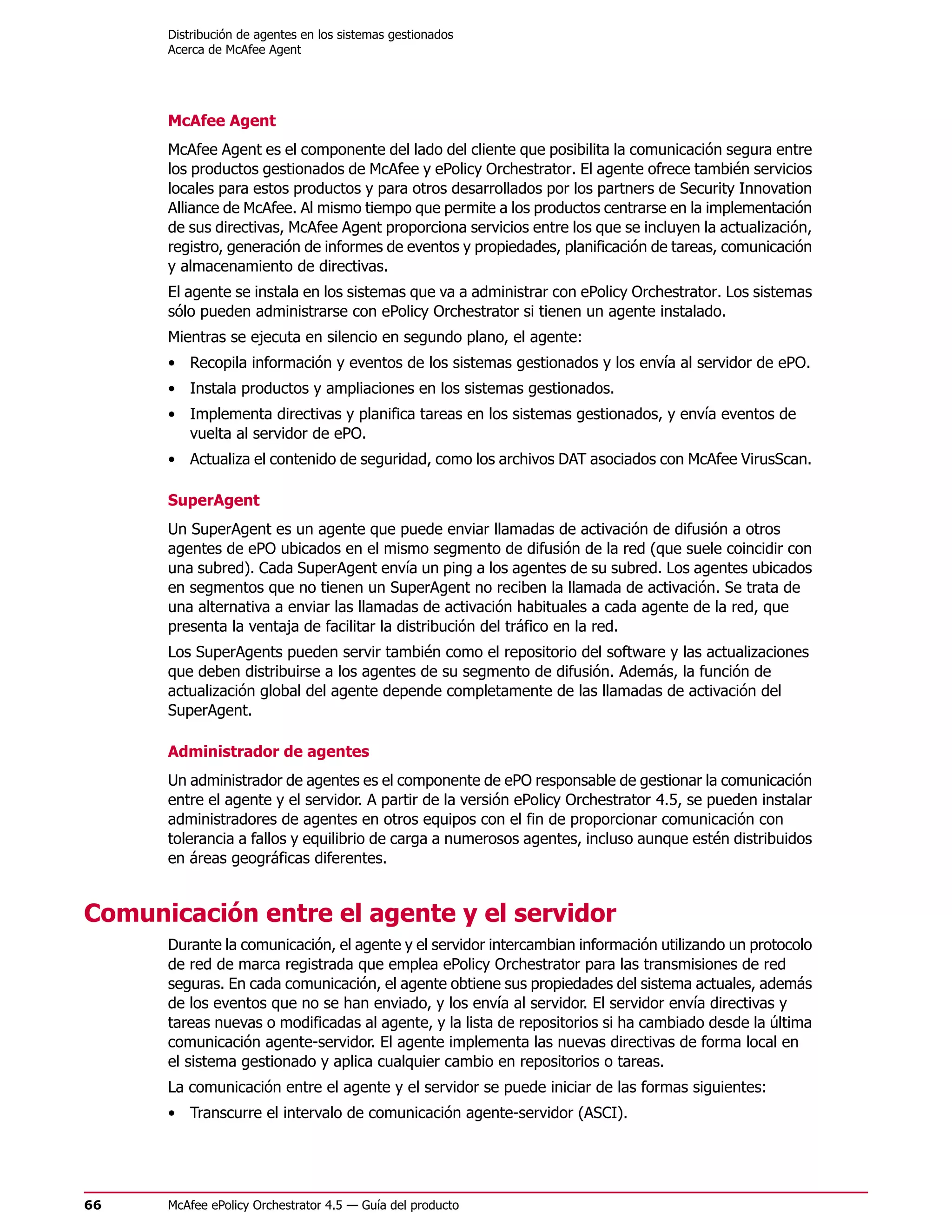

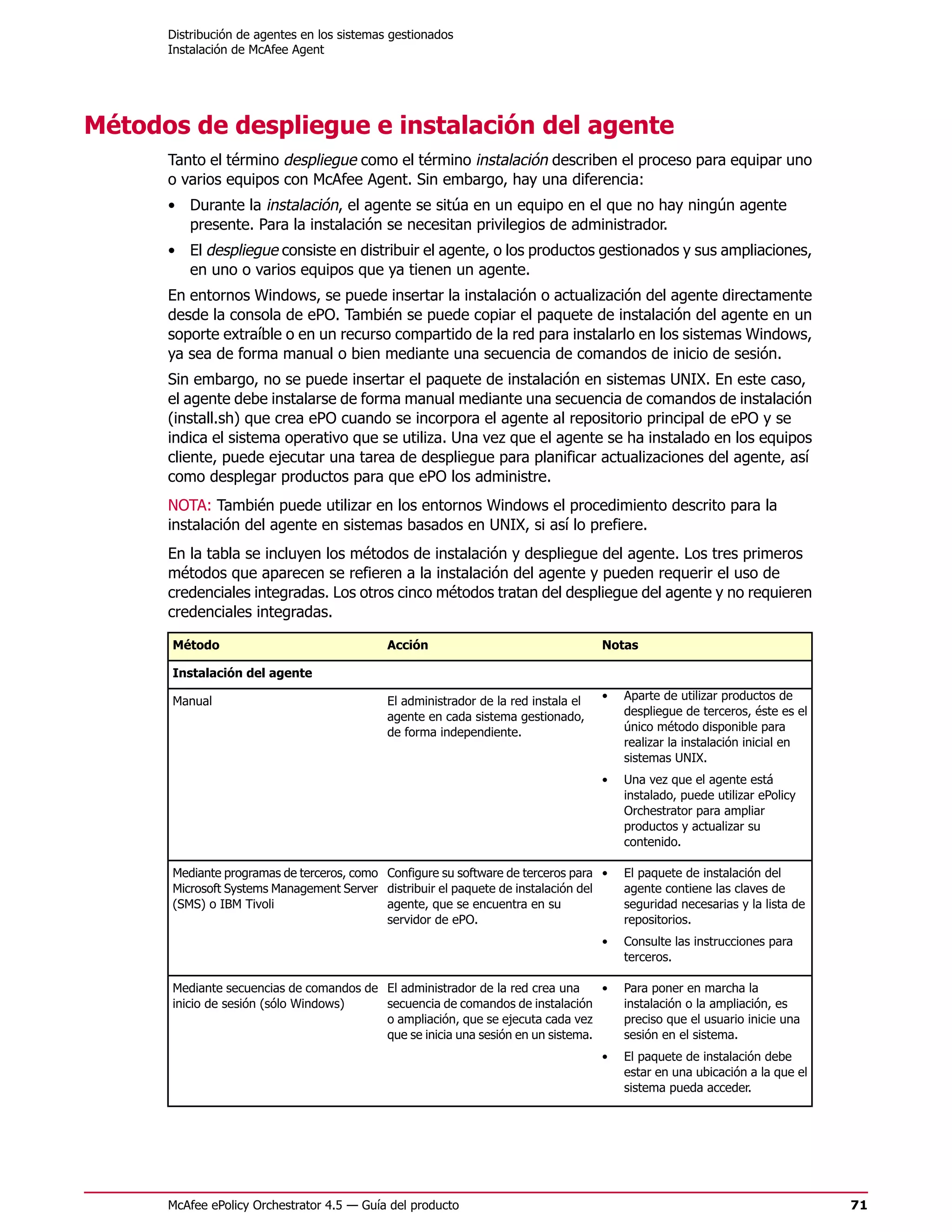

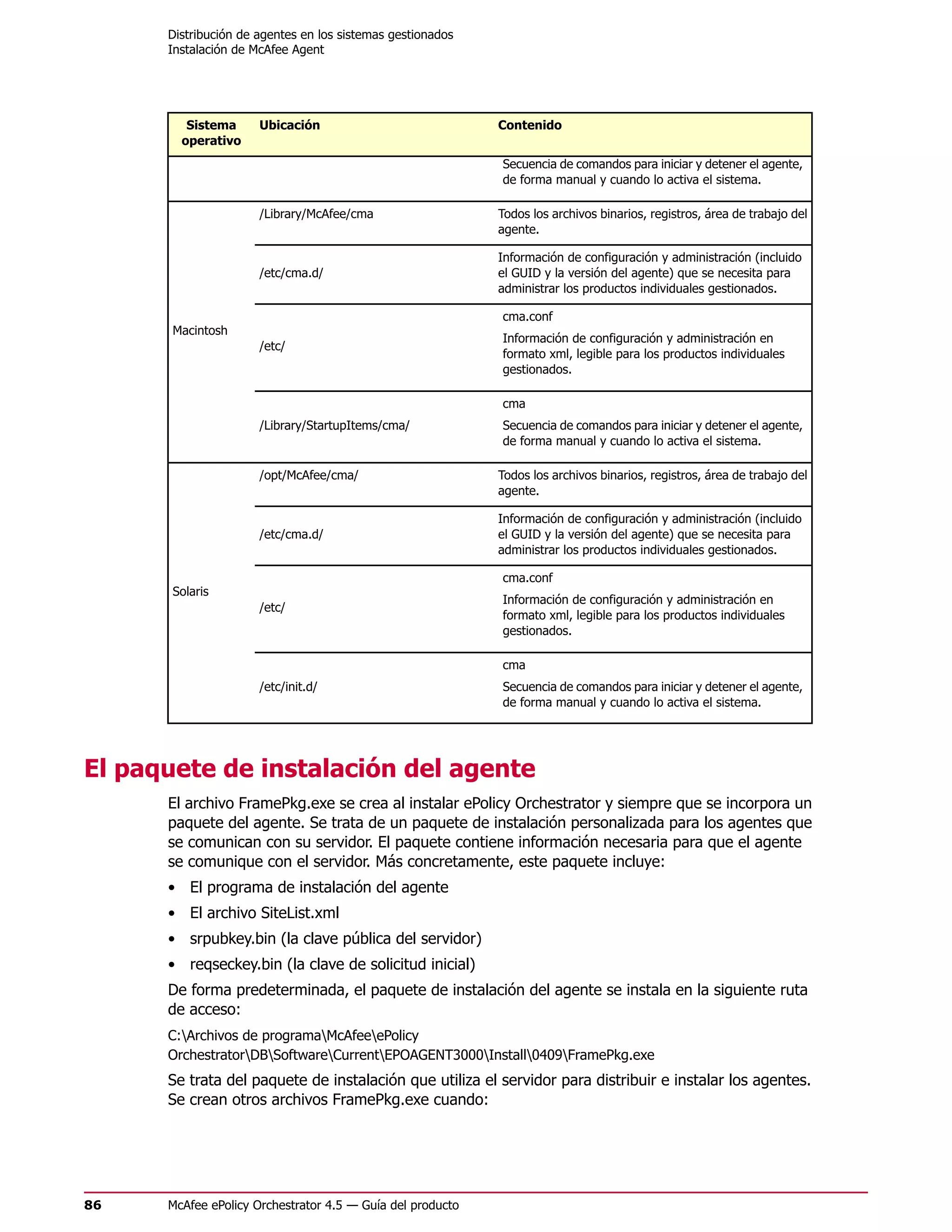

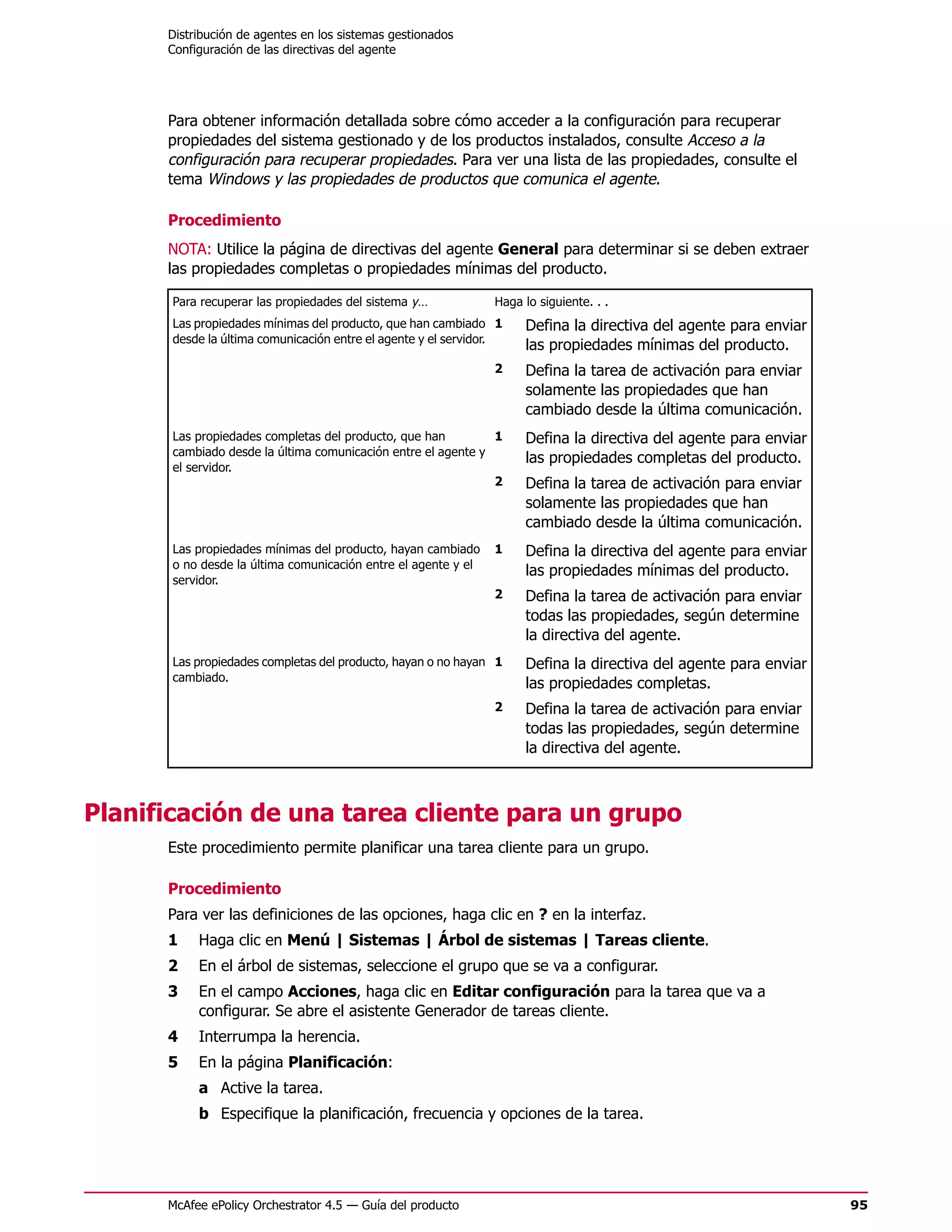

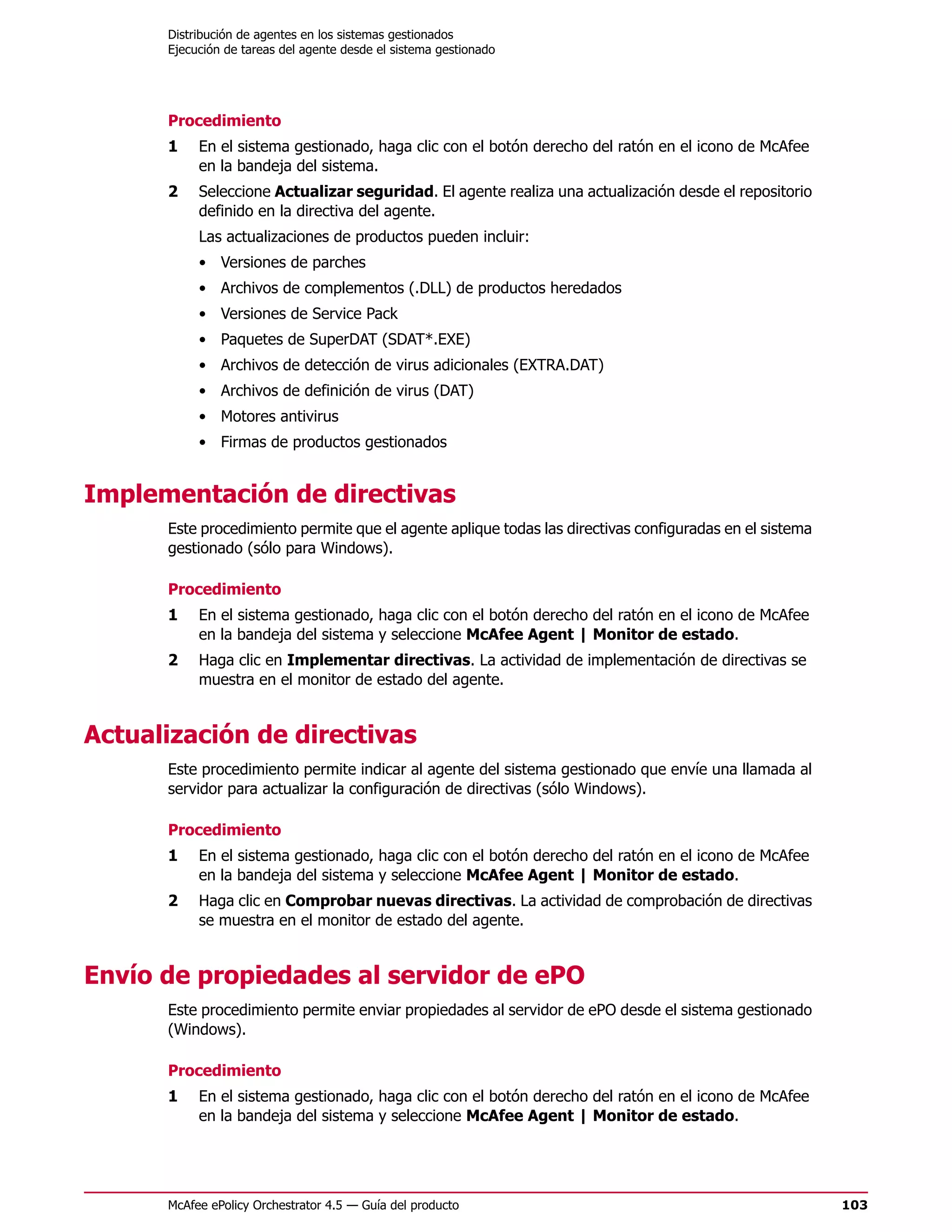

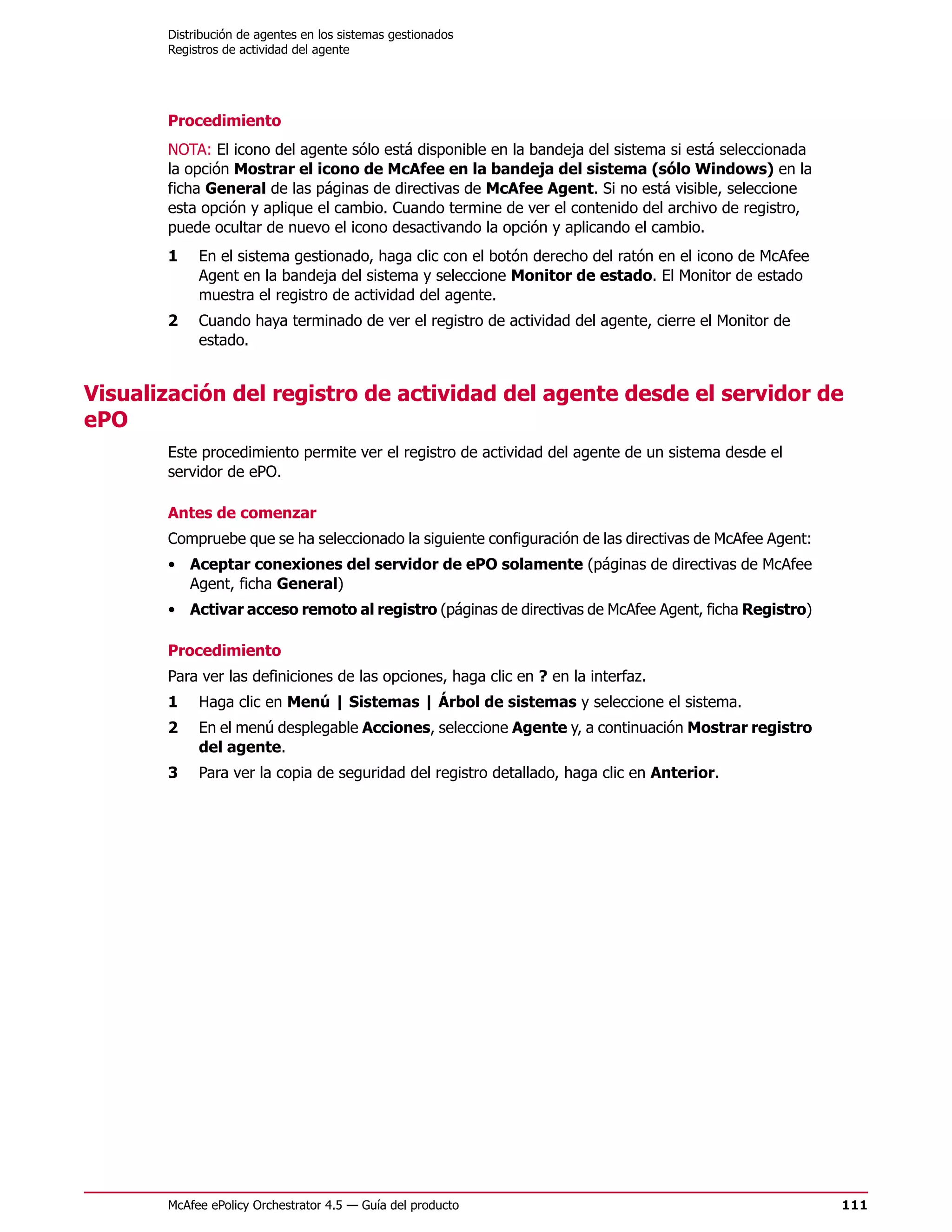

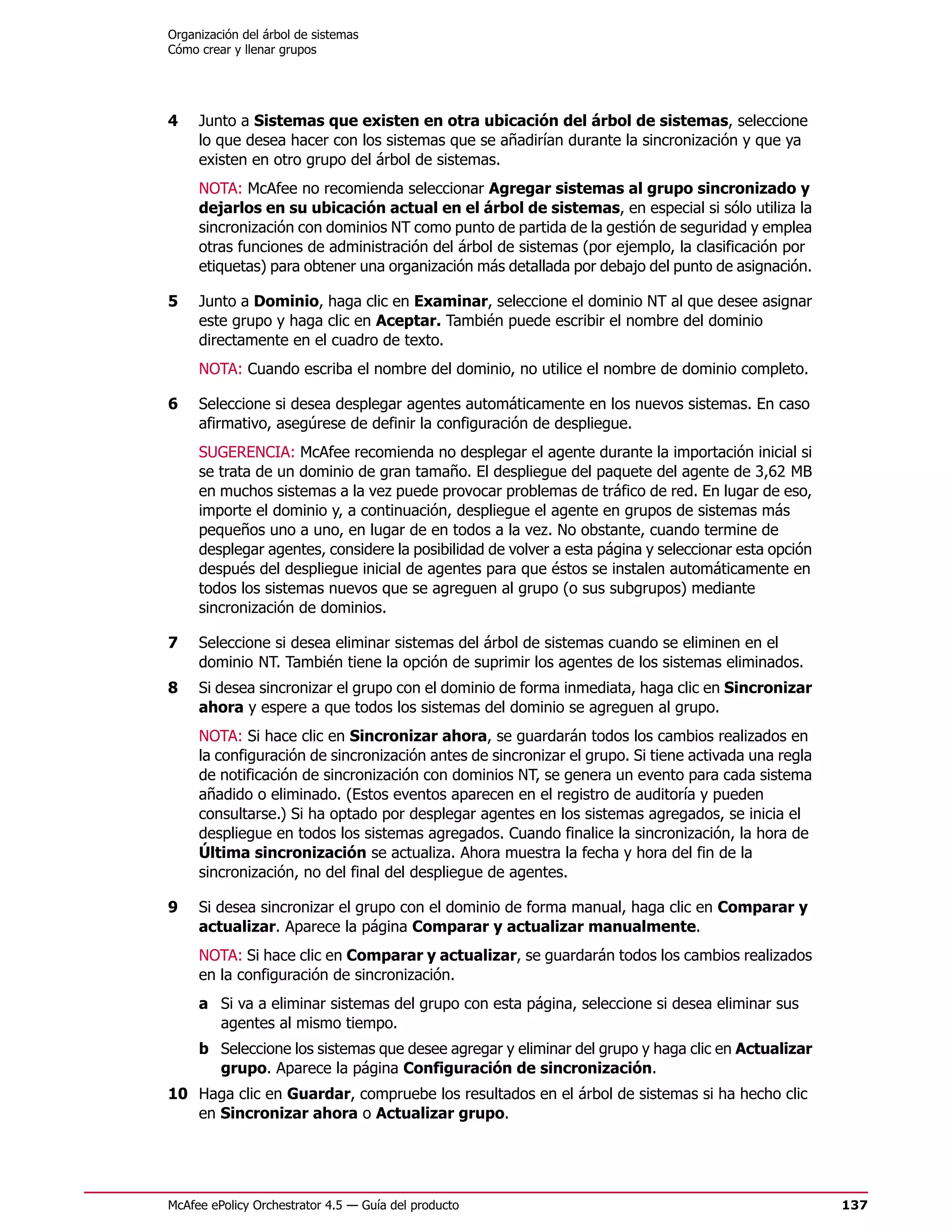

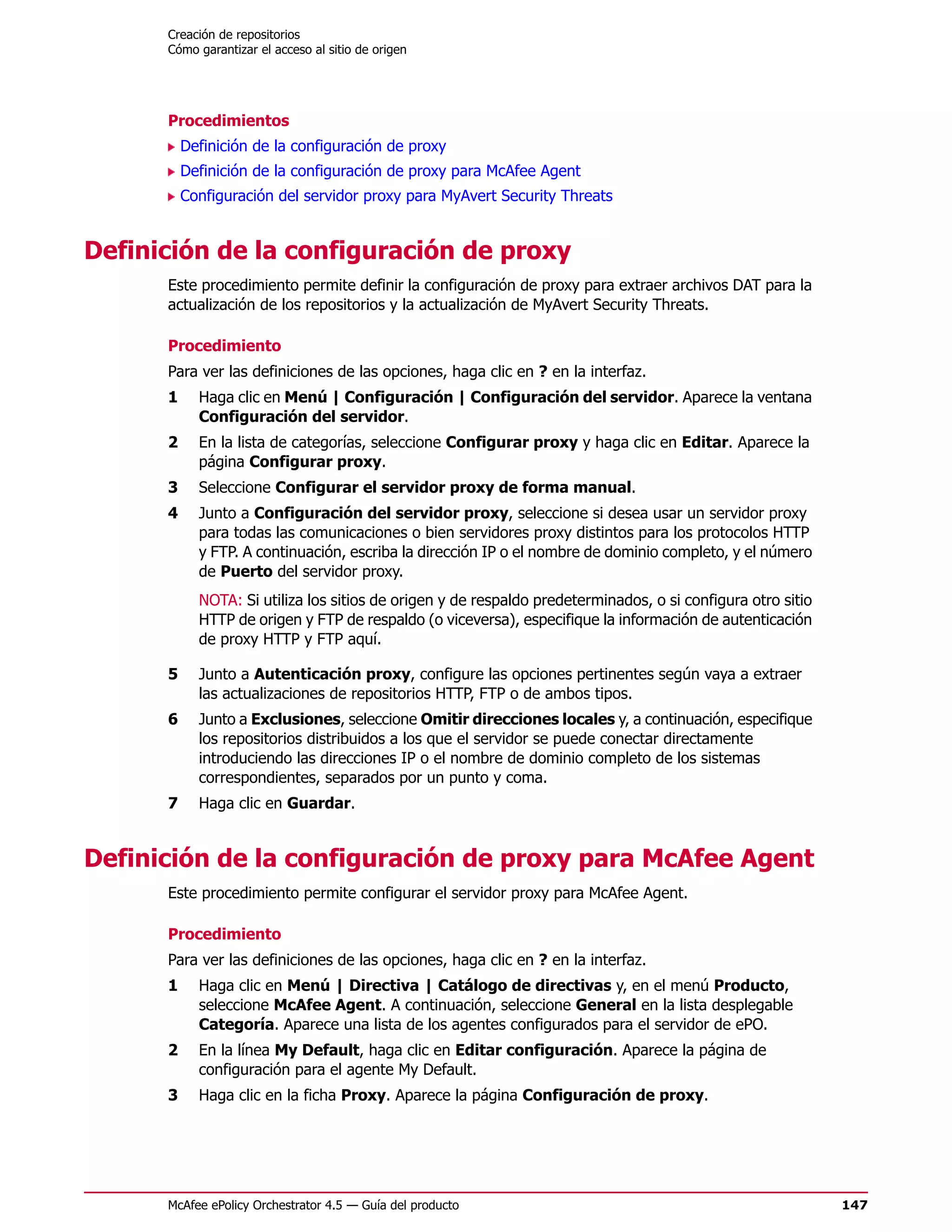

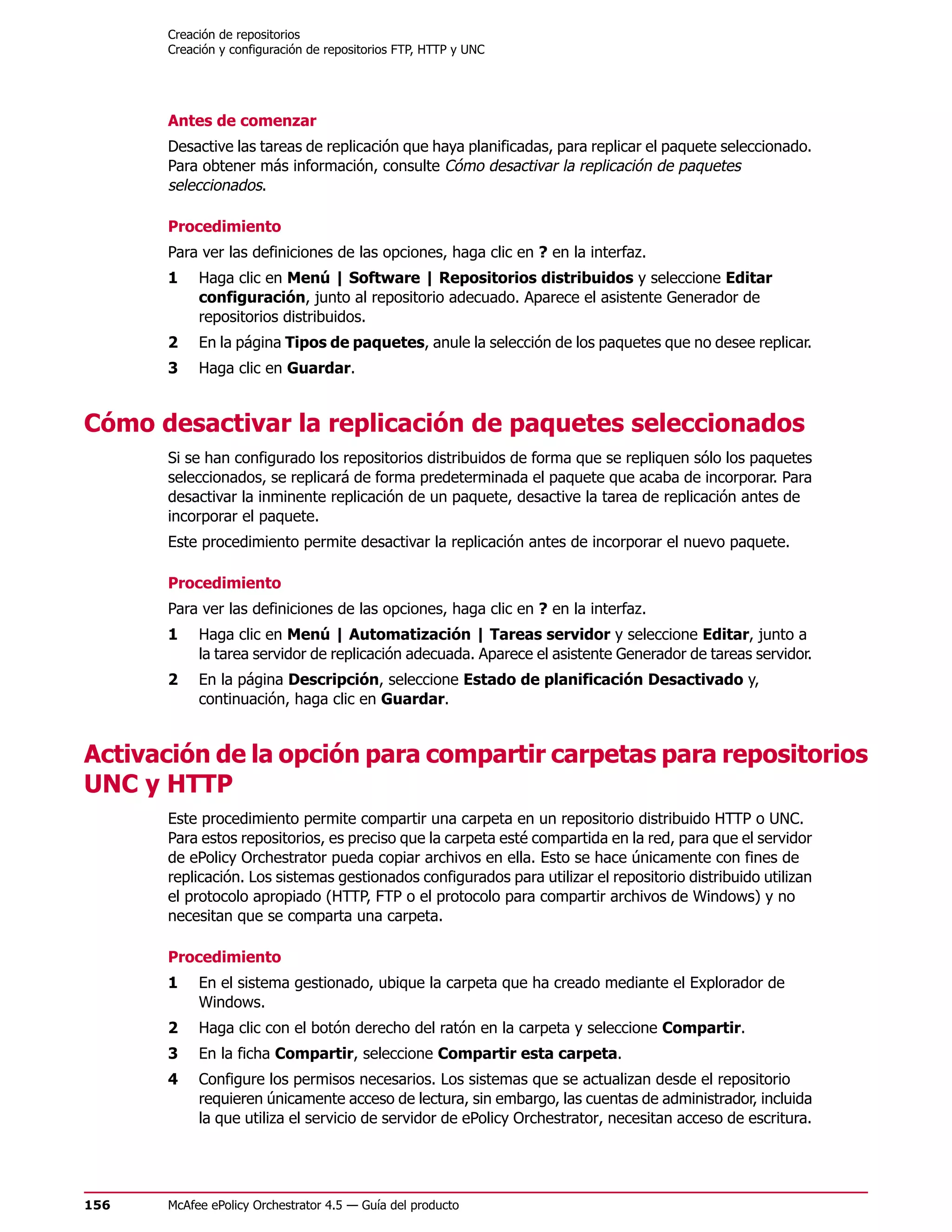

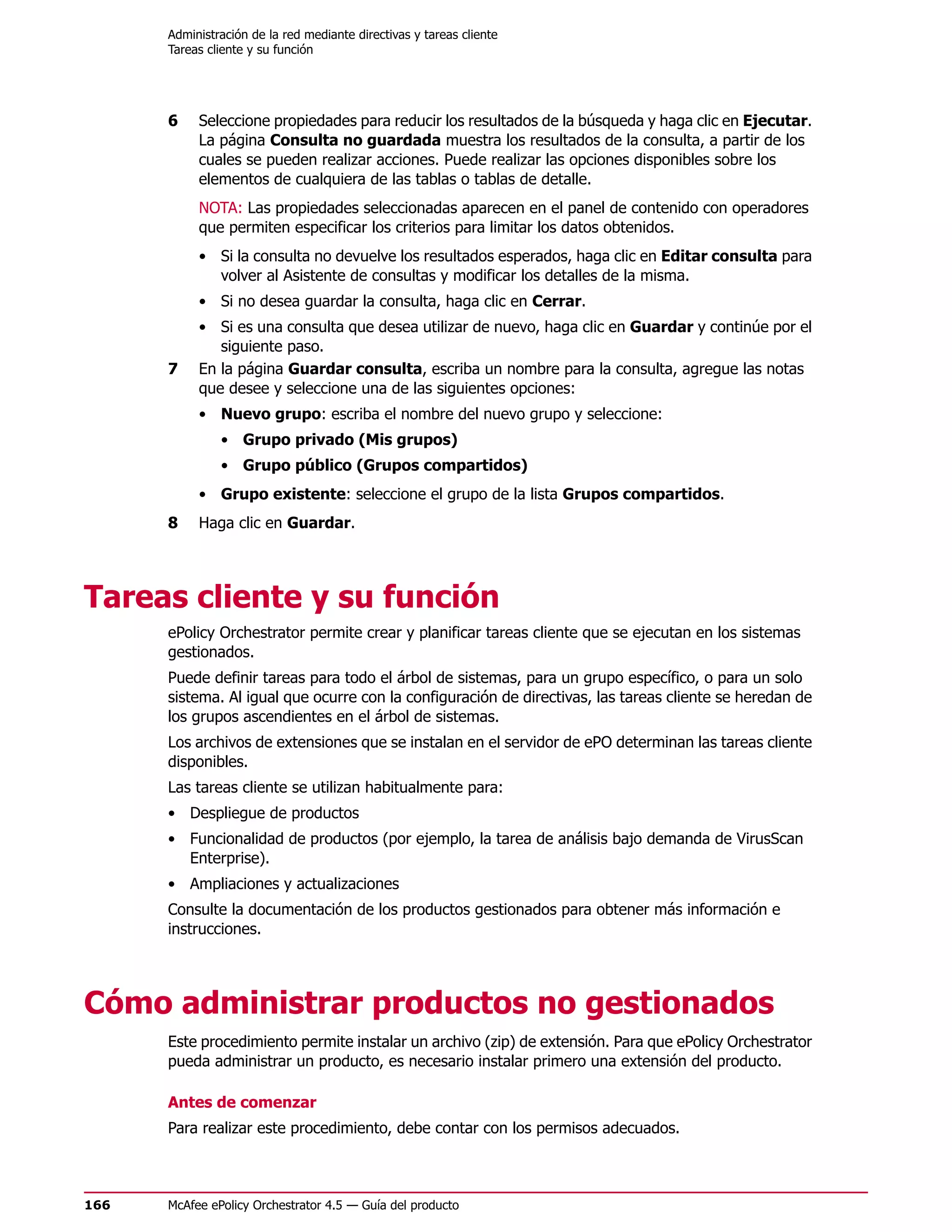

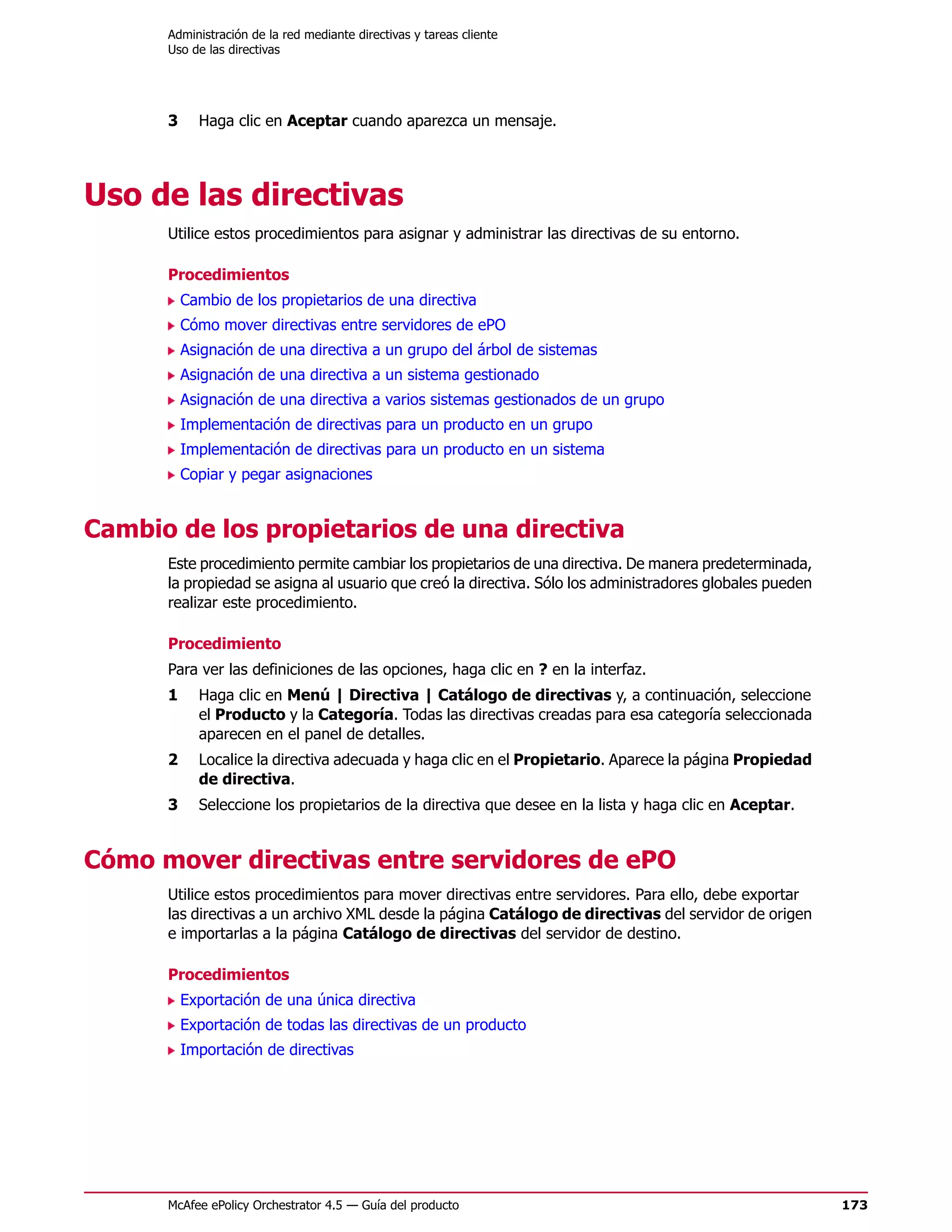

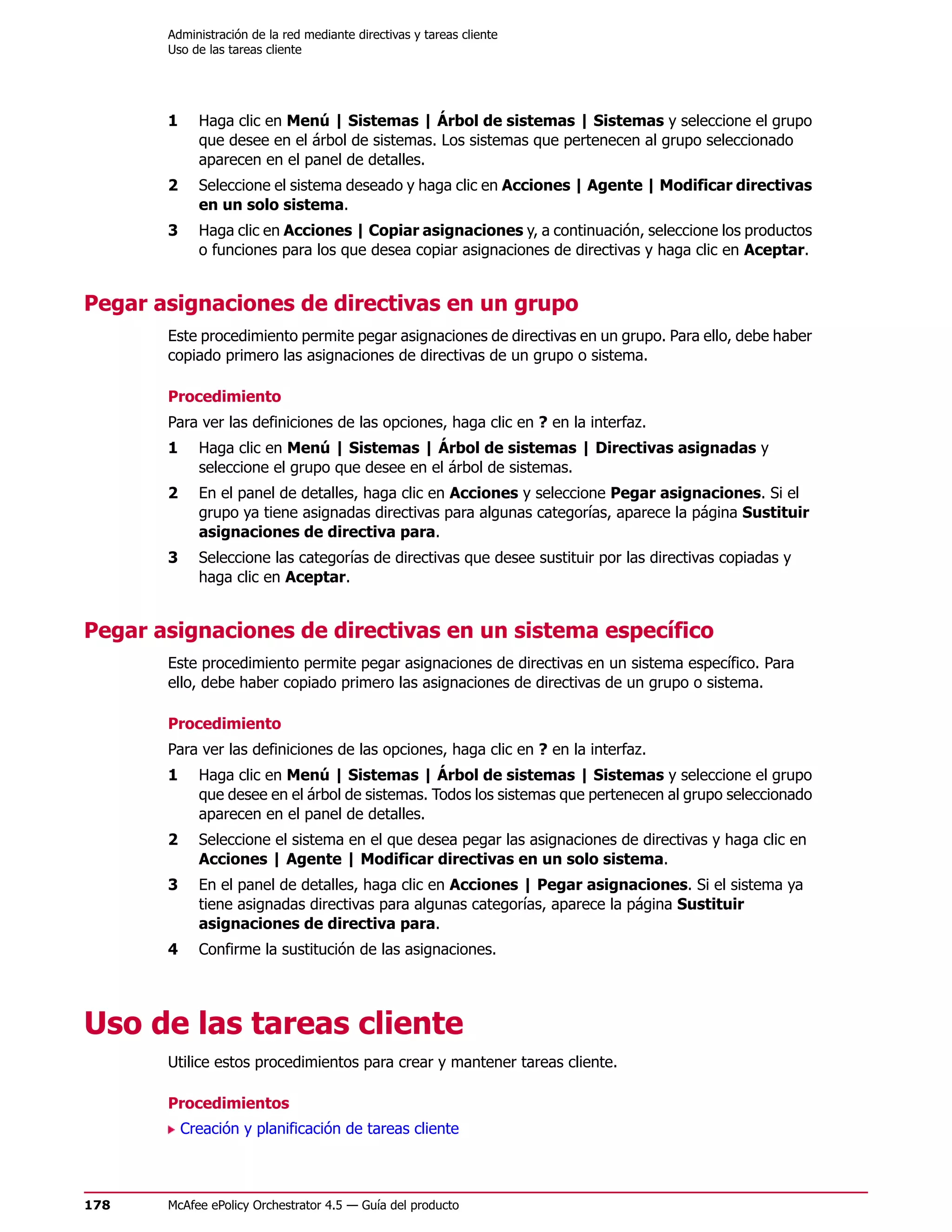

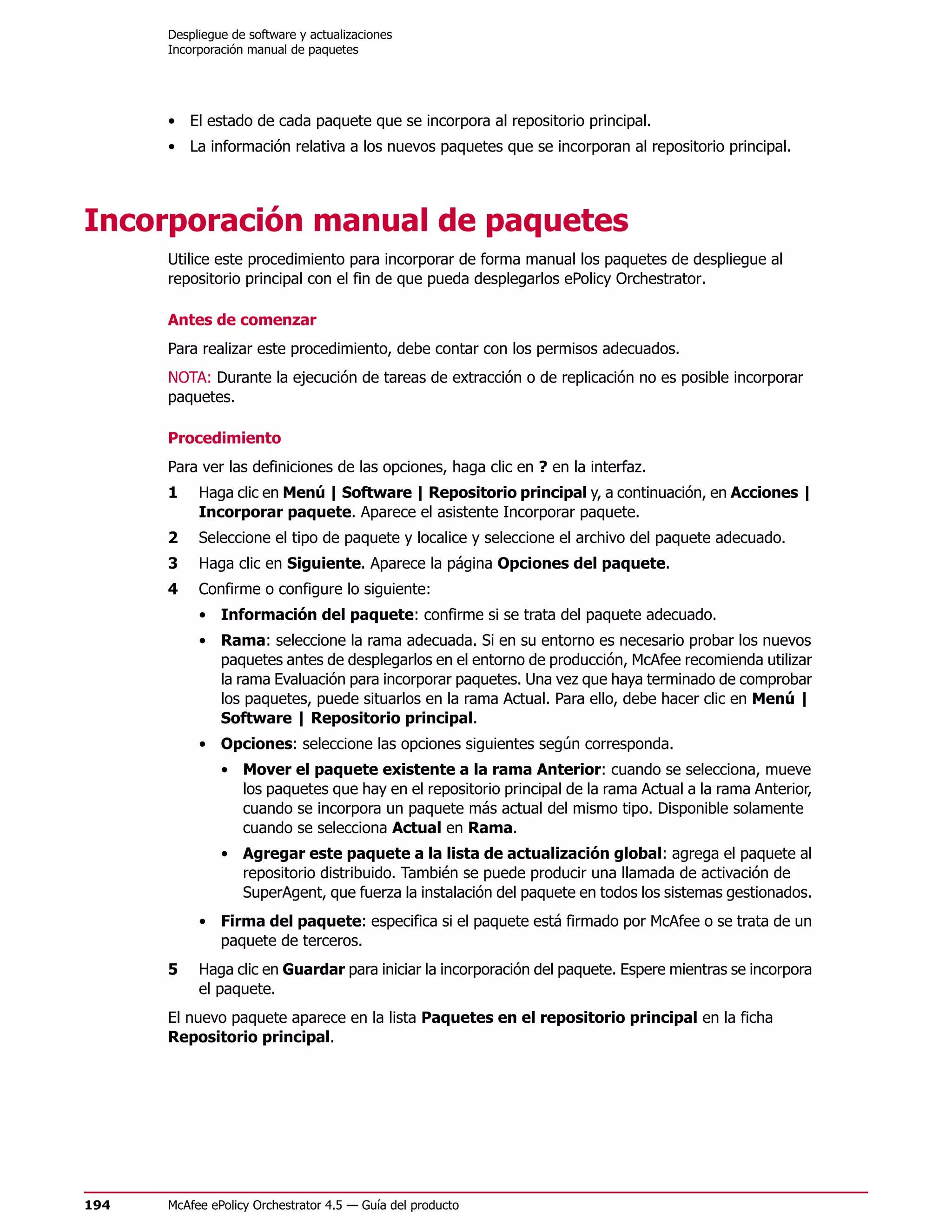

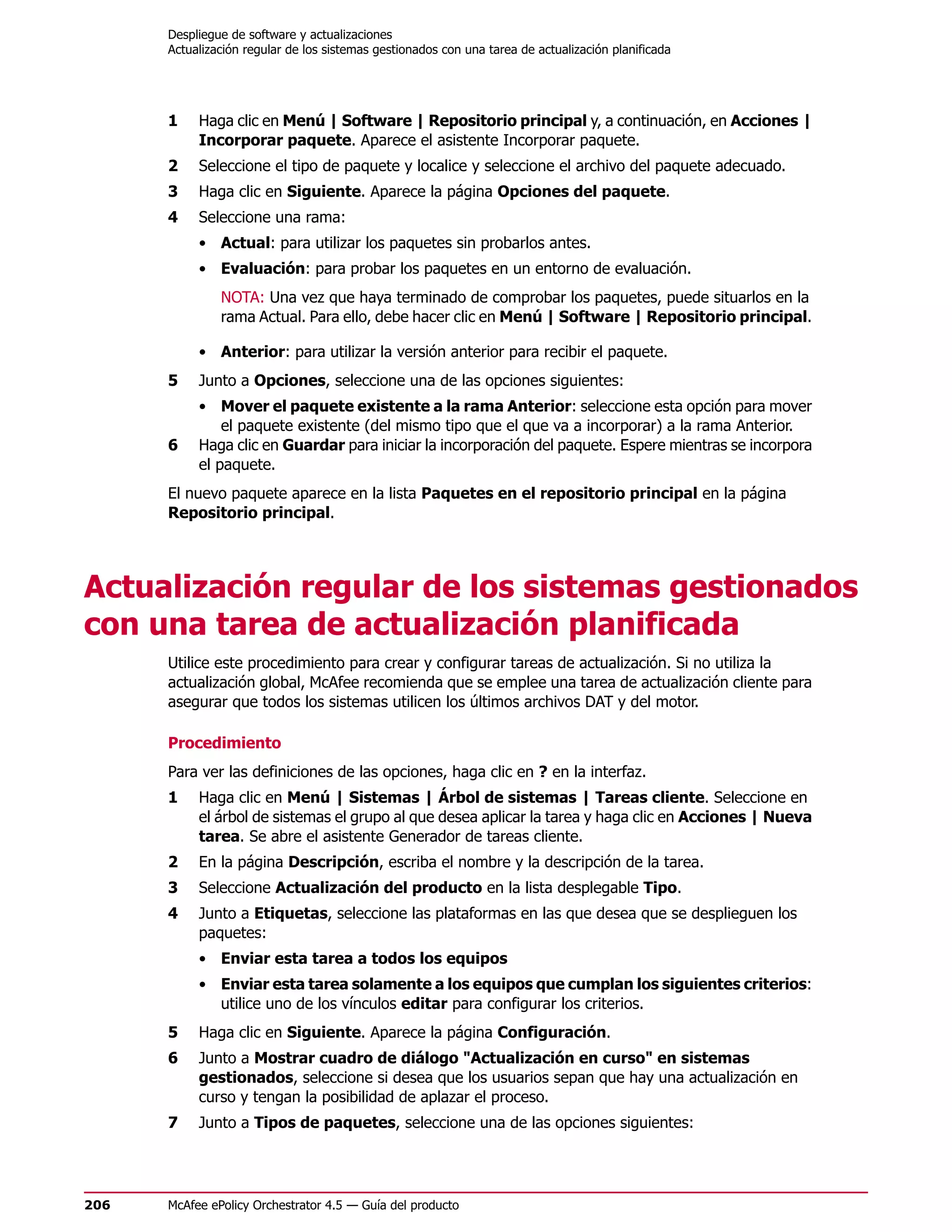

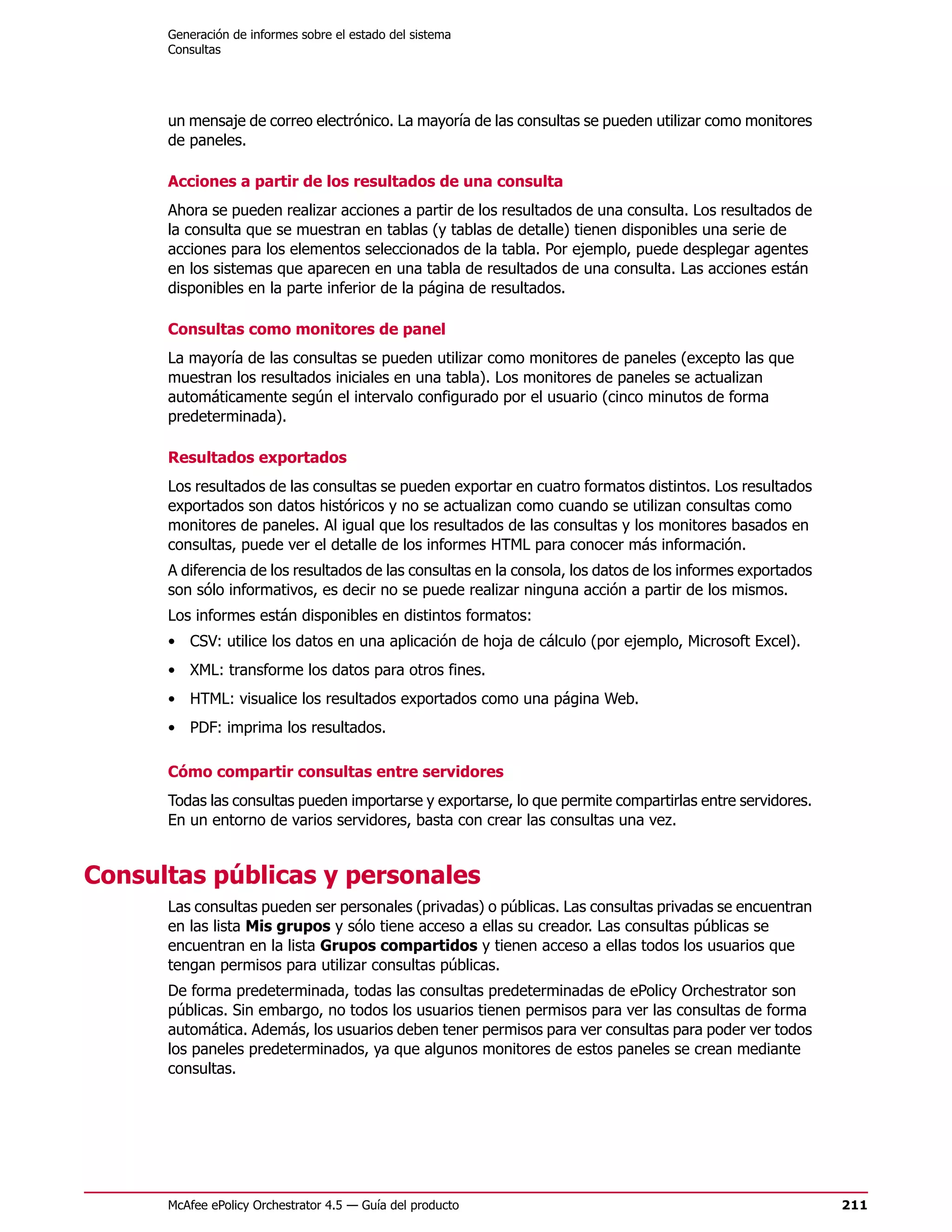

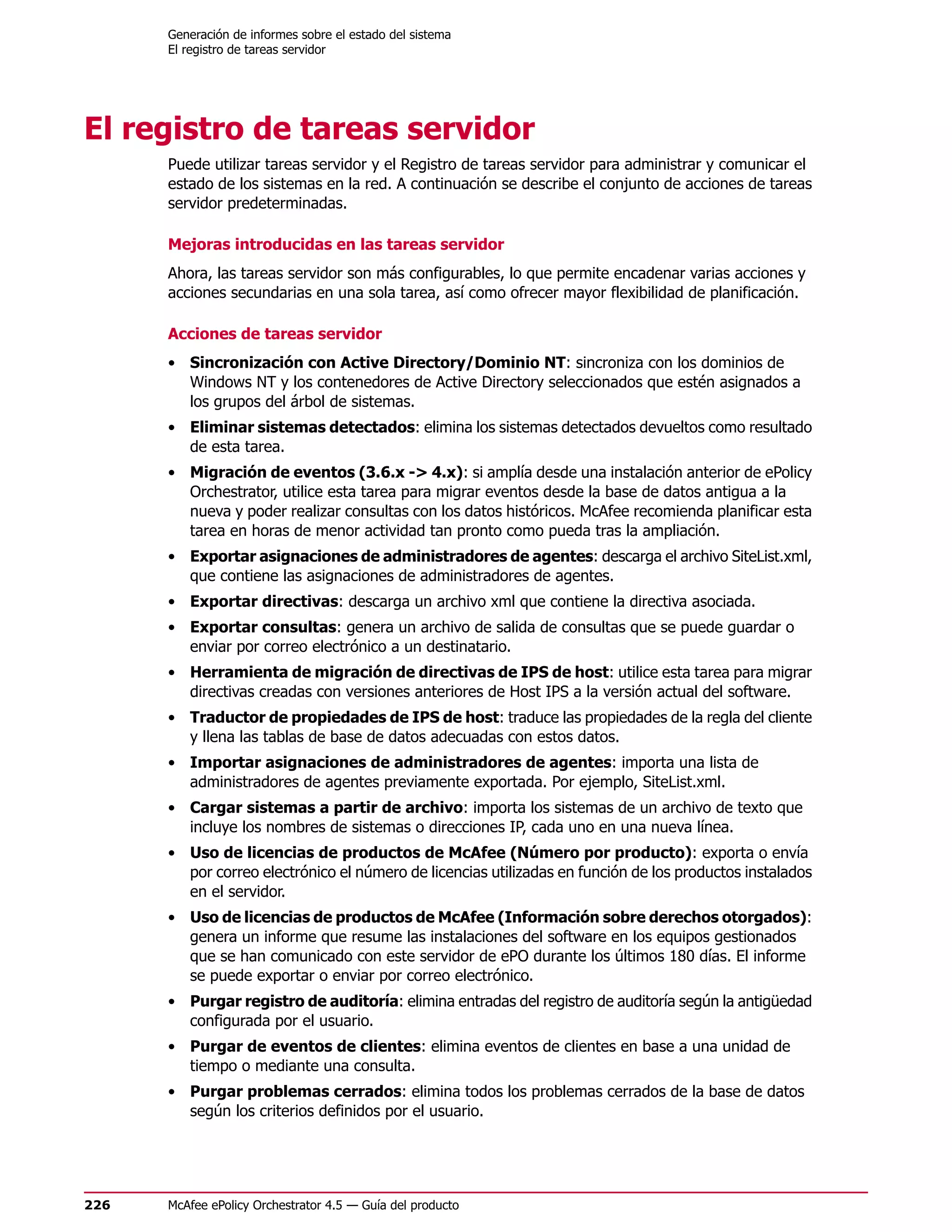

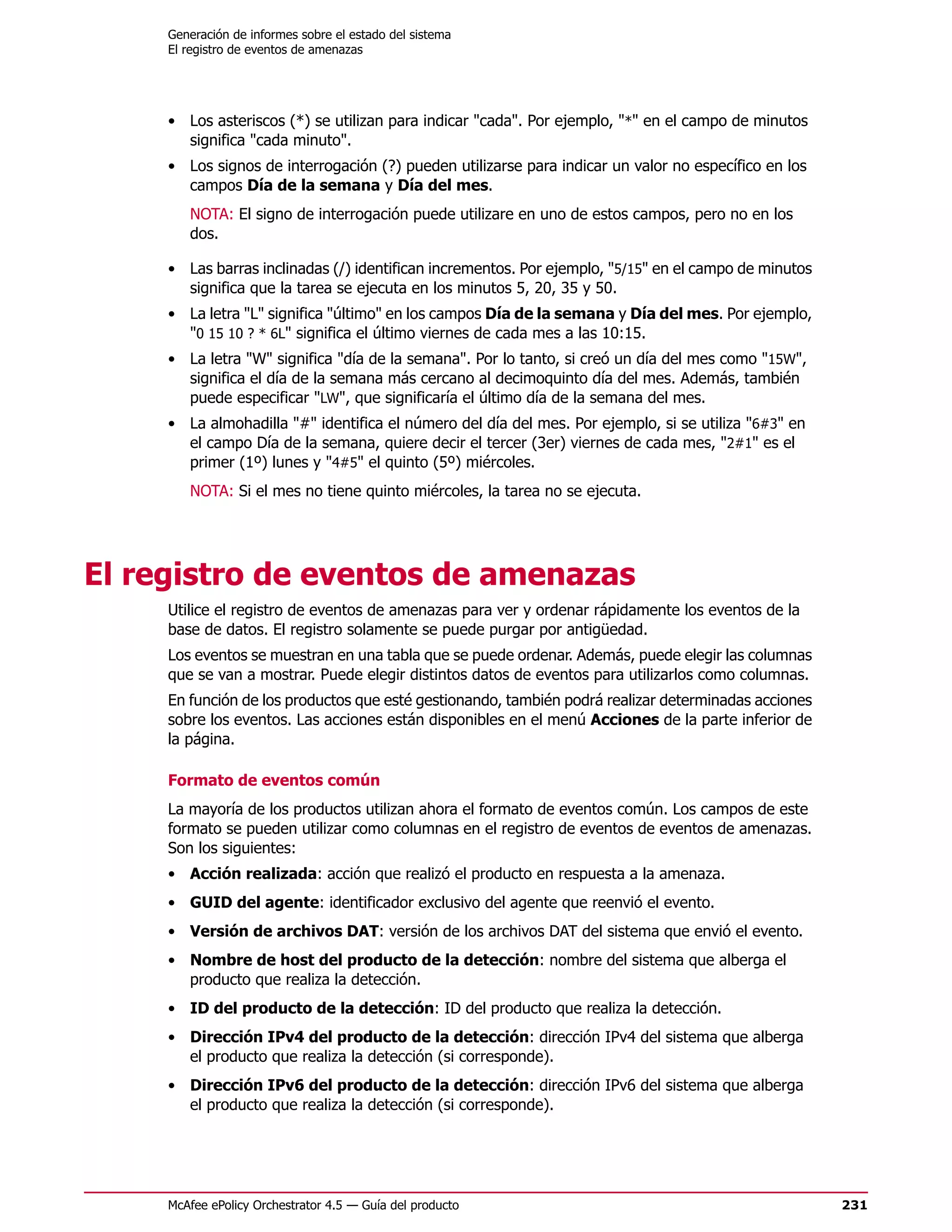

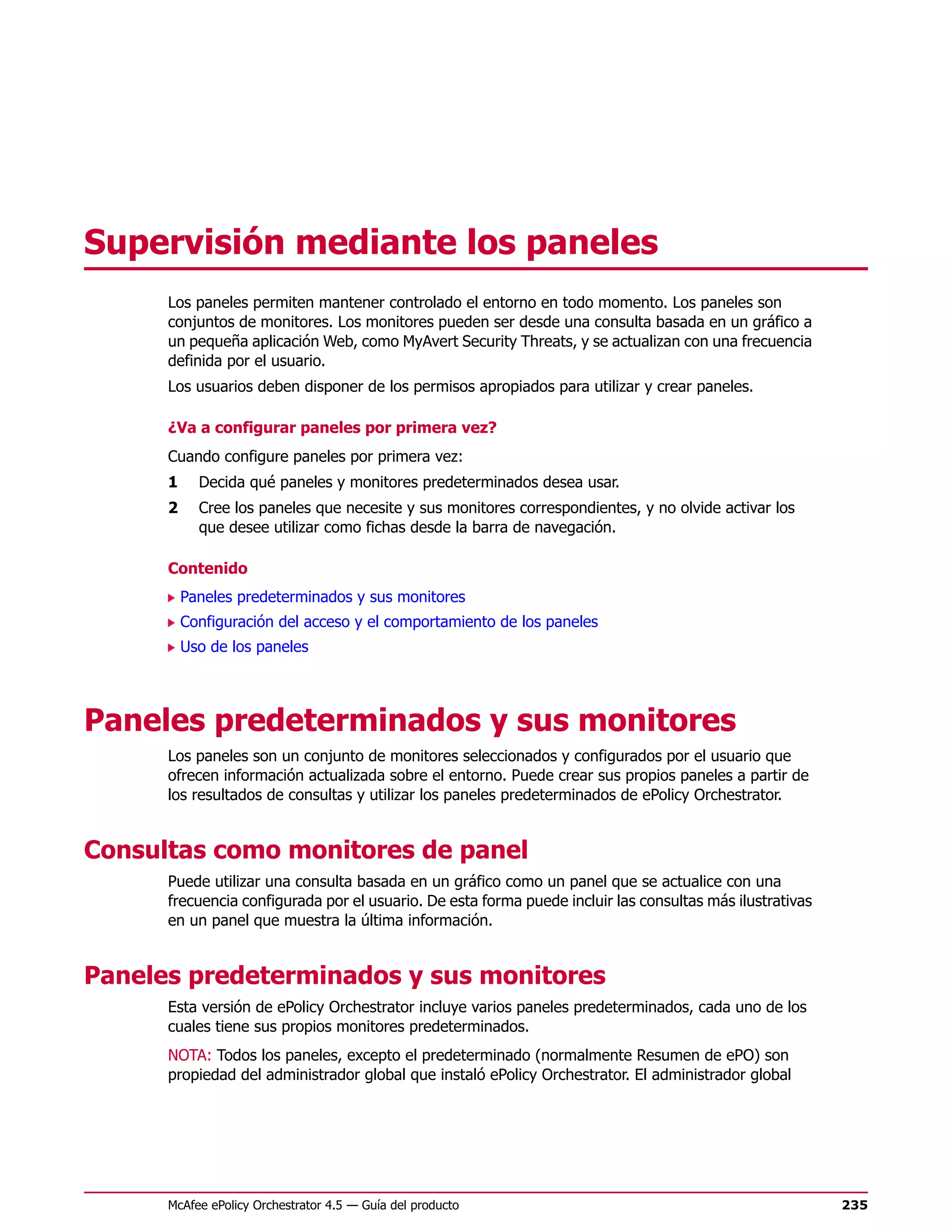

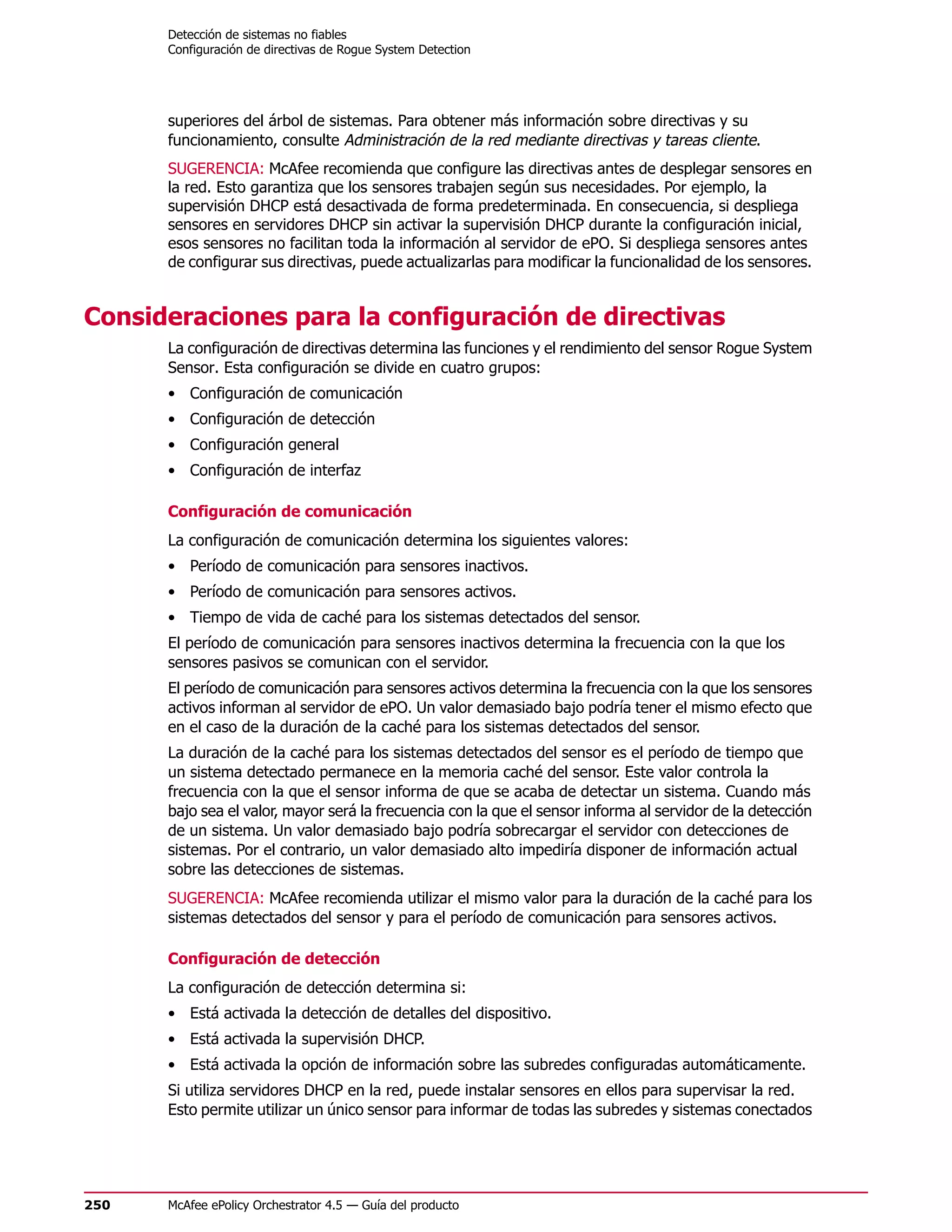

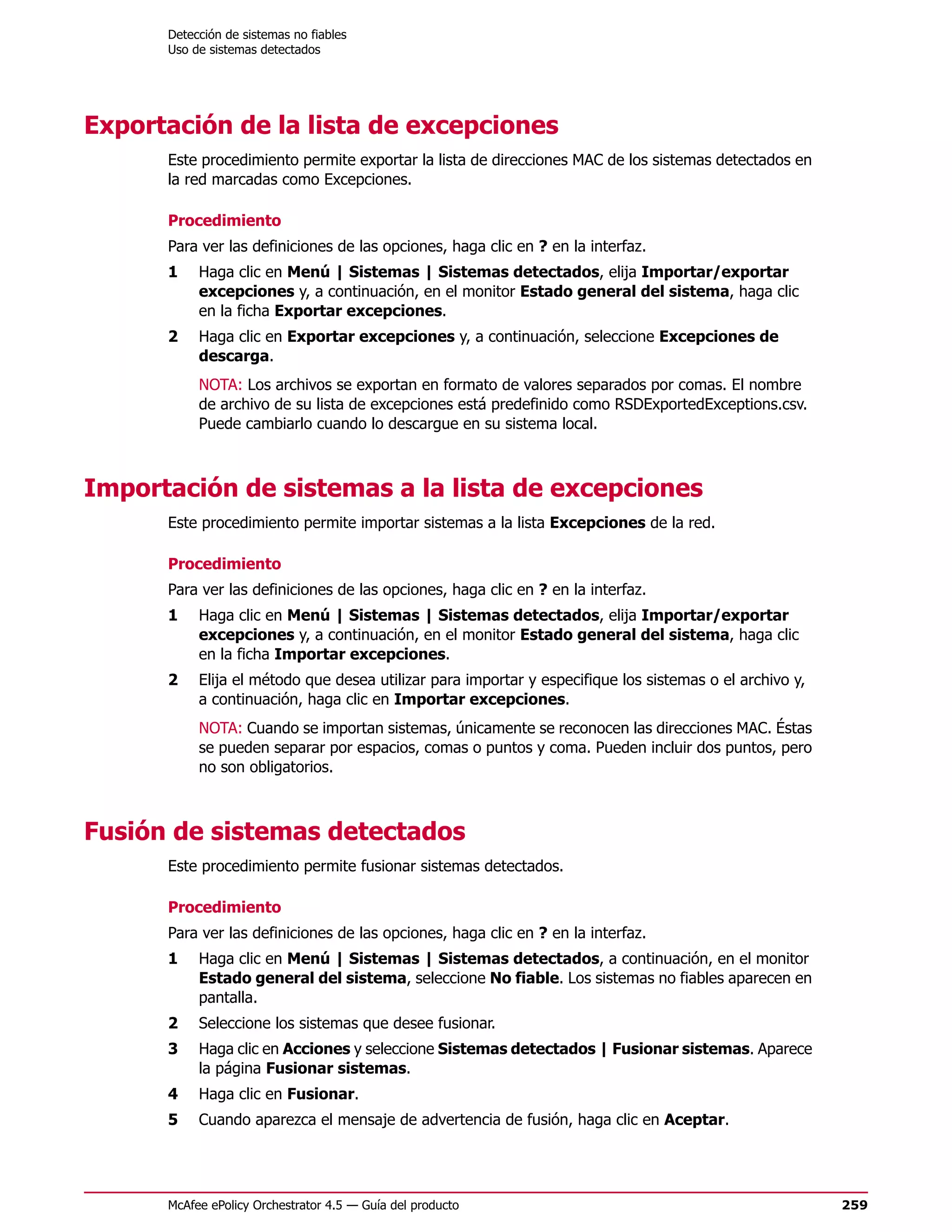

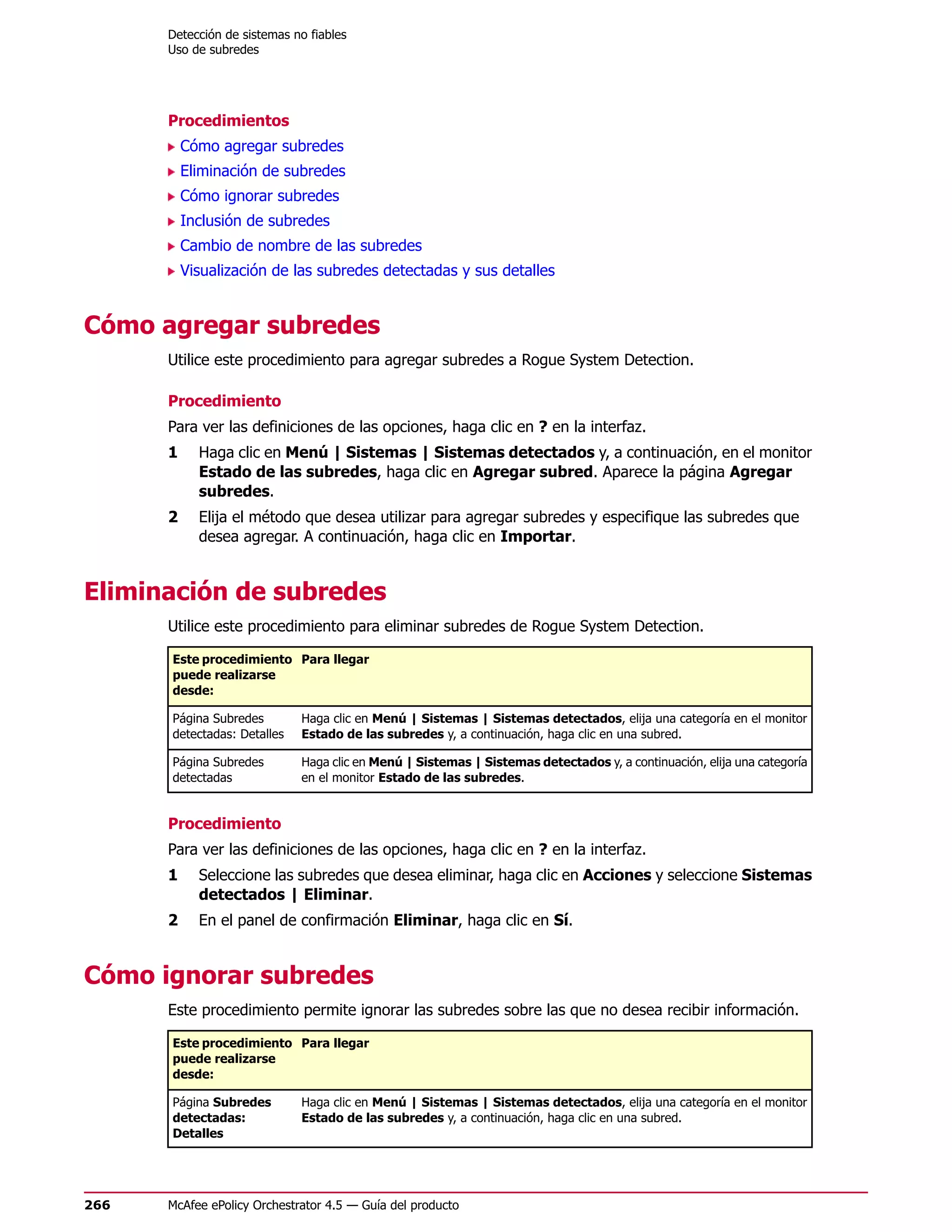

![Distribución de agentes en los sistemas gestionados

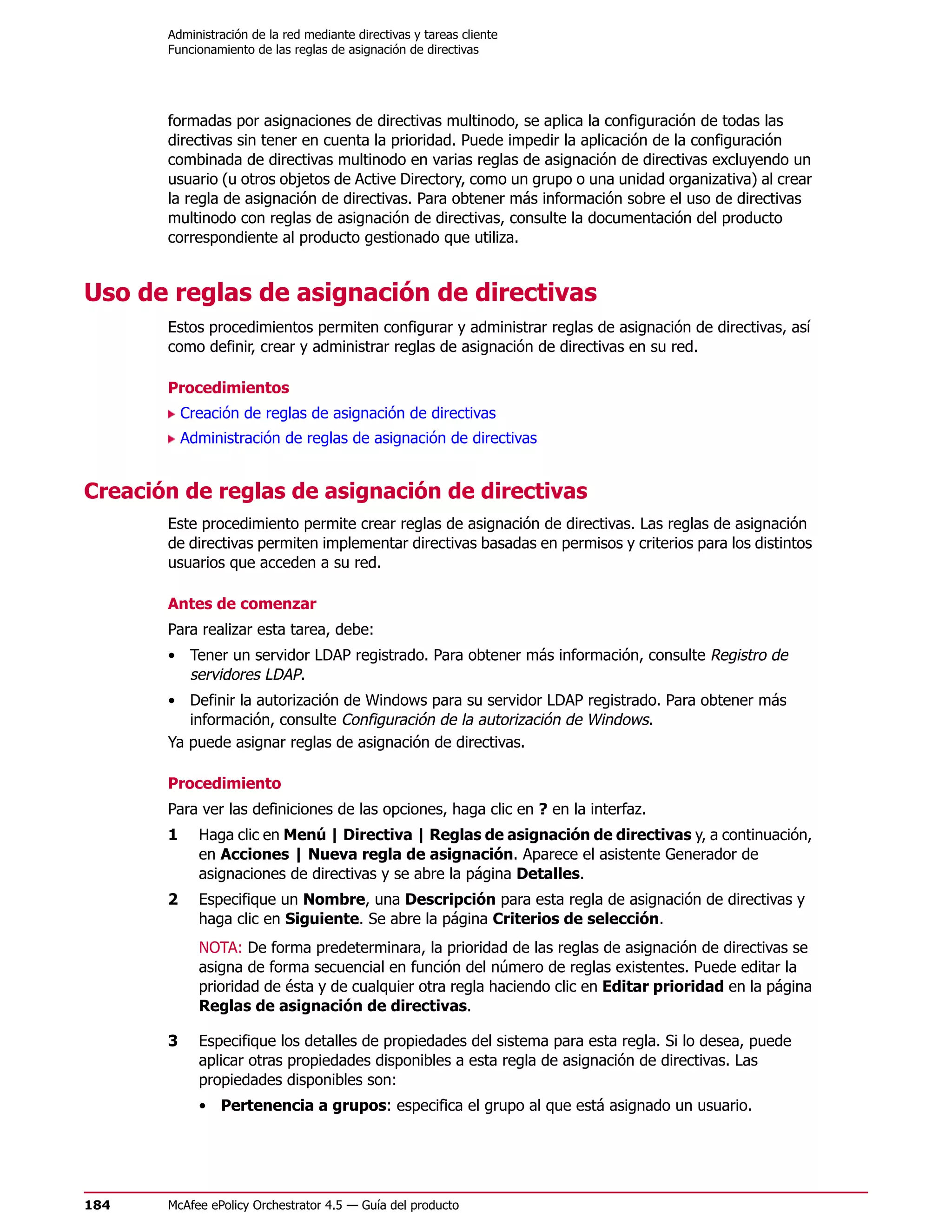

Instalación de McAfee Agent

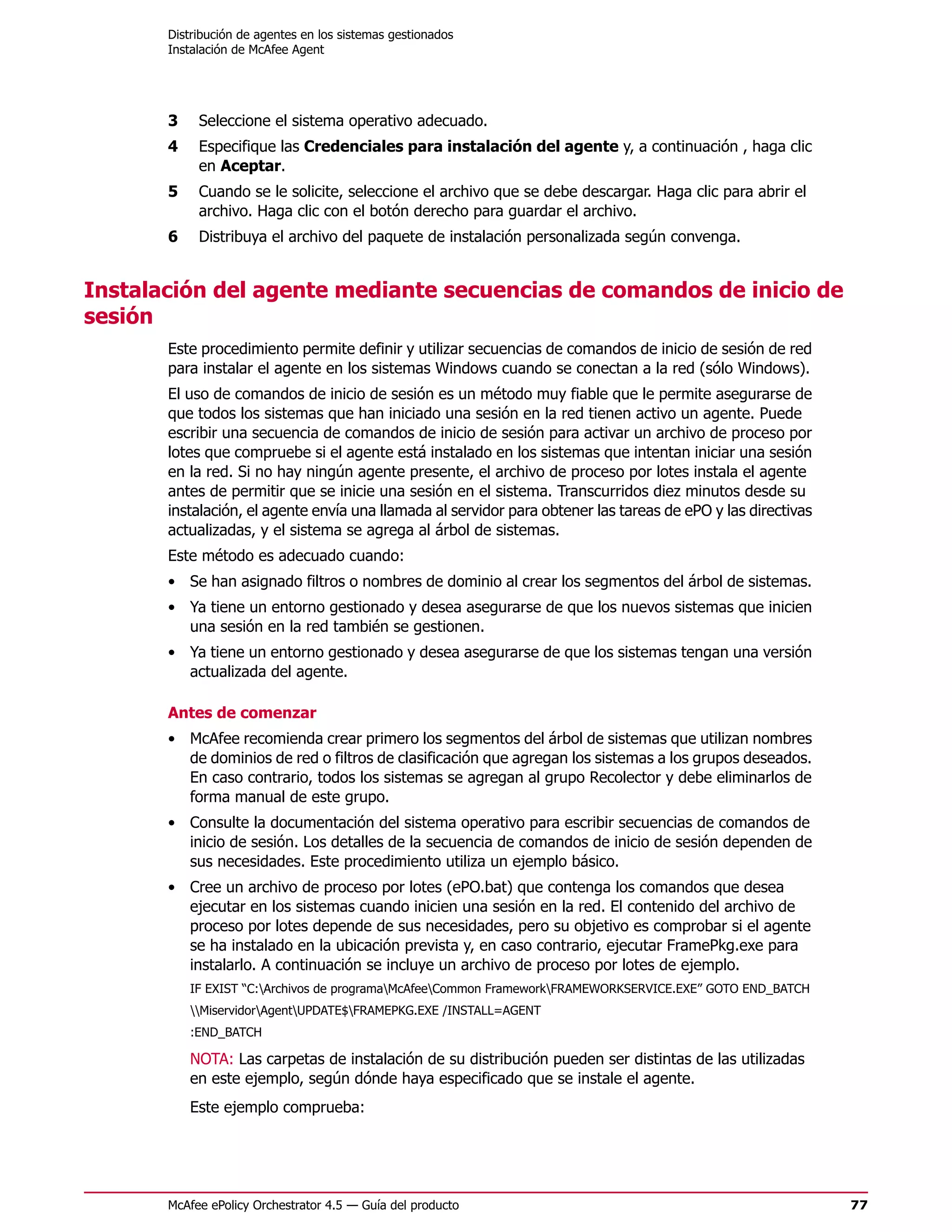

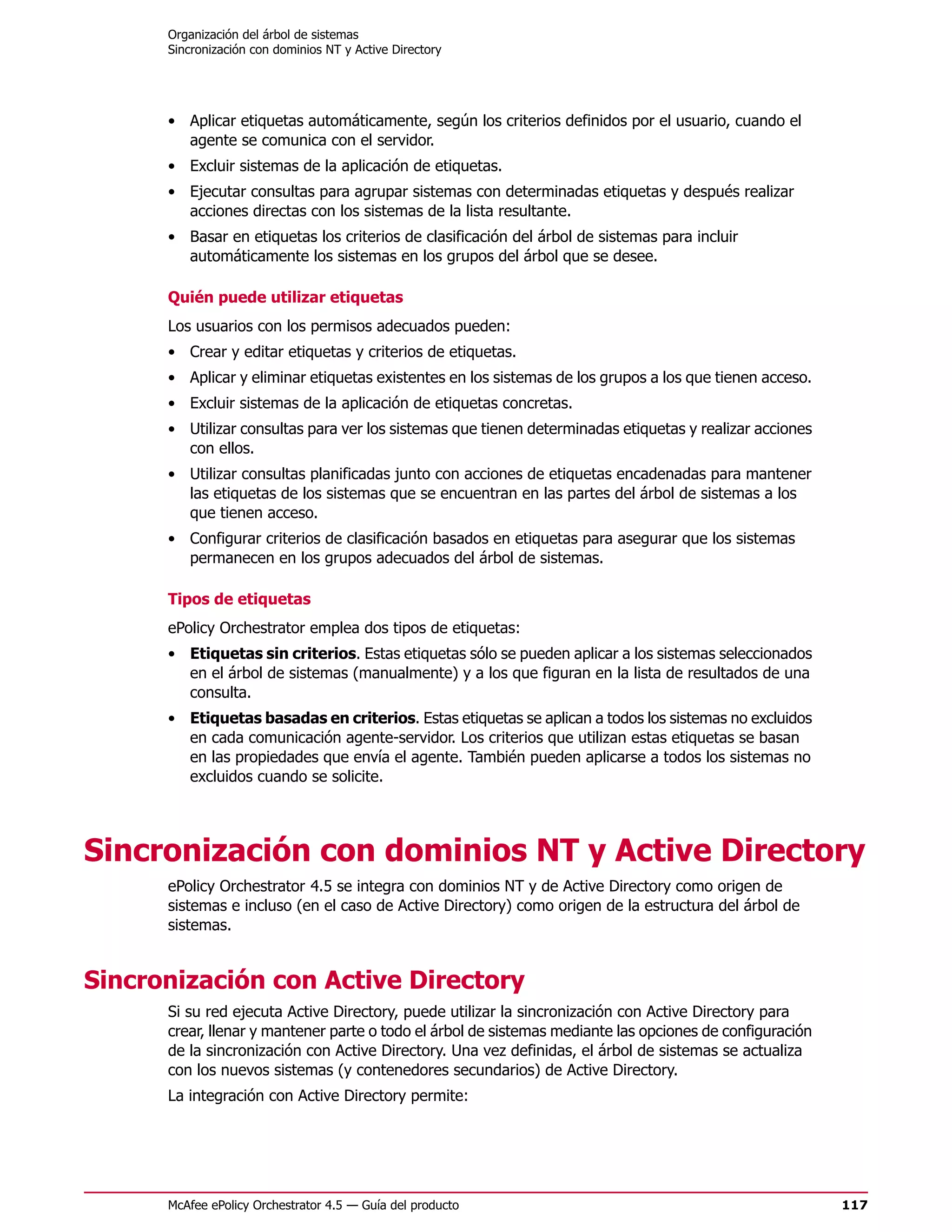

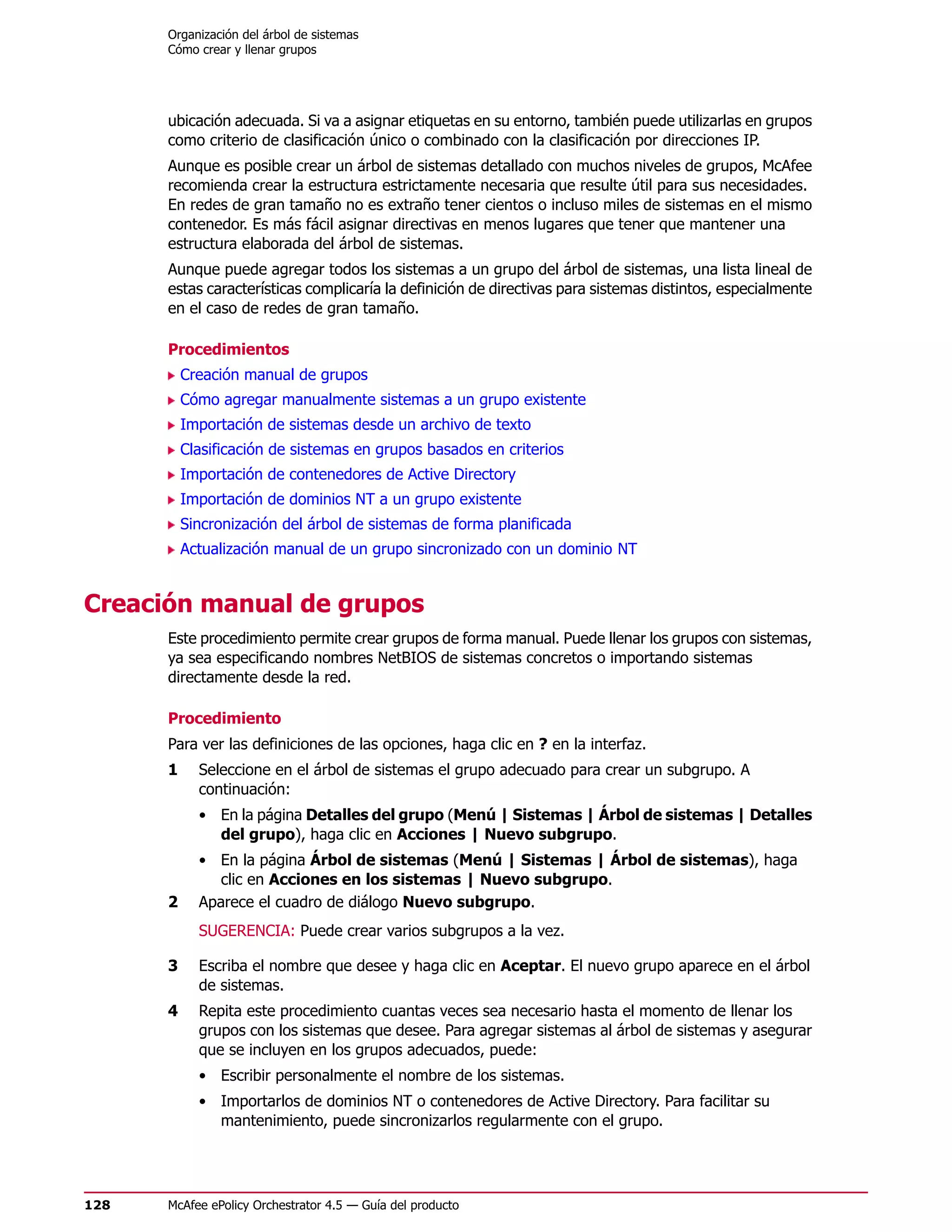

Método Acción Notas

Despliegue del agente: en ePolicy Orchestrator se crea una tarea de despliegue y se envía al cliente en el que se

ejecuta. Si el repositorio contiene una versión posterior del agente, la tarea de despliegue obtiene la versión más

reciente y la instala sobre la versión existente.

Mediante ePolicy Orchestrator. El administrador de ePO especifica los • La selección de un gran número

sistemas y selecciona la instalación del de sistemas puede afectar de

agente cuando se agrega un nuevo forma temporal al rendimiento de

sistema. la red.

• Debe especificar credenciales con

derechos de administrador en los

sistemas de destino.

Ampliación de los agentes mediante Utilice el árbol de sistemas de ePO • Es necesario que haya un agente

la tarea de despliegue para ampliar el agente en los sistemas presente en el sistema de destino.

de destino seleccionados.

Desplegar una imagen que contenga El administrador crea una imagen que • La eliminación del GUID y la

el agente (Windows) contiene el agente y despliega dicha dirección MAC permite al agente

imagen. Antes de crear la imagen, el generar un nuevo GUID y una

administrador elimina de la sección del nueva dirección MAC en la primera

agente del registro el GUID y la comunicación agente-servidor.

dirección MAC del agente. • Si no se eliminan el GUID y la

dirección MAC, se producen

errores de secuencia debido a la

existencia de varios sistemas

idénticos.

Activación del agente en productos de En el árbol de sistemas, el • Es preciso tener un agente en el

McAfee no gestionados (Windows) administrador de ePO selecciona los sistema de destino en modo no

sistemas que van a pasar de estado gestionado.

"no gestionado" a estado "gestionado",

y selecciona la instalación del agente.

Activación del agente en productos de Escriba el siguiente comando en el • Para realizar esta acción, debe

McAfee no gestionados (plataformas sistema que tiene el agente que desea contar con privilegios de nivel raíz.

basadas en UNIX) activar: • Debe utilizar los archivos

/opt/McAfee/cma/bin/msaconfig srpubkey.bin, reqseckey.bin y

-m -d < Ruta de la ubicación que SiteList.xml desde el servidor de

contiene srpubkey.bin , ePO.

reqseckey.bin y SiteList.xml >

[-nostart]

Instalación en Windows desde ePolicy Orchestrator

Para realizar esta tarea, debe disponer de privilegios de administrador en el sistema Windows.

La extensión del agente debe estar instalada en el servidor ePolicy Orchestrator antes de instalar

el agente en cualquiera de los clientes.

1 Descargue la extensión del agente, ePOAgentMeta.zip, y el paquete del agente,

MA450Win.zip, en el sistema en el que está instalado el servidor de ePO.

2 Instale la extensión del agente:

a Haga clic en Menú | Software | Extensiones. Se abre la página Extensiones.

b Haga clic en Instalar extensión.

c Busque la carpeta que contiene el archivo ePOAgentMeta.zip, selecciónelo y haga

clic en Aceptar. Aparece la página de resumen Instalar extensión.

d Haga clic en Aceptar para finalizar la instalación de la extensión.

72 McAfee ePolicy Orchestrator 4.5 — Guía del producto](https://image.slidesharecdn.com/epo450productguidees-es-100506093545-phpapp01/75/Epo-450-product_guide_es-es-72-2048.jpg)

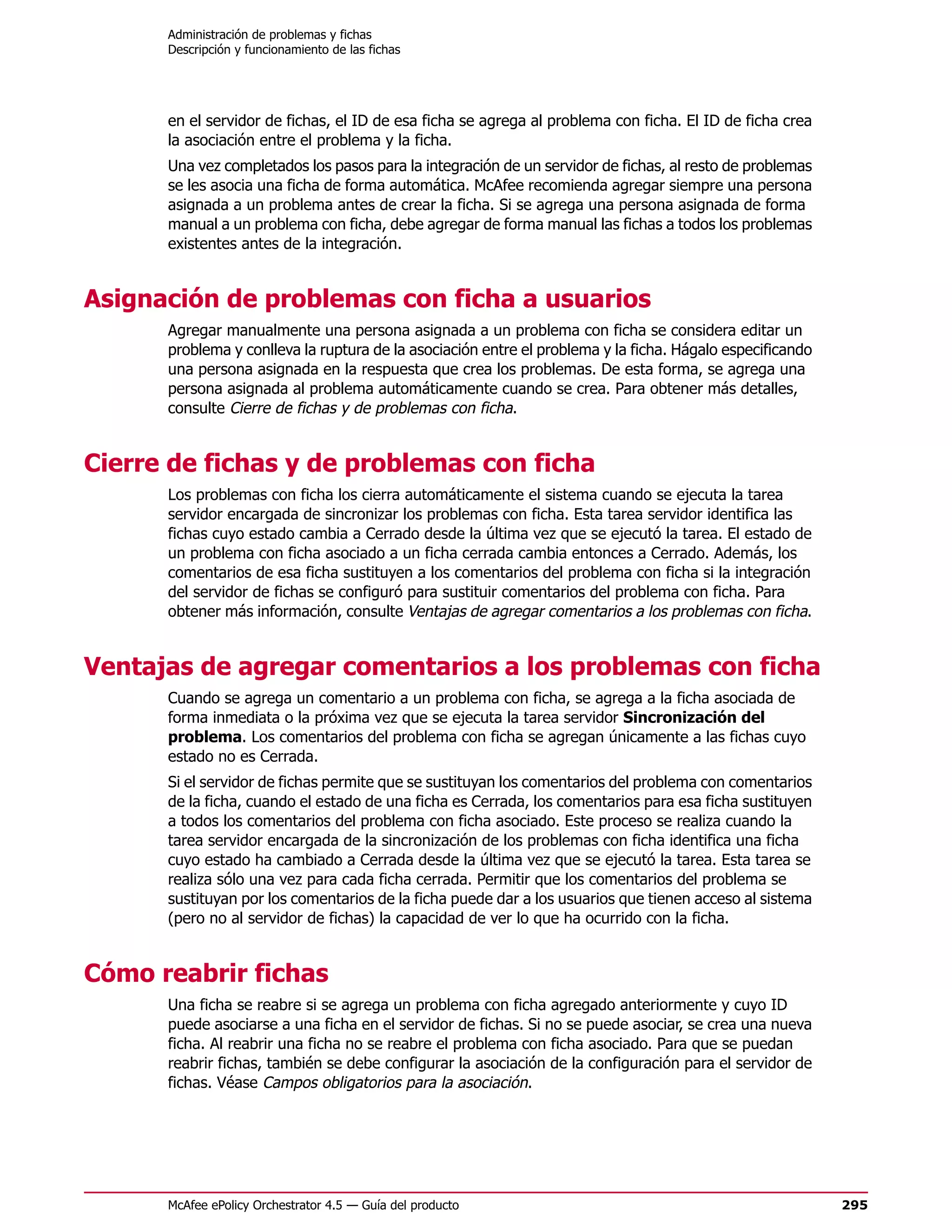

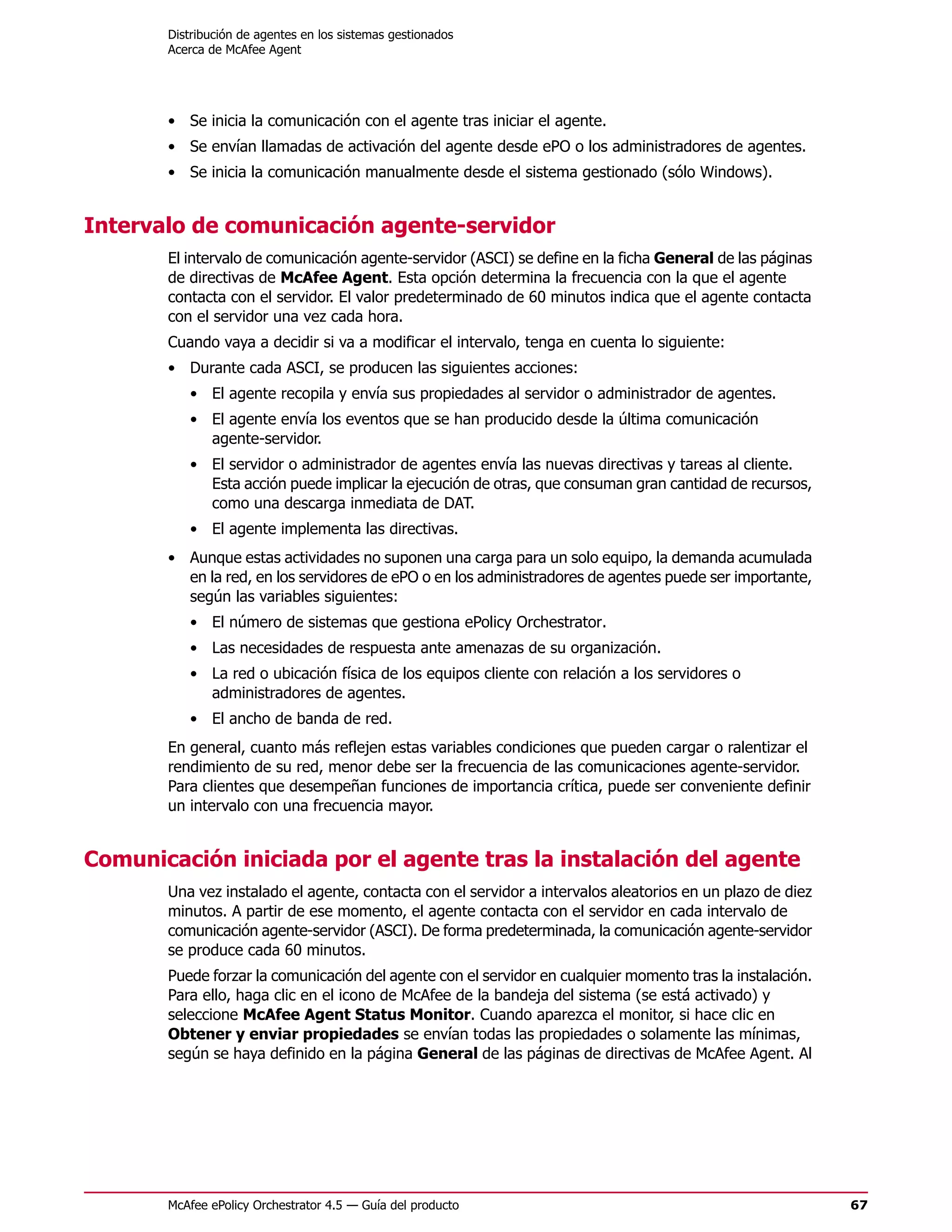

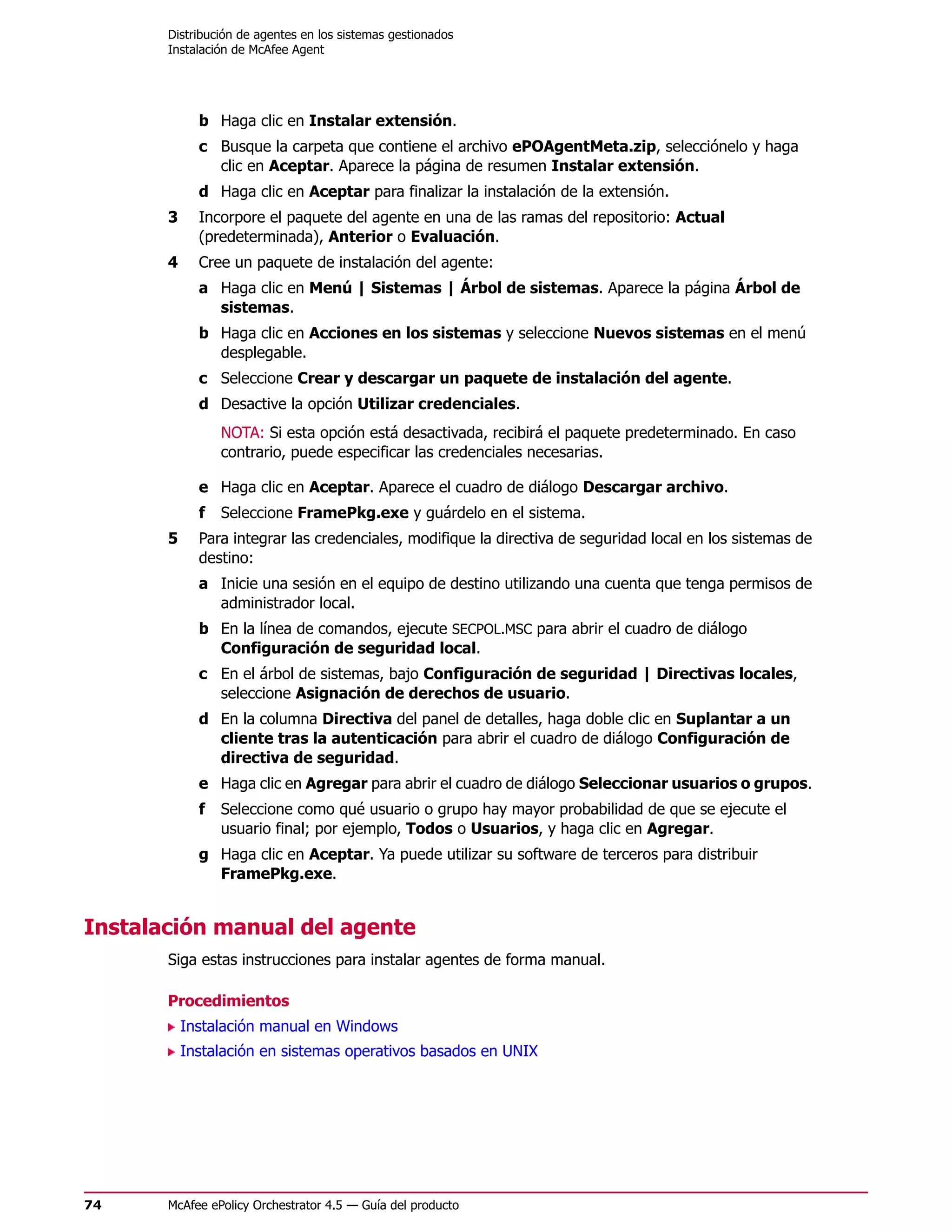

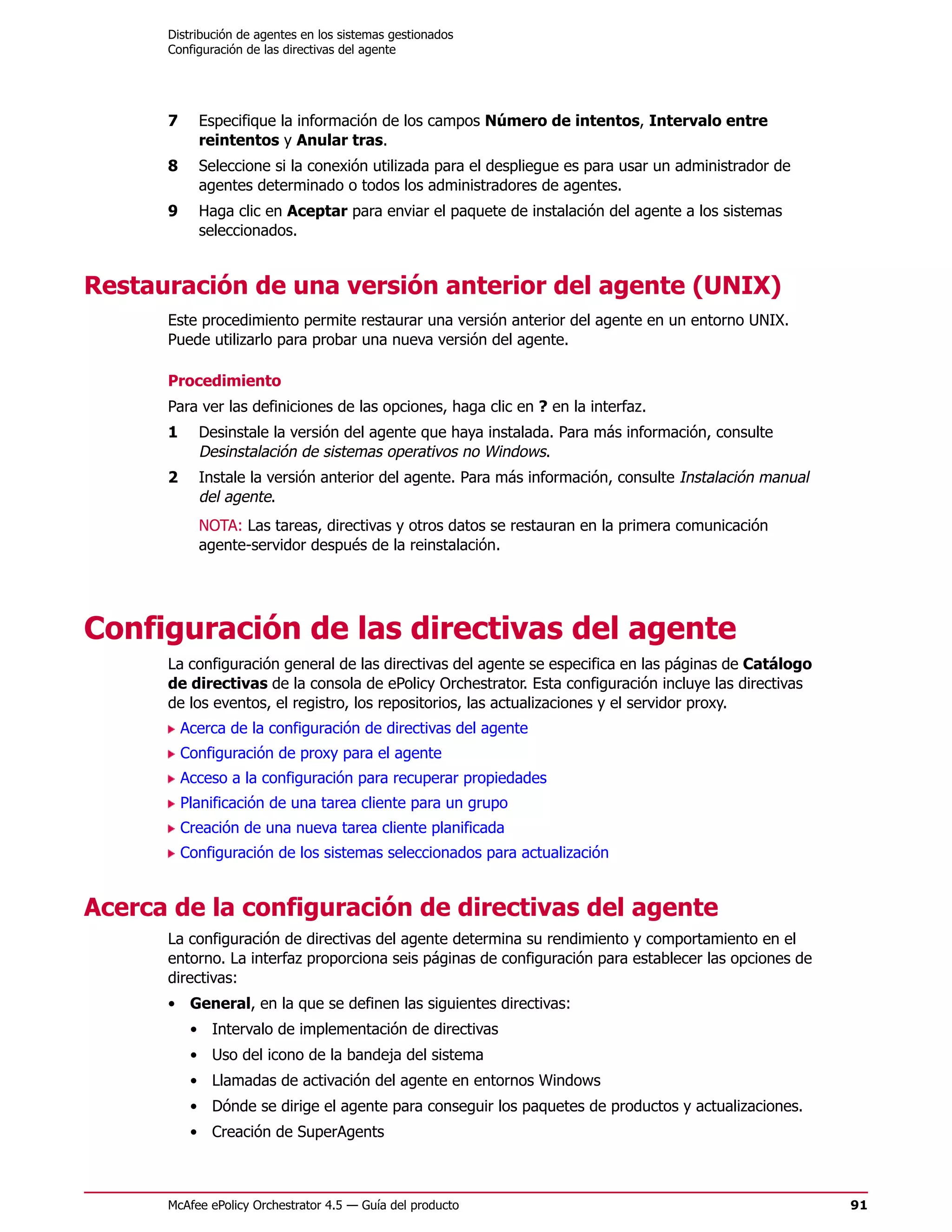

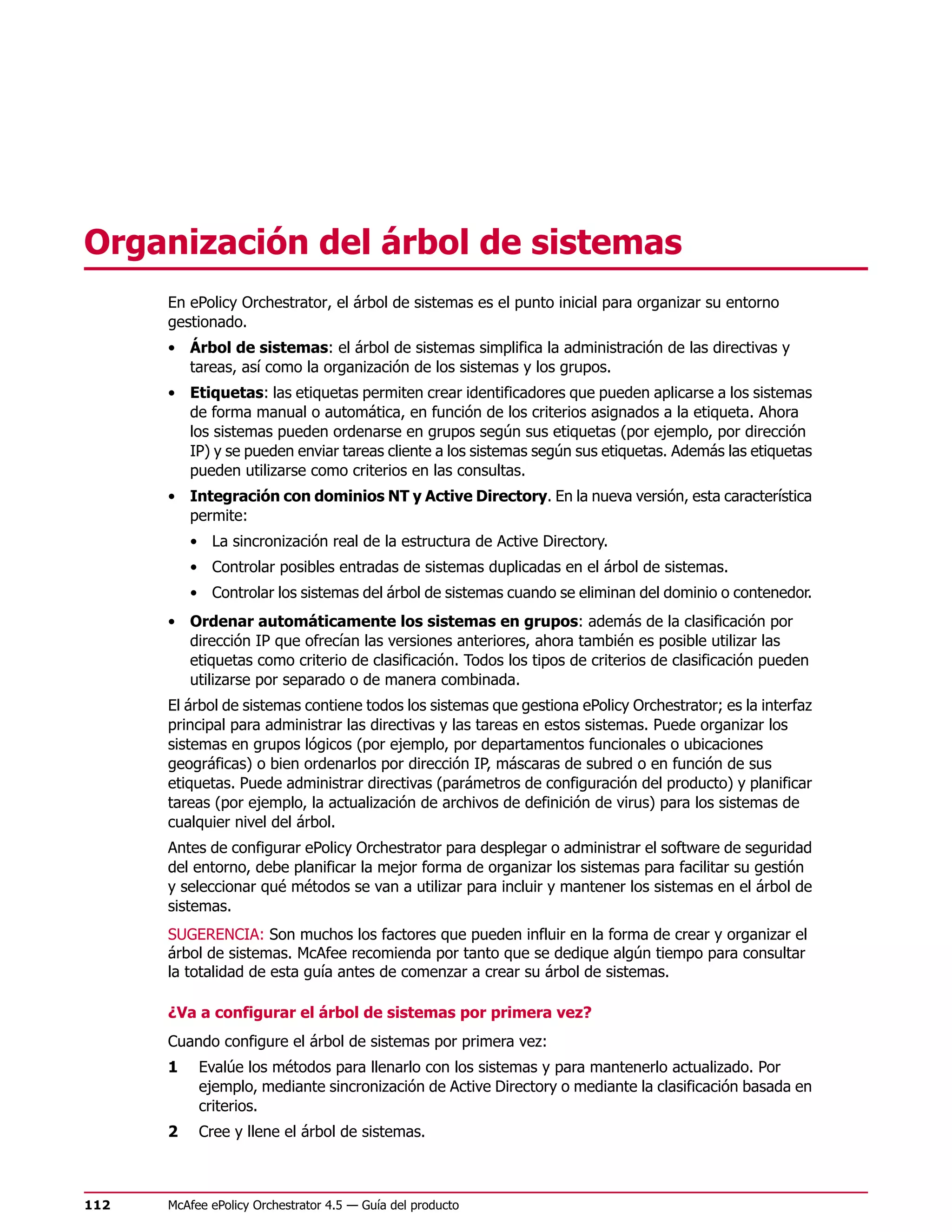

![Distribución de agentes en los sistemas gestionados

Instalación de McAfee Agent

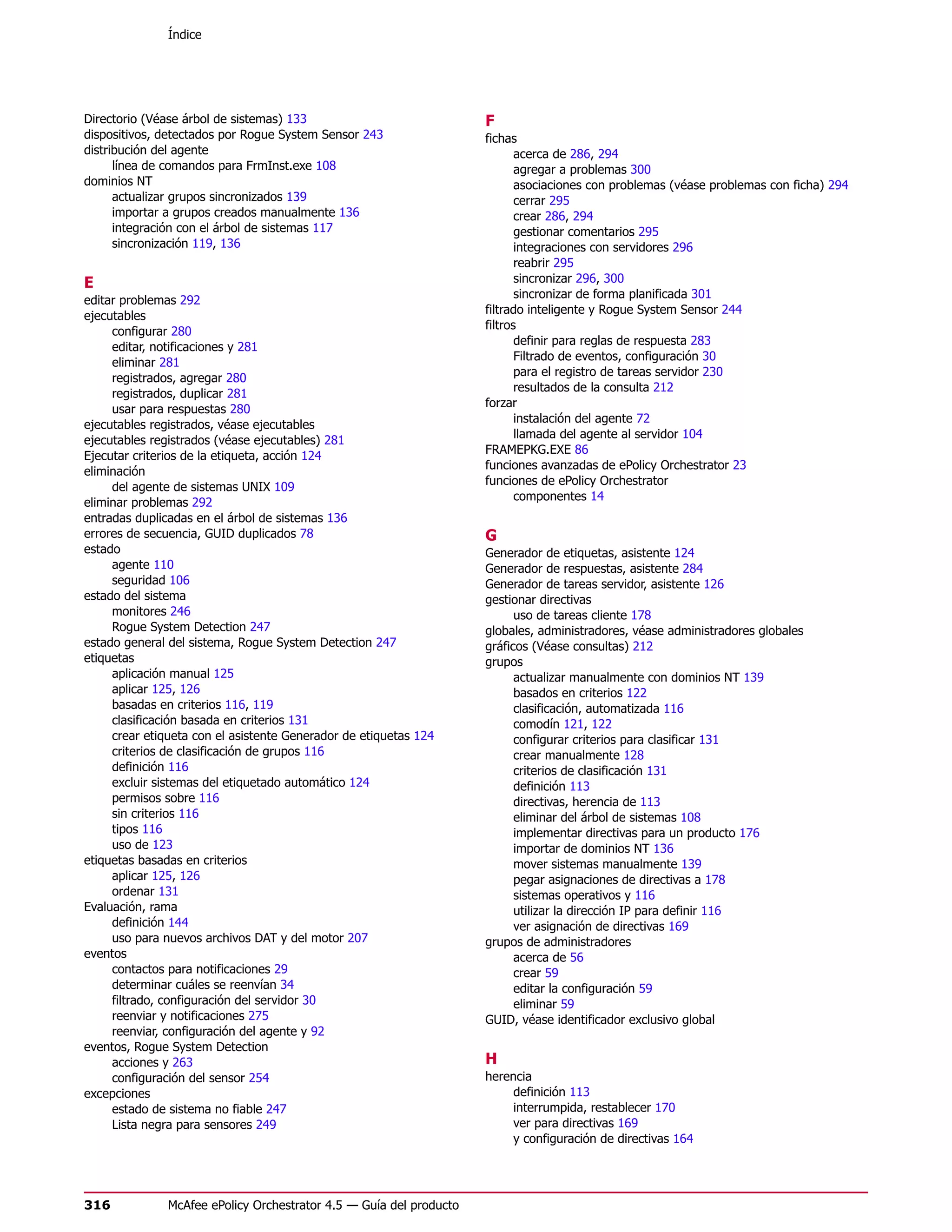

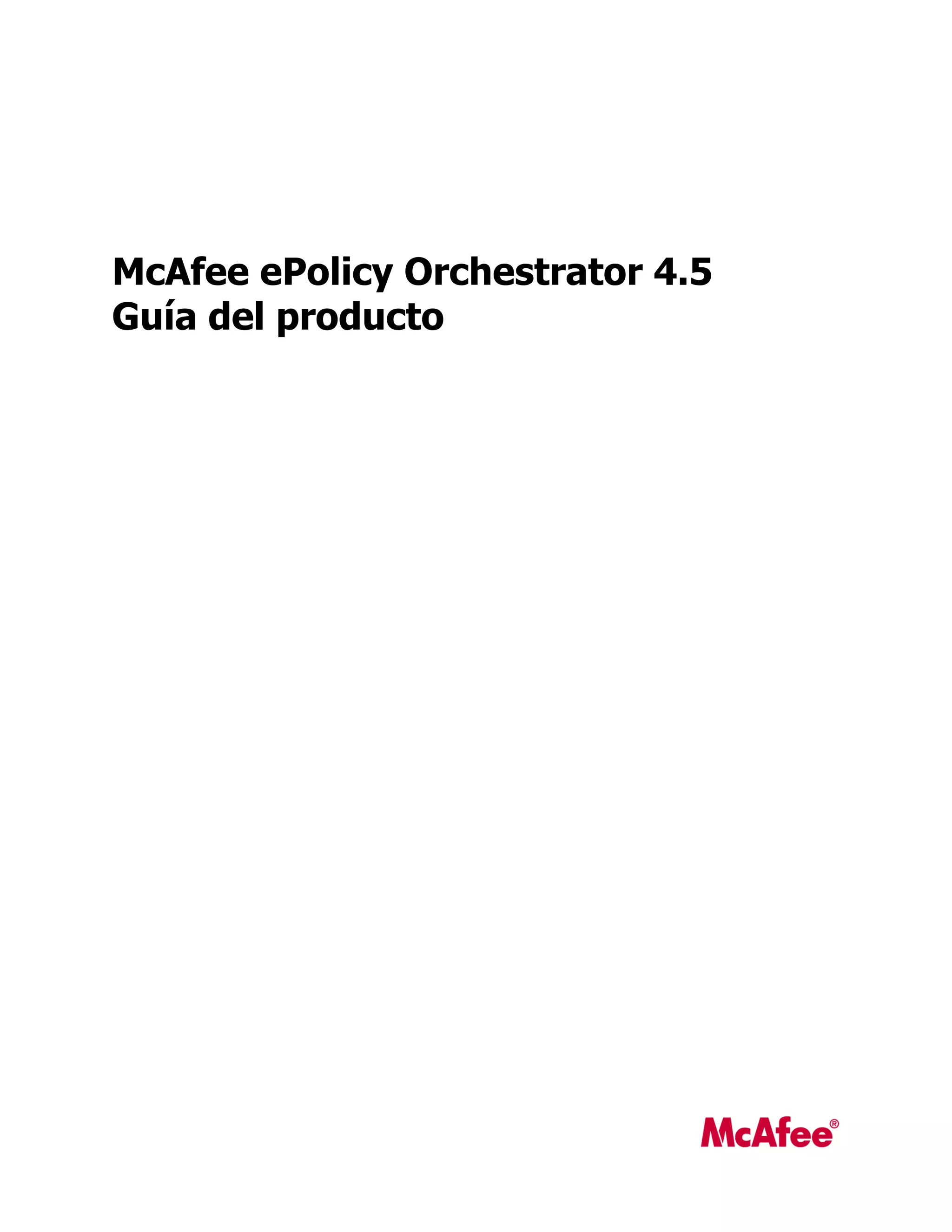

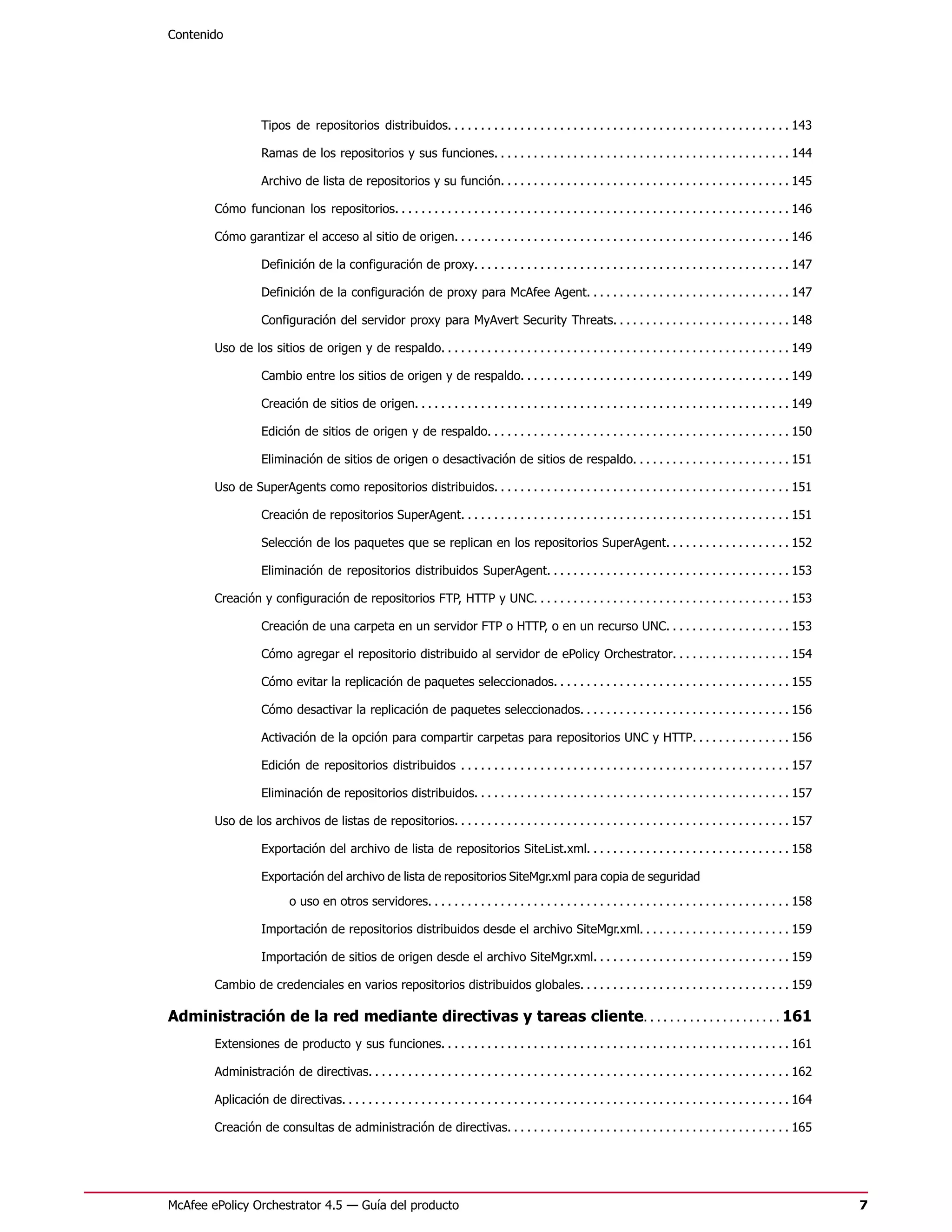

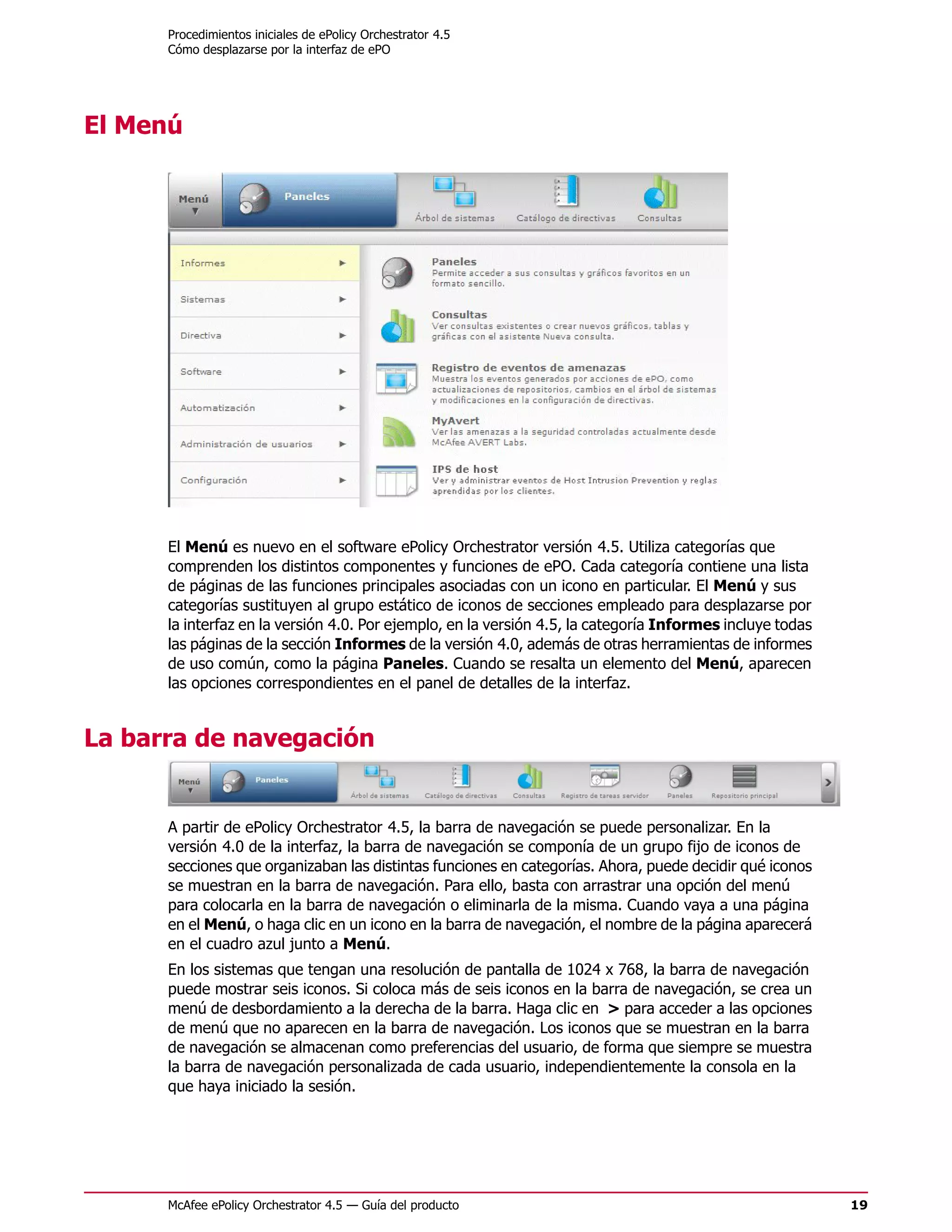

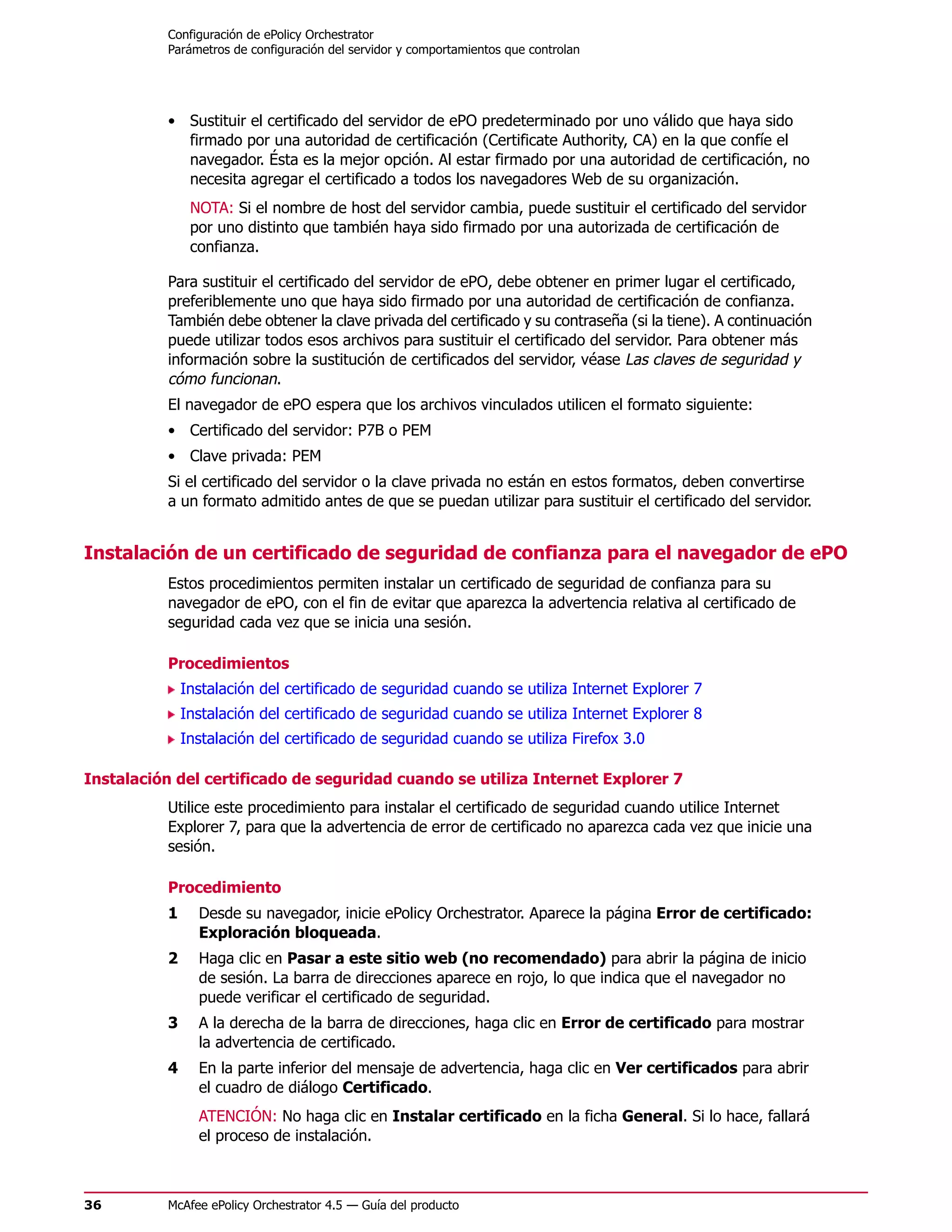

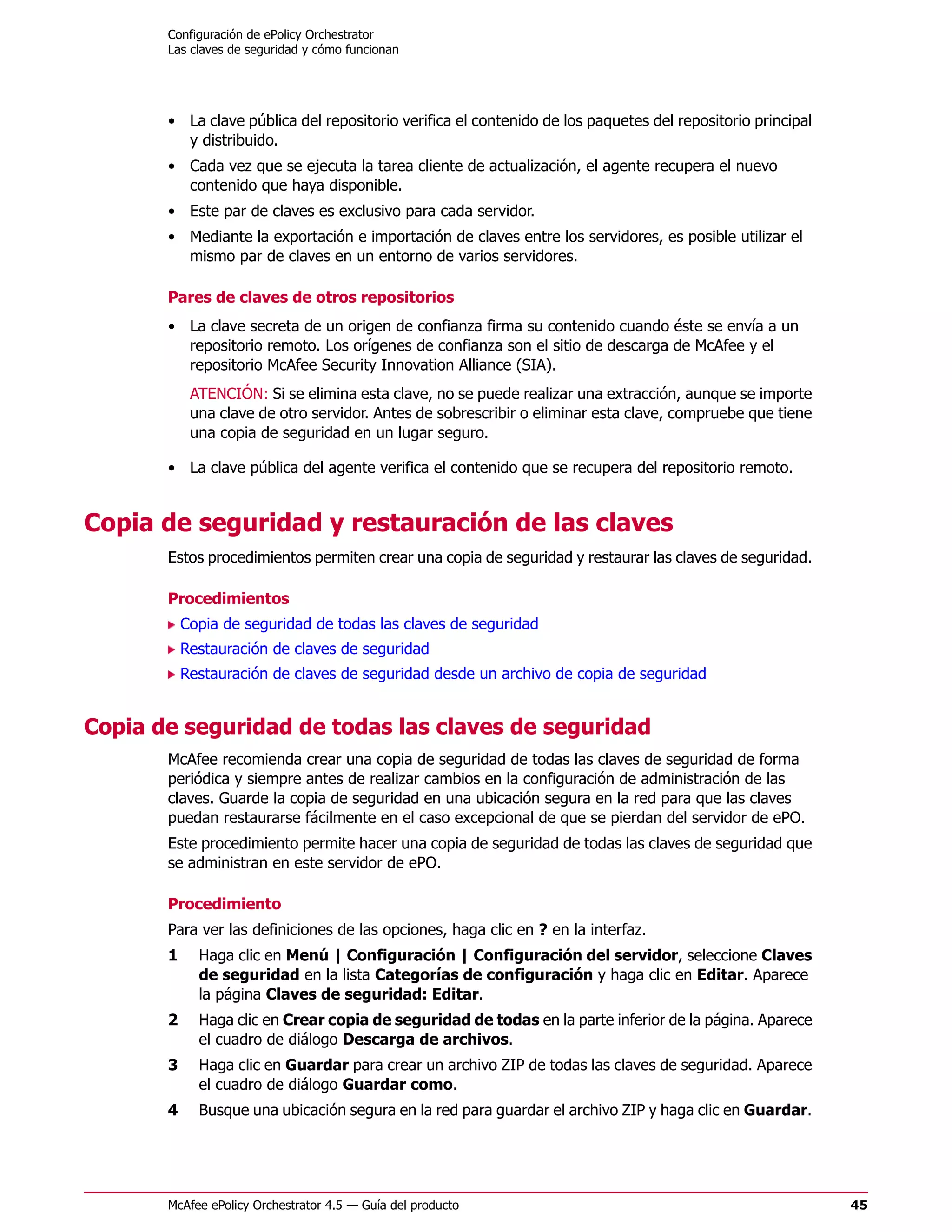

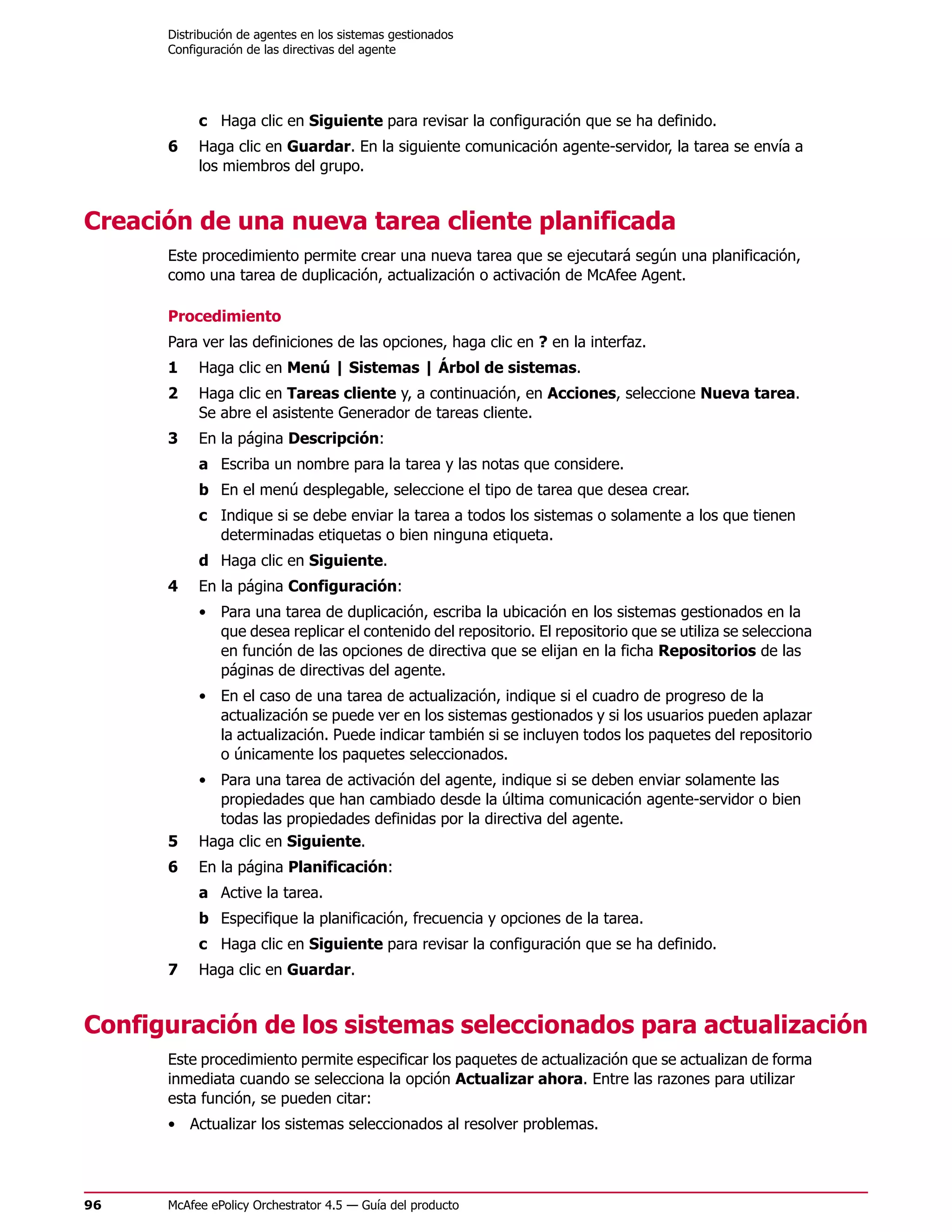

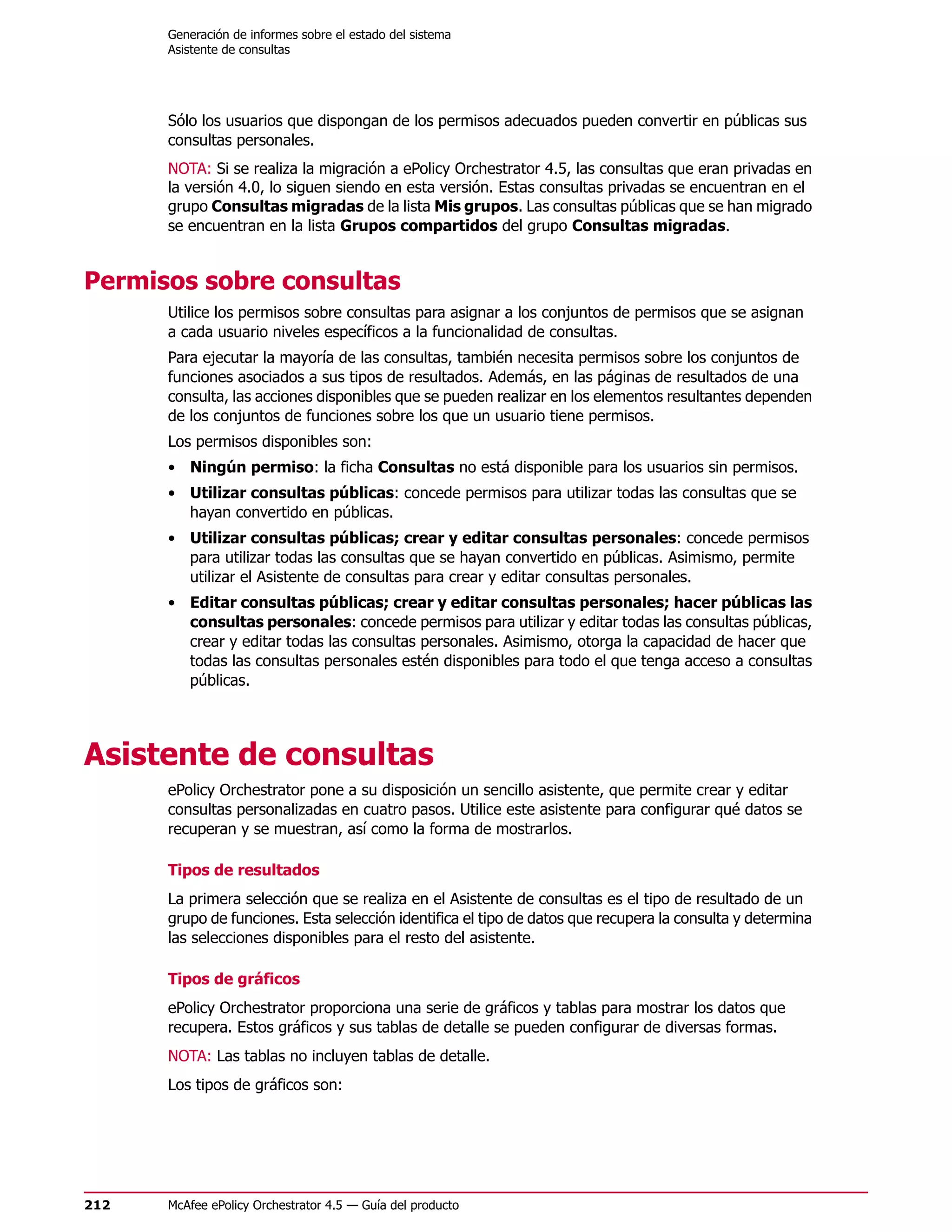

Conversión del modo del agente de no gestionado a gestionado en plataformas basadas

en UNIX

Este procedimiento permite convertir el agente del modo no gestionado (actualizador) al modo

gestionado en una plataforma basada en UNIX.

NOTA: Se utiliza para cambiar el servidor de ePO o el administrador de agentes con el que se

comunica el agente.

Procedimiento

1 En el sistema de destino, localice el archivo msaconfig en la subcarpeta de archivos

binarios de la carpeta cma. Por ejemplo, en sistemas HP-UX, Linux y Solaris, la ubicación

es /opt/McAfee/cma/bin. En Macintosh, la ubicación es /Library/McAfee/cma/bin.

2 Ejecute /opt/McAfee/cma/bin/msaconfig -m -d< ruta de la ubicación que contiene srpubkey.bin,

reqseckey.bin y SiteList.xml > [-nostart].

NOTA: El parámetro opcional -nostart indica que el agente no se reinicia tras cambiar el

modo.

Conversión del modo del agente de gestionado a no gestionado en Windows

Este procedimiento permite convertir el agente del modo gestionado al modo no gestionado

(actualizador) en un entorno Windows.

Procedimiento

1 Haga clic en Menú | Sistemas | Árbol de sistemas.

2 Seleccione los sistemas que desea convertir.

3 En el menú desplegable Acciones, seleccione Administración de directorios y, a

continuación, Eliminar.

4 Confirme la eliminación. El sistema seleccionado deja de estar gestionado por ePolicy

Orchestrator y ahora funciona únicamente como un actualizador.

Conversión del modo del agente de gestionado a no gestionado en plataformas basadas

en UNIX

Este procedimiento permite convertir el agente del modo gestionado al modo no gestionado

(actualizador) en una plataforma basada en UNIX.

Procedimiento

1 En el sistema de destino, localice el archivo msaconfig en la subcarpeta de archivos

binarios de la carpeta cma. Por ejemplo, en sistemas HP-UX, Linux y Solaris, la ubicación

predeterminada es /opt/McAfee/cma/bin. En Macintosh, la ubicación predeterminada es

/Library/McAfee/cma/bin.

2 Ejecute /opt/McAfee/cma/bin/msaconfig -u [-nostart].

NOTA: El parámetro opcional [-nostart] indica que el agente no se reinicia tras cambiar el

modo.

84 McAfee ePolicy Orchestrator 4.5 — Guía del producto](https://image.slidesharecdn.com/epo450productguidees-es-100506093545-phpapp01/75/Epo-450-product_guide_es-es-84-2048.jpg)

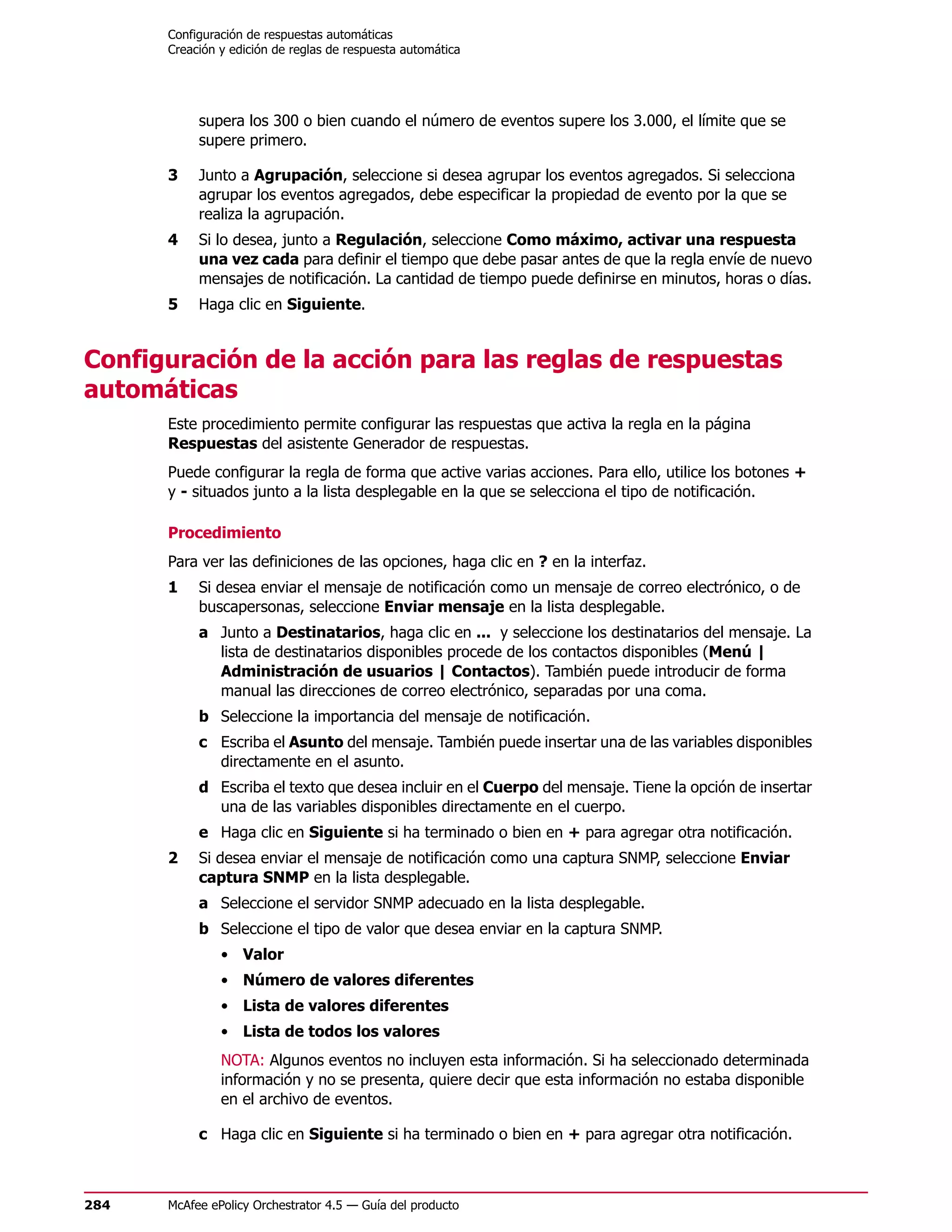

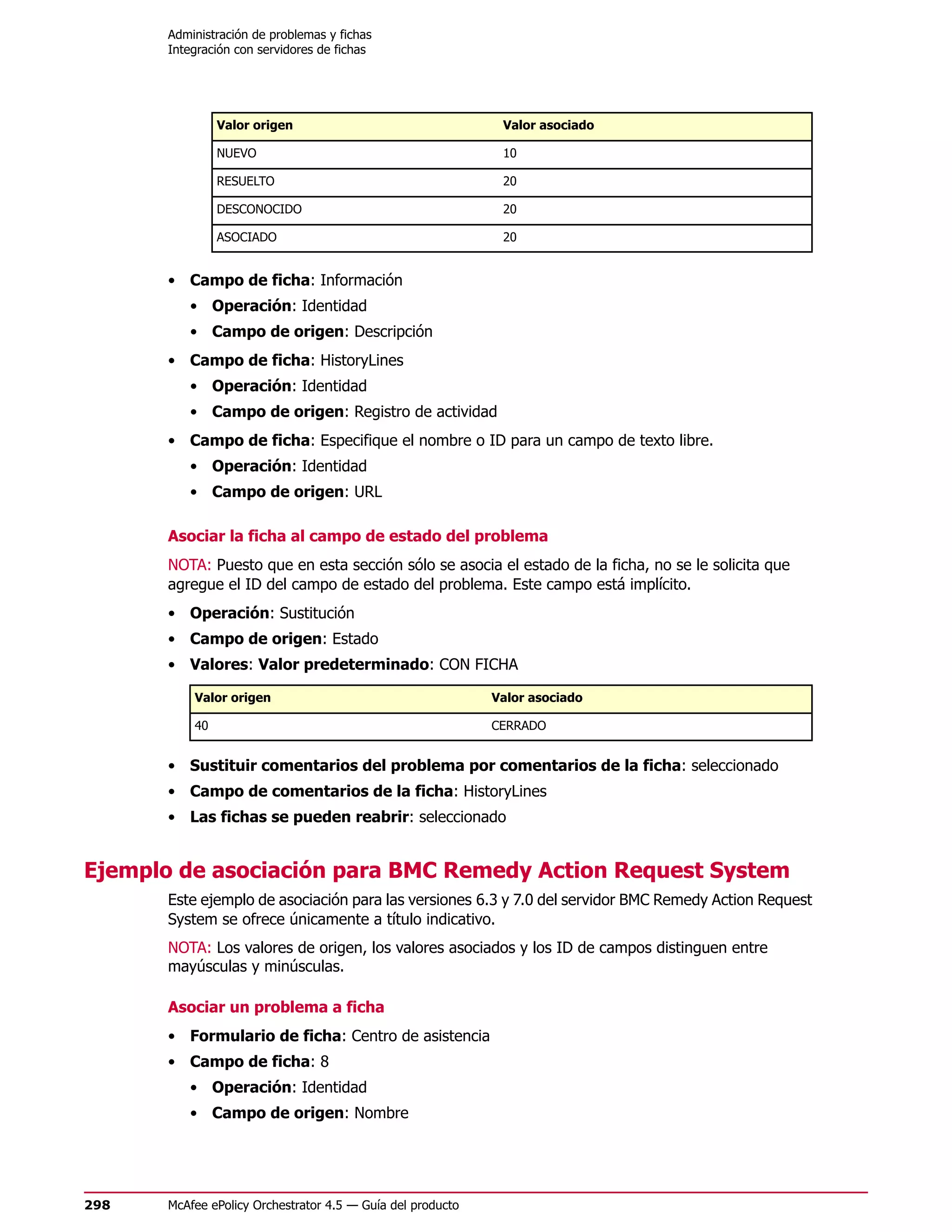

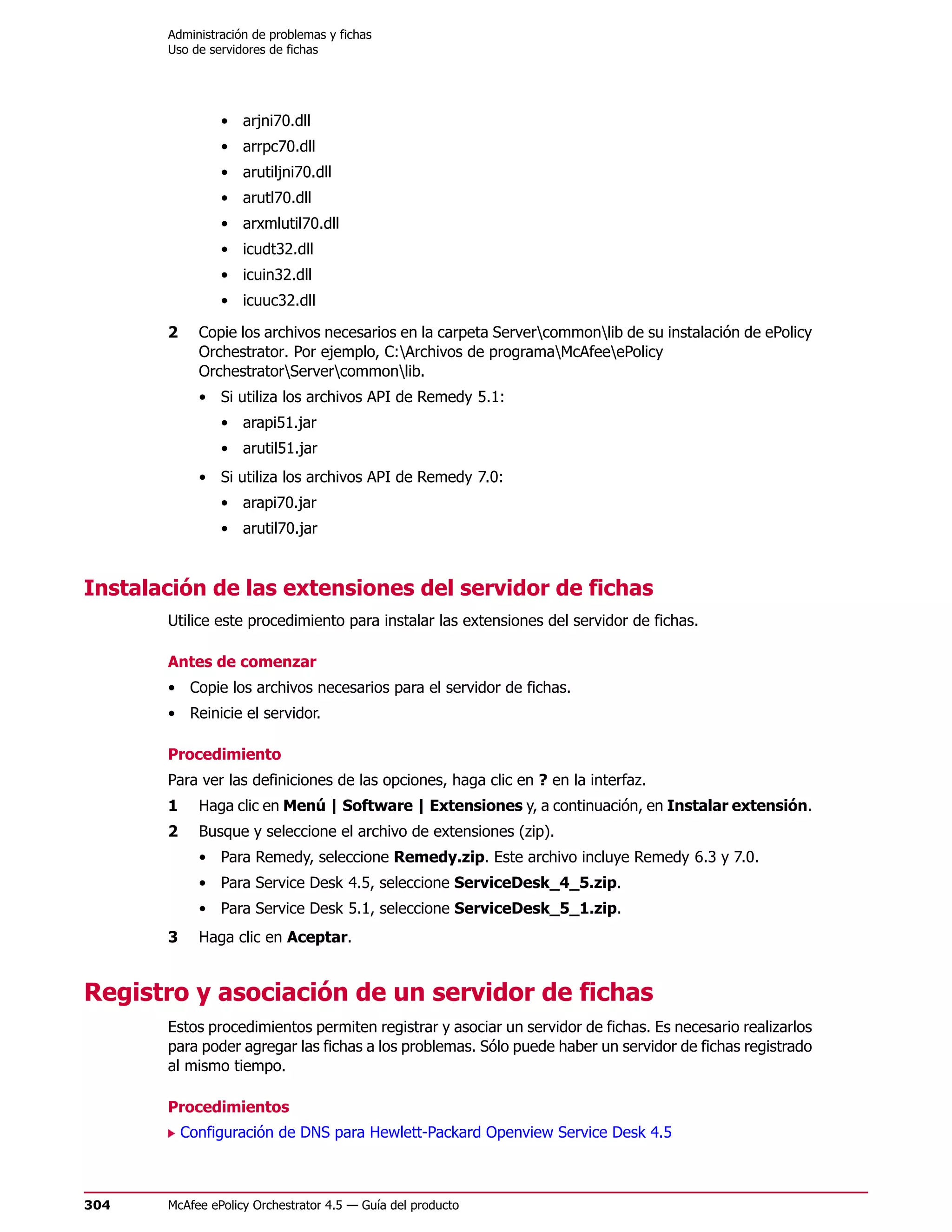

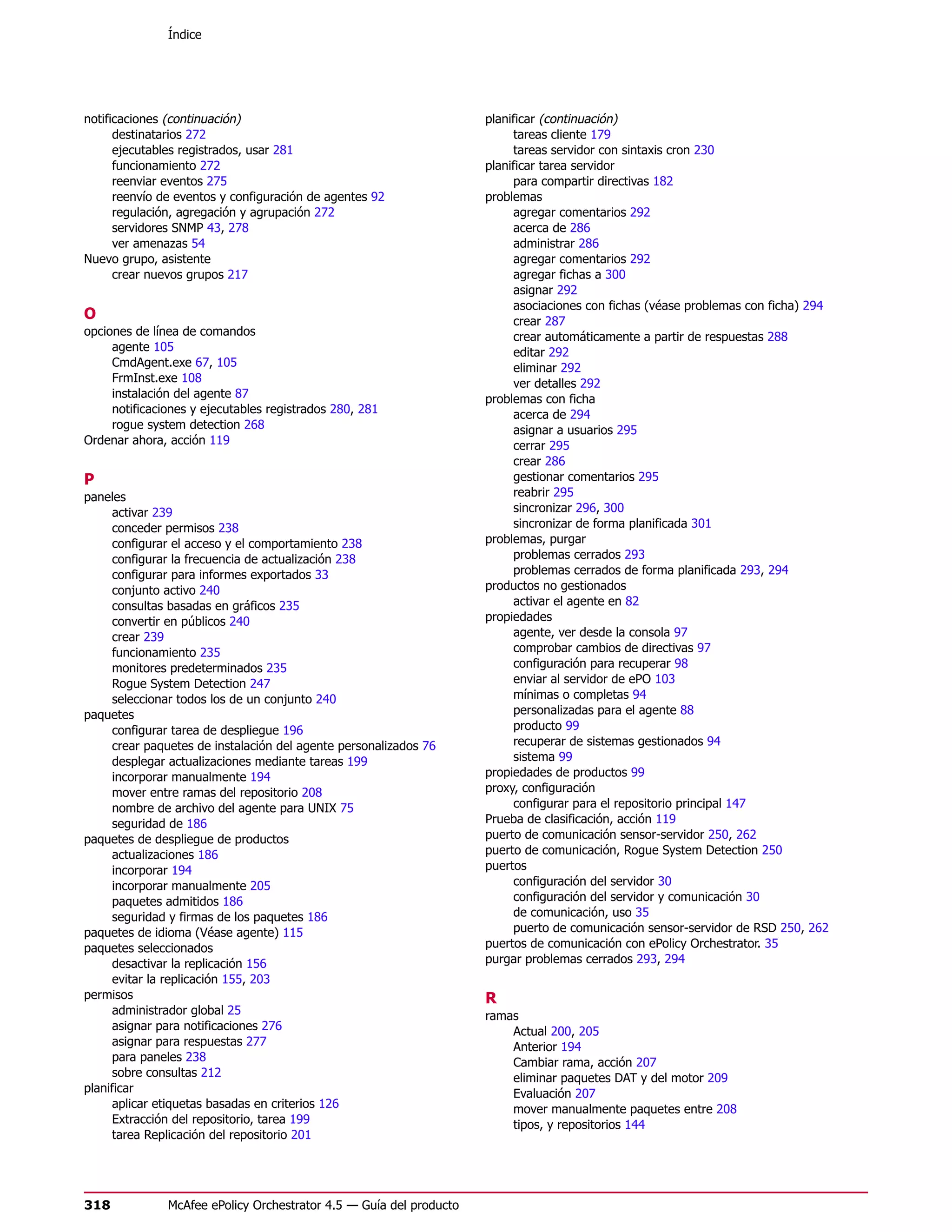

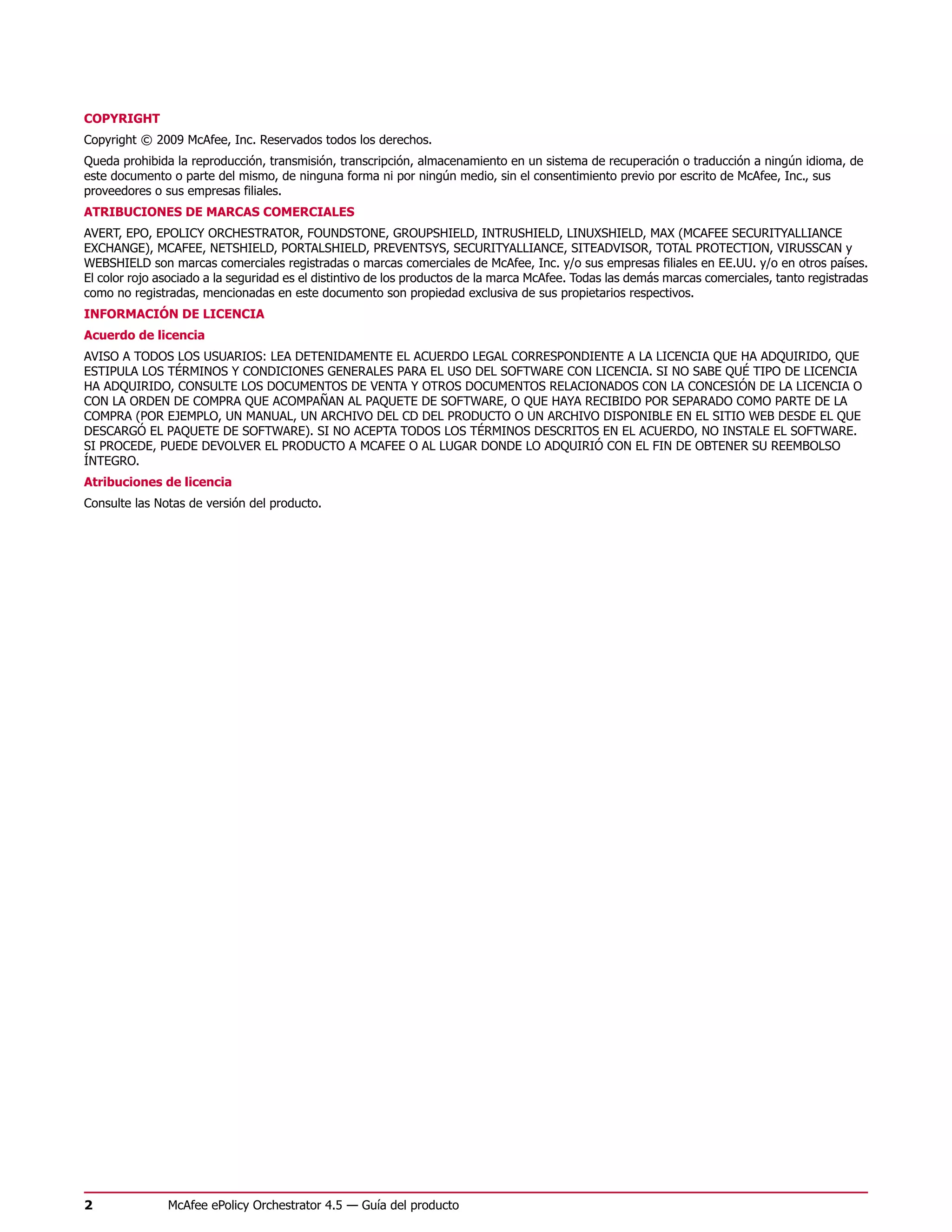

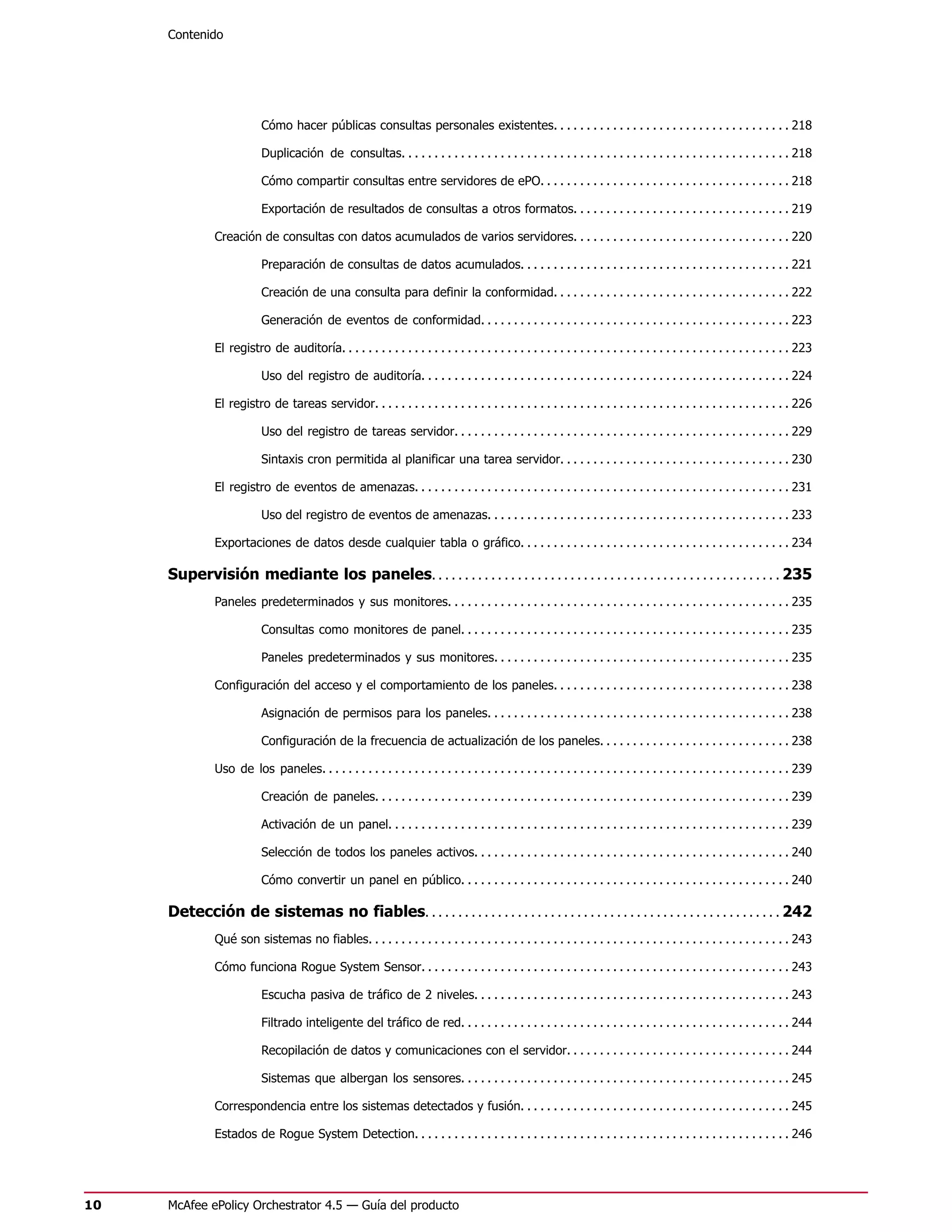

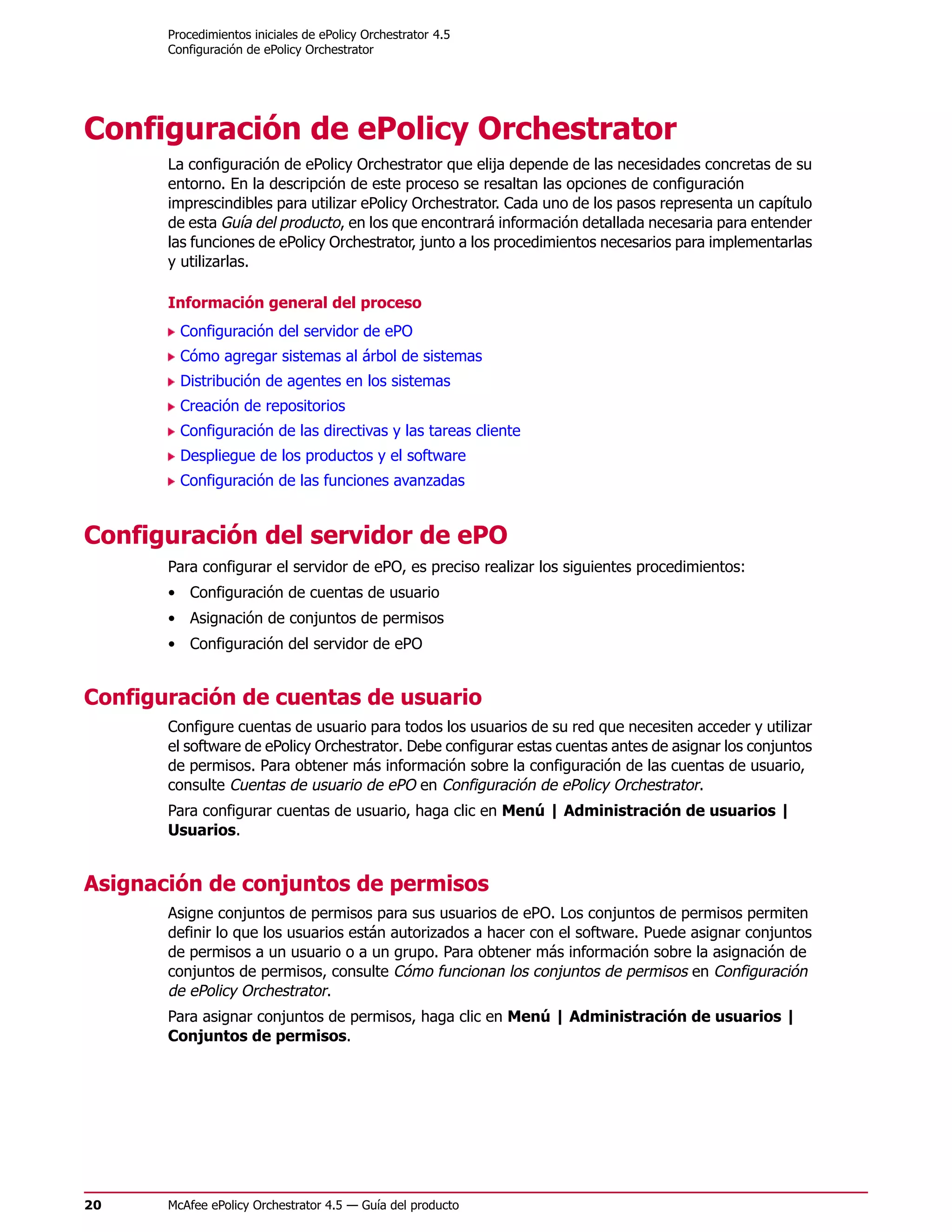

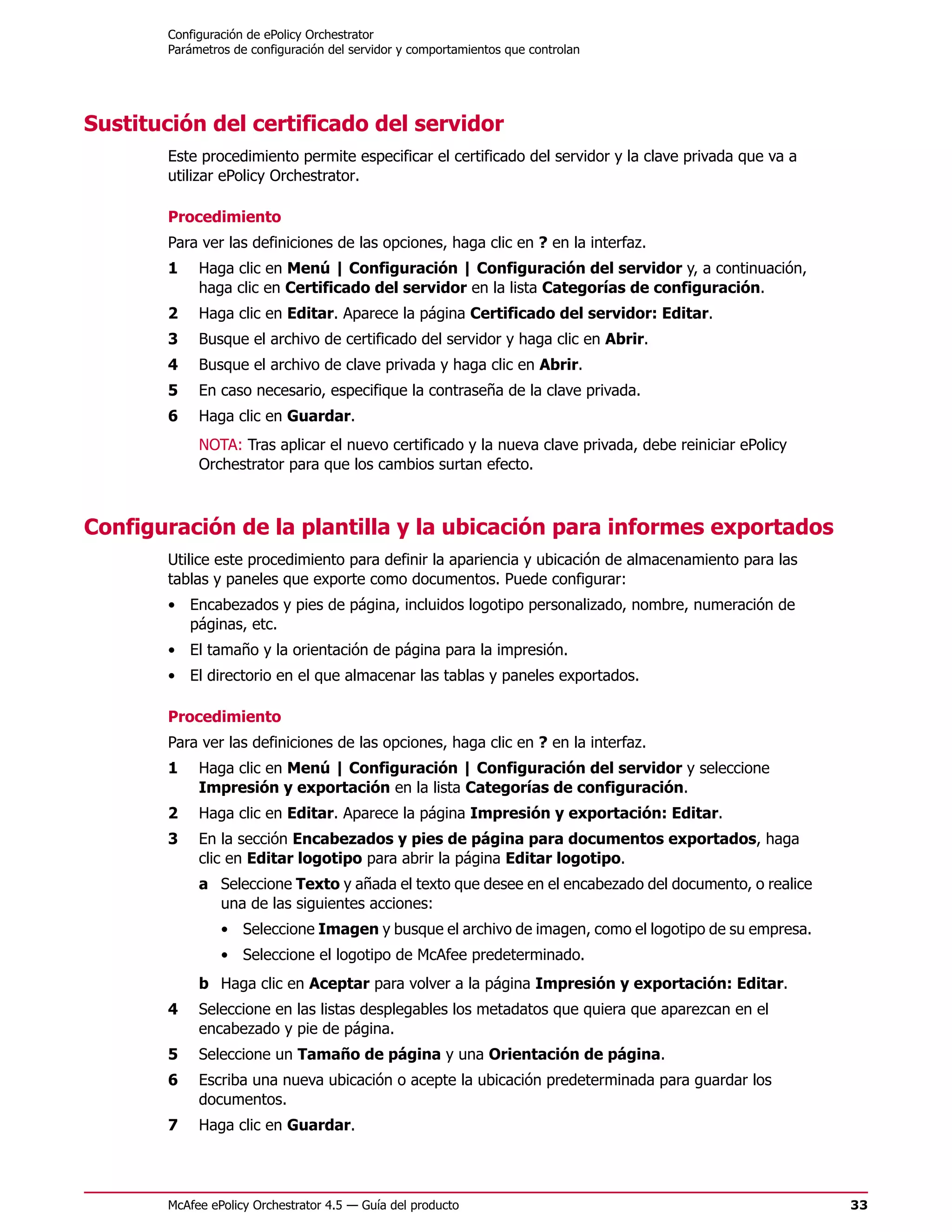

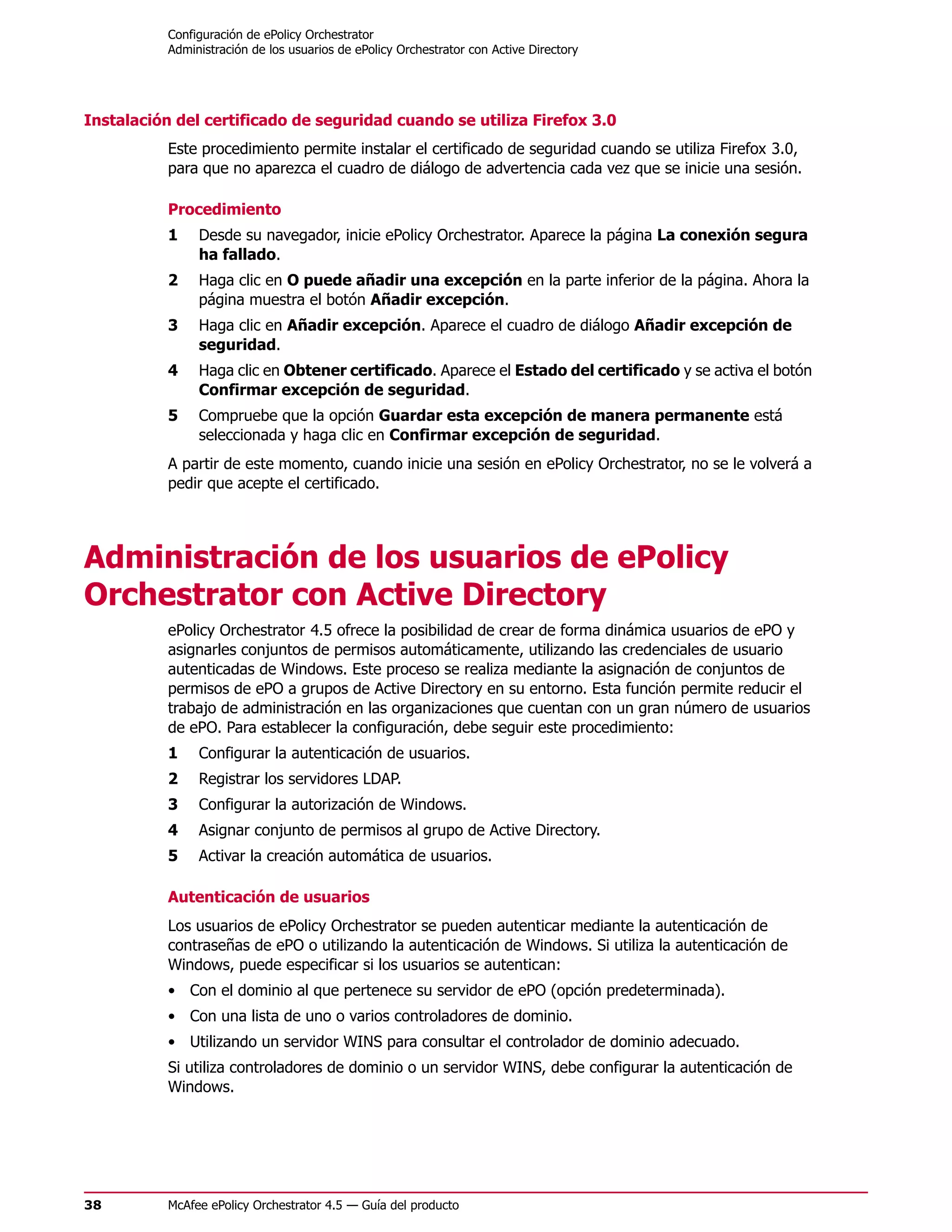

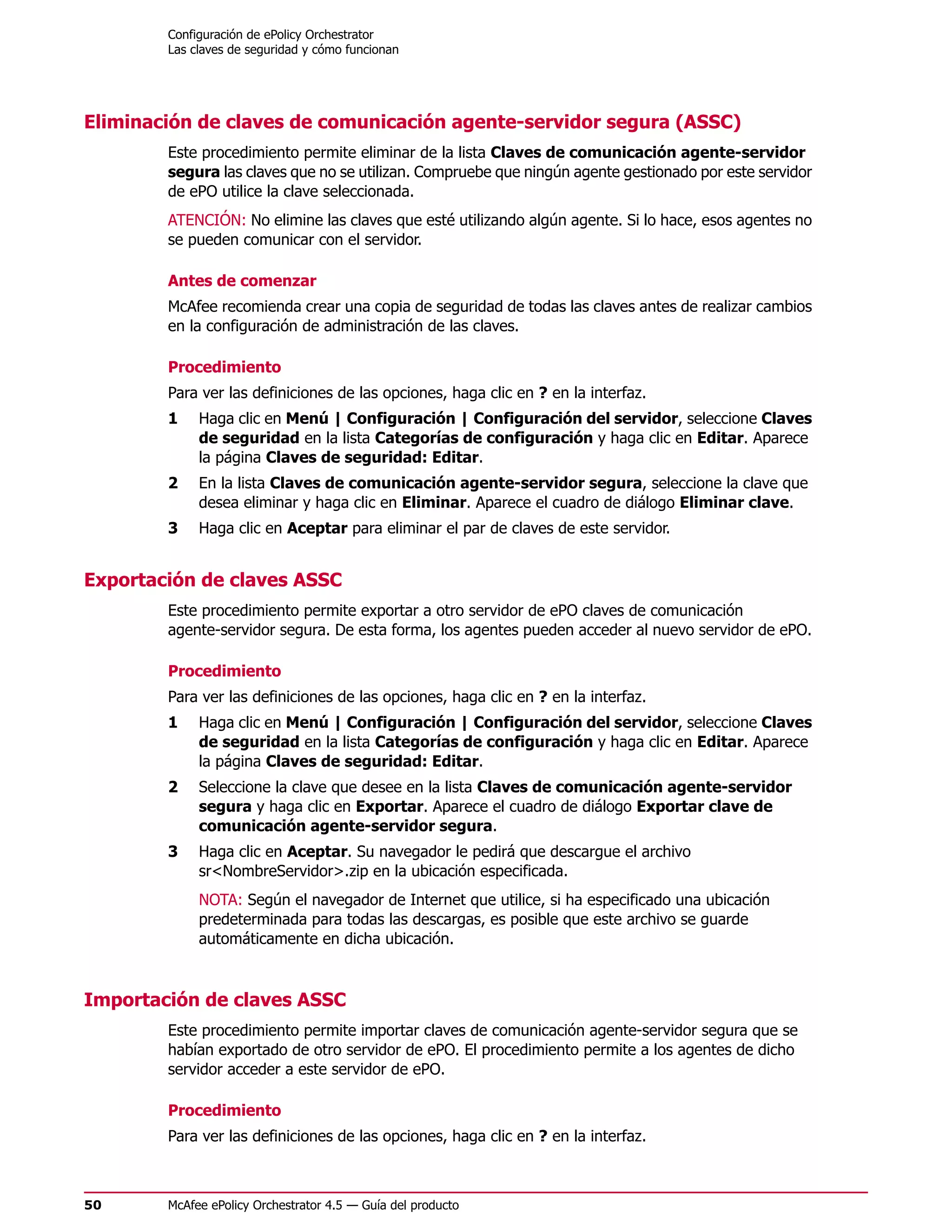

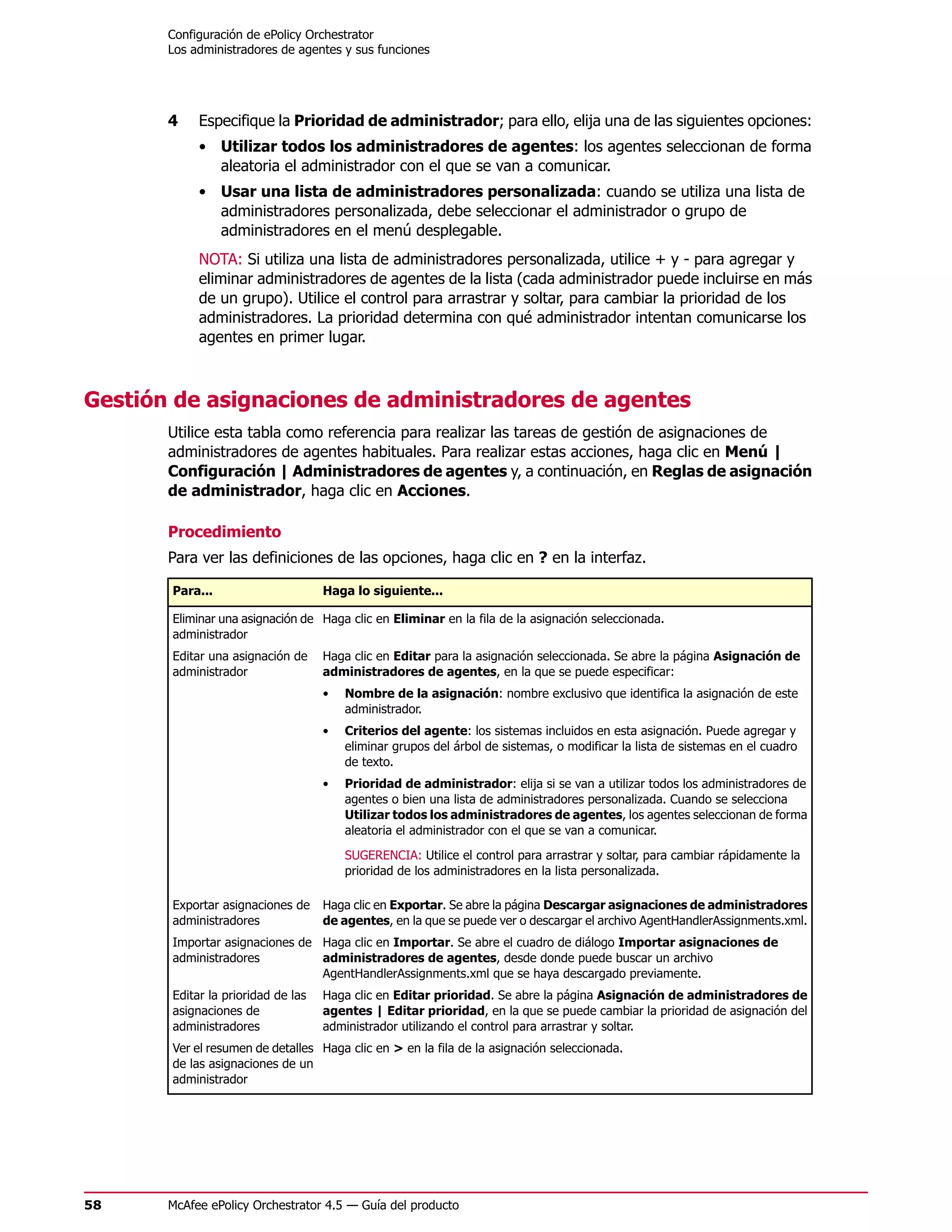

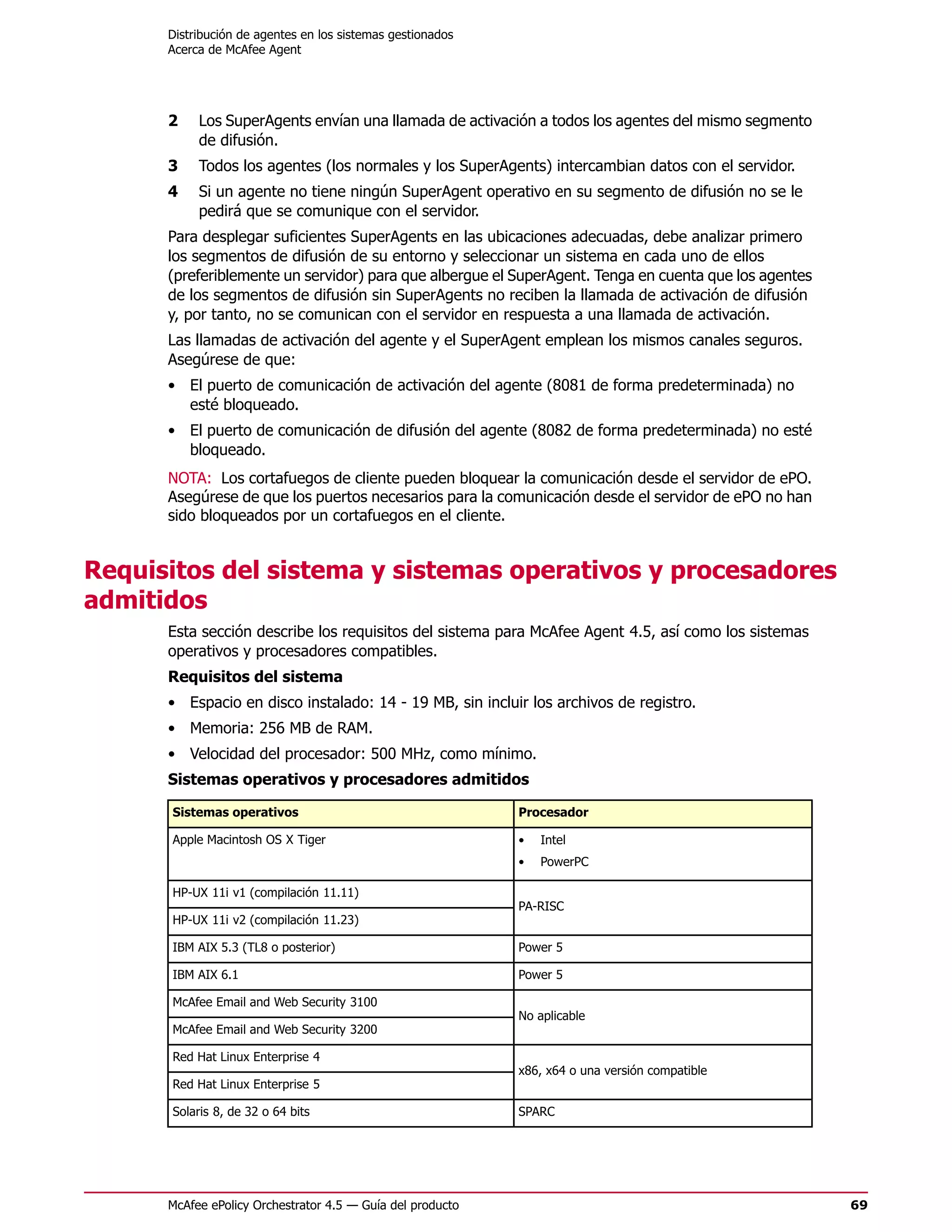

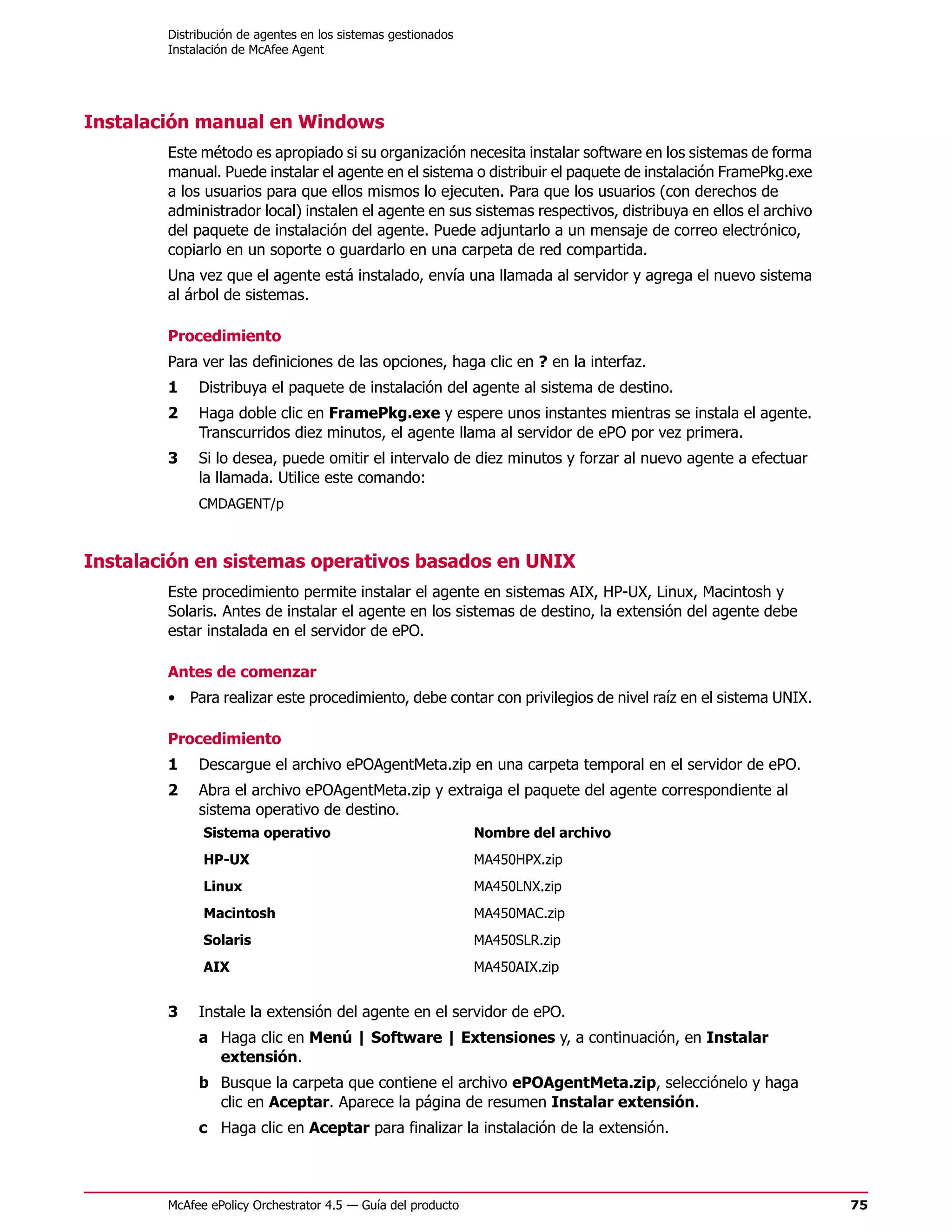

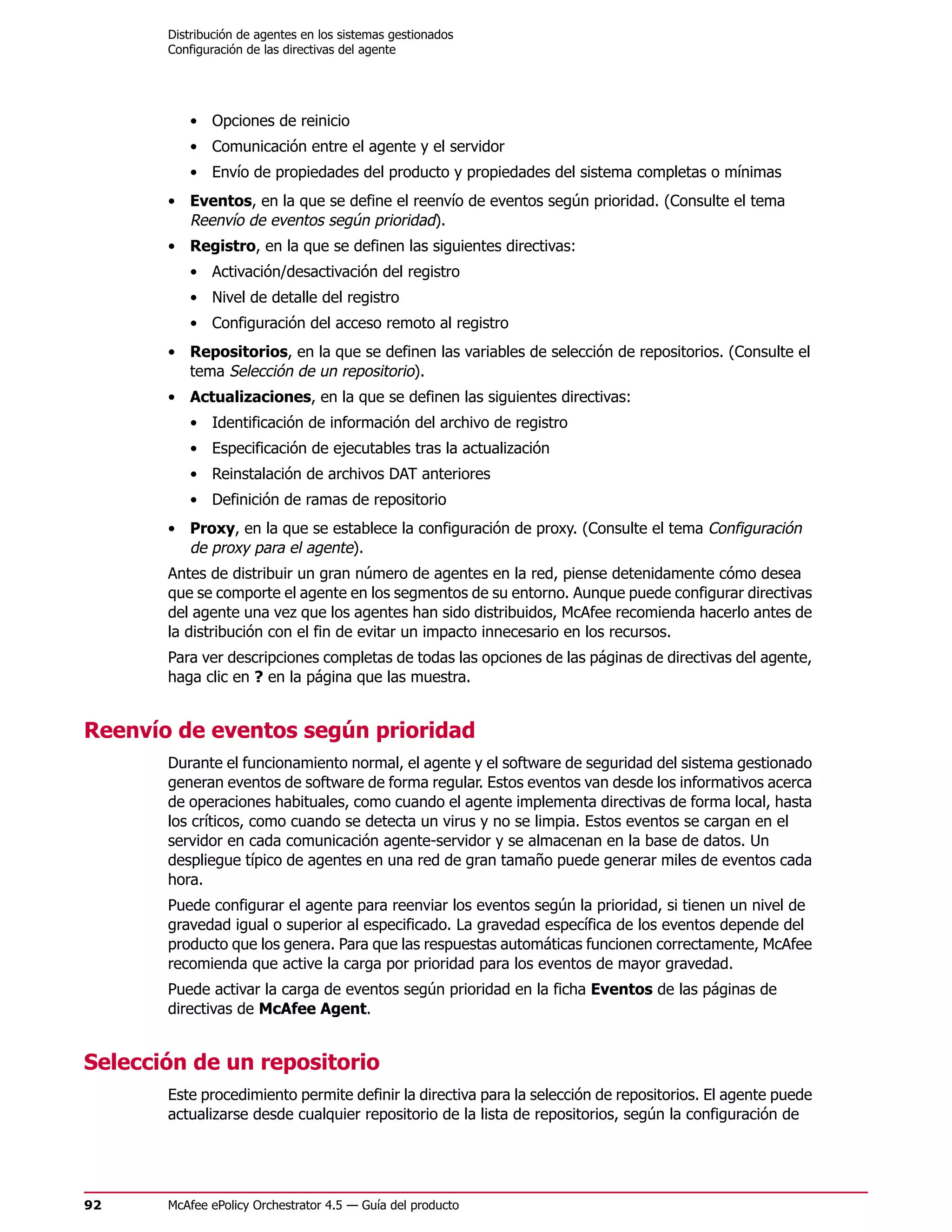

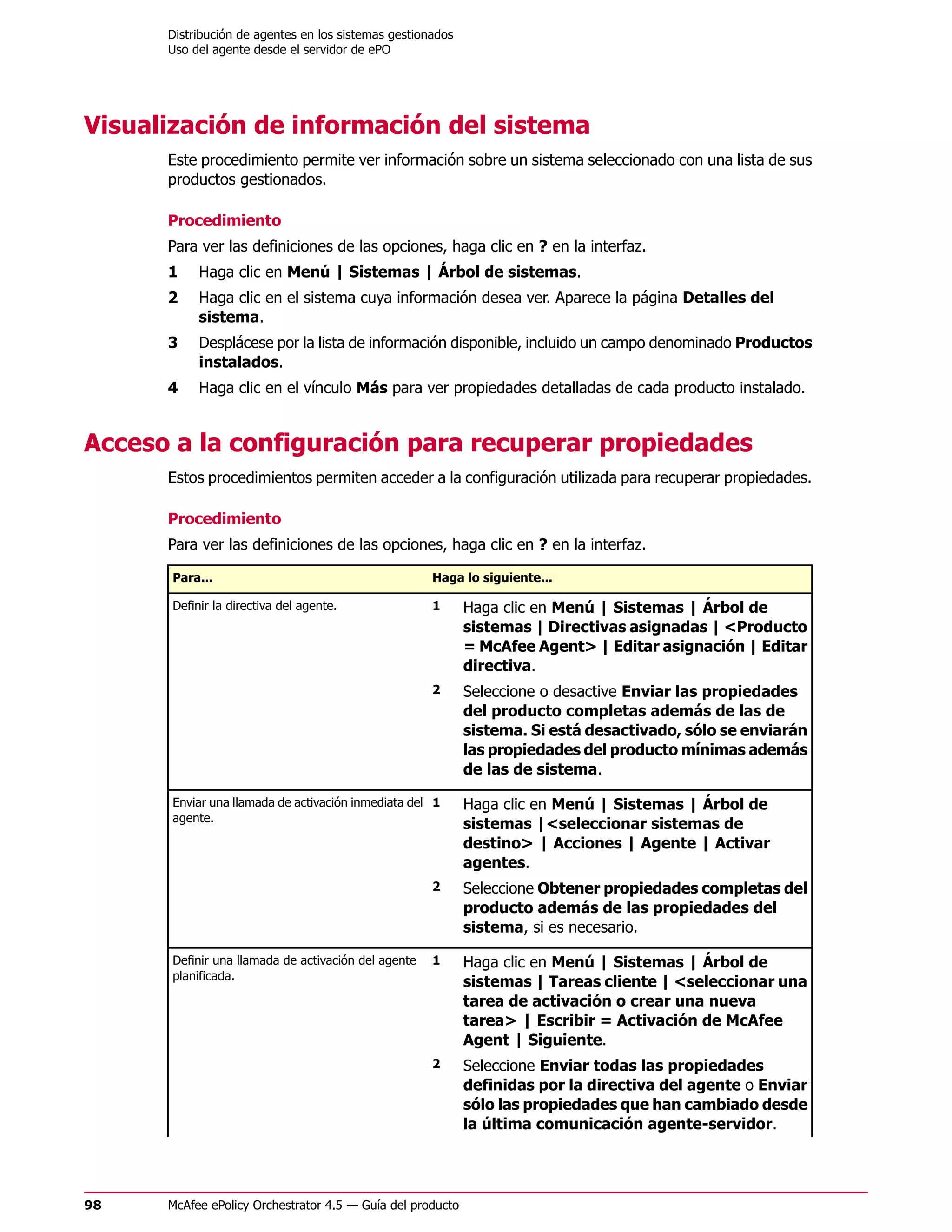

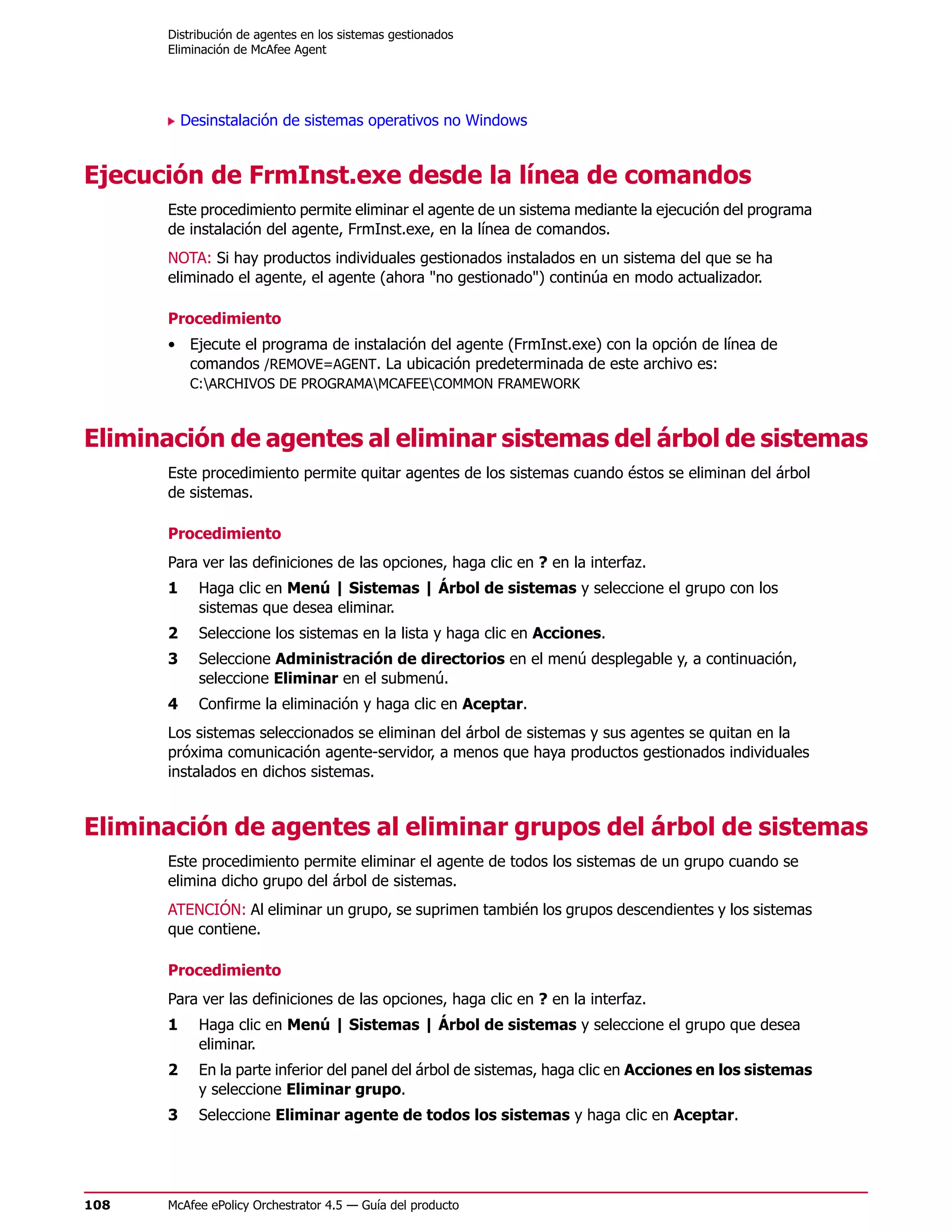

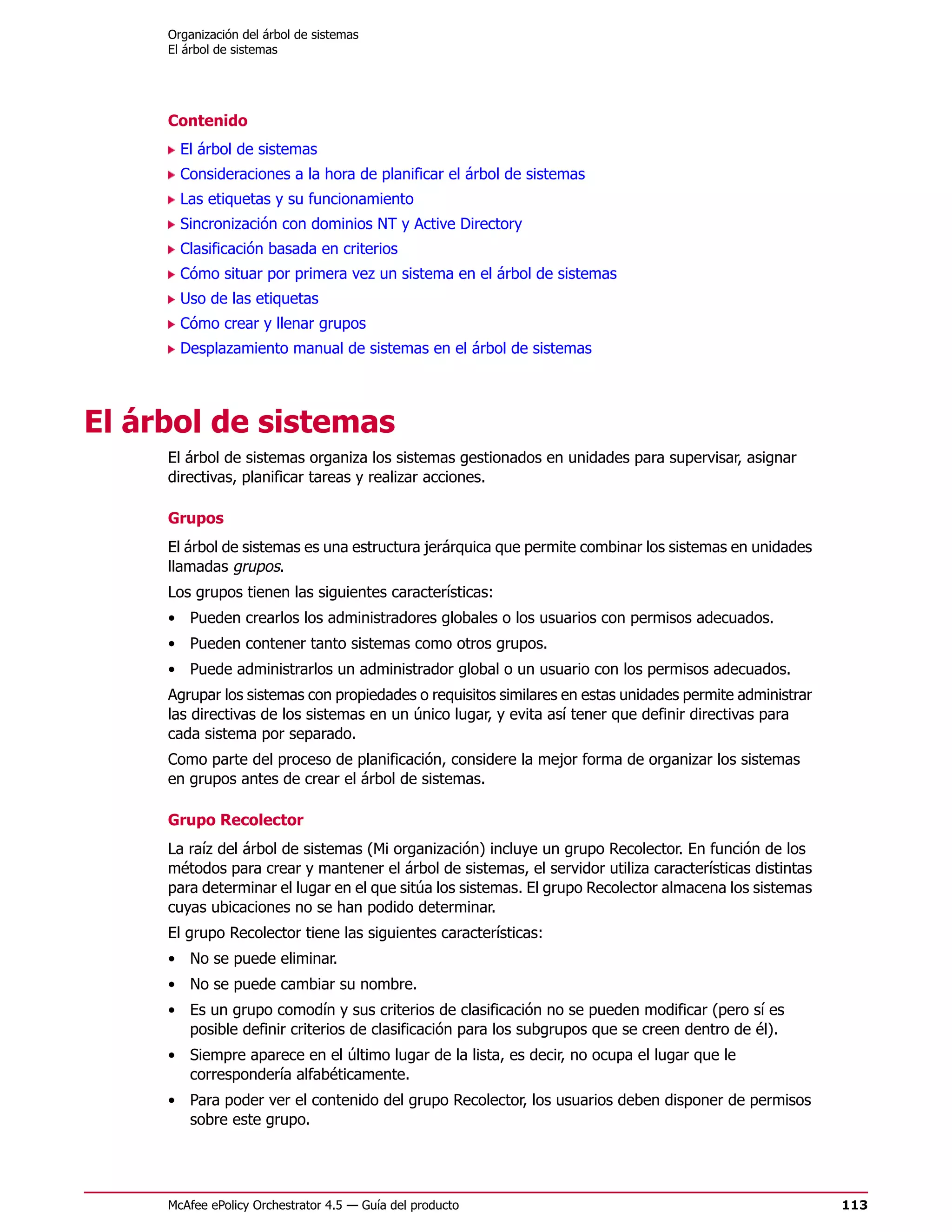

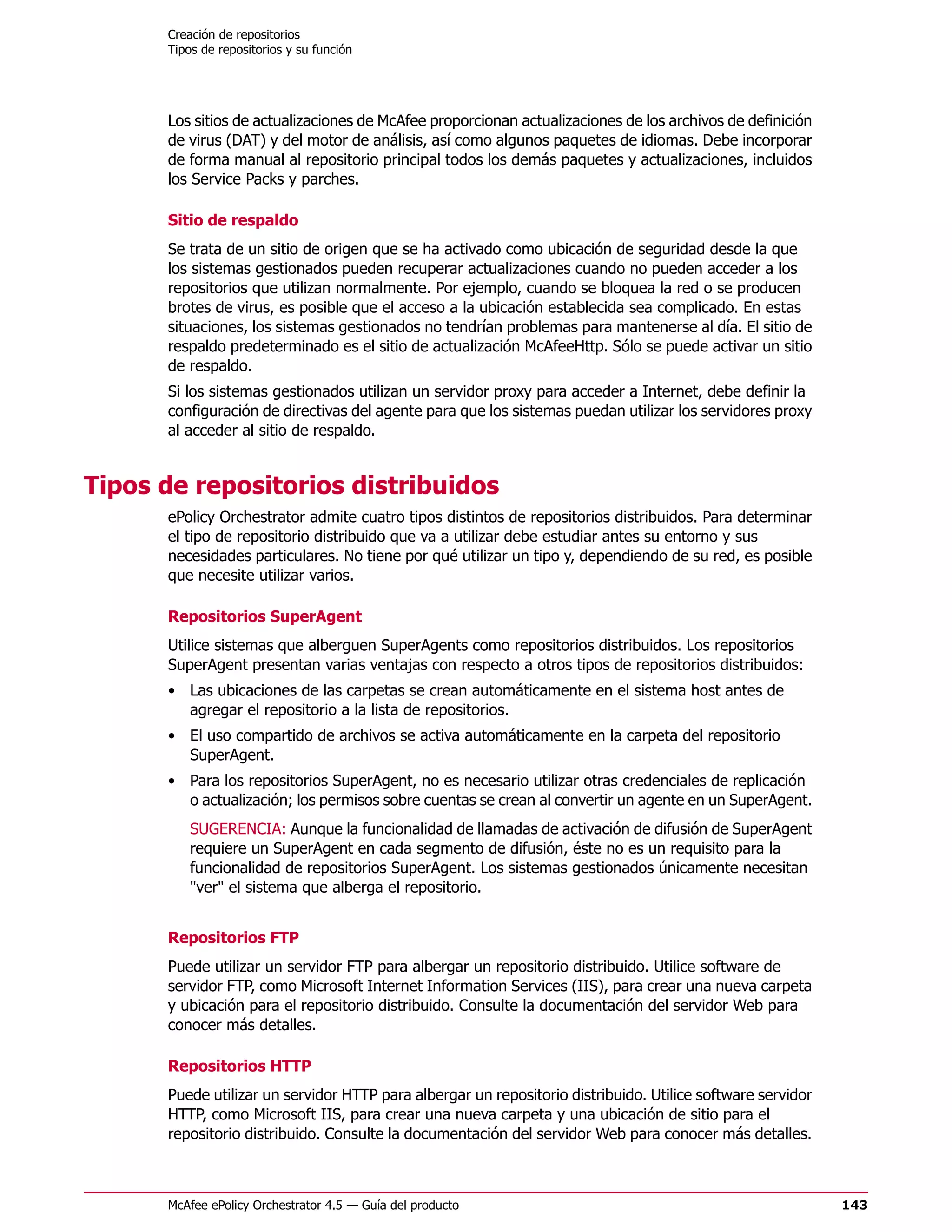

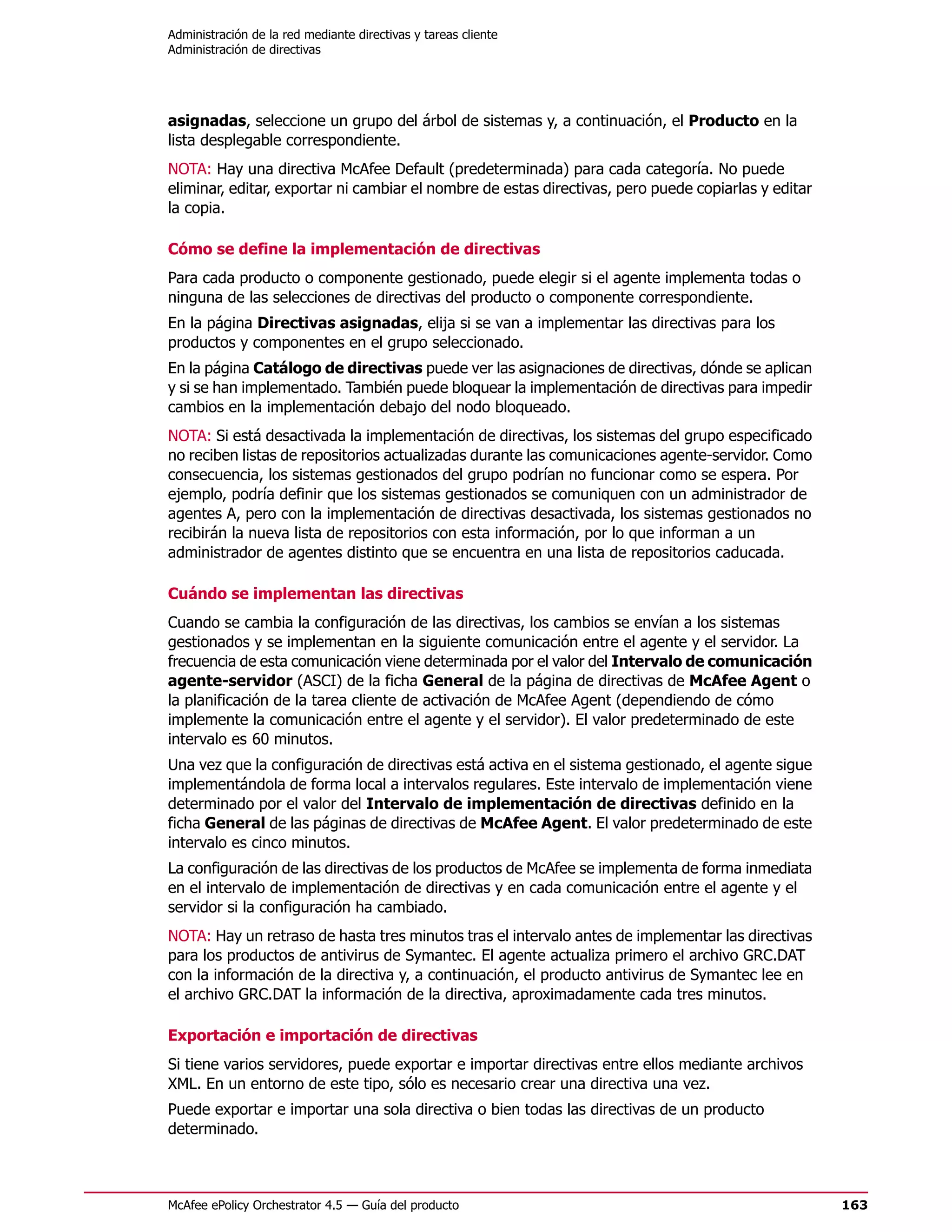

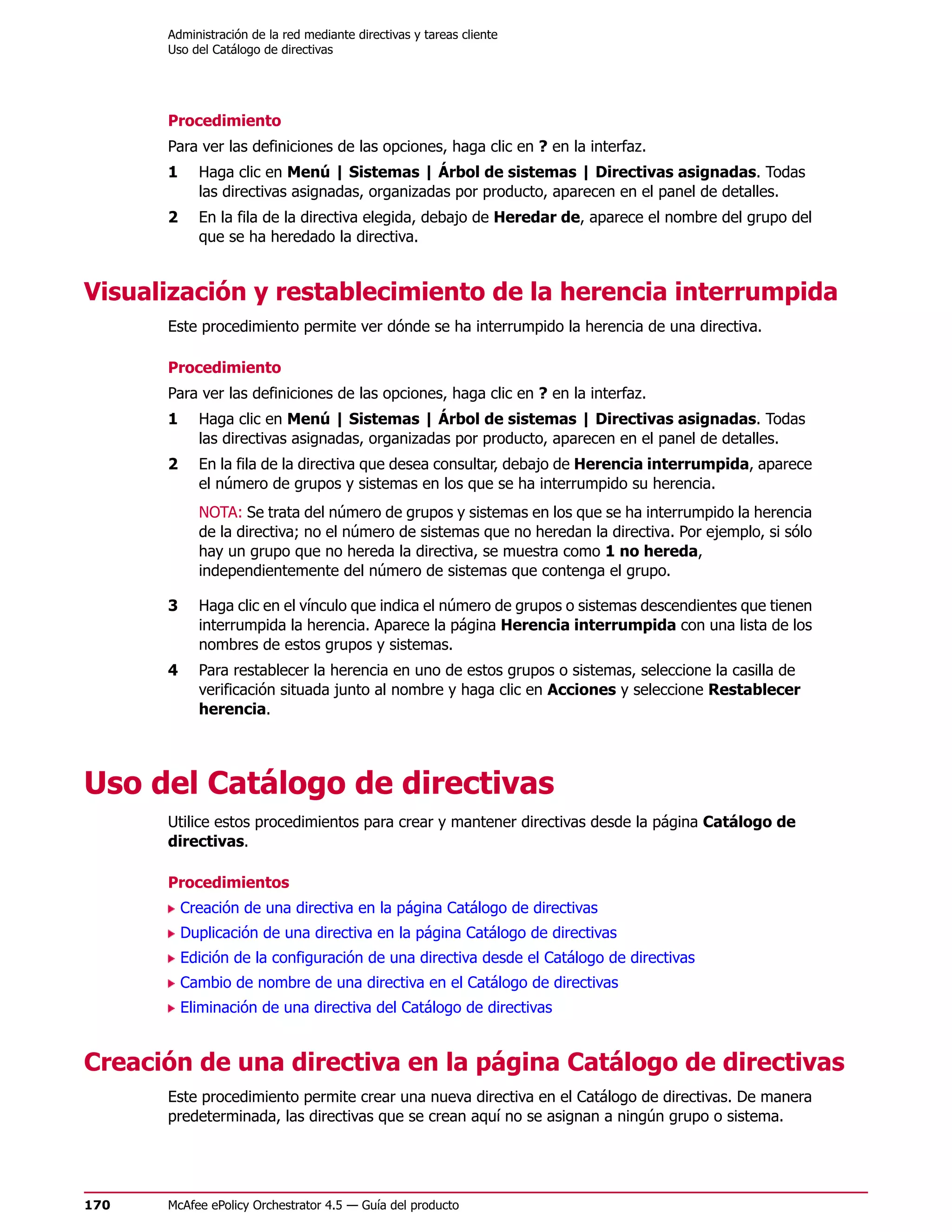

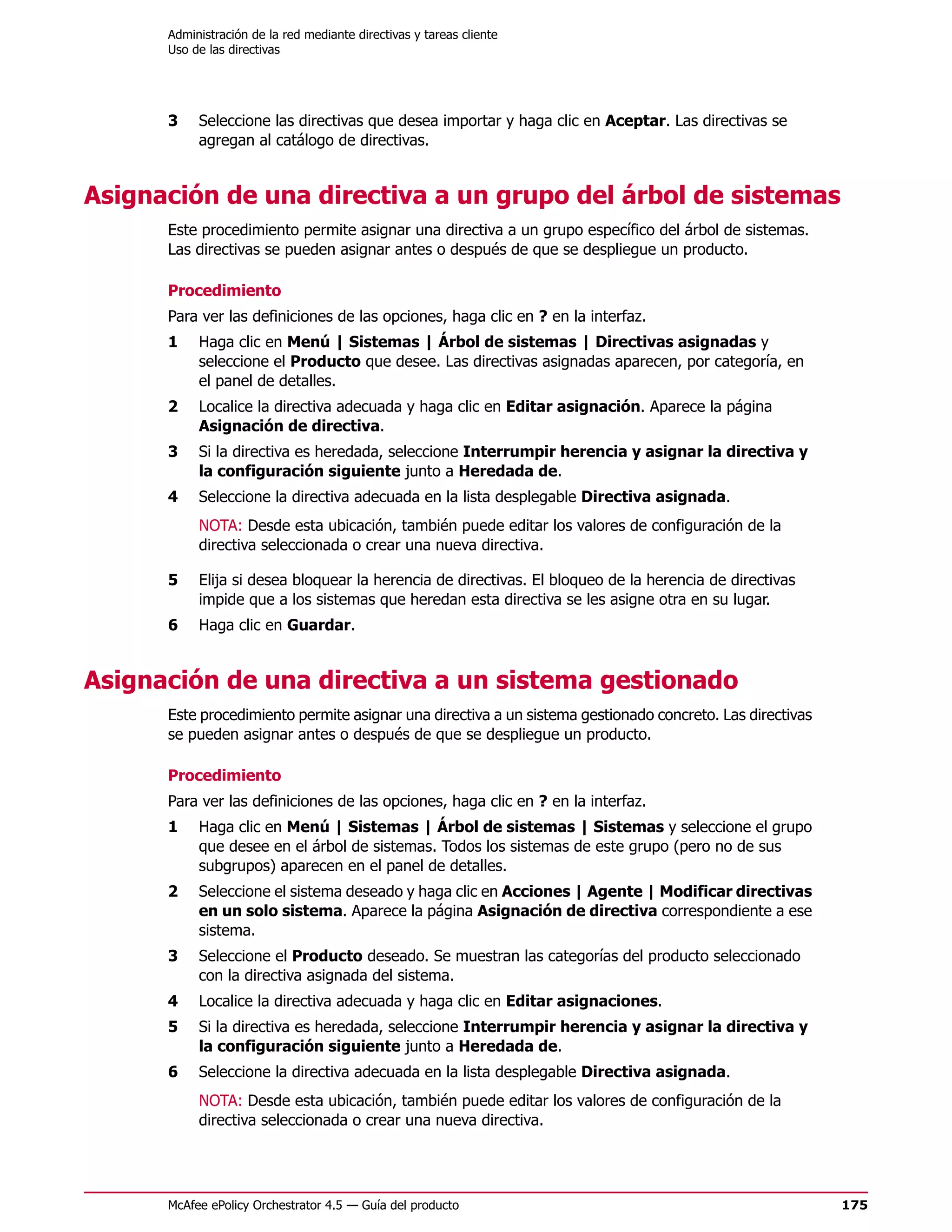

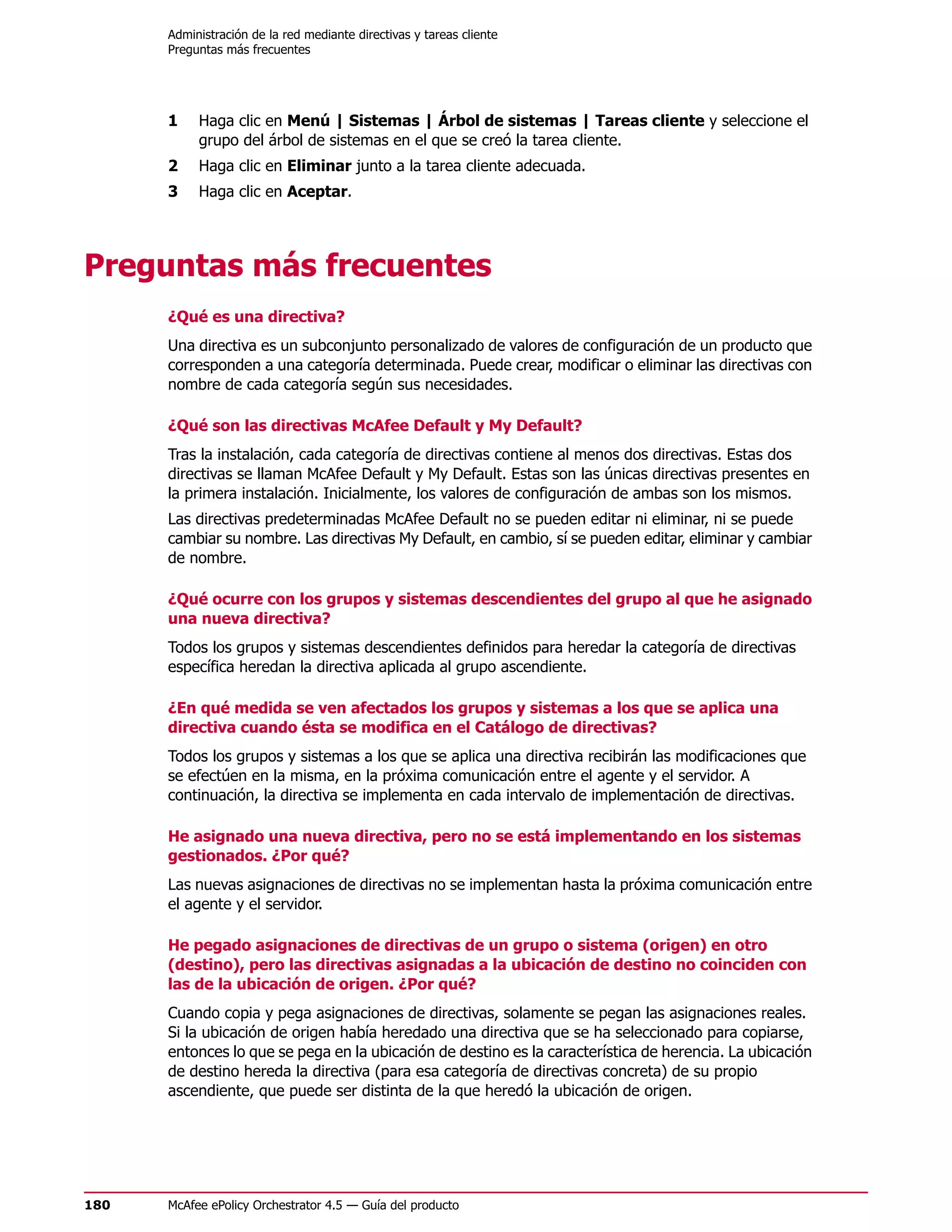

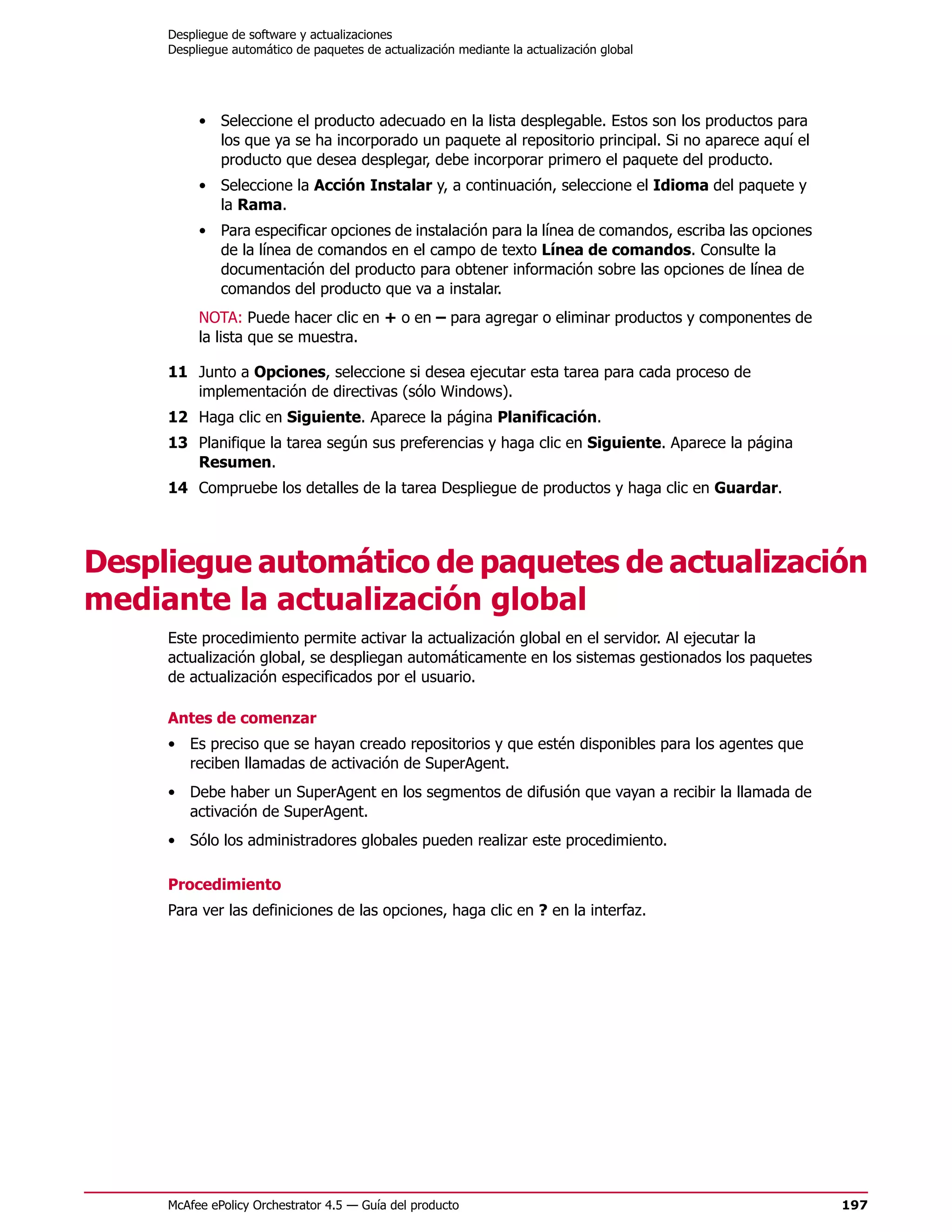

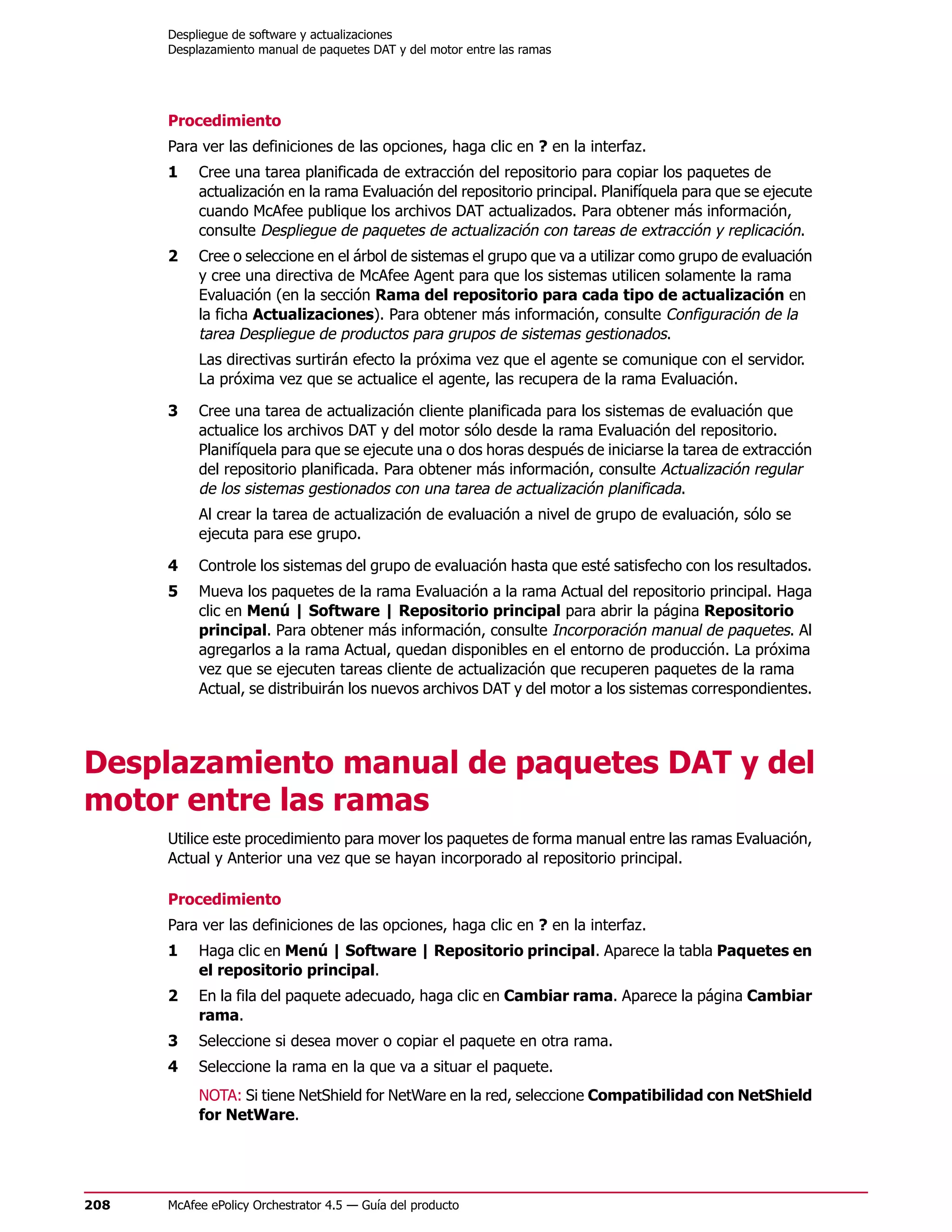

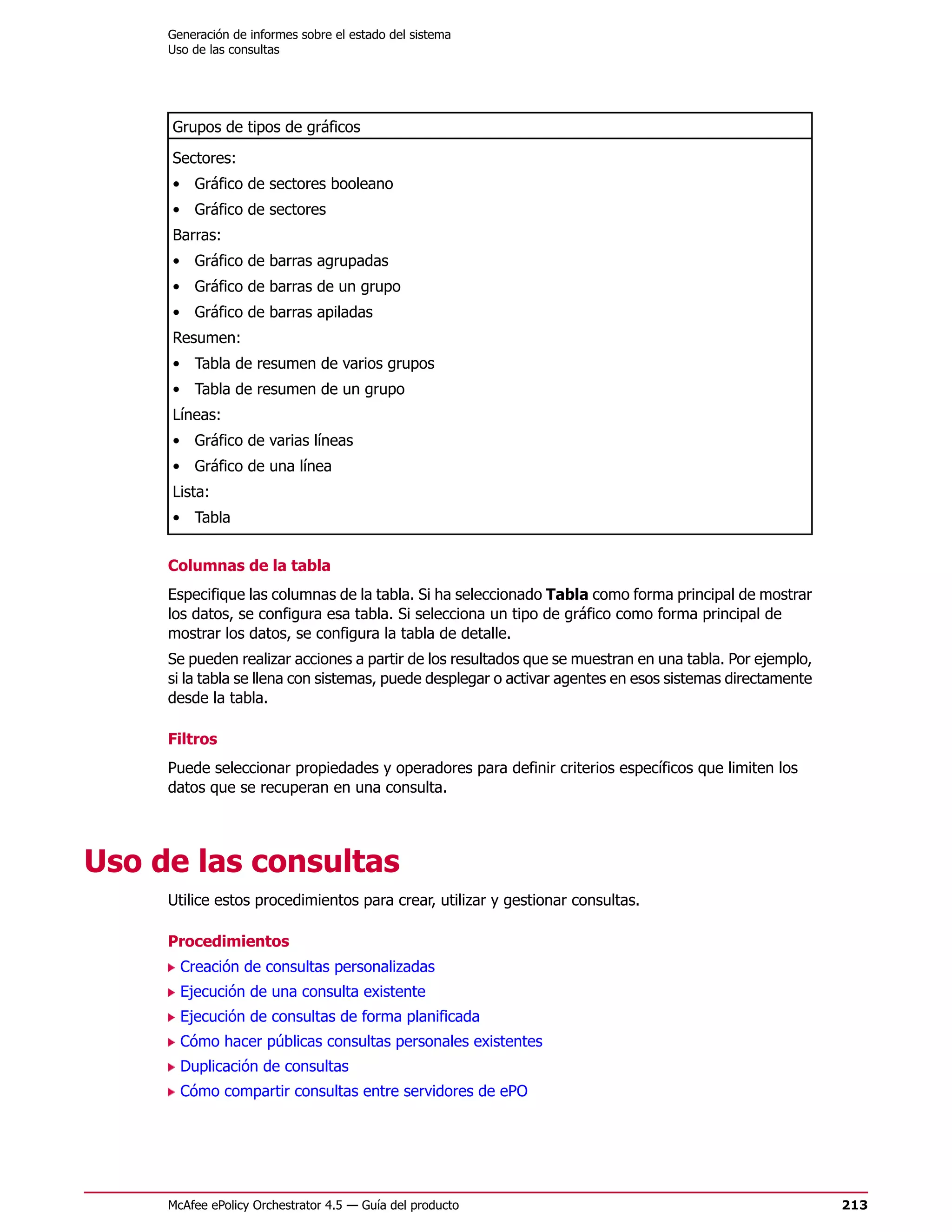

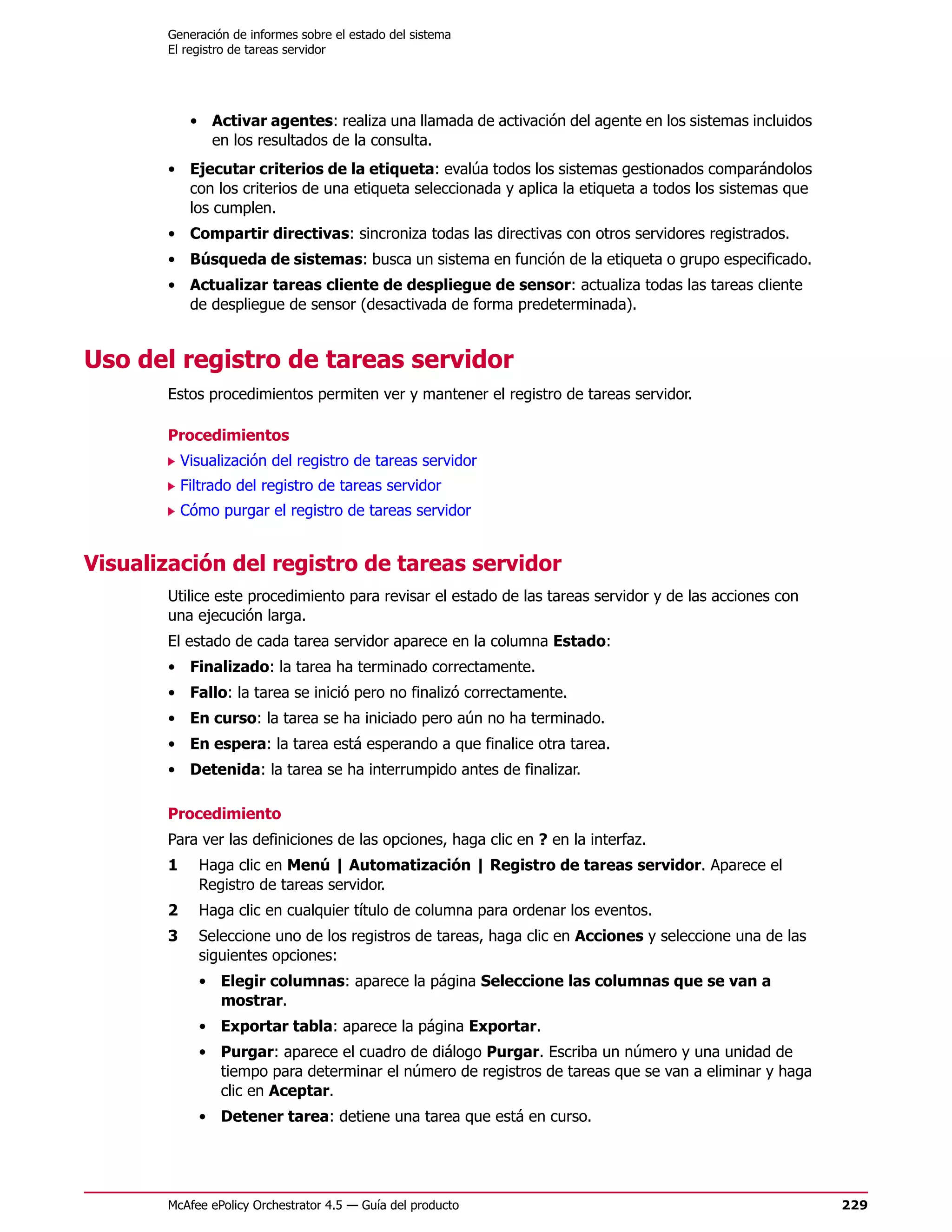

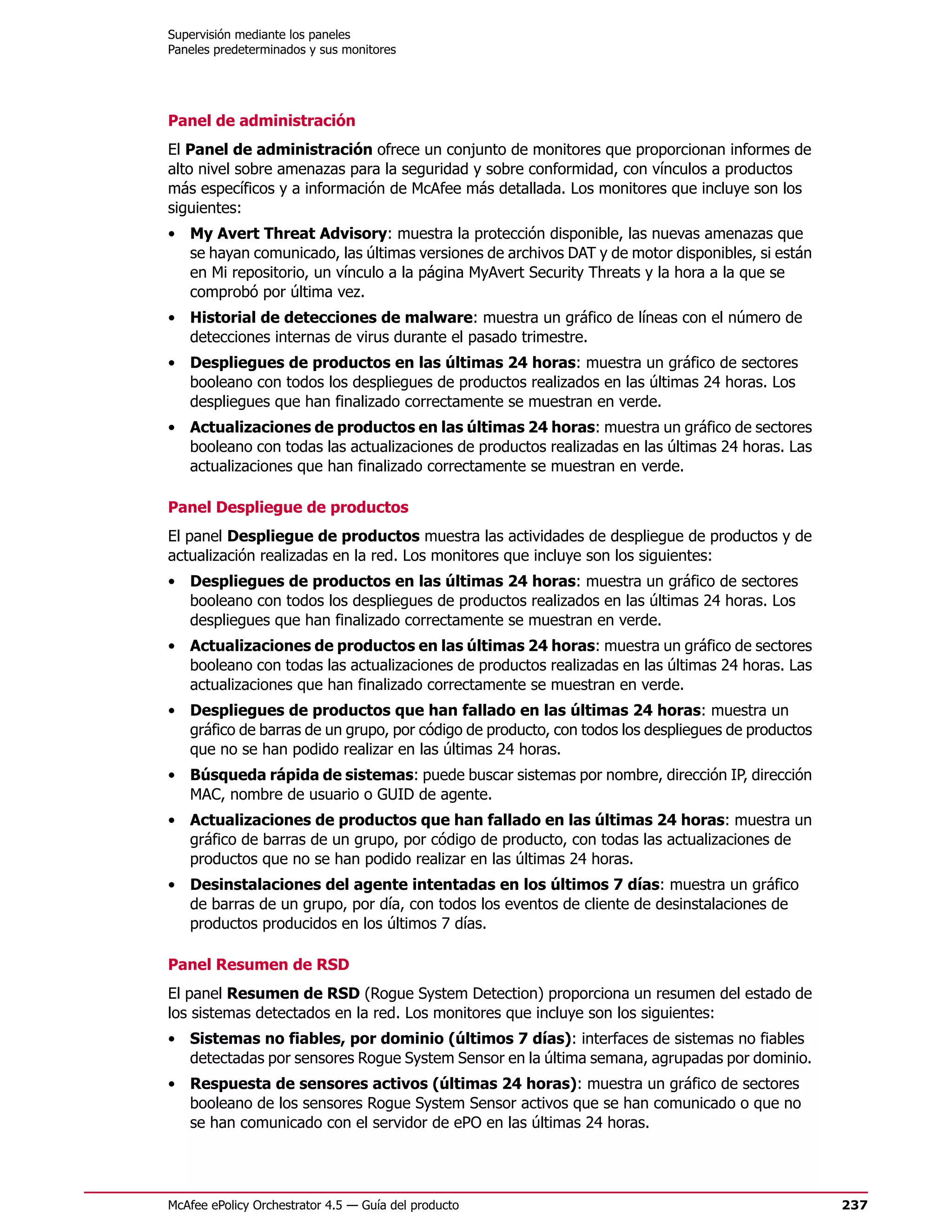

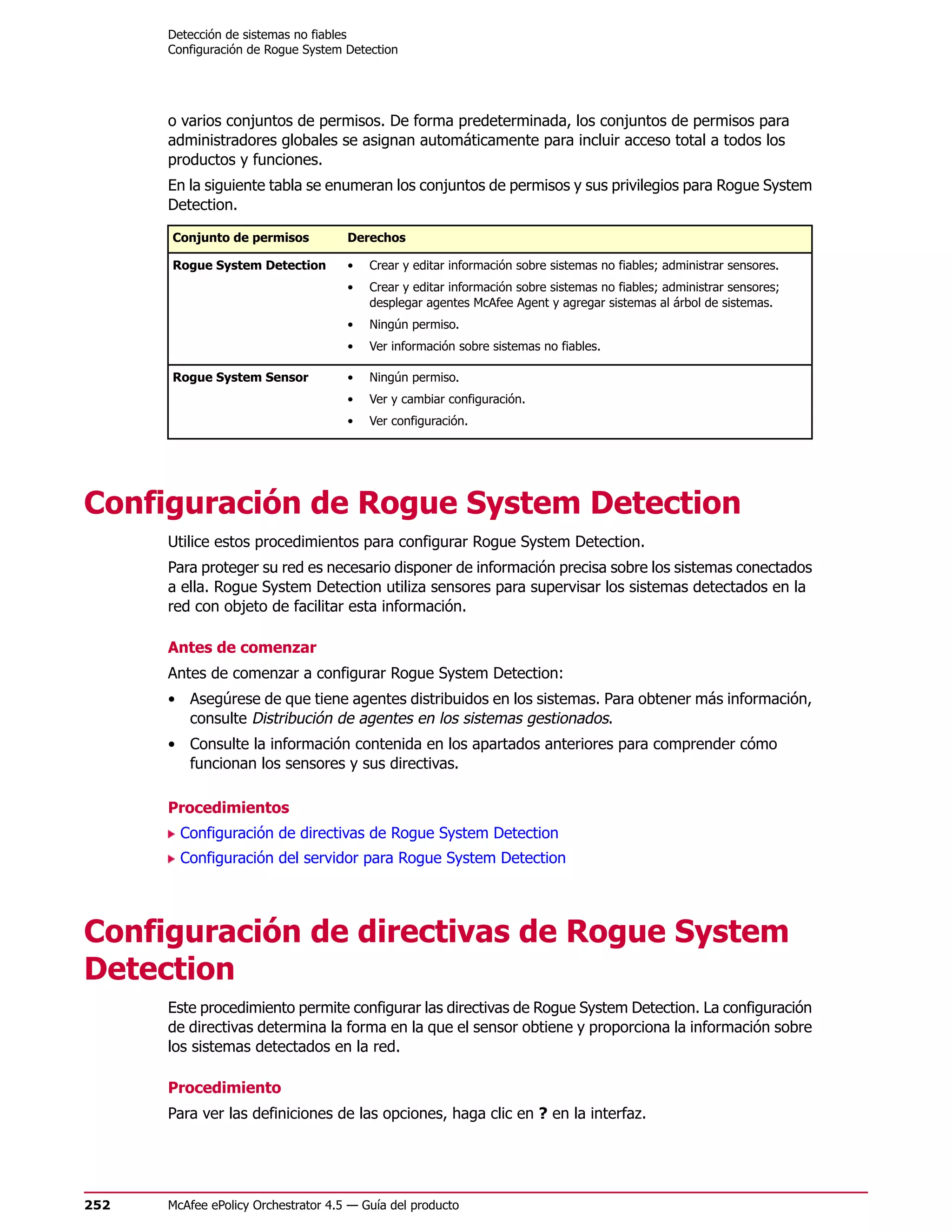

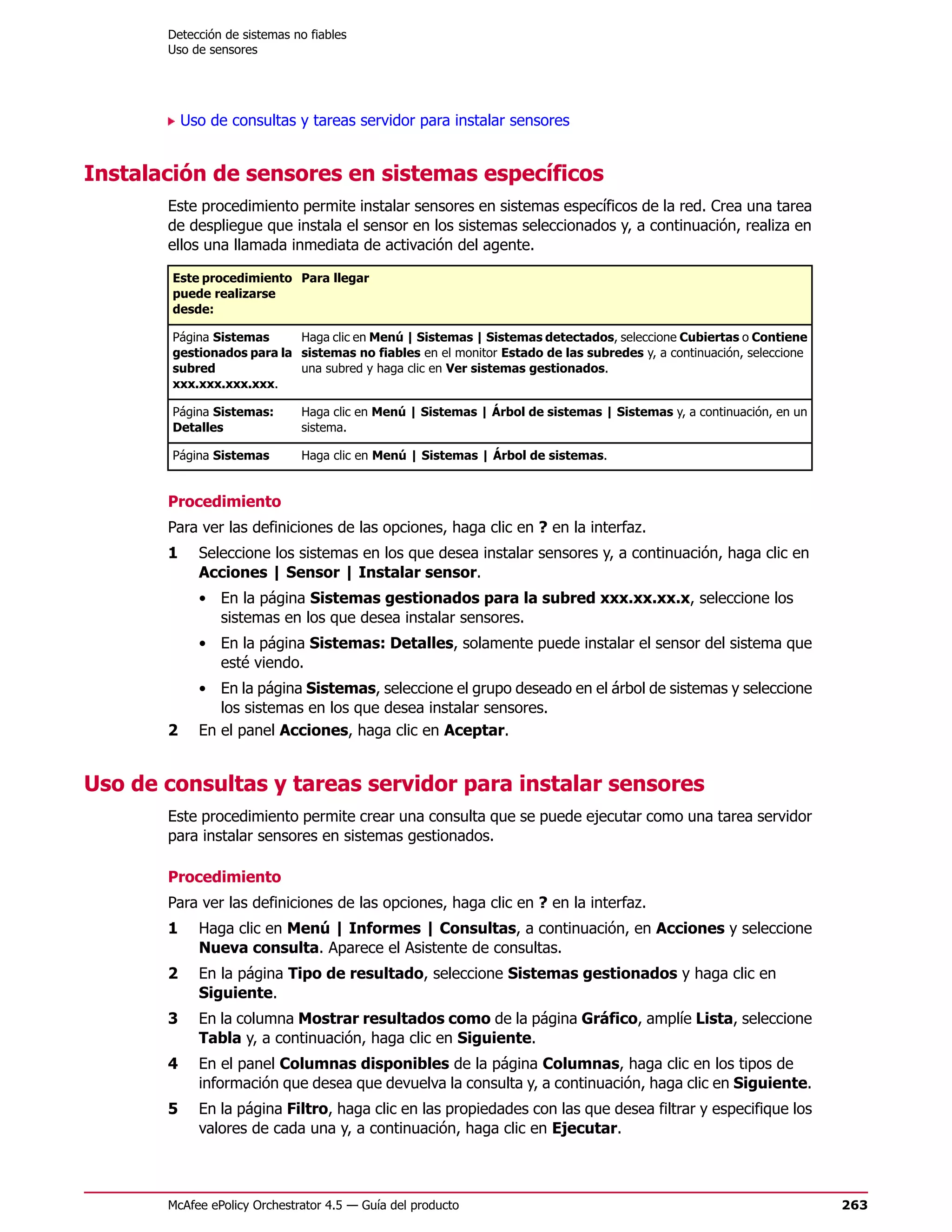

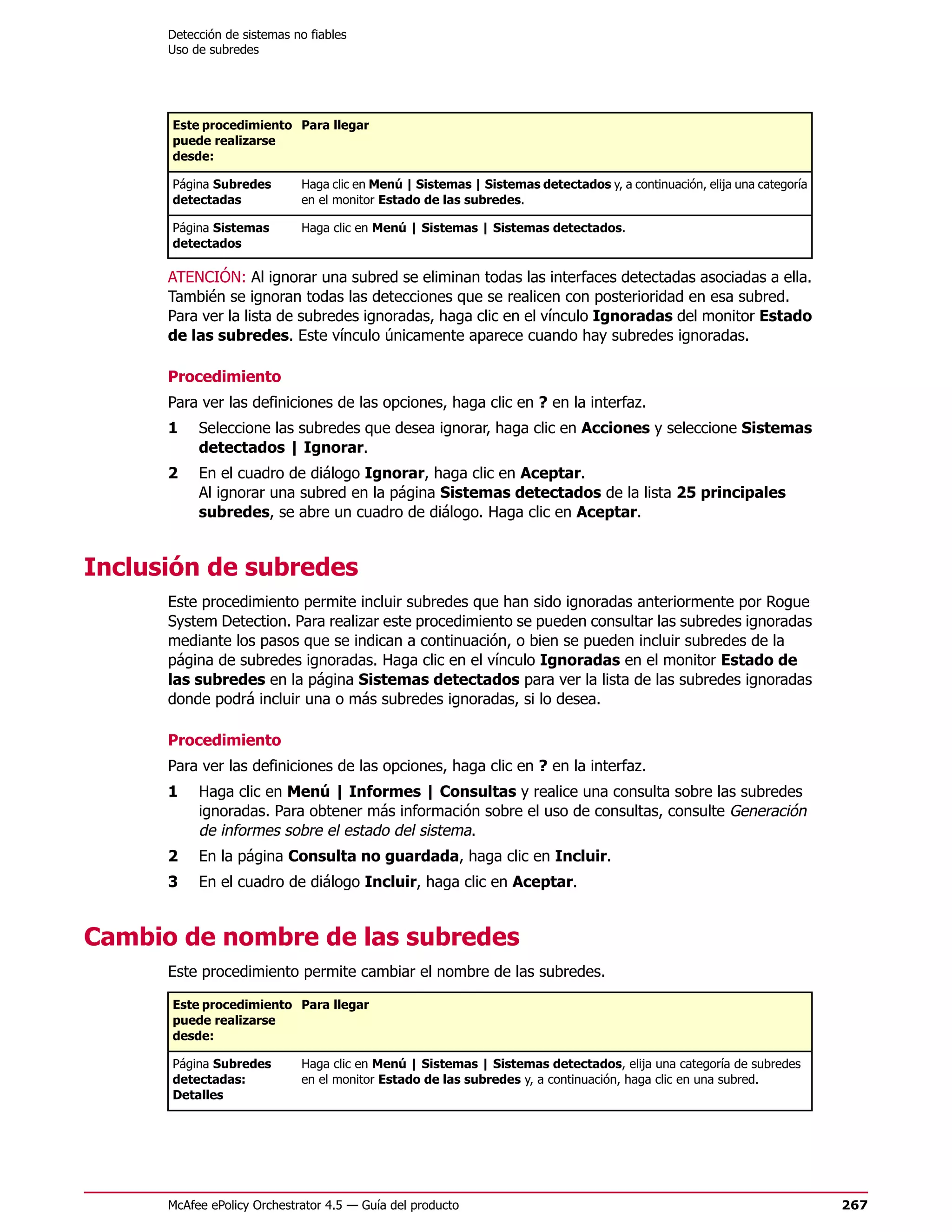

![Detección de sistemas no fiables

Consultas de Rogue System Detection predeterminadas

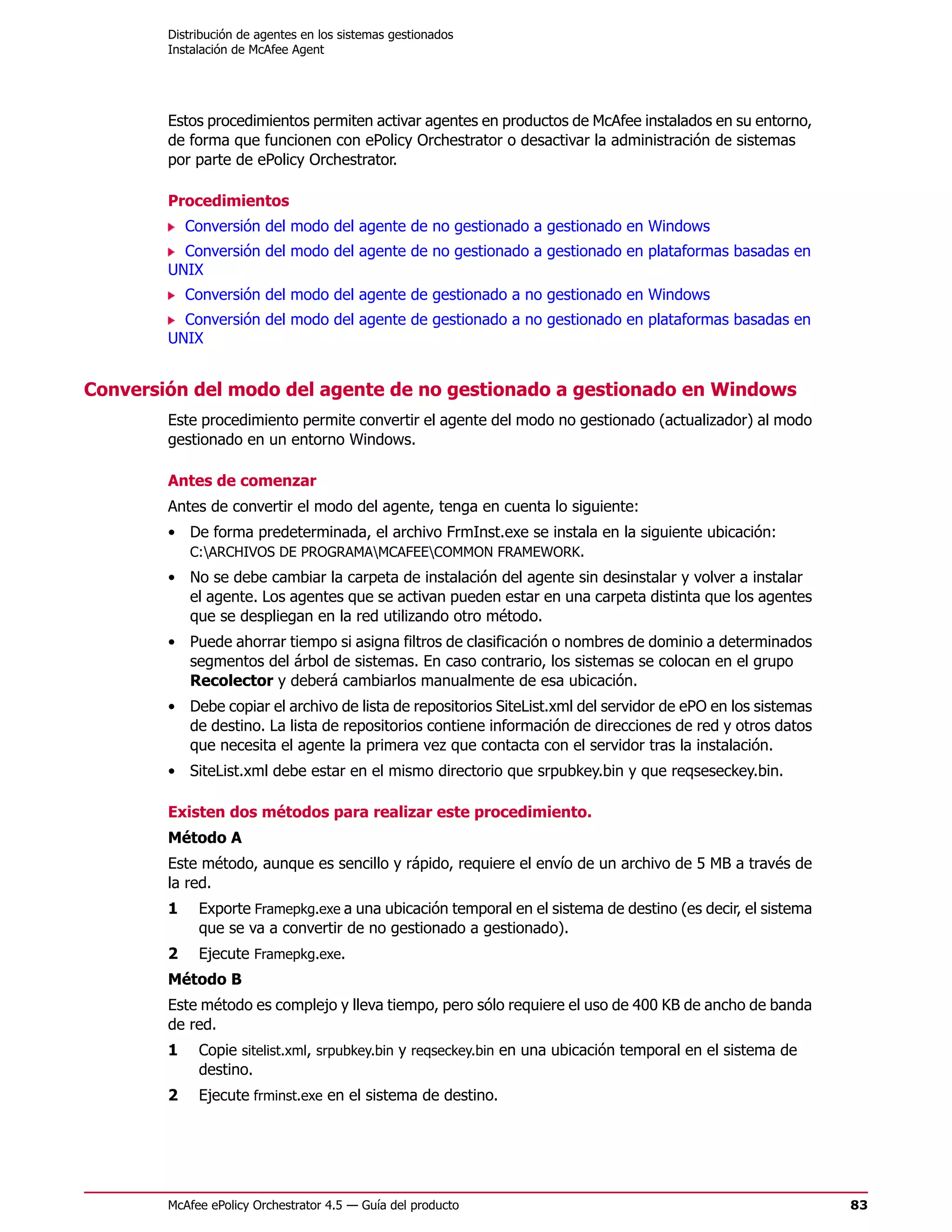

Conmutador Descripción

--port Omite el valor de configuración de puerto de servidor en el registro que especificó durante la

instalación.

NOTA: Este parámetro sólo se aplicará cuando se ejecute en modo de línea de comandos,

que requiere también el conmutador de línea de comandos --console.

Sintaxis de muestra:

sensor.exe --port “8081” --console

--server “[nombre del Omite el valor de configuración de nombre de servidor en el registro que especificó durante

servidor]” o la instalación.

“[dirección IP]”

NOTA: Este parámetro sólo se aplicará cuando se ejecute en modo de línea de comandos,

que requiere también el conmutador de línea de comandos --console.

Sintaxis de muestra:

sensor.exe --server “NombredeMiServidor” --console

--uninstall Anula el registro del sensor con el Administrador de control de servicios de Windows.

--version Imprime la versión del sensor y sale.

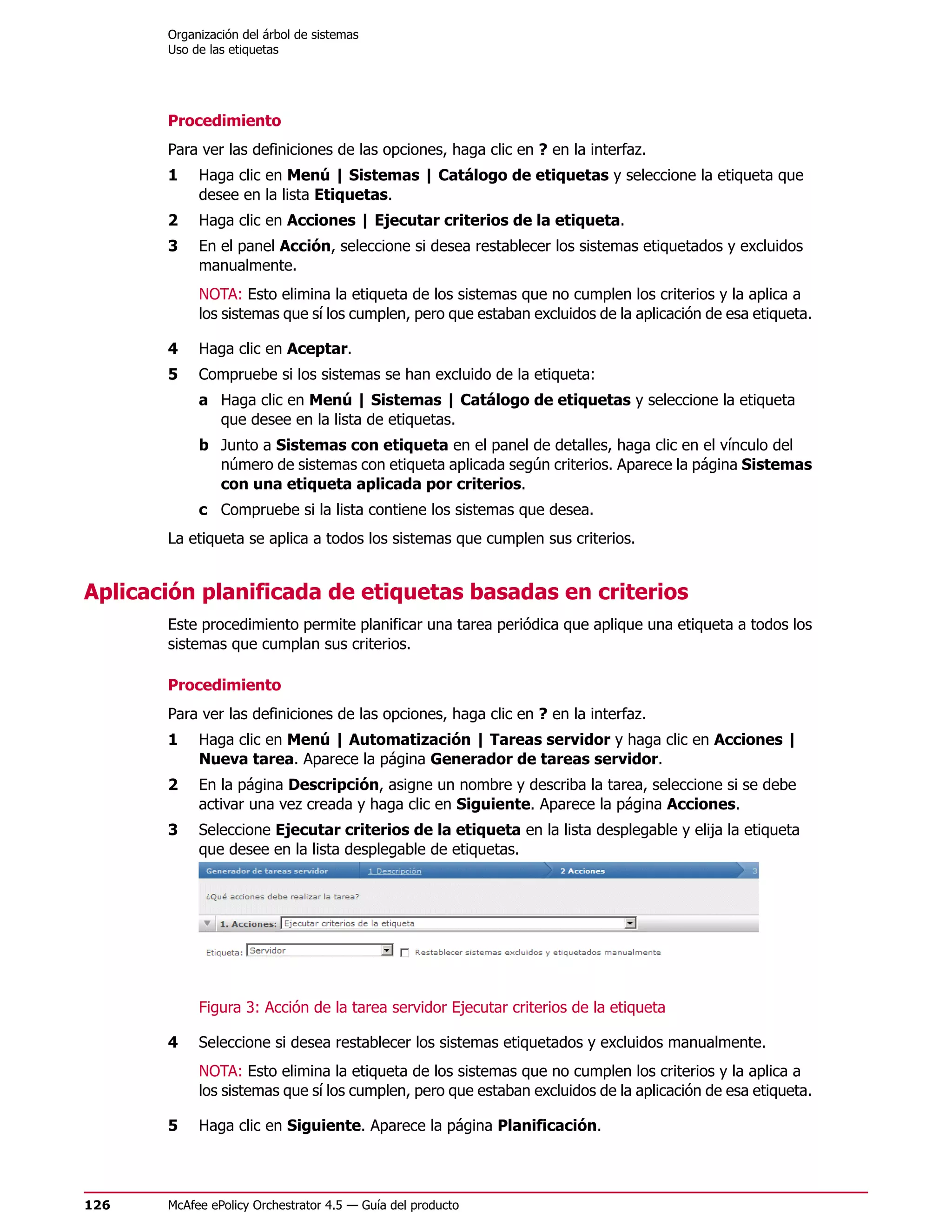

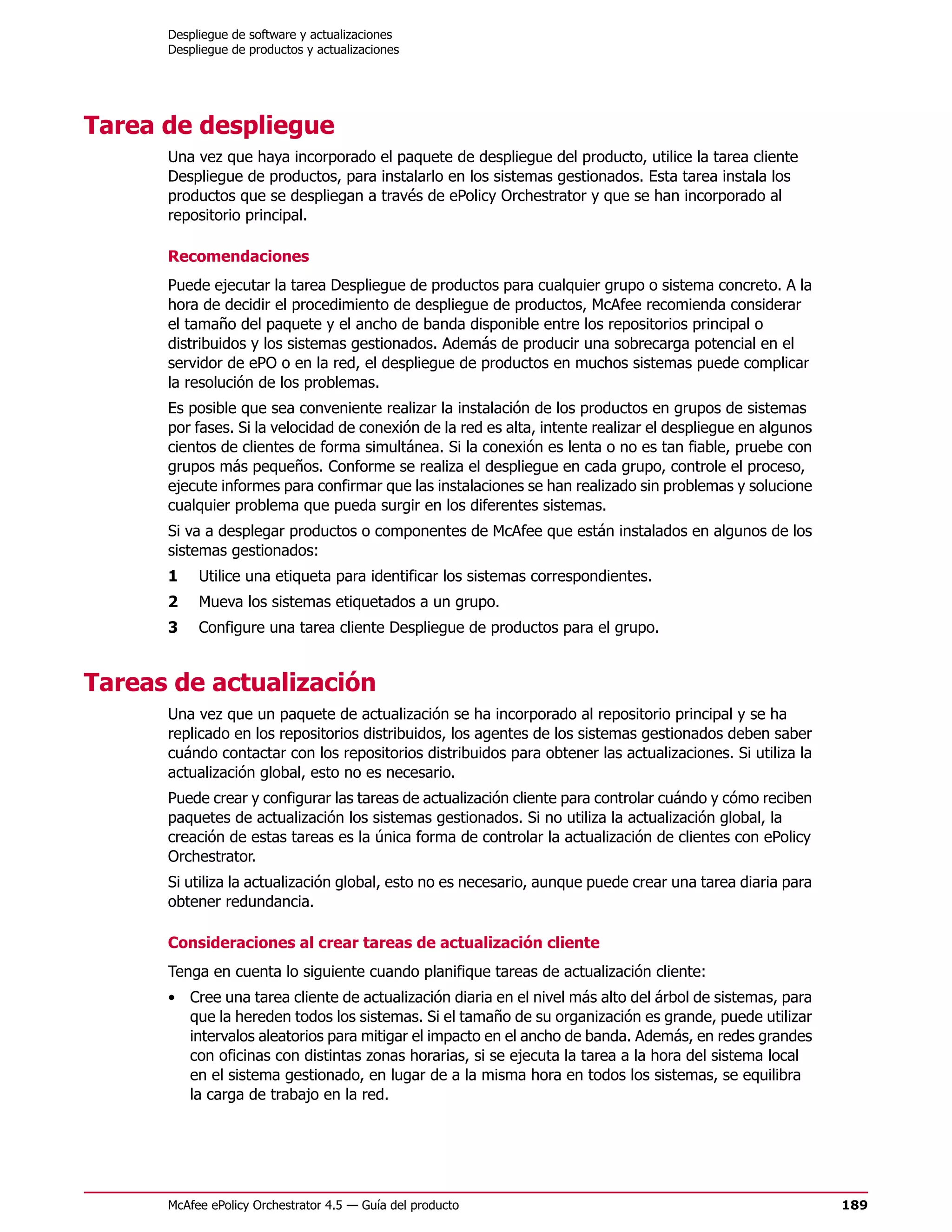

Consultas de Rogue System Detection

predeterminadas

Rogue System Detection proporciona consultas predeterminadas que puede utilizar para recuperar

información específica de la red. Estas consultas pueden modificarse o duplicarse igual que

otras consultas de ePolicy Orchestrator. También puede crear consultas predeterminadas,

mostrar resultados de las consultas en los monitores de panel, así como agregar monitores de

panel a la sección Paneles de ePolicy Orchestrator. Para obtener más información sobre el uso

de paneles, consulte Supervisión mediante los paneles.

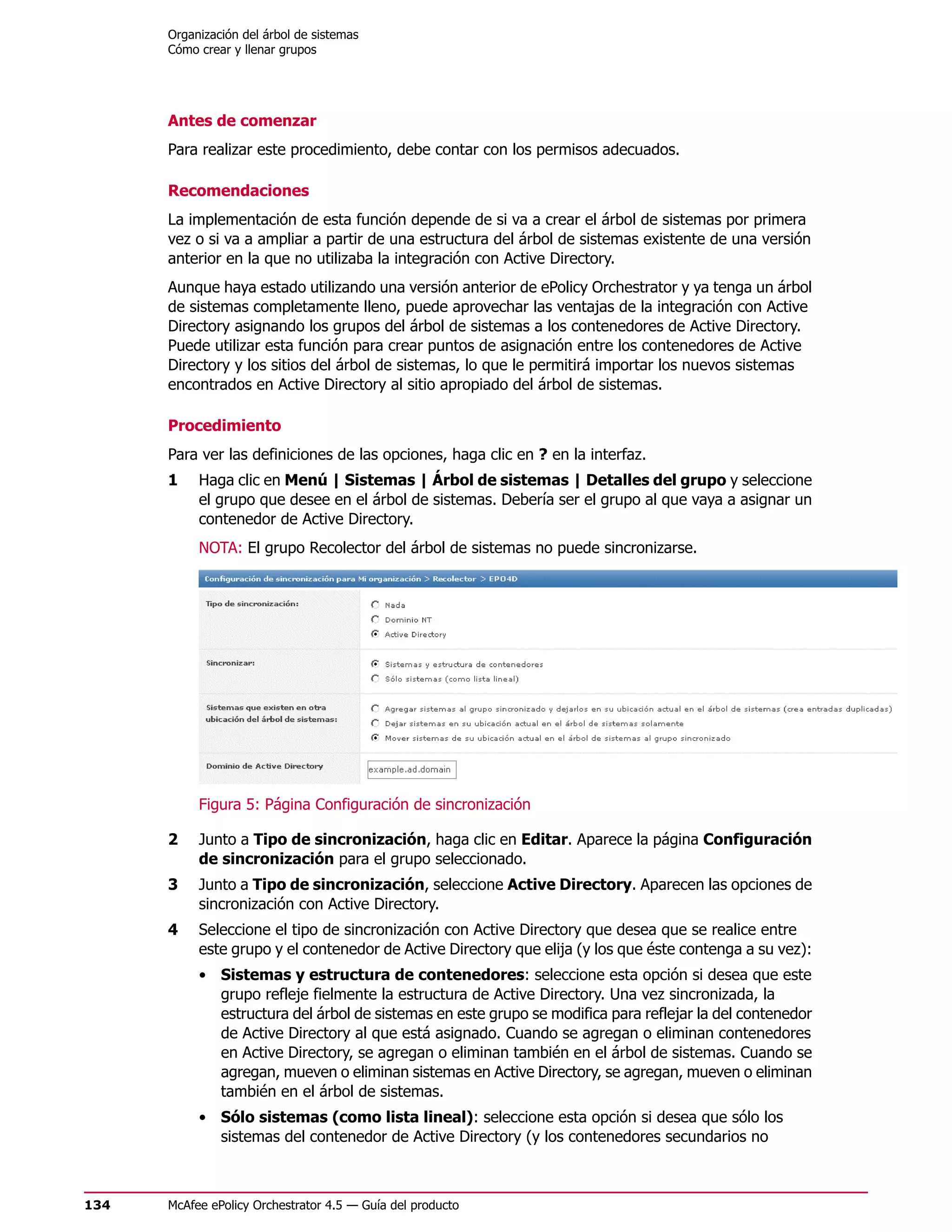

Definiciones de consultas de Rogue System Detection

Consulta Definición

Respuesta de Devuelve los detalles de los sensores activos instalados en la red en las últimas 24 horas, en

sensores activos un formato de gráfico circular.

(últimas 24 horas)

Respuesta de Devuelve los detalles de los sensores pasivos instalados en la red en las últimas 24 horas, en

sensores pasivos formato de gráfico circular.

(últimas 24 horas)

Sistemas no fiables, Devuelve los detalles de los sistemas detectados en la red como no fiables en los últimos siete

por dominio días, agrupados por dominio y en formato de tabla.

(últimos 7 días)

Sistemas no fiables, Devuelve los detalles de los sistemas detectados en la red como no fiables en los últimos siete

por sistema días, agrupados por sistema operativo y en formato de gráfico circular.

operativo (últimos

7 días)

Sistemas no fiables, Devuelve los detalles de los sistemas detectados en la red como no fiables en los últimos siete

por OUI (últimos días, agrupados por identificador exclusivo de la organización (OUI) y en formato de gráfico

7 días) circular.

McAfee ePolicy Orchestrator 4.5 — Guía del producto 269](https://image.slidesharecdn.com/epo450productguidees-es-100506093545-phpapp01/75/Epo-450-product_guide_es-es-269-2048.jpg)