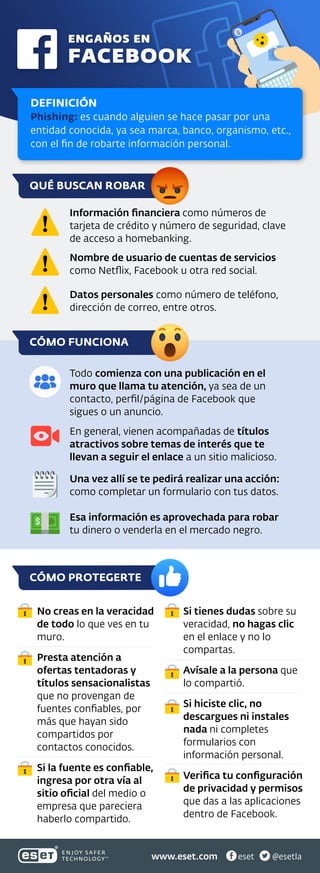

Este documento ofrece consejos para protegerse de los engaños en Facebook. Explica que los estafadores comparten publicaciones con títulos atractivos que llevan a sitios maliciosos donde se pide información personal o financiera. Recomienda no creer todo lo que se ve en el muro, prestar atención a ofertas sospechosas aunque las compartan conocidos, e ingresar directamente al sitio oficial si la fuente es confiable. Además, aconseja no descargar ni completar formularios en los enlaces sospe