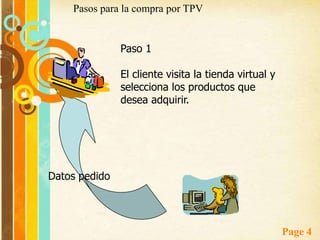

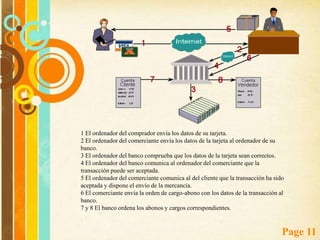

Este documento describe varios mecanismos de pago electrónico y aspectos de seguridad para el comercio electrónico, incluyendo sistemas de pago como TPV virtual, dinero electrónico y tarjetas de crédito, así como protocolos de seguridad como SSL y SET y métodos de cifrado y firmas digitales.