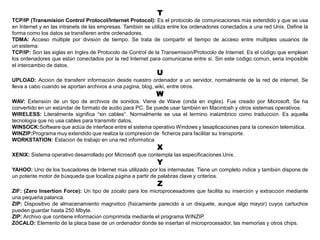

Este documento es un resumen de términos técnicos relacionados con la informática y las telecomunicaciones. Define términos como ADSL, backdoor, cookie, driver, firewall, hacker, IP, modem, red, software, virus y otros conceptos clave de las tecnologías de la información. El documento parece ser material de estudio o referencia para estudiantes o profesionales interesados en ampliar su conocimiento sobre estos temas.