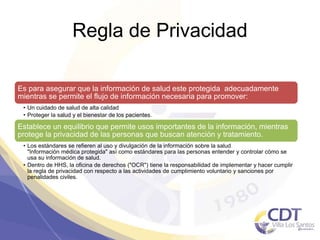

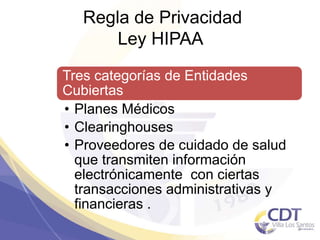

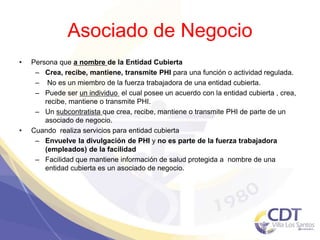

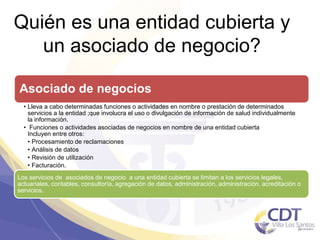

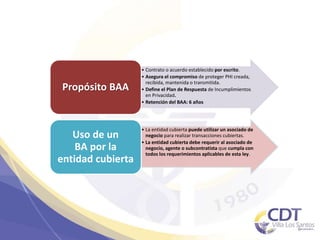

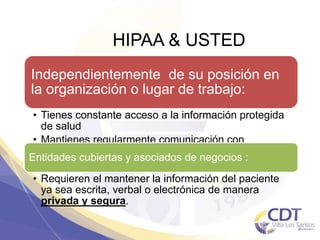

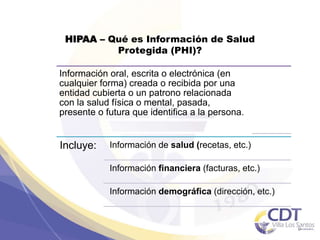

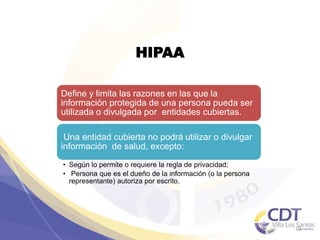

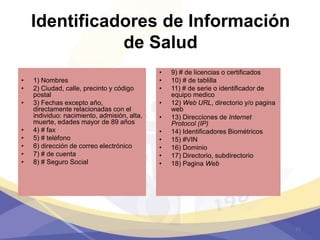

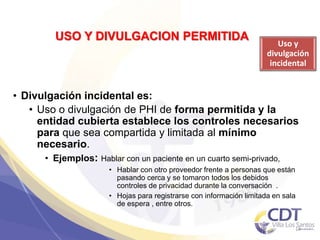

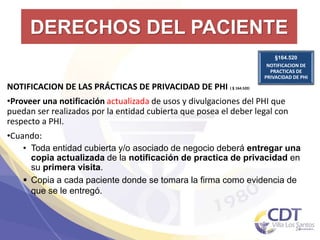

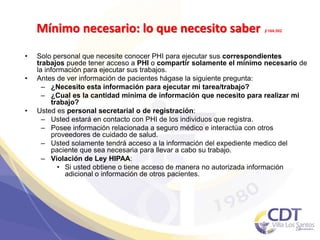

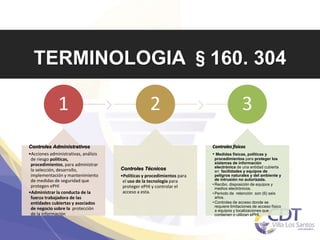

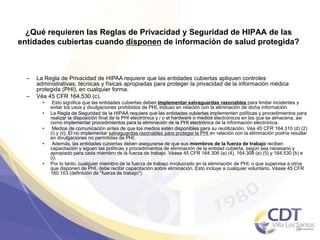

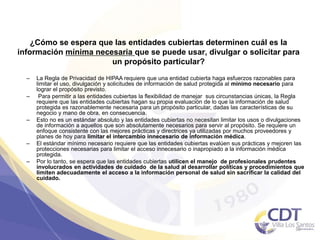

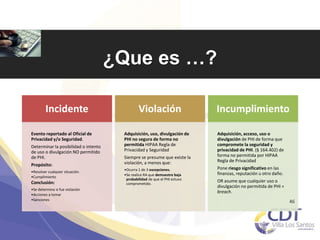

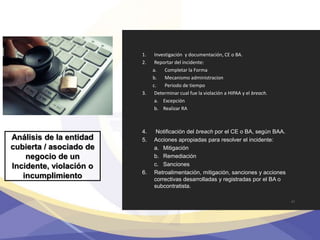

Este documento resume la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) y su Regla de Privacidad. HIPAA establece estándares para proteger la privacidad de la información médica de los pacientes y permite el flujo necesario de información para el cuidado de la salud y fines administrativos. Cubre quiénes son las entidades cubiertas por la ley y cómo pueden usar y divulgar información protegida de salud de acuerdo con la ley.