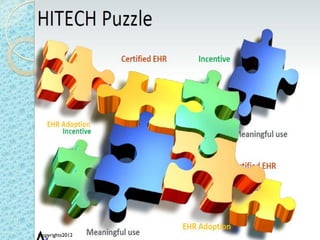

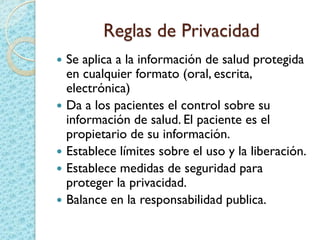

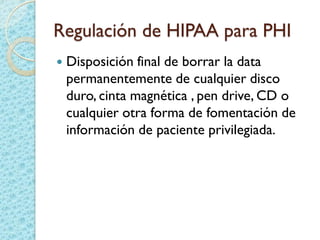

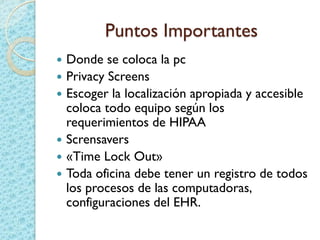

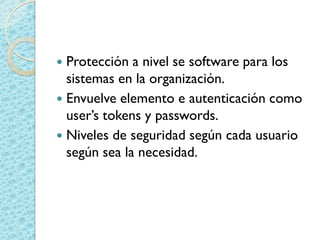

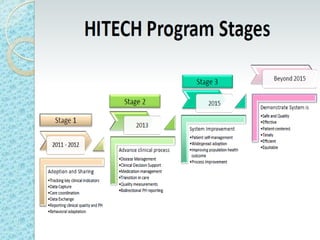

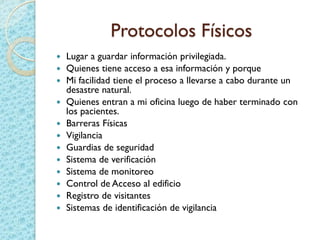

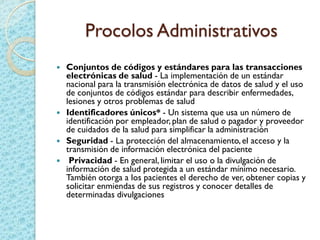

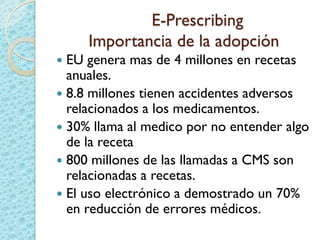

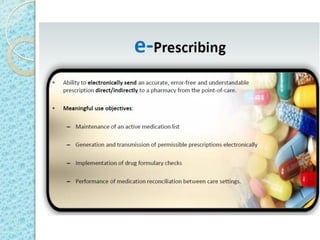

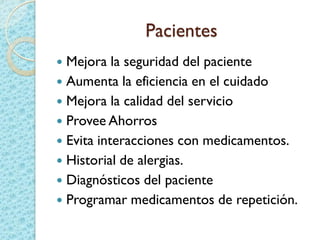

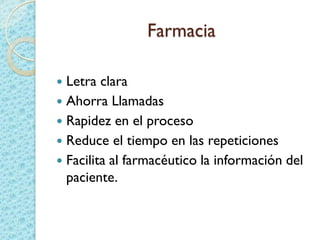

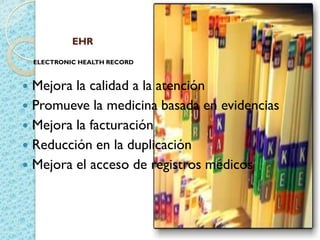

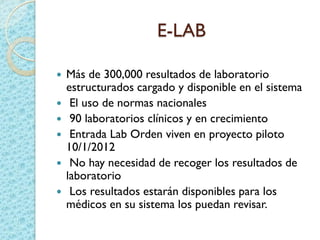

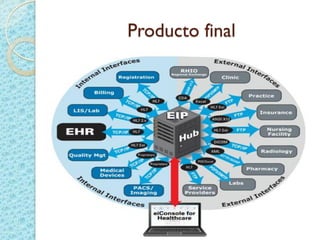

Este documento proporciona una introducción a HIPAA, HITECH y los protocolos y regulaciones relacionados con la privacidad y seguridad de la información de salud protegida. Explica brevemente los objetivos de HIPAA y HITECH, así como los requisitos de privacidad, seguridad física y técnica, y los beneficios del uso de registros médicos electrónicos, recetas electrónicas y resultados de laboratorio y radiología electrónicos.