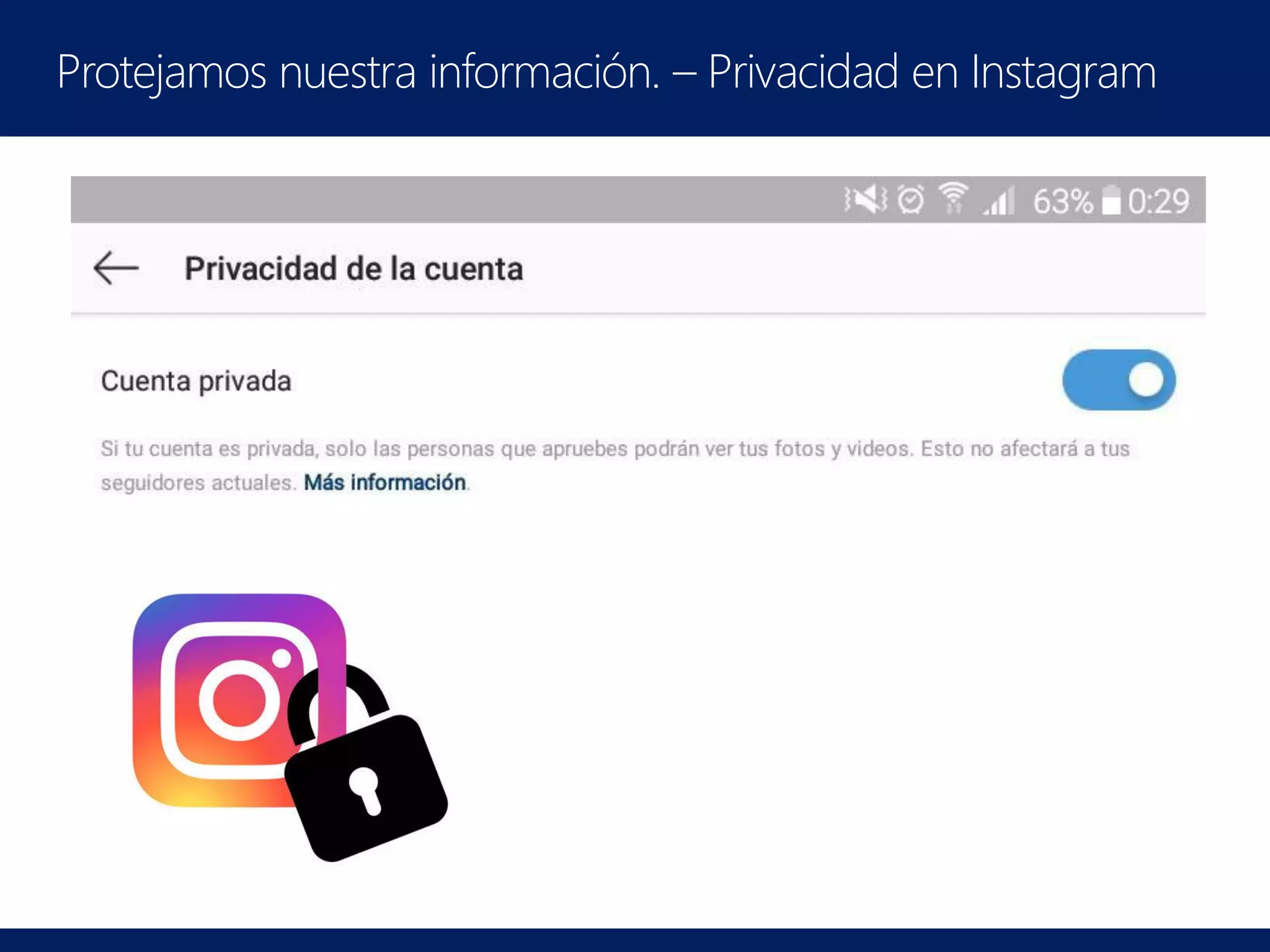

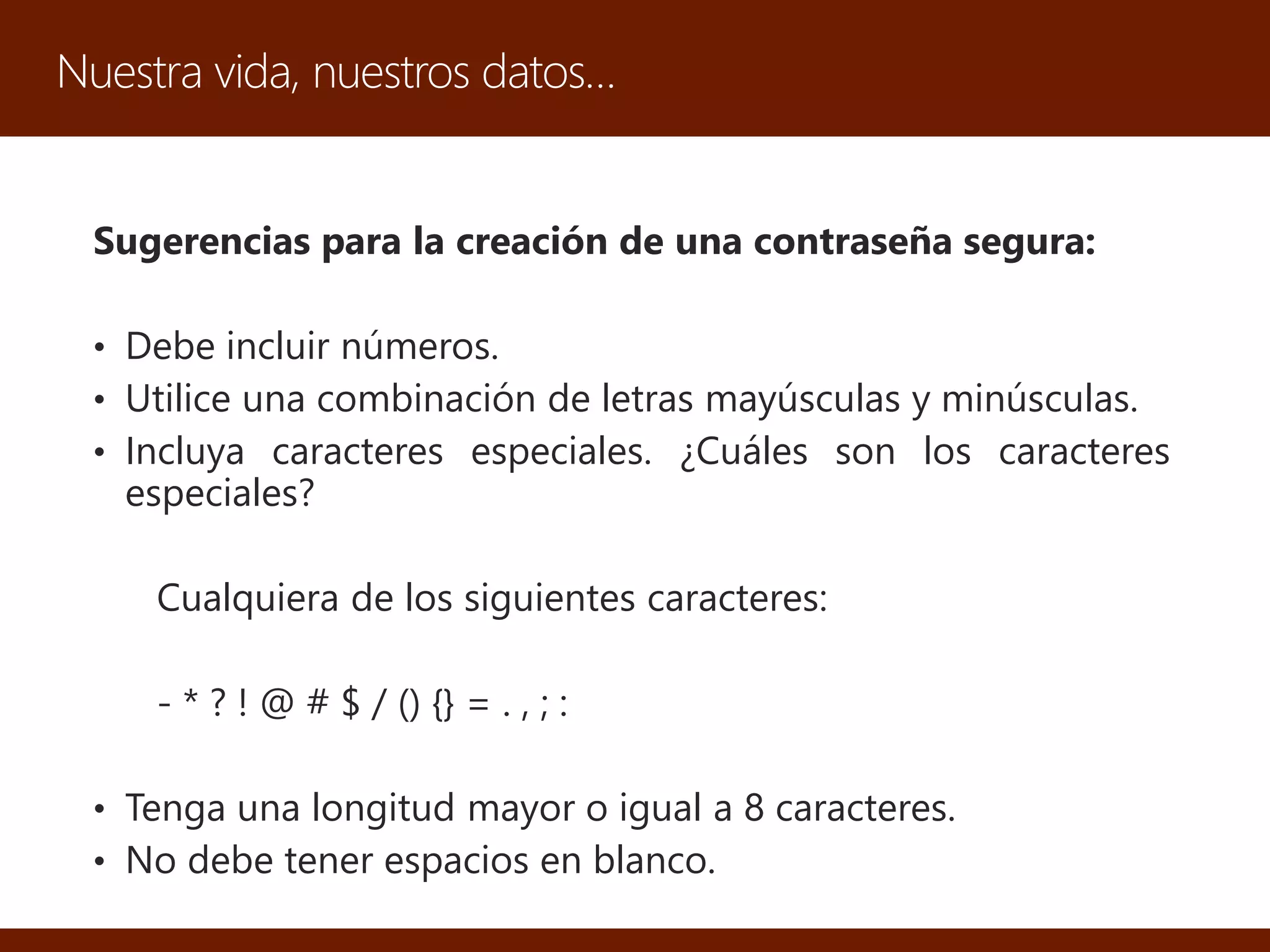

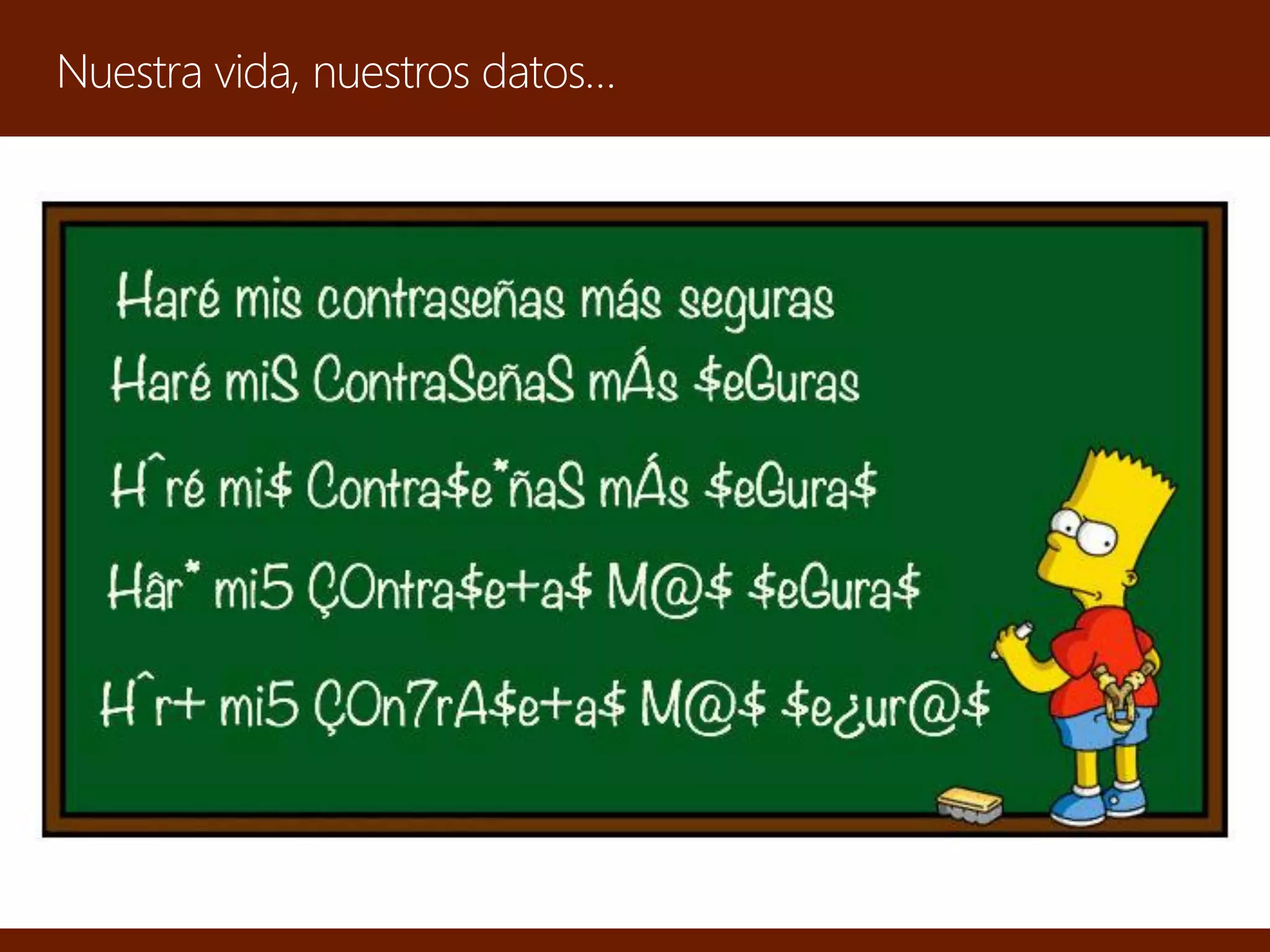

La seguridad informática es importante para proteger sistemas y redes de amenazas como malware, ataques de denegación de servicio, y ingeniería social. Con el uso cada vez mayor de Internet y redes sociales, también es crucial proteger la privacidad de la información personal. Las contraseñas seguras y la configuración adecuada de la privacidad en plataformas ayudan a prevenir riesgos a la seguridad y privacidad de los usuarios.