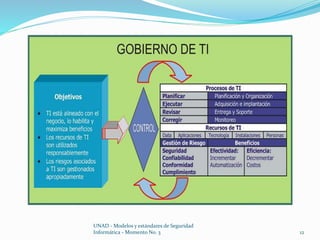

Este documento presenta una propuesta para implementar un gobierno de tecnología en una empresa comercial que vende productos y servicios a través de un portal web. Se describe el marco conceptual de la empresa, sus objetivos, valores y estrategias. Se propone implementar el marco COBIT para gobernanza TI e ITIL para gestión de servicios de TI. Finalmente, se discuten los requisitos y certificaciones necesarias para los miembros del equipo de trabajo.