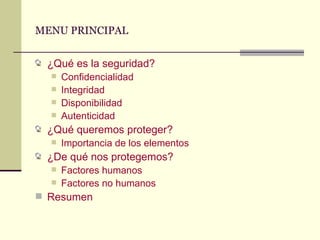

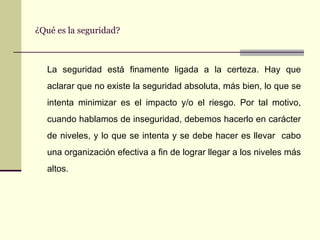

Este documento explica los pilares básicos de la seguridad informática, incluyendo la confidencialidad, integridad, disponibilidad y autenticidad. Detalla los tipos de amenazas como la interrupción, interceptación, fabricación y modificación de datos. También discute los factores humanos y no humanos que ponen en riesgo la seguridad, como hackers, virus, desastres naturales y errores humanos. El objetivo principal es proteger hardware, software, datos y recursos contra estas vulnerabilidades.