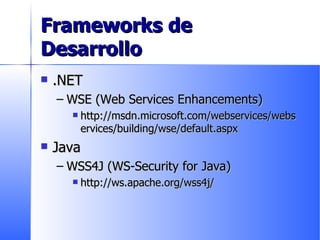

El documento habla sobre la seguridad en servicios web. Explica los desafíos de seguridad introducidos por los servicios web como mantener la seguridad al pasar por múltiples servicios y abstraer la seguridad del transporte subyacente. Luego describe varias tecnologías de seguridad como XML Signature, XML Encryption y WS-Security que pueden usarse para proporcionar autenticación, integridad y confidencialidad en servicios web.

![Opciones de Seguridad Capa de Mensajería Servicio de Seguridad Tecnologías Integridad XML Signature S/MIME PKCS#7 Confidencialidad XML Encryption Autenticación del Emisor SOAP (Cliente) XML Encryption username & [password|digest] username & [password|digest] Certificado X.509 Token de Seguridad Kerberos SAML REL Etc.](https://image.slidesharecdn.com/seguridad-para-servicios-web-sesin-terica-1228185306066664-8/85/Seguridad-Para-Servicios-Web-51-320.jpg)