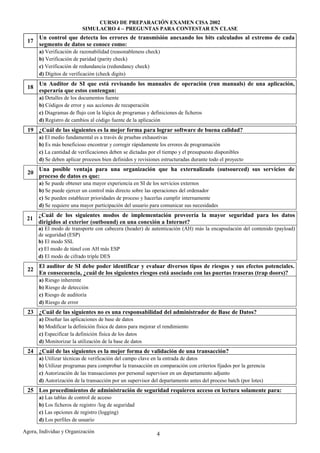

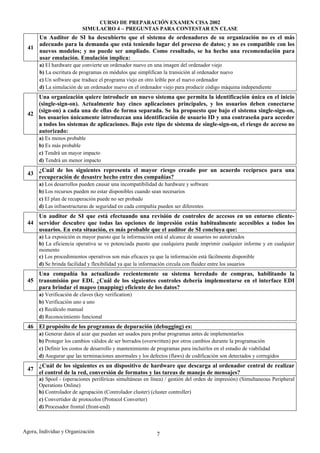

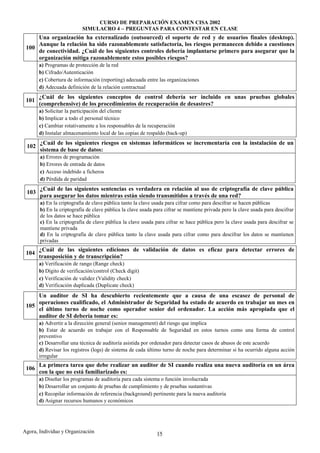

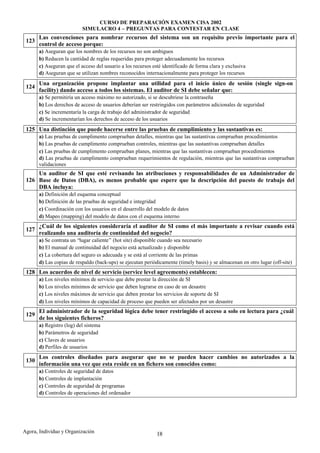

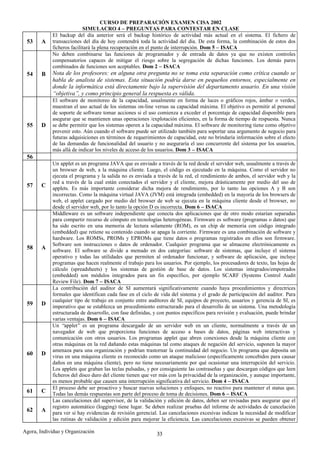

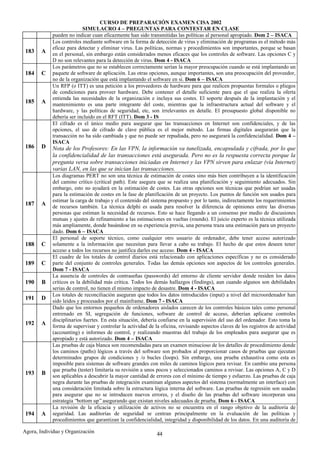

Este documento contiene 32 preguntas de examen para el CISA (Certified Information Systems Auditor) con respuestas múltiples. Las preguntas cubren una variedad de temas de auditoría de sistemas de información como seguridad, redes, bases de datos, desarrollo de sistemas y continuidad del negocio. El documento proporciona una guía de estudio para ayudar a los auditores de sistemas a prepararse para el examen CISA.