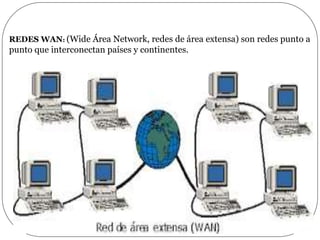

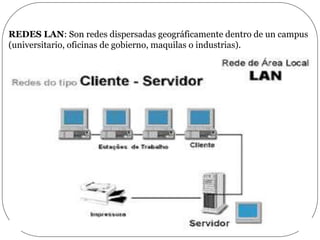

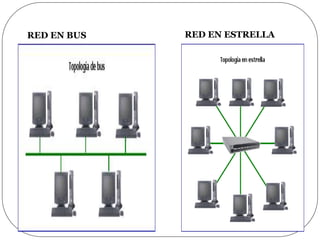

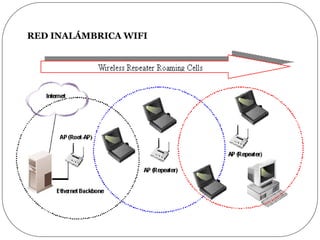

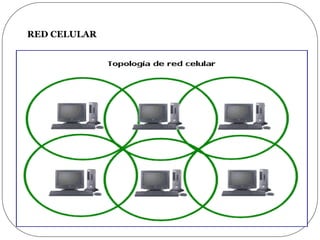

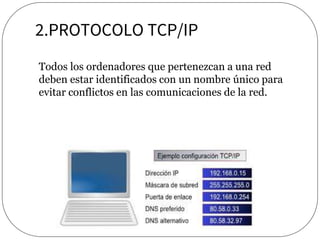

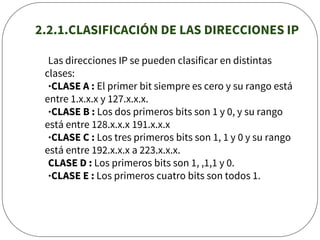

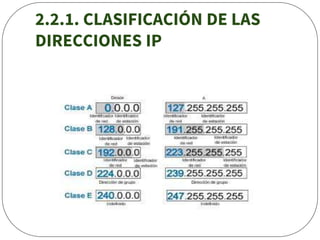

Este documento presenta un índice con 10 temas relacionados con redes y la tecnología de la información. El primer tema describe los tipos de redes locales, sus componentes, topologías y protocolos de comunicación. El segundo tema explica el protocolo TCP/IP e identificación de dispositivos en una red. El tercer tema cubre la configuración e implementación de redes locales con Windows 7.