Módulo Adquisición e Implementación

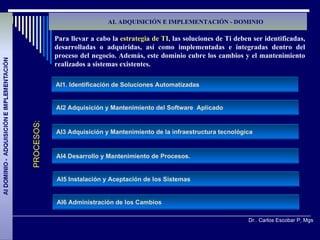

- 1. AI. ADQUISICIÓN E IMPLEMENTACIÓN - DOMINIO Para llevar a cabo la estrategia de TI, las soluciones de Ti deben ser identificadas, desarrolladas o adquiridas, así como implementadas e integradas dentro del proceso del negocio. Además, este dominio cubre los cambios y el mantenimiento realizados a sistemas existentes. AI1. Identificación de Soluciones Automatizadas AI2 Adquisición y Mantenimiento del Software Aplicado PROCESOS: AI3 Adquisición y Mantenimiento de la infraestructura tecnológica AI4 Desarrollo y Mantenimiento de Procesos. AI5 Instalación y Aceptación de los Sistemas AI6 Administración de los Cambios Dr.. Carlos Escobar P, Mgs

- 2. AI1. IDENTIFICACIÓN DE SOLUCIONES AUTOMATIZADAS - PROCESO Objetivo. asegurar el mejor enfoque para cumplir con los requerimientos del usuario mediante un análisis de las oportunidades comparadas con los requerimientos de los usuarios para lo cual se debe observar: ¿..Qué hacer.. ? Áreas Requerimientos usuarias Aplicaciones (Software) Áreas Requerimientos/ usuarias objetivos DIRECCIÓN DE estratégico SISTEMAS Sistema Gerencial - Visión - Misión - Planes, proyectos y programas - Políticas - Prioridades Organización Dr.. Carlos Escobar P, Mgs

- 3. AI1. IDENTIFICACIÓN DE SOLUCIONES AUTOMATIZADAS - PROCESO Objetivo. asegurar el mejor enfoque para cumplir con los requerimientos del usuario con un análisis de las oportunidades comparadas con los requerimientos de los usuarios para lo cual se debe observar: AI01.3 Arquitectura de información para tener AI01.1. Definición de requerimientos de en consideración el modelo de datos al definir información para poder aprobar un soluciones y analizar la factibilidad de las proyecto de desarrollo. mismas AI01.4 Seguridad con relación de costo-beneficio favorable para controlar que los costos no excedan los beneficios. AI01.2. Estudio de factibilidad con la finalidad de satisfacer los requerimientos del negocio establecidos para el desarrollo AI01.6 Contratación de terceros con el objeto del proyecto. de adquirir productos con buena calidad y excelente estado. AI01.7 Aceptación de instalaciones y AI01.5 Pistas de auditoria Proporcionar tecnología a través del contrato con el la capacidad de proteger datos sensitivos Proveedor donde se acuerda un plan de (ej. Identificación de usuarios contra aceptación para las instalaciones y tecnología divulgación o mal uso) . Ejemplo: especifica a ser proporcionada campos que no se modifiquen creando campos adicionales. Dr.. Carlos Escobar P, Mgs

- 4. AI5.2 PISTAS DE AUDITORIA-OBJETIVOS DE PROTECCIÓN Pistas de auditoria; Son una serie de registros sobre las actividades del sistema operativo, de procesos o aplicaciones y/o de usuarios del sistema. Las pistas de auditoría son procedimientos que ayudan a cumplir algunos objetivos de protección y seguridad de la información, así como evidenciar con suficiencia y competencia los hallazgos de auditoría son los conocidos como log o registro Objetivos de protección y seguridad Pistas de auditoría-Evidencia › Responsabilidad individual. Seguimiento Identificador del Usuario Asociado con el secuencial de las acciones del usuario. evento. Cuándo ha ocurrido el evento. Fecha y hora › Reconstrucción de eventos. Investigaciones en la que se produjo el evento. de cómo, cuándo y quién ha realizado las operaciones una vez finalizadas. Identificador de host anfitrión que genera el registro. › Detección de instrucciones. Bien en tiempo real, mediante un examen automático o Tipo de Evento En el Sistema; Ejemplo: mediante procesos batch Intentos fallidos de autenticación de usuario, cambios de perfiles de seguridad de usuarios o › Identificación de problemas.. Mediante su de aplicaciones. En las Aplicaciones; examen pueden detectarse otra serie de problemas en el sistema. Ejemplo: Registro modificado, información actual e información anterior. y resultado del evento (éxito o fallo). Dr.. Carlos Escobar P, Mgs

- 5. AI5.3 PISTAS DE AUDITORIA–EVOLUCIÓN DEL RIESGO- ERRORES POTENCIALES EN TECNOLOGÍAS INFORMÁTICAS Prevención Riesgo Errores en la integridad de la información Detección • Datos en blanco • Datos ilegibles Incidente-error • Problemas de trascripción • Error de cálculo en medidas Represión indirectas Daños • Registro de valores imposible • Negligencia Corrección • Falta de aleatoriedad • Violentar la secuencia Recuperación establecida para recolección Evaluación Dr.. Carlos Escobar P, Mgs

- 6. AI5.4 PISTAS DE AUDITORIA-EVOLUCIÓN Y ADMINISTRACION DEL RIESGOS S i s 5. Evaluación t 3. Diagnóstico e m Materialidad a s C o n 2. Detección - t/ 4. Corrección síntomas C Predicción 1. Prevención I Administración del riesgo n •Actuar sobre las causas t Acciones para •Técnicas y políticas de control involucrados e evitarlos •Empoderar a las actores r •Crear valores y actitudes n o Riesgo Dr.. Carlos Escobar P, Mgs

- 7. AI5.6 PISTAS DE AUDITORIA- POLITICAS DE SEGURIDAD PARA SISTEMAS DISTRIBUIDOS - PROCESO Debe distinguirse 3 tipos distintos: 1. Si se conectan todos los computadores dentro de un mismo edificio se denomina LAN (Local Área Network). 2. Si están instalados en edificios diferentes, WAN (Wide Área Network) estableciendo la comunicación en un esquema cliente-servidor. 3. Plataforma de internet en las actividades empresariales. El Institute for Defense Analyses en 1995, definía varios tipos de eventos que necesitaban ser auditados y los agrupaba en seis categorías: AI5.6.1 POLITICAS PARA SISTEMAS DISTRIBUIDOS AI5.6.1.1 Administración y control de accesos AI5.6.1.4 Disponibilidad AI5.6.1.2 Criptográfica AI5.6.1.5 No discrecional AI5.6.1.3 Integridad y Confidencialidad de AI5.6.1.6 Dependientes y por defecto datos Partiendo de una política de seguridad en la que se definan los niveles de autorización, custodia y registro para realizar acciones las entidades y los usuarios sobre los servicios, datos y los equipos del sistema es posible concretar técnicas de seguridad para cumplir con la política. Dr.. Carlos Escobar P, Mgs

- 8. AI5.6.2 PISTAS DE AUDITORIA-TÉCNICAS DE SEGURIDAD PARA SISTEMAS DISTRIBUIDOS AI5.6.2.1 TÉCNICA CIFRADO DE INFORMACIÓN Cifrado de la información: Técnicas de cifrado de claves para garantizar la confidencialidad de la información en sistemas distribuidos. Permite que aunque los datos sufran un ataque, estos no puedan ser conocidos por el atacante. Es una técnica muy usada para aumentar la seguridad de las redes informáticas. Convierte el texto normal en algo ilegible, por medio de algún esquema reversible de codificación desarrollado en torno a una clave privada que sólo conoce el emisor y receptor. El proceso inverso es el decifrado, mediante el cual el texto clave se vuelve en texto legible. Dr.. Carlos Escobar P, Mgs

- 9. AI5.6.2.3 PISTAS DE AUDITORIA-TECNICAS DE SEGURIDAD PARA SISTEMAS DISTRIBUIDOS AI5.6.2.3.1 TÉCNICAS DE INTEGRIDAD Y CONFIDENCIALIDAD Autenticación: Identificar a los usuarios que Confidencialidad; Ocultar los datos inicien sesiones en sistema o la aplicación, frente a accesos no autorizados y usada para verificar la identidad del usuario. asegurar que la información transmitida no ha sido interceptada Autorización: Una vez autenticado el usuario hay que comprobar si tiene los privilegios Auditoría: Seguimiento de entidades que necesarios para realizar la acción que ha han accedido al sistema identificando el solicitado. medio. La auditoría no proporciona protección, pero es muy útil en el seguimiento de la intrusión una vez que Integridad: Garantizar que los mensajes ha ocurrido. sean auténticos y no se alteren. Dr.. Carlos Escobar P, Mgs

- 10. AI5.6.2.3 PISTAS DE AUDITORIA- POLITICAS DE SEGURIDAD PARA SISTEMAS DISTRIBUIDOS AI5.6.2.3.2 TÉCNICAS DE AUTENTICACIÓN Los sistemas de autenticación en los entornos de las redes de área local suelen ir asociados a los procedimientos de inicio de sesión. Una palabra clave password que tan sólo conoce un usuario y que esta asociada con su cuenta en la red, garantiza la autenticidad de dicho usuario. En otros casos se hace necesario otras técnicas para identificar a los usuarios como: verificación de determinadas características físicas y biológicas, como, huellas digitales y patrones de voz. Son habituales los sistemas de identificación mediante tarjetas, los cajeros automáticos de los bancos. El usuario debe insertar primero la tarjeta donde está codificada la información de su cuenta, y luego introducir una palabra clave o un número de identificación personal que sirve de comprobación adicional Dr.. Carlos Escobar P, Mgs

- 11. AI2 ADQUISICIÓN Y MANTENIMIENTO DEL SOFTWARE APLICADO Objetivo. Proporcionar funciones automatizadas que soporten efectivamente al negocio con declaraciones específicas sobre requerimientos funcionales y operacionales y una implementación estructurada fundamentada en: HOY • Impacto Mejora continua estratégico. Oportunidad de ventaja Mejora de competitiva. la calidad • Planificación, fijación de objetivos, coordinación, Calidad total formación, adaptación de toda la organización. • Involucre a toda la empresa: directivos, trabajadores, Gestión de la calidad clientes. • “Una filosofía, cultura, estrategia, estilo de gestión”. • ISO 9001:2000 Garantía de calidad Prevenir defectos Control de calidad Detectar defectos Tiempo Dr.. Carlos Escobar P, Mgs

- 12. AI2 ADQUISICIÓN Y MANTENIMIENTO DEL SOFTWARE APLICADO Objetivos de control Políticas y procedimientos relacionados con la metodología del ciclo de vida del desarrollo de sistemas Objetivos y planes a corto y largo plazo de tecnología de información AI1.3 Documentación (materiales de AI1.4 Requerimientos de archivo; consulta y soporte para usuarios); Requerimientos de entrada, proceso y salida de Para que los usuarios comprendan y la información. AI1.5 Controles de aplicación y requerimientos utilicen el sistema y las aplicaciones funcionales; Para establecer los controles en óptimamente. incluye aprobaciones de las aplicaciones debe definirse adecuadamente diseños, definición de requerimientos los módulos de la aplicación para definir los de archivo y especificaciones de niveles de ingreso, actualización, proceso y programas reporte. AI1.6 Interface usuario-máquina; AI1.7 Pruebas funcionales (unitarias, de Asegurar que el software sea fácil de aplicación, de integración y de carga); de utilizar y capaz de auto acuerdo con el plan de prueba del proyecto y documentarse. los estándares establecidos antes de ser aprobado por los usuarios. Dr.. Carlos Escobar P, Mgs

- 13. AI3 ADQUISICIÓN Y MANTENIMIENTO DE LA INFRAESTRUCTURA TECNOLÓGICA- PROCESO Objetivo. Proporcionar las plataformas apropiadas para soportar aplicaciones de negocios originadas de una evaluación del desempeño del hardware y software apropiada; provisión de mantenimiento preventivo de hardware e instalación, seguridad y control del software del sistema y toma en consideración: AI3.1 Evaluación de tecnología; para identificar el impacto del nuevo hardware o software sobre el rendimiento del sistema general. AI3.2 Mantenimiento preventivo; del hardware con el objeto de reducir la frecuencia y el impacto de fallas de rendimiento. AI3.3 Seguridad del software de sistema; instalación y mantenimiento para no arriesgar la seguridad de los datos y programas ya almacenados en el mismo. Dr.. Carlos Escobar P, Mgs

- 14. AI4 DESARROLLO YMANTENIMIENTO DE PROCESOS - PROCESO Objetivo. Asegurar el uso apropiado de las aplicaciones y de las soluciones tecnológicas establecidas. Para ello se diseñará manuales de procedimientos, de operaciones para usuarios y materiales de entrenamiento con el propósito de: AI4.1 Manuales de procedimientos de usuarios y controles; Rutina de AI4.2 Materiales de entrenamiento; actividades para explicar como se ejecuta Enfocados al uso del sistema en la práctica los procedimientos, responsables, diaria del usuario. instrumentos requeridos y técnicas de control en la separación de funciones y responsabilidades informáticas; AI4.3 Levantamiento de procesos; Los permanentemente actualizados, para el procesos deben ser organizados (código) y mejor desempeño y control de los secuenciados; íntimamente relacionados usuarios. con los objetivos y evaluado el desempeño AI4.3 Manuales de Operaciones y de su aplicación con indicadores no controles; Para que el usuario comprende financieros, de gestión y operación el alcance de su actividad y valide su (eficiencia y eficacia). trabajo, se reconoce generalmente como manual de usuario. Diseñado para el ingreso, proceso y salida de información de las aplicaciones en la gestión del usuario. Dr.. Carlos Escobar P, Mgs

- 15. AI5 INSTALACIÓN Y ACEPTACIÓN DE LOS SISTEMAS - PROCESO Objetivo. Verificar y confirmar que la solución tecnológica PROPUESTA sea adecuada al propósito deseado, para lo cual debe aplicarse un procedimiento de instalación y aceptación que incluya; conversión y migración de datos, plan de aceptaciones formalizado con pruebas, validaciones y revisiones posteriores a la implementación de los sistemas, de manera puntual en: AI5.1Capacitación del personal; de AI5.2 Conversión / carga de datos; de acuerdo al plan de entrenamiento manera que los elementos necesarios definido, la arquitectura física y del sistema anterior sean convertidos plataforma lógica a al sistema nuevo. implementarse.Por ejemplo en la plataforma SQLServer u Oracle AI5.3 Pruebas específicas; (cambios, AI5.4 Validación y acreditación; desempeño, aceptación final, Que la Gerencia de operaciones y operacional) con el objeto de obtener usuarios acepten los resultados de un producto satisfactorio. las pruebas y el nivel de seguridad para los sistemas, junto con el riesgo AI5.2 Revisiones post implementación; residual existente. con el objeto de reportar si el sistema proporciono los beneficios esperados de la manera mas económica. Dr.. Carlos Escobar P, Mgs

- 16. AI6 ADMINISTRACIÓN DE CAMBIOS - PROCESO Objetivo. Minimizar la probabilidad de interrupciones, alteraciones y errores a través de una eficiencia administración del sistema, las aplicaciones y la base de datos con análisis, implementación y seguimiento de todos los cambios requeridos y llevados para lo cual debe: AI6.1 Identificación de cambios. Los cambios en las aplicaciones diseñadas internamente; así como, las adquiridas a proveedores. Periódicamente es necesario efectuar cambios en el sistema operativo, por ejemplo, para instalar una nueva versión o un parche de software( SERVISPACK). Revisar y probar a las aplicaciones cuando se efectúen cambios para asegurar que no afectan a las operaciones o a la seguridad Técnicas de control Comprar programas sólo a proveedores fiables; Usar productos evaluados; Inspeccionar el código fuente antes de usarlo; Controlar el acceso y las modificaciones una vez instalado. Dr.. Carlos Escobar P, Mgs

- 17. AI6 ADMINISTRACIÓN DE CAMBIOS - PROCESO AI.6.2 Procedimientos; de categorización, priorización y emergencia de solicitudes de cambios. AI.6.3 Evaluación del impacto que provocarán los cambios. Medición del impacto que producirán los cambios tecnológicos en la perspectiva del cliente, financiera, de procesos, del talento humano y la estructura organizacional de la empresa. AI.6. 4 Autorización de cambios; Registro y documentación de los cambios autorizados. AI.6.5 Manejo de liberación. La liberación de software debe estar regida por procedimientos formales asegurando aprobación. AI.6.6 Distribución de software. estableciendo medidas de control especificas para asegurar la distribución de software sea al lugar y usuario correcto, con integridad y de manera oportuna. Dr.. Carlos Escobar P, Mgs