19 Ciber-delincuencia , Silvana Guanotasig

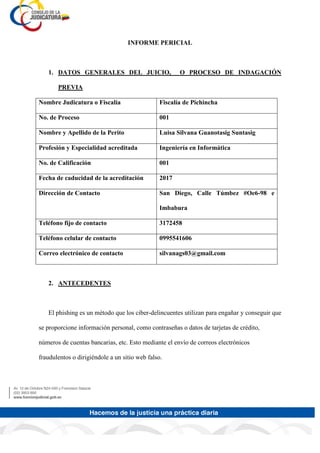

- 1. INFORME PERICIAL 1. DATOS GENERALES DEL JUICIO, O PROCESO DE INDAGACIÓN PREVIA Nombre Judicatura o Fiscalía Fiscalía de Pichincha No. de Proceso 001 Nombre y Apellido de la Perito Luisa Silvana Guanotasig Suntasig Profesión y Especialidad acreditada Ingeniería en Informática No. de Calificación 001 Fecha de caducidad de la acreditación 2017 Dirección de Contacto San Diego, Calle Túmbez #Oe6-98 e Imbabura Teléfono fijo de contacto 3172458 Teléfono celular de contacto 0995541606 Correo electrónico de contacto silvanags03@gmail.com 2. ANTECEDENTES El phishing es un método que los ciber-delincuentes utilizan para engañar y conseguir que se proporcione información personal, como contraseñas o datos de tarjetas de crédito, números de cuentas bancarias, etc. Esto mediante el envío de correos electrónicos fraudulentos o dirigiéndole a un sitio web falso.

- 2. Las páginas web que solicitan la actualización, validación o que confirme la información de una cuenta, sugiriendo la existencia de algún problema, es entonces que se redirige a una página web falsa para que facilite información sobre su cuenta, lo que puede provocar el robo de su identidad. 3. CONSIDERACIONES TÉCNICAS Editor de un sitio web.- Los editores web son aplicaciones de software que sirven para desarrollar páginas web. Seguridad del sitio web.- Las medidas de seguridad suelen centrarse principalmente en la eliminación o reducción de las vulnerabilidades del sistema. URL “Uniform Resource Locator”, que es Localizador Uniforme de Recursos, y que sirve para nombrar recursos en Internet. Para ello la URL contiene cierta información que será usada por el navegador para hallar lo que estamos buscando. La utilización de conexiones seguras o iniciativa de navegación segura de distintos navegadores web como: Firefox, Opera, Google Chrome, escanea continuamente páginas web e identifican aquellas que alojan algún tipo de fichero o código malicioso y posteriormente los marca como sitios potencialmente peligrosos y al intentar acceder al sito el navegador informa del peligro y al riesgo que se exponer al ingresar a dichos sitios.

- 3. Constatación mediante el editor de un sitio web, el autor de una página web, blog o el comerciante de una tienda online debe tener las menciones legales en su página web; un sitio que no tiene menciones legales es un sitio ilegal o a su vez tiende a ser vulnerable a los ataques de ciber-delincuentes para llevar a cabo actos ilícitos. Seguridad del sitio web, a mayoría de los sitios confiables poseen, en el momento de la transacción, una arquitectura https://, que significa que se puede navegar de forma segura, además en los navegadores como Firefox consta con protección contra Malware (virus de internet) y Phishing; Google Chrome protección contra phishing y software malicioso. Verificar el certificado digital, que es un elemento de seguridad por el que un tercero de confianza garantiza que la página web es realmente de la entidad que dice ser; que certificado digital tiene y quién se lo ha otorgado. Y mediante el cual presta las garantías necesarias para el uso y navegación de dichas páginas web. Por tal razón, el presente trabajo se fundamenta en poder determinar cómo protegerse del ciber-crimen para no ser víctima de estos ataques, mediante la buena práctica de técnicas y métodos de seguridad de datos.

- 4. 4. OPERACIONES REALIZADAS 4.1. Verificación de conexiones seguras HTTPs Página web no segura Página web segura 4.2. Verificación de URL Errores de escritura Escritura correcta

- 5. 4.3. Comprobación de conexiones con el navegador de internet Ayuda de Google Chrome 4.4. Certificado digital Asegurarse que la institución es la que dice ser.

- 6. 4.5. Utilizar software antivirus para proteger los medios con los que se accede a internet. Ejemplo de antivirus 5. CONCLUSIONES Evitar acceder o visitar páginas web que estén dentro de un enlace o que sean promocionadas dentro de foros no confiables. Verificar la veracidad y autenticidad de la página web en la URL o dirección electrónica, ya que deben estar escritas cumpliendo la sintaxis de una dirección electrónica y que no tiene errores de escritura o tenga palabras mal escritas.

- 7. Constatar la seguridad de la página web, que esta contenga una arquitectura https://, que representa conexión segura del sitio web. Revisar el estado de seguridad del sitio web en la barra de direcciones del navegador, en los navegadores, un sitio web que es “seguro” mostrará un icono de candado de color verde en la parte superior izquierda del URL. Tener siempre en cuenta las advertencias proporcionadas por la aplicación de seguridad que tienen los navegadores de internet. Utilizar software antivirus para proteger los datos e información contenida en medios electrónicos. No acceder a páginas web de entidades bancarias u otras, que requieran el ingreso de datos e información vulnerable o de datos susceptibles a través de enlaces. 6. DECLARACIÓN JURAMENTADA Declaro bajo juramento, que el informe es independiente y corresponde a su real convicción profesional, así como también, que toda la información que se ha proporcionado es verídica. Es todo lo que puedo informar en honor a la verdad y es mi opinión técnica.

- 8. 7. FIRMA Y RÚBRICA ------------------------------------------------- C.I.:050361023-0 No. Calificación: 001