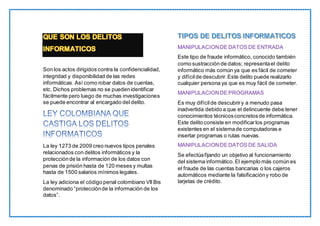

Que son los delitos informaticos

- 1. Son los actos dirigidos contra la confidencialidad, integridad y disponibilidad de las redes informáticas. Así como robar datos de cuentas, etc. Dichos problemas no se puedenidentificar fácilmente pero luego de muchas investigaciones se puede encontrar al encargado del delito. La ley 1273 de 2009 creo nuevos tipos penales relacionados con delitos informáticos y la protecciónde la información de los datos con penas de prisión hasta de 120 meses y multas hasta de 1500 salarios mínimos legales. La ley adiciona el código penal colombiano Vll Bis denominado “protecciónde la información de los datos”. MANIPULACIONDE DATOS DE ENTRADA Este tipo de fraude informático, conocido también como sustracción de datos; representael delito informático más común ya que es fácil de cometer y difícilde descubrir.Este delito puede realizarlo cualquier persona ya que es muy fácil de cometer. MANIPULACIONDE PROGRAMAS Es muy difícilde descubriry a menudo pasa inadvertida debido a que el delincuente debe tener conocimientos técnicosconcretosde informática. Este delito consiste en modificarlos programas existentes en el sistemade computadoras e insertar programas o rutas nuevas. MANIPULACIONDE DATOS DE SALIDA Se efectúafijando un objetivo al funcionamiento del sistema informático.El ejemplo más común es el fraude de las cuentas bancarias o los cajeros automáticos mediante la falsificacióny robo de tarjetas de crédito.

- 2. SABOTAJE INFORMATICO Es el acto de borrar, suprimir o modificar,sin autorización funciones o datos de computadora con intención de obstaculizar el funcionamiento normal del sistema. VIRUS Es una serie de claves programáticas que pueden adherirse a los programas determinados y propagarse a otros programas informáticos. GUSANOS Se fabrica de forma análoga al virus con derecho a in filtrase de forma maligna a los programas para modificaro destruir los datos, pero este no puede generarse. CUIDADOS Y RECOMENDACIONES No revelar contraseñas de ninguna índole. Al abrir una cuenta verificar que tenga privacidad y seguridad. Cada vez que ingreses a alguna cuenta de Google revisa que haya quedado bien cerrada. Evitar ingresar a páginas que contengan alguna clase de virus para que así no contamine el sistema. Vacunar el computadoro máquina que se utilizando para que así no haya ninguna amenaza. DEBEMOS REVISAR NUESTRACOMPUTADORA EL SISTEMA OPERATIVO, PARA ASI EVITAR CUALQUIER DELITO INFORMATICO Y CUALQUIER ROBO DE INFORMACION DE CUALQUIER INDOLE. REVISA CADA VEZ QUE ESTES EN UNA CUENTA DE GOOGLE PODRIA SER QUE ALGUIEN TE VIGILE CUIDA TU PRIVACIDAD PARA EVITAR ESTOS DELITOS REALIZADO POR: Laura Alvarado