Informatica

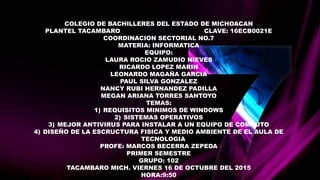

- 1. COLEGIO DE BACHILLERES DEL ESTADO DE MICHOACAN PLANTEL TACAMBARO CLAVE: 16ECB0021E COORDINACION SECTORIAL NO.7 MATERIA: INFORMATICA EQUIPO: LAURA ROCIO ZAMUDIO NIEVES RICARDO LOPEZ MARIN LEONARDO MAGAÑA GARCIA PAUL SILVA GONZALEZ NANCY RUBI HERNANDEZ PADILLA MEGAN ARIANA TORRES SANTOYO TEMAS: 1) REQUISITOS MINIMOS DE WINDOWS 2) SISTEMAS OPERATIVOS 3) MEJOR ANTIVIRUS PARA INSTALAR A UN EQUIPO DE COMPUTO 4) DISEÑO DE LA ESCRUCTURA FISICA Y MEDIO AMBIENTE DE EL AULA DE TECNOLOGIA PROFE: MARCOS BECERRA ZEPEDA PRIMER SEMESTRE GRUPO: 102 TACAMBARO MICH. VIERNES 16 DE OCTUBRE DEL 2015 HORA:9:50

- 2. INTRODUCCION las computadoras son maquinas que nos permiten conocer y realizar muchas opciones pero debemos de tener en cuenta que tipo de computadora compraremos y para eso debemos de saber cuanta memoria tiene y como esta equipada y una vez que la compremos debemos de saber cual es el mejor sistema operativo para instalárselo y cuando ya hallamos hecho eso debemos de conocer como protegerla con el mejor antivirus . A continuación te explicamos cada uno de los siguientes puntos para que sepas lo que necesita una computadora para funcionar bien al igual que te enseñamos como debe de estar equipada una aula tecnológica.

- 3. REQUISITOS MINIMOS DEL SISTEMA HARDWARE PARA INSTALAR A UNA COMPUTADORA 1 GIGAHERCIO(GHZ) O MAS RAPIDO 1 GIGABYTE (GB) (32 BITS) O (2 GB ) (64 BITS) DISPOSITIVO GRAFICO MICROSOFT DIRECTX 9 CON CONTROLADOR WDDM PROCESADOR MEMORIA RAM DISCO DURO TARJETA GRAFICA 16 GB (32 BITS) O 20 GB (64 BITS)

- 4. MS-DOS IOS7 Windows 7 No utiliza el ratón Tiene un centro de notificación que al deslizarlo permite acceso a configuración como el brillo y la música Tiene soporte para disco duro virtual Por si solo es incacapaz de detectar el hardware solo se incluye memoria y códigos Es multitareas Tiene mejor rendimiento de arranque No es multiusuario ni multitarea Es capas de detectar automáticamente el software Es multitarea y permite trabajar con varios software a la vez

- 5. NO PUEDE TRABAJAR CON MAS DE 1 USUARIO A LA VEZ PUEDE TRABAJAR CON MAS DE 1 USUARIO A LA VES TIENE UN INTERFAZ, EL INTERFAZ QUE CONTIENE APLICACIONES COMO PAITN Y WORPAD No puede realizar mas de un proceso a la vez Contiene safari que es la búsqueda inteligente mediante web y voz Permite personalizar el equipo y guardar temas completos además contiene calculadora No es amigable para el usuario Contiene una cámara que permite tomar fotos de ángulos diferentes Tiene reproductor media tiene controladores básicos como reproducir detener repetir volumen Se compone de códigos y nada es por medio de objetos u imágenes Es un dispositivo de confianza cuando el equipo esta conectado a un PC o para la protección de los datos es multitáctil es un interfaz que sirve para reducir fotos y ver un mapa en internet o abrir elementos

- 6. UTILIZA COMANDOS SON POR CÓDIGOS Y SE DIVIDEN EN : COMANDOS INTERNOS Y EXTERNOS TIENE UNA APLICACIÓN DE FOTOS LA CUAL SE UTILIZA PARA ORDENAR FOTOS POR FECHA, LUGAR Y AÑOS TIENE COMPATIBILIDAD CON EL SERVIDOR los comandos internos son los que se trasladan a la memoria en el momento de carga en el sistema operativo Un ejemplo de este comando seria CD que es cambiar el directorio Tiene un app store el cual ofrece opciones para descargar apps Tiene Aero swap la cual consiste en mover una ventana localizado en las laterales de la pantalla cuando se mueve esta a la parte superior se minimiza y se ase mas grande cuando se deja esto sirve para comparar el contenido de dos ventanas simultáneamentelos comandos externos son los que necesitan archivos para poder utilizar los códigos y comandos Un ejemplo de este comando es discopio Tiene un radio el cual permite escuchar música con o sin publicidad Tiene aeropek es la pre visualización de la pantalla

- 8. EL MEJOR ANTIVIRUS PARA RESGUARDAR LA INFORMACIÓN Para saber cual es el mejor antivirus para resguardar la información primero debemos de saber que es un virus: Un virus es un código que tiene por objetivo alterar el normal funcionamiento de el ordenador sin el permiso o el conocimiento de el usuario. Existen muchos tipos de virus y uno de los mas populares o que afectan mas son el troyano ( caballo de Troya ) entra a nuestro PC busca información que poseamos como claves de cuentas bancarias además elimina archivos, cierra programas y no deja manejar el ratón. Gusano: esto afecta a gran escala ya que se produce y excede a un gran numero de ordenadores a una gran velocidad suele propagarse por el correo Spyware: son software que se auto instalan en nuestro ordenador reduciendo la mitad del funcionamiento de el sistema ya que utiliza el CPU y MEMORIA RAM Un antivirus es un programa que nos sirven para eliminar los virus maliciosos El mejor antivirus para ser instalado en el CPU es el avirafre ya que protege los datos y su privacidad y bloquea todo los tipos de software maliciosos incluidos virus, gusanos, troyanos y spyware

- 9. EL MEJOR ANTIVIRUS PARA RESGUARDAR LA INFORMACIÓN virus antivirus Tipos de virus avira

- 10. Debe de contener computadoras y sillas para los usuarios así como un espacio para el docente Debe hacerse en función de las características y cantidad de contenido de información e instalar a la cantidad de personas que estarán al mismo tiempo en la sala Deberá contener la necesaria seguridad física en puertas y ventanas. Cerraduras seguras, rejas y cámaras de vigilancia. También deberá contener sistemas de alarmas ante incendio. La seguridad lógica indica una adecuada configuración de los permisos y las restricciones de uso de las computadoras y un propio manejo de la asignación y mantenimiento de claves de acceso para los usuarios

- 11. CONCLUSIONES Primero que nada con este proyecto nos dimos cuenta de diversas cosas que no sabíamos por ejemplo: Que para comparar una computadora debemos de tener en cuenta los requerimientos mínimos de hardware Así podremos comprar una buena computadora y nos sirve mucho. Otra cosa que aprendimos fue cual seria el mejor sistema operativo para instalarlo en nuestra computadora para un mejor funcionamiento. También aprendimos que debemos de proteger nuestra información ya que en cualquier momento podemos adquirir un virus sin que queramos por eso aprendimos a buscar el mejor antivirus y aprendimos como debe de ser una aula adecuado de computo.

- 12. FUENTES DE LA INFORMACION Fuentes: fase 1: HTTP://WINDOWS.MICROSOFT.COM/ES-MX/WINDOWS7/PRODUCTS/SYTEM-REQUERIMENTS FASE 2: HTTPS://ES.M.WIKIPEDIA.ORG/WIKI/MS-DOS HTTP://ES.M.WIKIPEDIA.ORG/WIKI/IOS7 HTTPS://ES.M.WIKIPEDIA.ORG/WIKI/WINDOWS.7 FASE 3 : HTTP://WWW.DUISULA.COM/DEFINICION-VIRUS-SPYWARE-TROYONO.PHP# HTTPS://WWW.AVIRA.COM/ES/AVIRA-FREE-ANTIVIRUS. FASE 4: HTTP://WWW.CCEE.EDU.UY/ENESNICN/LABINFO/SALO-INFORM.PDF