Delitos informaticos

•Descargar como DOC, PDF•

0 recomendaciones•156 vistas

folleto

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad Informática

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad InformáticaRamiro Francisco Helmeyer Quevedo

Más contenido relacionado

La actualidad más candente

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad Informática

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad InformáticaRamiro Francisco Helmeyer Quevedo

La actualidad más candente (19)

El cibercrimen y bien jurídico tutelado penalmente

El cibercrimen y bien jurídico tutelado penalmente

Ley 1273 de 2009 y delitos informáticos tipificados

Ley 1273 de 2009 y delitos informáticos tipificados

Ramiro Helmeyer - Las Leyes y La Criminalidad Informática

Ramiro Helmeyer - Las Leyes y La Criminalidad Informática

Impacto de la nueva ley de delitos informáticos en el perú

Impacto de la nueva ley de delitos informáticos en el perú

Informe delitos informaticos y terrorismo computacional

Informe delitos informaticos y terrorismo computacional

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad Informática

Ramiro Francisco Helmeyer Quevedo - Las Leyes y La Criminalidad Informática

Nueva ley de delitos informáticos y la legislación

Nueva ley de delitos informáticos y la legislación

Bien juridico de tutela en los delitos informaticos

Bien juridico de tutela en los delitos informaticos

El impacto de la nueva ley de delitos informaticos

El impacto de la nueva ley de delitos informaticos

Destacado

A lecture by Mohamed Labib Salem: Teaching versus research in academia a symb...

A lecture by Mohamed Labib Salem: Teaching versus research in academia a symb...Prof. Mohamed Labib Salem

Destacado (15)

Perfil profesional de un licenciado en lengua castellana

Perfil profesional de un licenciado en lengua castellana

Stochastic Model-Based Analysis of Energy Consumption in a Rail Road Switch ...

Stochastic Model-Based Analysis of Energy Consumption in a Rail Road Switch ...

A lecture by Mohamed Labib Salem: Teaching versus research in academia a symb...

A lecture by Mohamed Labib Salem: Teaching versus research in academia a symb...

Similar a Delitos informaticos

Similar a Delitos informaticos (20)

APLICACIÓN DE LA LEY ESPECIAL DE DELITOS INFORMÁTICOS EN EL SECTOR PRIVADO

APLICACIÓN DE LA LEY ESPECIAL DE DELITOS INFORMÁTICOS EN EL SECTOR PRIVADO

Informe delitos informaticos y terrorismo computacional

Informe delitos informaticos y terrorismo computacional

Aspectos importantes acerca de la Ley contra los Delitos Informáticos

Aspectos importantes acerca de la Ley contra los Delitos Informáticos

Normas y leyes que existen en Colombia para delitos informaticos

Normas y leyes que existen en Colombia para delitos informaticos

Último

Último (20)

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

SalmorejoTech 2024 - Spring Boot <3 Testcontainers

Presentación inteligencia artificial en la actualidad

Presentación inteligencia artificial en la actualidad

KELA Presentacion Costa Rica 2024 - evento Protégeles

KELA Presentacion Costa Rica 2024 - evento Protégeles

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

ATAJOS DE WINDOWS. Los diferentes atajos para utilizar en windows y ser más e...

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Medidas de formas, coeficiente de asimetría y coeficiente de curtosis.pptx

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

El gusano informático Morris (1988) - Julio Ardita (1995) - Citizenfour (2014...

El gusano informático Morris (1988) - Julio Ardita (1995) - Citizenfour (2014...

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Hernandez_Hernandez_Practica web de la sesion 12.pptx

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

Instrumentación Hoy_ INTERPRETAR EL DIAGRAMA UNIFILAR GENERAL DE UNA PLANTA I...

Delitos informaticos

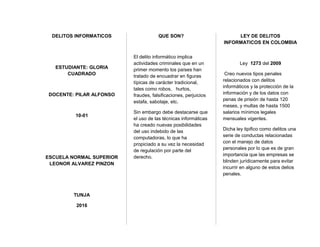

- 1. DELITOS INFORMATICOS ESTUDIANTE: GLORIA CUADRADO DOCENTE: PILAR ALFONSO 10-01 ESCUELA NORMAL SUPERIOR LEONOR ALVAREZ PINZON TUNJA 2016 QUE SON? El delito informático implica actividades criminales que en un primer momento los países han tratado de encuadrar en figuras típicas de carácter tradicional, tales como robos, hurtos, fraudes, falsificaciones, perjuicios estafa, sabotaje, etc. Sin embargo debe destacarse que el uso de las técnicas informáticas ha creado nuevas posibilidades del uso indebido de las computadoras, lo que ha propiciado a su vez la necesidad de regulación por parte del derecho. LEY DE DELITOS INFORMATICOS EN COLOMBIA Ley 1273 del 2009 Creo nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de prisión de hasta 120 meses, y multas de hasta 1500 salarios mínimos legales mensuales vigentes. Dicha ley tipifico como delitos una serie de conductas relacionadas con el manejo de datos personales por lo que es de gran importancia que las empresas se blinden jurídicamente para evitar incurrir en alguno de estos delios penales.

- 2. TIPOS DE DELITOS INFORMATICOS CLAVES PROGRAMATICAS ESPIAS: Conocidas como troyanos, o software espías, utilizadas para sustraer información remota y física, preferiblemente aquella que le permita al delincuente validarse en el sistema bancario. DIVULGACION INDEBIDA DE CONTENIDOS: Son conductas originadas en el anonimato ofrecido en la internet y el acceso público sin control desde ciber cafés. VIOLACION A LOS DERECHOS DE AUTOR: Utilizan reproductores en serie, los delincuentes realizan múltiples copias de obras musicales, video gramas y software. CONCEJOS Y RECOMENDACIONE-S PARA EVITAR INCURRIR EN ESTOS DELITOS • Primeramente estar muy bien informados de toda acción que están haciendo las personas, para así proteger nuestras contraseñas u códigos de dispositivos etc.; • Comunicar a las autoridades cualquier robo realizado sobre datos no autorizados. • Proteger cuentas privadas con contraseñas seguras. WEBGRAFIA www.ordenjuridico.gob.mx.../120.p df www.deltaasesores.com/.../3579- ley-de-delitos www.policia.gov.co