Nuevas formas Delictuales:¨Comunicaciones Móviles¨

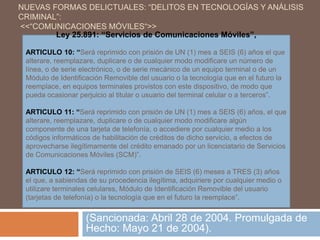

- 1. NUEVAS FORMAS DELICTUALES: “DELITOS EN TECNOLOGÍAS Y ANÁLISIS CRIMINAL”: <<“COMUNICACIONES MÓVILES“>> Ley 25.891: “Servicios de Comunicaciones Móviles”, ARTICULO 10: “Será reprimido con prisión de UN (1) mes a SEIS (6) años el que alterare, reemplazare, duplicare o de cualquier modo modificare un número de línea, o de serie electrónico, o de serie mecánico de un equipo terminal o de un Módulo de Identificación Removible del usuario o la tecnología que en el futuro la reemplace, en equipos terminales provistos con este dispositivo, de modo que pueda ocasionar perjuicio al titular o usuario del terminal celular o a terceros”. ARTICULO 11: “Será reprimido con prisión de UN (1) mes a SEIS (6) años, el que alterare, reemplazare, duplicare o de cualquier modo modificare algún componente de una tarjeta de telefonía, o accediere por cualquier medio a los códigos informáticos de habilitación de créditos de dicho servicio, a efectos de aprovecharse ilegítimamente del crédito emanado por un licenciatario de Servicios de Comunicaciones Móviles (SCM)”. ARTICULO 12: “Será reprimido con prisión de SEIS (6) meses a TRES (3) años el que, a sabiendas de su procedencia ilegítima, adquiriere por cualquier medio o utilizare terminales celulares, Módulo de Identificación Removible del usuario (tarjetas de telefonía) o la tecnología que en el futuro la reemplace”. (Sancionada: Abril 28 de 2004. Promulgada de Hecho: Mayo 21 de 2004).

- 2. ARTICULO 13: “Será reprimido con prisión de UN (1) a SEIS (6) años el que: a) Cometa alguno de los delitos previstos en el artículo anterior con ánimo de lucro. b) Cometa alguno de los delitos previstos en los artículos precedentes como medio para perpetrar otro delito”. ARTICULO 14: “Cuando los delitos previstos en los artículos precedentes sean cometidos por dependientes de empresas licenciatarias de Servicios de Comunicaciones Móviles (SCM), o por quienes, atento al desempeño de sus funciones, posean acceso a las facilidades técnicas de aquéllas, las penas mínimas y máximas previstas en cada caso serán aumentadas en un tercio”. ARTICULO 15: “A los efectos de la presente será de competencia el Fuero Federal”. ARTICULO 16: “El Poder Ejecutivo nacional deberá reglamentar la presente dentro de los SESENTA (60) días, a contar desde su publicación en el Boletín Oficial de la Nación”. ARTICULO 17: “Comuníquese al Poder Ejecutivo”.

- 3. ALGUNAS SIMPLES DEFINICIONES: -IMEI: Es la identificación internacional de equipos móviles, resulta ser un número electrónico que identifica un -DESBLOQUEO: “Es la maniobra equipo celular en particular. Los técnica que borra el código de red que primeros seis números, de un total de lo inhabilita para utilizar un chip de otra quince, identifican al fabricante y los compania, sin la debida autorización restantes siete números identifican para poder hacerlo, y así poder utilizar inequívocamente un celular de otro.- un chip de cualquier empresa”.- -CAMBIO DE IMEI: El IMEI puede ser modificado, utilizando una “La Maniobra” es simple, mediante la computadora personal y contando con utilización de equipos apropiados los programas apropiados, se logra visualizar el IMEI para posteriormente (denominadas cajas/box) o mediante modificarlo generando de esta manera una PC con los programas apropiados, uno distinto. – en pocos minutos se borra ese código de red y ya se encuentra habilitado Esta “Maniobra” se realiza cuando el para ser utilizado con un chip de equipo se encuentra en las listas de cualquier empresa. “Banda Negativa” (CAIDO) y no puede ser utilizado en la red abierta por ningún usuario- En estas listas son incluidos los equipos hurtados/ robados y/o extraviados.-

- 4. CONSEJOS UTILES EN EL CASO DE LA ADQUISICION DE UN EQUIPO CELULAR, SE RECOMIENDA EFECTUAR DICHA COMPRA EN COMERCIOS QUE SEAN AGENTES OFICIALES (SOLO DE UNA EMPRESA Y NO MULTIMARCA).- EN CASO DE EXTRAVIO, HURTO Y/O ROBO, APARTE DE LA DENUNCIA POLICIAL, EFECTUAR INMEDIATAMENTE LA DENUNCIA A SU EMPRESA PROVEEDORA DEL SERVICIO CELULAR.- SI BIEN NO ES RECOMENDABLE, EN EL CASO DE ADQUIRIR UN EQUIPO DE TELEFONIA CELULAR USADO, SE PUEDE DETERMINAR SI EL MISMO SE HALLA ADULTERADO. A TAL FIN DEBE EXTRAERSE LA BATERIA DEL MISMO, DEBAJO DE LA CUAL SE PUEDE OBSERVAR EL IMEI EN LAS ETIQUETAS ALLI PEGADAS. LUEGO, ENCENDIENDO EL APARATO Y MEDIANTE LA UTILIZACION DE LA CLAVE *#06# SE PODRA OBSERVAR EL IMEI INTERNO (EN SOFT) EL CUAL DEBE COINCIDIR TOTALMENTE CON EL ANTERIOR, CASO CONTRARIO EL EQUIPO SE HALLARA ADULTERADO.-