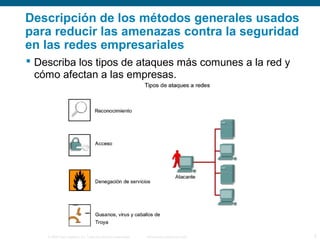

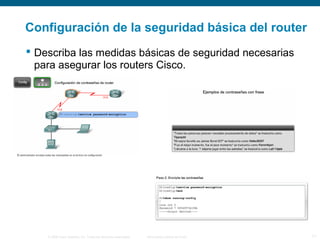

El documento describe los métodos para mejorar la seguridad de las redes empresariales, incluyendo: 1) Mitigar amenazas como ataques internos y externos mediante la implementación de mejoras de seguridad en dispositivos, software antivirus y firewalls; 2) Configurar la seguridad básica de routers mediante la seguridad física, actualizaciones de IOS y contraseñas; 3) Deshabilitar interfaces y servicios de routers no utilizados. También cubre el uso de la herramienta SDM de Cisco para configurar medidas de seguridad en